NPAを利用するためのNetskopeクライアントの設定

本記事では、NetskopeのZTNAソリューションであるNPAを利用するためのNetskopeクライアントの設定方法を解説しています。なお、NPAの概要について知りたい方は「VPNより安全なZTNAをNetskopeで実現するNPAとは?」をご参照ください。

■NPAを利用するためのNetskopeクライアントの設定

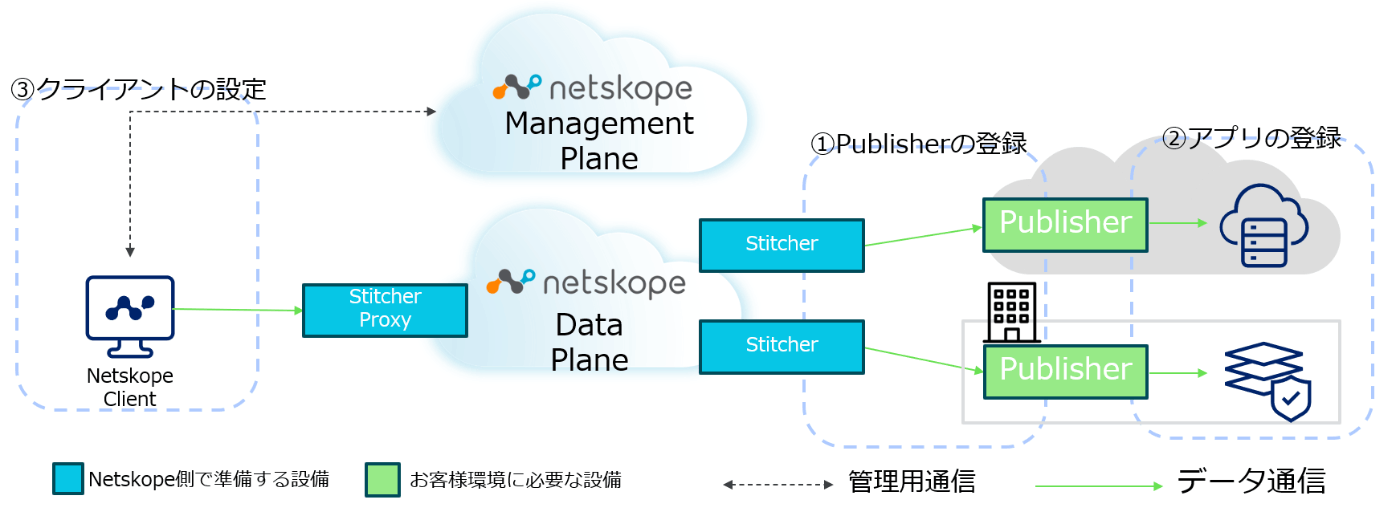

NPAはZTNA(ゼロトラストネットワークアクセス)を実現するVPNに代わるリモートアクセスソリューションです。ゼロトラストの原則の重要な要素である最小権限の原則を実現するためにはアクセスを必要とする人にアクセス権限を割り当てることが大切です。本記事は下図の③クライアントの設定について解説します。

■Step1.Private Application Steeringの有効化

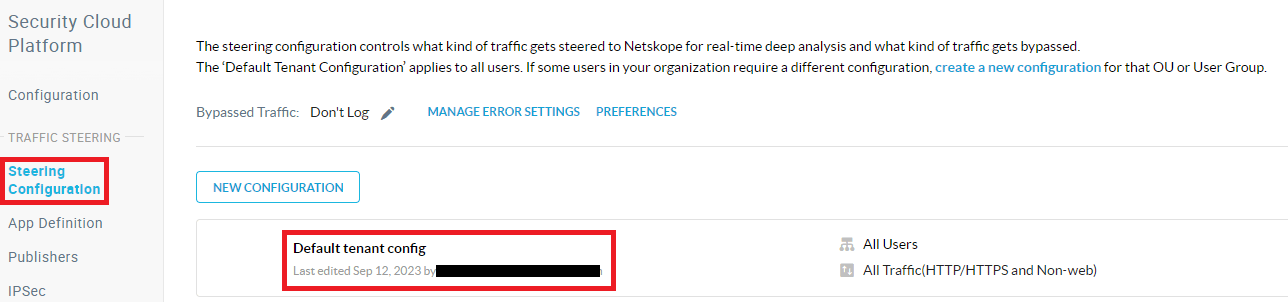

NetskopeクライアントがトラフィックをNetskopeテナントに転送するためのSteering設定を有効化します。この設定を行うことでNetskopeクライアントがNPAにトラフィックを転送出来るようになります。

- Netskopeにログインします

- Settings -> Steering Configurationをクリックします

- 対象とするConfigをクリックします

- 画面右上の"EDIT"をクリックします

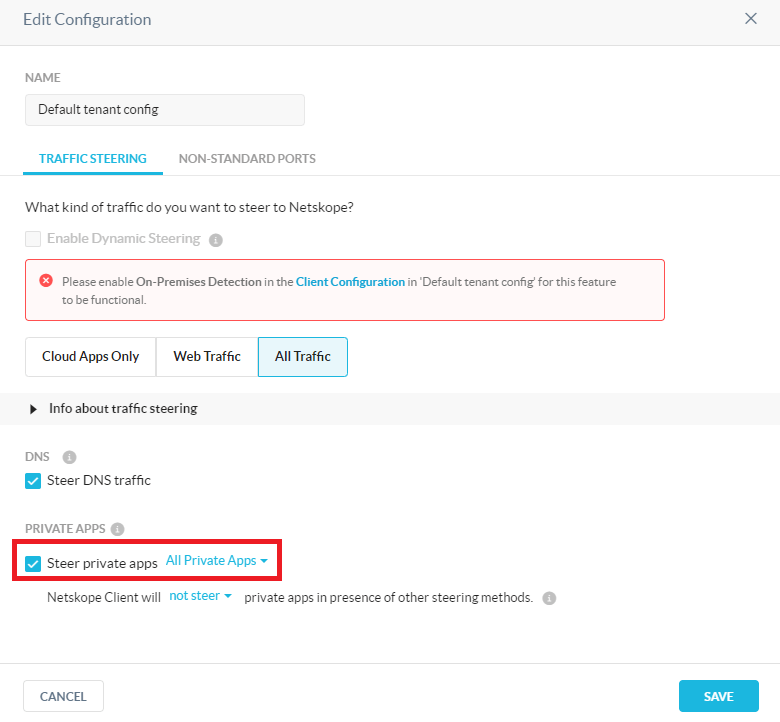

- "Steer private apps"にチェックを入れます

- "SAVE"をクリックします

■Step2.Private App用インラインポリシー作成

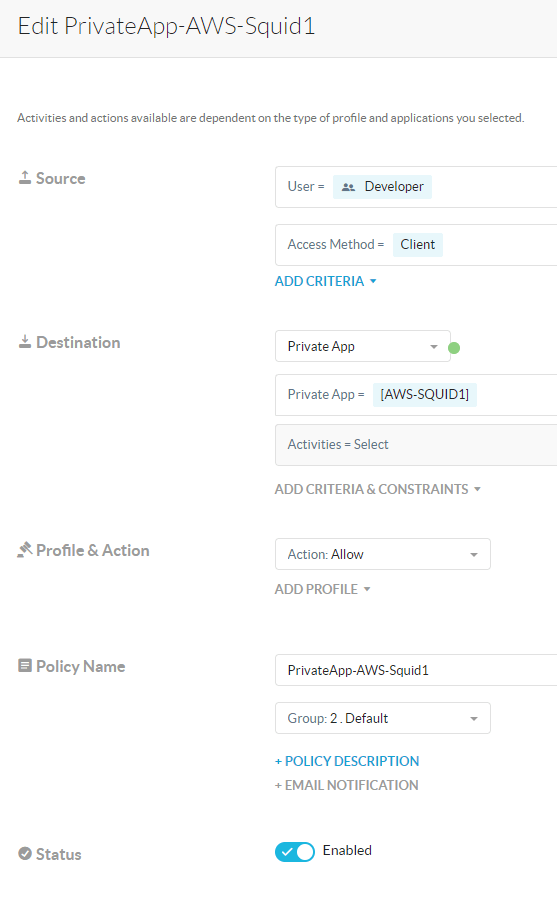

登録したPrivate Appにアクセスを許可するユーザーを割り当てます。

- Policies -> Real-time Protectionをクリックします

- NEW POLICY -> Private App Accessをクリックします

- アクセスを許可するユーザーと対象となるアプリを登録します

ユーザーグループ"Developer"、アクセスを許可するアプリケーションとしてSQUIDを定義している例を以下に示します。

- "SAVE"をクリックし設定を保存します

- 画面右上の"APPLY CHANGES"をクリックし設定を有効化します

■Step3.NPAの動作確認

ここまでの設定で、NPA Publisherの登録とPrivate APPの登録と、Netskopeクライアント用の設定が完了している筈です。

Netskopeテナント側での動作確認と、Netskopeクライアント側での動作確認を行います。

・Netskopeテナント側での動作確認

以下の手順を参照し、PublisherとPrivate Appが正常に動作しているかを確認してください。

- Publisherのステータス確認

- Private Appのステータス確認

- Netskopeクライアントのステアリング設定

この記事のStep1、Step2で設定した内容に漏れがないか確認してください。

・Netskopeクライアント側での動作確認

- Windowsを起動します

- タスクバー"<"をクリックし、隠れているインジゲータを表示します

- Netskope クライアントのアイコンがカラー表示になっていることを確認します

- Netskope クライアントのアイコンの上で右クリックし、Configurationをクリックします

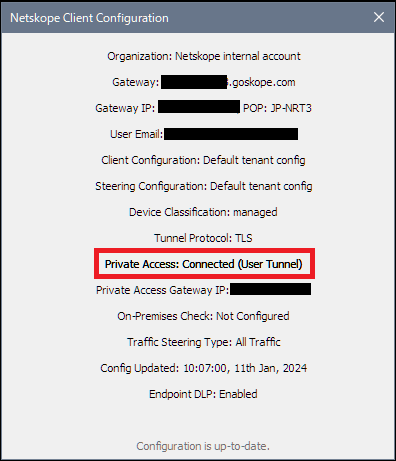

- "Private Access: Connected"になっていることを確認します

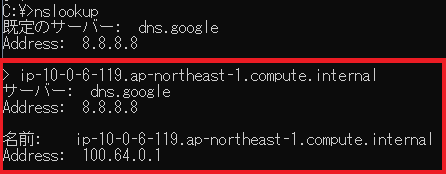

- コマンドプロンプトを起動します

- コマンドプロンプト上でnslookupを実行します

- Private Appの登録で指定した"HOST"を入力し、名前解決が行えることを確認します

ip-10-0-6-119.ap-northeast-1.compute.internalに対する名前解決を確認している例

■Step4.クライアントからPrivate Appに接続する

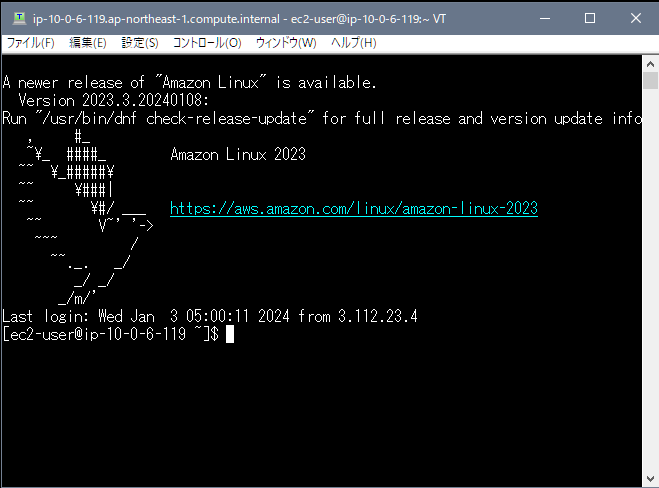

準備が整ったので、クライアントからPrivate Appに接続しましょう。ここまで来れば特別な手順は必要ありません。

普段使い慣れているアプリケーションから、Private Appの登録で指定した"HOST"と"通信ポート"を指定すれば、正常にログインが成功する筈です。

今回の例ではAWS上に構築したLinuxサーバーにSSH接続を行いますので、Teratermを利用します。

ip-10-0-6-119.ap-northeast-1.compute.internalにSSHで接続する例

NPAを利用してAWS上のLinuxサーバーにSSH接続が成功した例

NPAで安全なリモートアクセス環境を実現

これまで、NPAの概要と、Publisherの登録、Private Appの登録、Netskopeクライアントの設定と初期構築から順を追って説明してきました。

今回は「手っ取り早く検証したい」という状況を想定し、AWSとシンプルなLinuxサーバーでの手順を紹介しましたが、この一連の流れでNPAというものがどういったものか?が体験出来たら、次は実際の環境に適した構成で、是非検証頂ければと思います。

そして、NPAの素晴らしい所は、Publisherのインストール方法や、アプリのポート指定方法が異なるくらいで、様々な場所や、アプリを一元的に登録、管理することが可能な点です。

VPNしかな無かった時代には接続先がAWSや、Azure、データセンターと違った場合には別々の製品を導入する必要があるのが普通でした。そして、異なる製品のメンテナンスをするのは簡単なことではないので、脆弱性は放置され、監視の目が届きにくくなり、サイバー攻撃者の侵入経路として悪用されるという悪循環が生まれてしまっていました。

リモートアクセスをVPNからNPAでZTNA化して頂くことで、ランサムウェアの進入経路として悪用されにくい安全なリモートアクセス環境を実現して頂くことが可能になります。

Discussion