VPNより安全なZTNAをNetskopeで実現するNPAとは?

日本でもランサムウェアの被害が後を断ちませんが、ランサムウェアが日本企業に侵入する経路の約7割がVPN経由だと言われています。

本記事では、VPNに代わる安全なリモートアクセス技術であるZTNA(ゼロトラストネットワークアクセス)をNetskopeで実現するためのNPA(Netskope Private Access)を紹介します。

■NPAとは?

Netskope NPAはVPNの欠点を補い、安全なリモートアクセスを提供するZTNAサービスです。

■VPNと何が違うの?

外部から社内にアクセスするという目的は同じですが、従来のVPNはセキュリティ上の問題が指摘されています。

警察庁の発表によれば日本におけるランサムウェアの侵入経路の約7割がVPN経由であるとの調査結果が発表されています。

図:警察庁「サイバー空間をめぐる脅威の情勢」を基にNetskope Japan作成

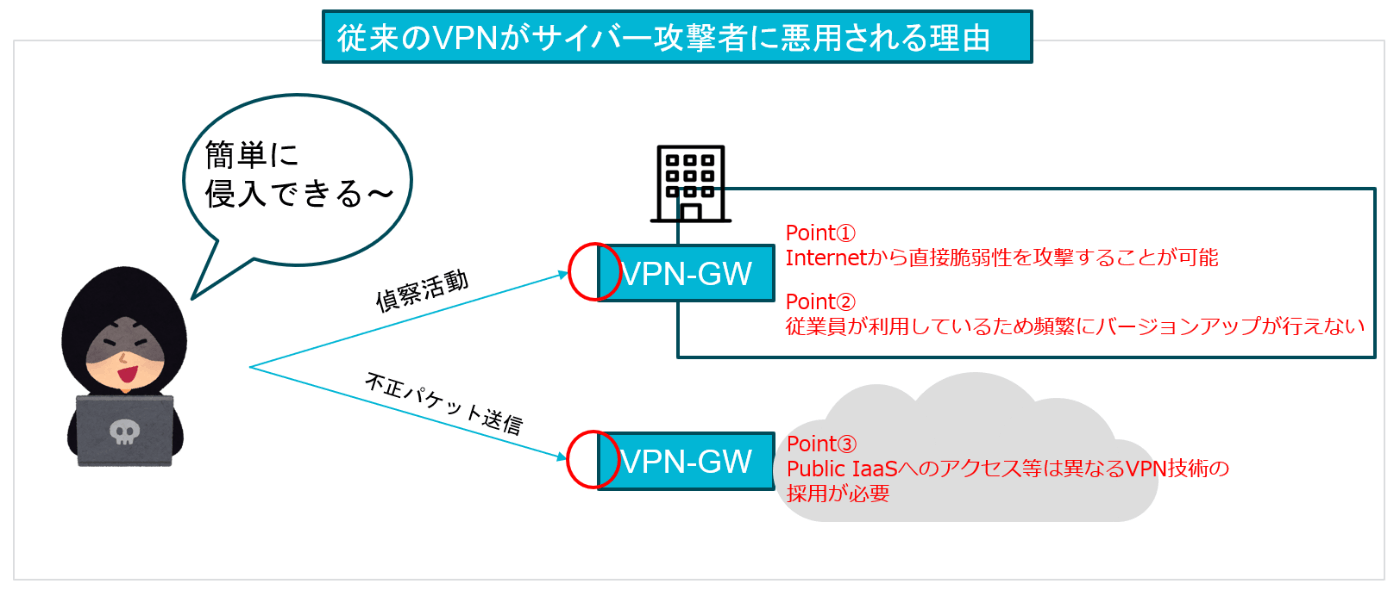

VPNがサイバー攻撃者に悪用されるポイントは以下の三点があげられます。

1) Internetから直接VPNゲートウェイに攻撃を仕掛けることが可能

VPNゲートウェイは社外からリモートアクセスを許可するという性質上、インターネットに接続されていることが大半であり、外部からの通信が許可されています。常に通信が許可されている状態のため、インターネットからの偵察活動で簡単に発見することが可能です。

2) 脆弱性が放置されていることが多い

脆弱性対応の予算等が確保されていなかったり、平日の業務時間内は従業員が利用していることもあり脆弱性対応に伴うバージョンアップも深夜作業を計画しなければならないなど簡単に脆弱性対応が行えず、放置される傾向にあります。

3) 接続先によっては異なる機器や技術が必要

海外拠点があるケースでは輸出の問題で機器を変更しなければならなかったり、AWSやAzureといったパブリッククラウド上のリソースへはそもそも物理的な機械を持ち込むことが出来ないため、異なるVPN技術が接続先によって複数存在する可能性があります。

■サイバー攻撃者が狙う隙を防ぐNPA

NPAはこれらVPNの課題を解決するために作られた、ZTNAソリューションです。

1) Internetからのインバウンド通信はブロック可能

NPAはVPNゲートウェイの代わりにPublisherと呼ばれるゲートウェイを通じて各アプリケーションへの通信を確立します。このPublisherを初めて構築する時にNetskopeと安全なトンネルを確立します。トンネルが確立したあとはPublisherへのインバウンド通信をブロックすることが可能です。

2) 自動化可能なバージョンアップ対応

NPAのPublisherは週末や深夜などを指定して自動的にバージョンアップを行うことが可能です。従業員への影響を考慮する場合には複数のPublisherを配置しておけば各Publisher毎にバージョンアップ間隔をずらしながらバージョンアップすることが可能です。

3) Public IaaSもデータセンターもPublisherで統一可能

PublisherはAWS、Azure、GCPといった主要なIaaSをサポートしています。また、企業のデータセンター等への接続もHyperV、VMWare ESXi、および Ubuntu 20.04 ベースの仮想マシン (VM)をサポートしています。クラウドもオンプレミスも同一の技術を使い管理、運用が可能です。

VPNは20年以上前から利用されてきた枯れた技術でありVPN装置の価格だけを見れば安価に構築することが可能です。しかし、その後のメンテンナンス等も視野に入れ「安全なリモートアクセス環境を実現する」という観点では課題が指摘されるようになってきています。NPAに置き換えて頂くことで、ゼロトラストの原則に基づく安全なリモートアクセス環境を構築することが可能になります。

■NPAを構成するコンポーネント

NPAを構成しているコンポーネントについて説明します。

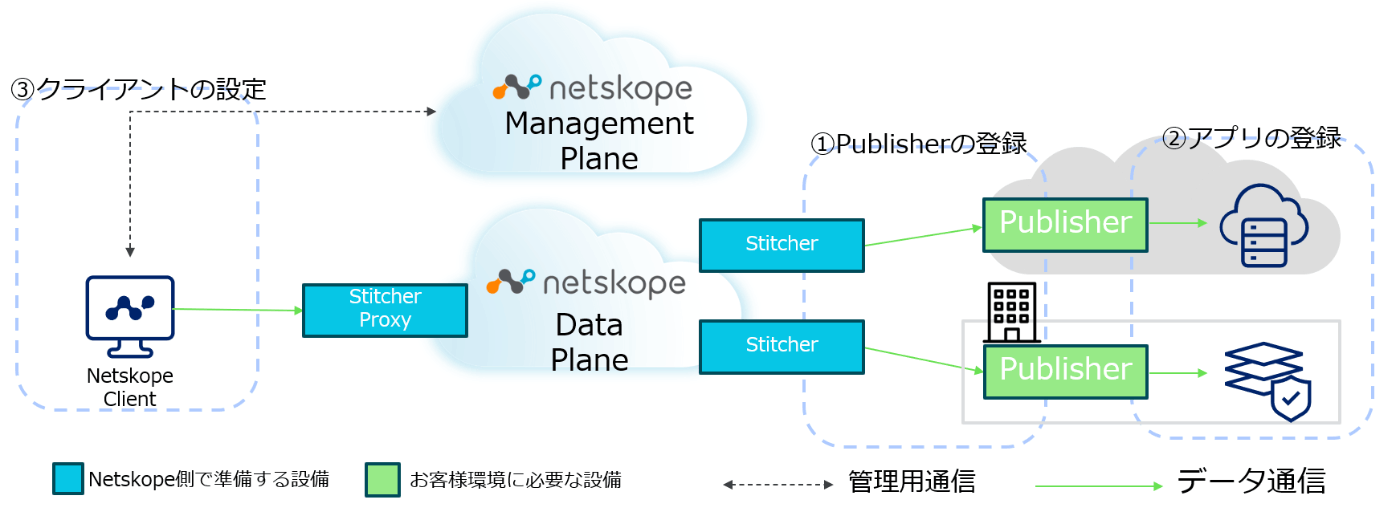

1.Netskope Client

NPAを利用する準備が整った機器です。通常はNetskope Clientがインストールされた機器が該当します。

2.Publisher

お客様のアプリケーションとNetskopeを接続するためにお客様環境に設置するコンポーネントです。従来のVPNゲートウェイに相当します。

3.Stitcher

お客様環境に設置されたPublisherとNetskopeを接続するために「Netskope側」で準備するコンポーネントです。Publisherは初回構築時にこのStitcherと安全なトンネルを確立します。「Netskope側」で準備するものなのでお客様が構築、運用する必要はありません。

4.Stitcher Proxy

Netskope ClientがNetskopeに接続する時の接続先となります。Netskope Clientからのデータ通信はStitcher Proxyが受信し、適切なStitcherへと繋ぎます。Stitcher Proxyも「Netskope側」で準備するものなのでお客様が構築、運用する必要はありません。

5.Management Plane(管理プレーン)

Netskope Clientにポリシーを適用するコンポーネントです。

6.Data Plane(データプレーン)

NPAのデータ通信を処理するコンポーネントです。

■NPAで安全なリモートアクセス環境を構築する

コンポーネントが幾つかあるので構築するのが複雑なように見えますが、Netskope Clientが展開済みであれば、実際にはリモートアクセス拠点が新設されたタイミングでPublisherを登録し、そこにアプリケーションを登録するだけです。

おおまかには以下の3つの作業が必要となります。

1) Publisherの登録

新規リモートアクセス拠点が新設された場合や、アプリへのトラフィックが増加しPublisherを増設する時に必要となります。

・手順を見る:NPA Publisherを登録する

2) アプリの登録

Publisher経由でアクセスするアプリがリリースされる度に必要となる作業です。

・手順を見る:NPAへのプライベートアプリの登録

3) クライアントの設定

Netsckope ClientにNPAを利用するための設定を行います。通常はNPA利用開始時に行います。

・手順を見る:NPAクライアントを利用したリモートアクセス

上記三点の各手順を個別に説明します。

Discussion