37日後に基本情報技術者試験に合格するIT未経験無職の記録

37日目

結果

A 880

B 715

たぶん合格

Bが予想より低いのが悔しいけど…

次は情報処理安全確保支援士目指します!

1日目(残り36日)

今日やること

- 試験日までの計画を立てる

使用する教材

A科目

栢木先生の基本情報技術者教室 (情報処理技術者試験)

昔買って諦めたやつ

全部で61項目あるので1日5項目読んで2週間以内に一回読み切る

B科目

基本情報技術者【科目B】アルゴリズム×擬似言語 トレーニングブック

A科目のテキストを一周したら始める

全部で50問あるので1日5問といて10日で一周する

過去問

過去問道場

その日やったA科目のテキストの分野の問題を30問解く

試験10日前から毎日1年分の過去問を本番形式で解く

2日目(残り35日)

今日やること

- 科目Aのテキスト1-01 ~ 1-05

- 上記範囲の過去問30問

科目Aテキストメモ

1-01 情報の表現

文字コード

- ASCII(アスキー):英数字、記号、制御文字のみ

- シフトJIS:ASCII + 漢字、仮名

- EUC:UNIX,Linuxで使用される

- Unicode:世界の文字の多くを1つの体型にしたもの。UTF-8など

1-02 コンピュータの構成

コンピュータの5つの機能:制御、演算、記憶、入力、出力

現代のコンピュータはプログラムをメモリに格納してCPUから読み出す「プログラム記憶方式」

1-03 CPU

クロック周波数

クロック周波数:コンピュータ内部での電圧の規則的な信号が1秒間に繰り返す回数(単位はHz)

CPUの内部のクロック周波数(内部クロック)とCPUと主記憶などを結ぶ伝送路のクロック周波数(外部クロック)があり、内部クロックは外部クロックより高い。

クロック周波数が高いほど処理能力が高いことを示すが、内部クロックが倍になったとしてもシステム全体の処理能力が倍になるわけではない(外部クロックや放熱能力も関与するため)

バス

データの送受信をするための伝送路。バス幅が広いほど高速でデータを伝送できる。

1-04 CPUの動作原理

レジスタ

CPUに内蔵されている高速な記憶装置

命令語

命令語は「命令部」と「アドレス部(オペランド部)」からなる(「アドレス部」にあるデータを「命令」せよという命令になる)

命令実行サイクル

- 命令アドレスレジスタ(プログラムカウンタ)を参照して主記憶から命令を取り出す(命令フェッチという)

- 命令部はデコーダで解読されr、演算装置に送られる

- アドレス部はアドレスレジスタに送られ、データが格納されているアドレス(実行アドレス)に変換される

- 実行アドレスを参照して対象データをメモリから演算装置に送る

- 演算を実行する

- 演算結果をメモリに格納する

アドレス指定方式

アドレス部から実行アドレスを求める方式。アドレス修飾ともいう。

- 即値:アドレス部にデータそのものが入っている

- 直接:アドレス部に実行アドレスが入っている

- 間接:アドレス部の値のアドレスに実行アドレスが入っている

- 相対:アドレス部の値とプログラムカウンタの値の輪を実行アドレスとする

- 指標(インデックス):アドレス部の値と指標レジスタの値の輪を実行アドレスとする

- 基底(ベースアドレス):アドレス部の値と基底レジスタの値の輪を実行アドレスとする

指標レジスタは配列の値に順番にアクセスする際に用いる

基底レジスタはプログラムの先頭のアドレスを格納し、プログラムの場所によらず同じデータにアクセスできる(?)

指標レジスタと基底レジスタがよくわからん

1-05 CPUの高速化技術

CPUの高速化

逐次制御方式:命令実行サイクルを順番に繰り返す(演算装置が動作しない時間が生じるため効率が悪い)

パイプライン方式:命令実行サイクルを1つずつずらして複数同時に実行することで処理を高速化する。分岐命令が現れると、それまで先読みしていた分を破棄しなくてはならない。

分岐予測:実行される確率が高い方を予測する

投機実行:予測して実行した結果を保持し、実際の分岐先の結果を利用する

スーパーパイプライン方式:パイプライン方式をさらに細分化したもの

スーパースカラ方式:複数のパイプラインを同時に実行する

CPUアーキテクチャの種類

CISC(Complex Instruction Set Computer):複雑な命令体型を使用する。主にPCで使用

RISC(Reduced Instruction Se Computer):単純な命令体系を使用する。組み込みやスマホで使用

マルチコアプロセッサ

1つのCPU内に複数のコアを備えたもの

シングルコアと比較して、消費電力を抑えながら処理を高速化

GPU

並列処理により3Dの画像処理を高速に実行する

AIの分野で使用される

中途半端なので1章全部やる

1-06 半導体メモリ

半導体メモリ

-

RAM(Random Access Memory):読み書きできるメモリ。電源を切ると記憶内容が消える(揮発性)

- DRAM(Dynamic RAM):コンデンサで構成され、SRAMと比べて大容量で安価、低速。コンデンサは放置しておくと自然放電するため、一定時間ごとに記憶内容を維持するためのリフレッシュが必要。主記憶に利用される。

- SRAM(Static RAM):フリップフロップ回路で構成され、DRAMと比べて小容量で高価、高速。電源が保持されていればリフレッシュは不要。キャッシュメモリに使用。

-

ROM(Read Only Memory):読み出し専用メモリ(最近は書き込めるものもある)。電源を切っても内容は消えない(不揮発性)

- マスクROM:読み出し専用

- UV-EPROM:紫外線でデータ消去できる

- EEPROM:電圧でデータ消去できる

- フラッシュメモリ:電圧でデータ消去できる

キャッシュメモリ

CPUと主記憶の間に配置する、高速でアクセスができるメモリ

実行アクセス時間は以下のように求める

(キャッシュメモリのアクセス時間) × (ヒット率) + (主記憶のアクセス時間) × (1-ヒット率)

※ヒット率:アクセスするデータがキャッシュメモリに存在する確率

1-ヒット率をNFP(Not Found Probability)という

キャッシュには1次キャッシュ(L1キャッシュ), 2次キャッシュ(L2キャッシュ)がありCPUは1次キャッシュ, 2次キャッシュ, 主記憶の順にアクセスする

キャッシュメモリへの書き込み方式

ライトスルー:キャッシュメモリと主記憶の両方に書き込む。一貫性が保たれるが低速

ライトバック:キャッシュメモリにだけ書き込み、主記憶にはキャッシュメモリから追い出された分だけ書き込む。一貫性を保つための処理が必要だが高速。

メモリインタリーブ

主記憶を複数の区画にわけ、連続するアドレスの内容を並列にアクセスすることで高速化する方法

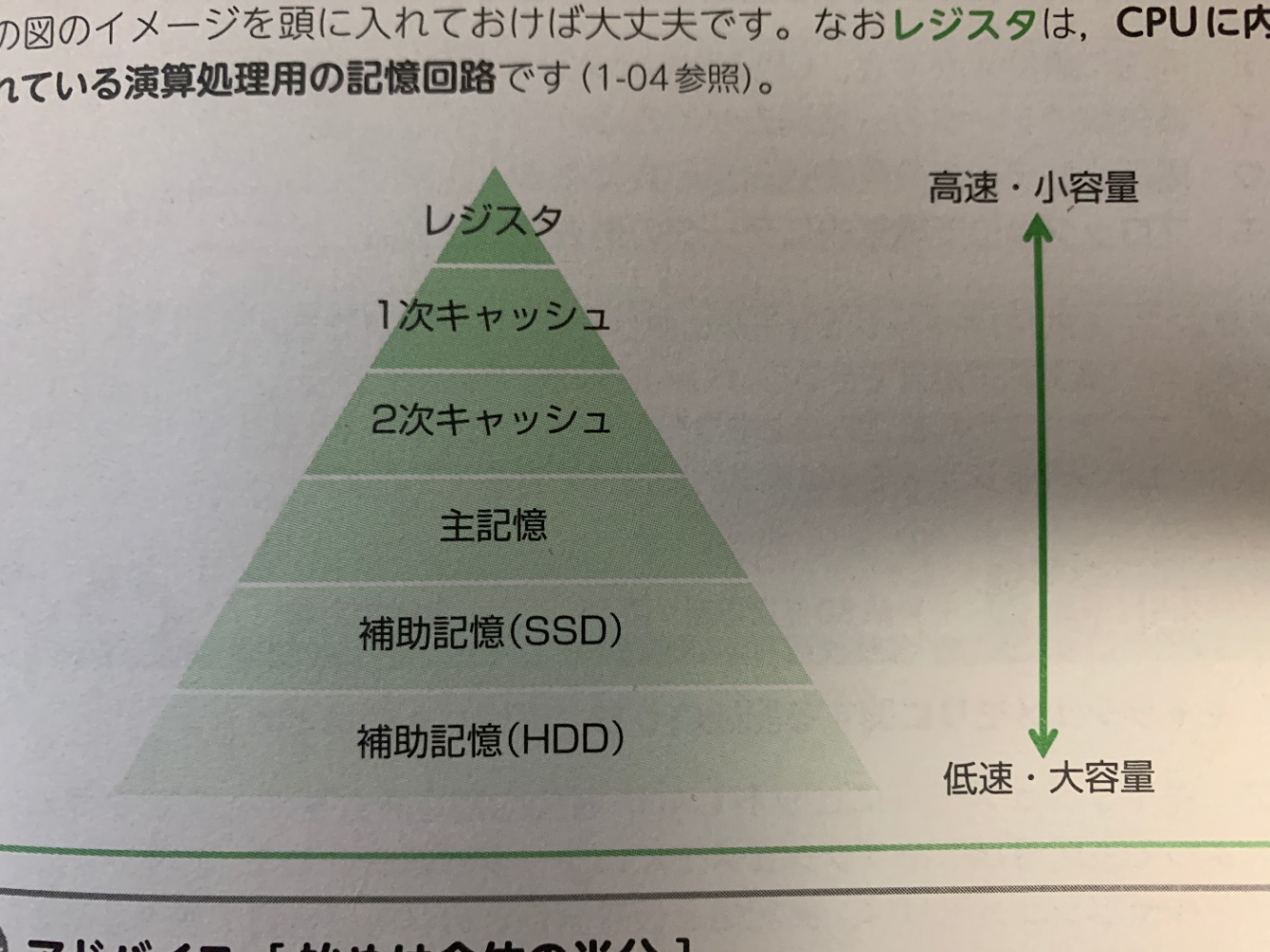

アクセス速度と容量のまとめ

1-07 補助記憶装置

補助記憶装置

主記憶は電源を切ると内容が消える(揮発性)

補助記憶装置は内容を保持できる。主記憶と比較して大容量、安価、低速。

磁気ディスク装置(HDD: Hard Disk Drive)

磁性体を塗ったディスクにデータを記録し、磁気ヘッドでデータを読み書きする。

アクセス速度とデータ転送が比較的高速で、大容量。

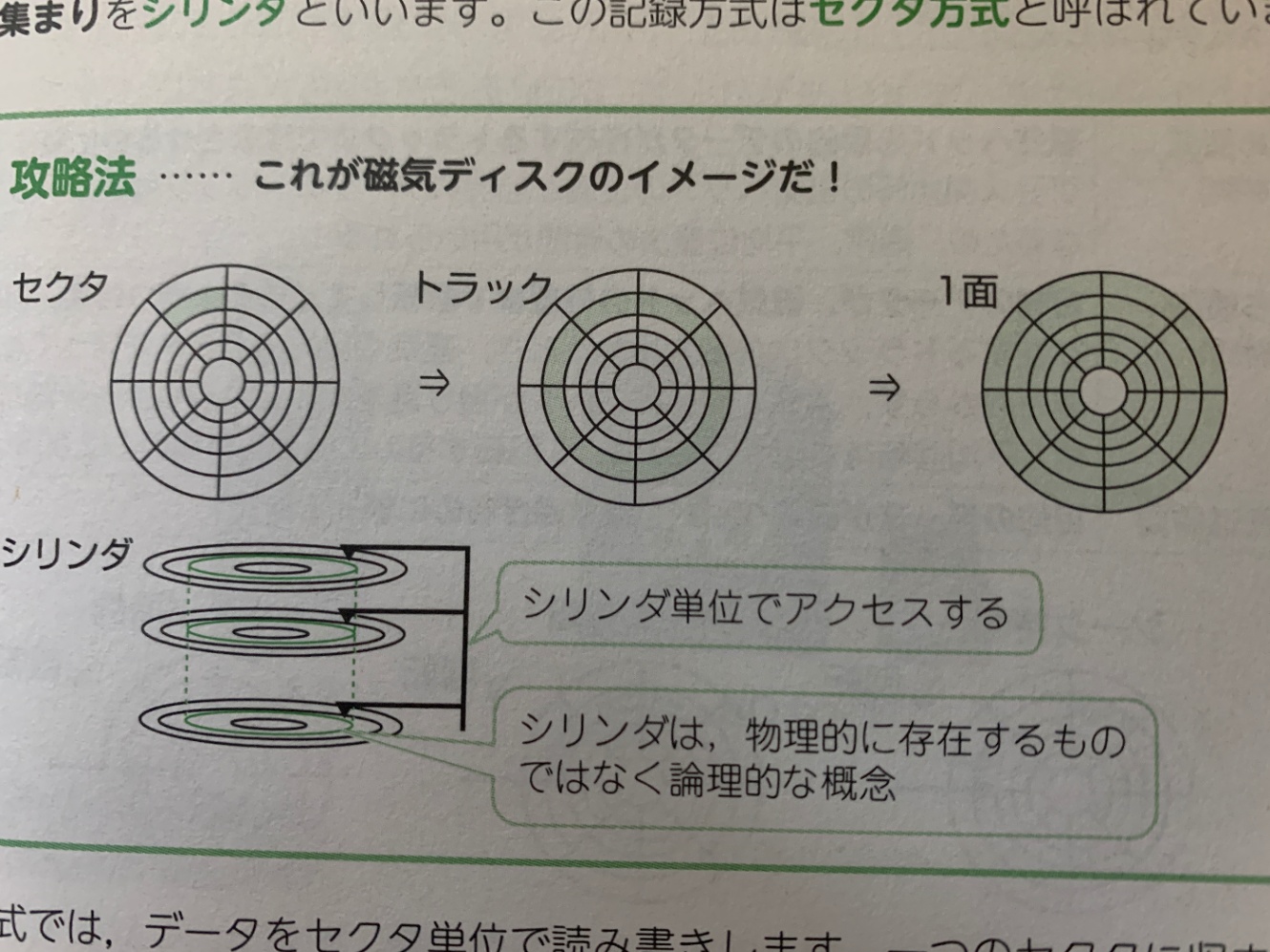

以下のように構成される

セクタ方式では1つのデータは1つのセクタに記録する

アクセス時間の求めかた

CPUがデータの読み書きを指示してからデータの読み書きが終わるまでの時間をアクセス時間という

アクセス時間 = (位置決め時間) + (回転待ち時間) + (データ転送時間)

- 位置決め時間:磁気ヘッドを目的のデータが存在するトラックまで移動するまでの時間

- 回転待ち時間:目的のデータが存在するセクタが磁気ヘッドの位置に移動(回転)するまでの時間

- データ転送時間:目的のデータが磁気ヘッドを通り過ぎるまでの時間

フラグメンテーション

磁気ディスクにデータの追加や削除を繰り返すことでデータが連続した領域に保存されなくなる現象

断片化したデータを再配置するデフラグという作業によって解消できる

フラッシュメモリ

電気的に内容を削除して書き直せるROMの一種

USBメモリやSDカードなど

SSD(Solid Static Drive)

フラッシュメモリを用いた、HDDの代わりとなる記憶装置

HDDと比較して、アクセス速度が速く、消費電力が小さく、振動に強い

光ディスク

レーザー光を使ってデータを読み書きする

CD(~700MB), DVD(~17GB), BD(~100GB)など

再生専用型(CD-ROMなど), 追記型(CD-Rなど), 書き換え型(CD-RWなど)がある

1-08 入出力装置

入力装置

マウスなど位置情報を入力する装置を総称してポインティングデバイスという

バーコード

- JANコード:日本で流通している商品を管理するためのコード。国コード、メーカコード、商品アイテムコード、チェックディジットで構成される。

- QRコード:360度の方向からでも読み取り可能な二次元コード。エラー訂正機能を持つ。

POSシステムで利用される

RFID(Radio Frequency IDentification)

ICチップにアンテナを組み合わせた電子荷札

国際規格としてNFC(Near field communication)がある

出力装置

ディスプレイ

- 液晶:バックライト等で外部から光を取り込む

- 有機EL:自ら発光するのでバックライトが不要。薄型、低電圧、低消費電力

VRAM

ディスプレイに表示される内容を一時的に記憶するためのメモリ

一般的にnビットのVRAMで2^n通りの色を表現でき、24ビットをフルカラーという

プリンタ

PPM(Page Per Minute):プリンタが1分間に印刷できるページ数

dpi(dots per inch):解像度

- レーザー:トナーを紙に転写。高速で品質も高い

- インクジェット:インクを吹き付ける。安価

- ドットインパクト:品質は低い。複写式の伝票印刷に用いられる

3Dプリンタ

樹脂や金属粉を総状に積み重ねて立体物を作成する技術

1-09 入出力インターフェース

USB

PCと周辺装置を接続する標準的なシリアルインターフェース

データを高速に1ビットずつ転送する

USBハブを使えば最大で127台まで接続可能

以下のような規格がある

| 規格 | 最大転送速度 | モード |

|---|---|---|

| USB1.1 | 12Mbps | フルスピード |

| USB2.0 | 480Mbps | ハイスピード |

| USB3.0 | 5Gbps | スーパースピード |

| USB3.1 | 10Gbps | |

| USB3.2 | 20Gbps |

USB3.1ではコネクタとして上下の区別が不要なType-Cを使用している

特徴

ホットプラグ:接続されている機器の電源を入れたままで抜き差しできる

バスパワー:USBケーブルを介してPCから電源を供給する

HDMI

映像、音声、制御信号を1本のケーブルで入出力できる

Bluetooth

免許が不要な2.4GHz帯の電波を利用

通信半径は100m程度で最大通信速度は24Mbps

指向性がない

BLE(Bluetooth Low Energy)は低消費電力で長時間動く

Zigbee

免許が不要な2.4GHz帯の電波を利用

通信半径、通信速度ともにBluetoothより低いが、低消費電力、低コストで動く

過去問

範囲:コンピュータ構成要素、ユーザインターフェースから30問

メモ

わからなかった問題

Q. シリアルATAの特徴

A. ホットスワップ対応が可能である。

Q. 携帯情報端末(PDA)同士や,PDAとノート型パソコンとの間でデータ交換を行う場合に使われる,赤外線を用いたデータ転送の規格

A. IrDA

Q. パソコンの主記憶の効率的な使用に関する記述として,適切なものはどれか。

A. 主記憶領域の使用率を下げるために,デスクトップ上の利用頻度の少ないアイコンを削除したり,不要なウィンドウを閉じたりする。

知らない単語等

ヒューリスティック評価

複数の専門家が、設計仕様書や紙のプロトタイプを見ながら、既知の経験則に照らし合わせて問題点を明らかにする手法

割り込み発生時の処理

- ユーザーモードから特権モードへの移行

割込みが発生すると自動的に特権モード(スーパーバイザモード)に切り替わる。 - プログラムレジスタ(プログラムカウンター)などの退避

割込み処理終了後にもとの命令位置に戻れるように現在のプログラムカウンターの値をスタックに退避させる。 - 割込み処理ルーチンの開始番地の決定

所定の割込み処理の開始アドレスを取得して、プログラムカウンターにセットする。 - 割込み処理ルーチンの実行

所定の割込み処理

ベクトルコンピュータ

一つの命令で配列中の複数のデータを同時に演算する。

今日やったこと

- 科目Aのテキスト1-01 ~ 1-09

- 上記範囲の過去問30問

かかった時間

4時間くらい

3日目(残り34日)

8時開始

今日やること

- 科目Aのテキスト 2-01 ~ 2-05

- 上記範囲の過去問30問

科目Aテキストメモ

2-01 ソフトウェア

OS

OSの制御プログラムは、ハードウェアの資源の状態を管理しコンピュータの効率的な利用を実現する

- ジョブ管理:ジョブのスケジュール管理

- タスク管理:CPUの割り当て(マルチタスク機能を提供)

- 記憶管理:主記憶を管理(実記憶管理と仮想記憶管理)

- ファイル管理:ファイルシステムの機能を提供

- その他:入出力、通信、セキュリティ、運用、障害

OSとアプリケーションソフトウェアの間に位置する、統一的なインターフェースを提供するソフトをミドルウェアという

アプリケーションからOSの機能を利用するための仕組みをAPI(Application Program Interface)という

デバイスドライバ

PCに接続した周辺機器を制御するソフト

周辺機器のプラグをPCに挿すだけで必要な設定をしてくれる「プラグアンドプレイ」

OSS

ソースコードを公開しているソフト

OSI:OSSを認定する団体

ディストリビュータ:OSSをパッケージにして再頒布する人

OSIが定めるOSSの基本的な条件

- 頒布先を特定のユーザに限定しない

- 再頒布で追加ライセンスを要求しない

- 特定製品に限定したライセンスにしない

代表的なOSS

| OSS | 分類 |

|---|---|

| Linux | OS |

| OpenOffice.org | オフィスツール |

| FireFox | WWWブラウザ |

| Thunderbird | 電子メール |

| Apache | Webサーバ |

| Bind | DNSサーバ |

| Postfix | メールサーバ |

| MySQL | データベース |

| Eclipse | IDE |

OSSのライセンス

BSDライセンス:無保証にすること、改変後の再頒布の際には元の著作権やライセンス条文を残すこと

GPL:BSD + コピーレフト

コピーレフト:改変後の再頒布の際には変更したことを明記し、ソースコードを開示し、元と同じ配布条件とすること

2-02 ジョブ管理とタスク管理

ジョブ管理

ジョブは利用者がコンピュータに実行を依頼する単一のプログラム

ジョブ管理ではジョブのスケジューリング(入力と出力の管理)を行う

投入されたジョブは入力待ち行列に登録され、完了したジョブの結果は出力待ち行列に登録される

スプーリング

主記憶と入出力装置の間のデータ転送を補助記憶装置を介して行うこと

入出力装置の処理速度に合わせてデータ転送を行うため、リソースを効率的に利用でき、スループットの向上につながる

タスク管理

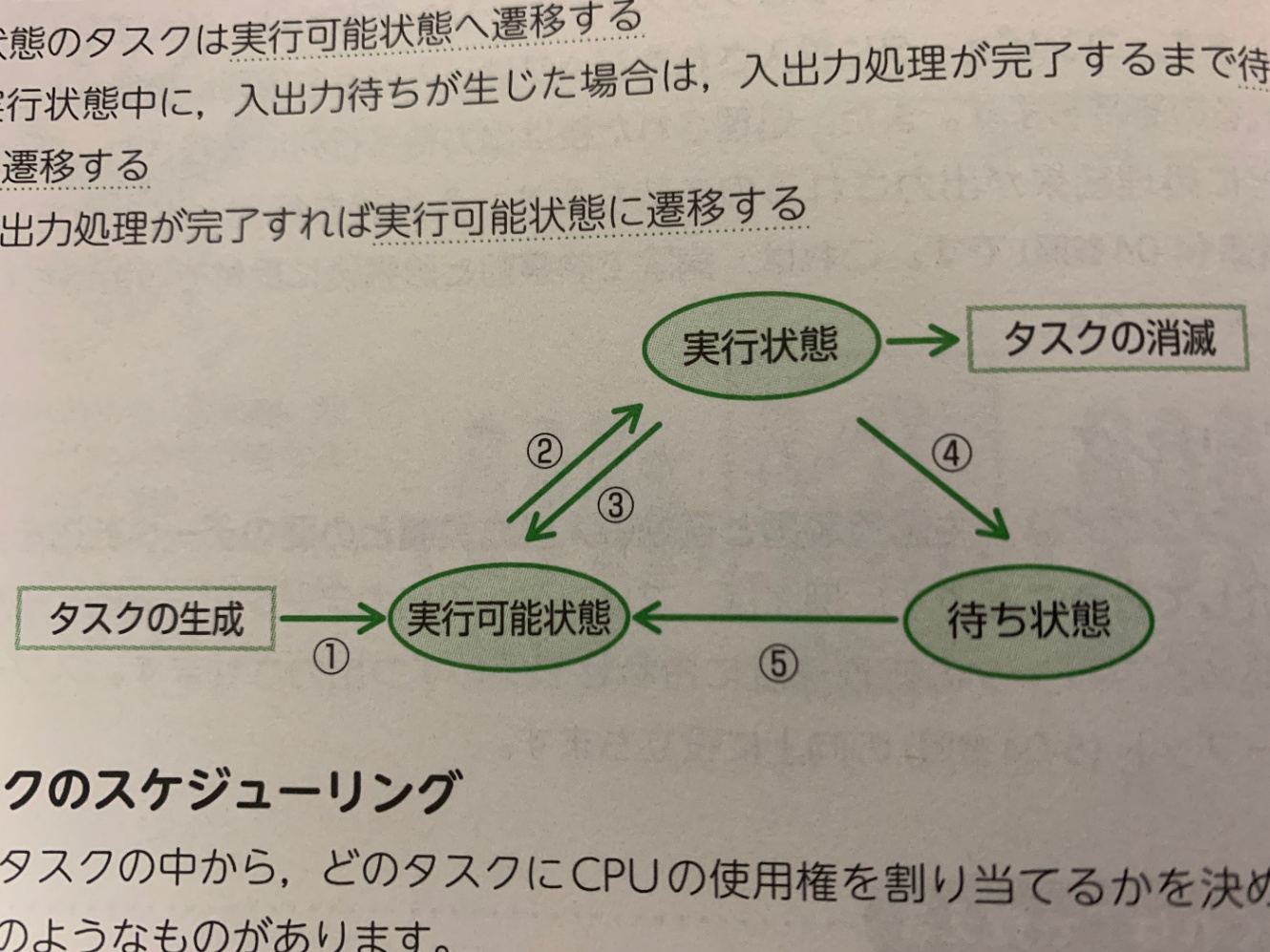

タスクの生成から消滅までを、以下の3つの状態で管理している

- 実行可能状態:CPUの使用権が与えられるのを待っている状態。複数ある場合は待ち行列となる

- 実行状態:タスクが実行されている状態。1つのCPUで実行できるのは1つのタスク

- 待ち状態:他のタスクの入出力処理の完了を待っている状態

実行可能状態のタスクにCPUが割り当てられることをディスパッチという

あるタスクの実行中に他の優先度の高いタスクが実行可能状態になると、割り込みが発生し、優先度の低いタスクは実行可能状態へと戻る

タスクのスケジューリング方式

- 到着順方式:待ち行列の先頭のタスクから

- 処理時間方式:処理時間が短いものから

- 優先度順方式:優先度の高いものから

- ラウンドロビン方式:到着順に実行していき、一定時間(タイムスライス)経過した場合に実行を中断して待ち行列の最後尾に加える

マルチタスク

複数のタスクを素早く入れ替えながら順番に処理することで、同時に実行されているように見せる方法

タスクの実行方式

プリエンプティブ方式:OSがCPUを管理する

ノンプリエンティンブ方式:OSがCPUを管理せずプログラムに任せる

マルチスレッド

1つのプログラムを変更処理が可能な部分に分けて同時に処理を行うこと

マルチコアのCPUを有効活用できる

割り込み処理

実行中のプログラムを中断し優先度の高い別の処理に移ること

内部割り込み

- プログラム割り込み:ゼロ徐算、桁溢れなど不正な命令により起こる

- SVC割り込み:プログラムがOSに入出力を要求した時

外部割り込み

- 機械チェック割り込み:ハードの異常

- 入出力割り込み:入出力が完了した時

- タイマ割り込み:プログラムの実行時間が設定時間を過ぎた時

- コンソール割り込み:オペレータが介入した時

2-03 記憶管理

実記憶管理

- 区画方式

- 固定区画方式:主記憶をあらかじめ決まった大きさの区画に分割する。主記憶の使用効率は悪いが、処理時間は短い

- 可変区画方式:主記憶をプログラムが必要とする大きさの区画に分割する。主記憶の使用効率は良いが処理時間は長くなる。

主記憶の領域の獲得と解放を繰り返すことで細切れの未使用領域が発生する現象をフラグメンテーションという

この未使用領域を連続した1つの領域にまとめ、利用可能にすることをメモリコンパクションという

-

スワッピング方式:主記憶上にある優先度の低いプログラムを補助記憶に退避(スワップアウト)させて、優先度の高いものを配置(スワップイン)する

-

オーバーレイ方式:プログラムを独立な部分に分割しておき、実行時に必要な部分だけを主記憶上に配置する

メモリリーク:OSのバグなどで主記憶が解放されず、使用可能な主記憶の容量が減少すること

ガベージコレクション:不要になった主記憶の領域を解放することでメモリリークを解消する

仮想記憶方式

プログラムを仮想記憶空間(HDDなどの補助記憶装置)に格納し、必要な時に実記憶に呼び出して使用する

動的アドレス変換機構(DAT: Dynamic Address Translator):仮想記憶上のメモリのアドレス(仮想アドレス)を実記憶上のアドレス(実アドレス)に変換する機構

ページング方式

主記憶とプログラムをページという単位に分割して管理する

主記憶上に必要なページが存在しないときはページフォルト(割り込み)が発生し、不要なページを実記憶から追い出し(ページアウト)必要なページを仮想記憶から読み込む(ページイン)

スラッシング:ページフォルトが多発し、処理効率が落ちる現象

ページ置き換えアルゴリズム

ページング方式で不要なページを決定する主な方法

- FIFO(First In First Out):最も古いものを追い出す

- LRU(Least Recently Used):最後に使用されてから最も経過時間が長いもの

- LFU(Least Frequently Used):使用回数が最も少ないもの

2-04 ファイル管理

データのバックアップ

- フルバックアップ:すべてのデータ

- 差分バックアップ:前回のフルバックアップ以降に変更されたデータのみ

- 増分バックアップ:前回のバックアップ以降に変更されたデータのみ

フルバックアップではバックアップの時間がかかるが、復旧にかかる時間は短い

2-05 マルチメディア

データの圧縮には圧縮前の状態に完全に復元できる「可逆圧縮方式」と完全には復元できない「非可逆圧縮方式」がある

静止画と動画の形式

- BMP(ビットマップ):フルカラー、圧縮されないので容量が大きい

- GIF:256色、可逆圧縮

- PNG:256色とフルカラー、可逆圧縮、部分的に透明にできる

- JPEG:国際標準規格、フルカラー、非可逆圧縮

- MPEG:国際標準規格、非可逆圧縮、MPEG-4はH.264/MPEG-4AVCとして規格化されている

- MP3:音声データ

ラスタデータ:ピクセルの集まりで画像を表現する(BMP, GIF, JPEG, PNG)

ベクトルデータ:座標の位置や線分の長さを演算で表現する

SVG(Scalable Vector Graphics):図形オブジェクトをXMLで記述した画像フォーマット

過去問

ソフトウェアと情報メディアから30問

メモ

わからなかった問題

Q. プログラムを構成するモジュールの結合を,プログラムの実行時に行う方式

A. 動的リンキング

Q. 多数のサーバで構成された大規模な分散ファイルシステム機能を提供し,MapReduceによる大規模データの分散処理を実現するOSS

A. Apache Hadoop

Q. 携帯電話などの低速回線用の動画像の符号化に用いられる画像符号化方式

A. MPEG-4

Q. アーカイブの説明

A. 複数のファイルを一つのファイルにまとめて,記憶装置に格納する。

知らない単語等

ターンアラウンドタイム:入力の開始を始めたときからすべての出力を受け取るまでに要する時間のことをいいます。

トレーサー:プログラムの実行過程を1命令単位で時系列にモニタリングすることができるツール

インスペクター:デバッグ時にデータ構造の内容を確認するためのツール

MPEG-1:主にCD-ROMなどの蓄積型メディア

MPEG-2:放送やHDTV

MPEG-3:主に高品質なテレビ放送

MPEG-4:PCや携帯電話

科目Aのテキスト追加

3-01 基数変換

- N進数から10進数への変換

- 10進数から2進数への変換

- 2進数と8進数、16進数の相互変換

2と8は3桁ずつ区切る方法、2と16は4桁ずつ区切る方法で簡単にできる

10進小数を2進数に変換するには2をかけて小数部を引き継いでいき、小数部が0にならなければ無限小数である

3-02 補数と固定小数点

補数

コンピュータが負の数を表すために使う

N進数には「N-1の補数」と「Nの補数」があり、N-1の補数を加えるとその数の桁で表せる最大数となり、Nの補数を加えるとその数の桁がちょうど桁上がりする

例えば10進数の123の「9の補数」は876であり、「10の補数」は877である

同様に2進数で考えると、0101の2の補数は1010である

4ビットのコンピュータアーキテクチャの場合、5ビット目は無視されるので、0101 + 1010 = 0000となり、補数は元の数の対の負の数となる

2の補数の作り方

元の数をビット反転させ、1を加える

1010の場合、0110となる

固定小数点

小数点の位置を決められた場所に固定して表現する

整数型の場合には、小数点を最右端ビットの右側に固定し最左端ビットを符号ビットとする(0が正数1が負数)

3-03 浮動小数点

実数を表すために使用する形式

指数を使うことで固定小数点よりも少ないビット数で表現できる

浮動小数点の形式には複数あるがここでは単精度と呼ばれる形式で表現する

数値は(-1)^S * B * 2^E という形式で表現する

Sは1ビット、Bは8ビット、Eは23ビット

10進数7.25を上記の単精度浮動小数点形式で表現する

まずS=0

次に7.25を2進数に直して111.01とし、これを正規化(1.xxxの形に直す)すると、1.1101 * 2^2

B=1101...00となる

Eは127 + 2(正規化した時の指数)を2進数に直して10000001となる

3-04 誤差

- 桁あふれ誤差:演算結果がコンピュータの表現できる範囲を超えることで発生する

- オーバーフロー:表現できる範囲を超えること

- アンダーフロー:浮動小数点で限りなく0に近づくこと

- 丸め誤差:切り捨て、切り上げ、四捨五入で発生する誤差

- 桁落ち誤差:絶対値がほぼ等しい数値間で同符号の減算や異符号の加算を行った時に有効桁数が減ることで発生する誤差

- 情報落ち誤差:絶対値の差が大きい2つの数値で加減算を行った際に、絶対値の小さい数値が結果に反映されないことで発生する誤差

複数の数値で数値で加減算するときには絶対値が小さい方から順に計算を行うことで、情報落ちの誤差を小さくすることができる - 打ち切り誤差:浮動小数点の計算結果の打ち切りを指定した規則で行うことによって発生する誤差

今日やったこと

- 科目Aのテキスト2-01 ~ 3-04

- ソフトウェアの範囲の過去問30問

4日目(残り33日)

10時開始

今日やること

- 科目Aのテキスト 3-05 ~3-09

- 1章と2章の過去問30問

科目Aテキストメモ

3-05 シフト演算

符号を考慮しない論理シフトと、考慮する算術シフトがある

論理シフト

シフトによりあふれたビットは捨て、空いたビットには0が入る

算術シフト

符号ビットはそのままの位置にとどまる

左シフトの場合は論理シフトと同じ

右シフトの場合には空いたビットには符号ビットと同じものを入れる

3-06 論理演算

論理回路はMIL記号で図式化できる

MIL記号はOR, AND, NOT, XOR, NOR, NANDを覚える

ビット演算

あるビットから特定のビットを取り出したりするためのビットをマスクパターンという

例えば、下位4ビットを取り出すためには、下位4ビットを1としそれ以外を0とするマスクパターンとの論理積を取る

また、下位4ビットを反転させるためには、下位4ビットを1としそれ以外を0とするマスクパターンとの排他的論理和を取る

ドモルガンの法則

Not(A And B) = (Not A) Or (Not B)

Not(A Or B) = (Not A) And (Not B)

3-07 半加算器と全加算器

半加算機

2つの2進数を加算して同桁の値と桁上がりを出力する

下位桁からの桁上がりは考慮しないので、最下位桁で用いられる

上位ビットは論理積、下位ビットは排他的論理和で表せる

全加算機

下位桁からの桁上がりも考慮した加算器

半加算機と論理和の組み合わせで表せる

3-08 計測と制御

PCM伝送方式

PCM(Pulse Code Modulation)はアナログの信号をデジタルに変換する方式

以下の順に処理を行う

- 標本化:連続なデータを一定の時間感覚で測定すること(サンプリング)。1秒あたりの回数をサンプリング周波数といい、Hzで表す。

- 量子化:測定した信号をあらかじめ決められた一定の間隔で区切り、数値化する

- 符号化:量子化された値を2進数に変換すること

サンプリング周波数が大きく量子化ビット数が大きいほど元データに近くなりデータ容量は大きくなる

制御技術

フィードバック制御:外乱を検知して修正を行う制御

フィードフォワード制御:外乱をあらかじめ予測して前もって修正を行う

シーケンス制御:あらかじめ決められた順番に従って逐次的に制御する

制御には以下のような要素が関わる

- A/Dコンバータ:アナログのデータをデジタルに変換する

- センサ:物理量を検知して信号に変換する

- 歪みゲージ:物体の変形

- ジャイロセンサ:物体の回転や傾き、振動

- 人感センサ:人体を検知

- アクチュエータ:コンピュータが出力した信号を力学的な運動に変換

- アンプ:コンピュータが出力した信号を増幅

PWM(Pulse Width Modulation):モータの回転速度などをデジタル信号で制御する方式

3-09 オートマトン

オートマトンは現在の状態と入力によって出力が決定される

オートマトンのうち、最終的に受理(終了)状態になるものを有限オートマトンという

オートマトンの状態遷移図

過去問

1章と2章の範囲から30問

メモ

わからなかった問題

Q. SDXCの特徴

A. ファイルシステムにexFATを採用し,最大2Tバイトの容量に対応できる。

Q. CORBAの説明

A. 分散システム環境で,オブジェクト同士がメッセージを交換するための共通仕様である。

Q. ポーリング制御の説明

A. ループにより各部の情報を一定時間ごとに順番に収集し、その情報をもとにソフトウェアの状態を判断して処理を行う制御方式

Q. ハミング符号の説明

A. メモリの誤り制御方式で,2ビットの誤り検出機能と,1ビットの誤り訂正機能をもたせるのに用いられる

知らない単語等

ディスクキャッシュ:主記憶と補助記憶装置の速度を埋めるために設置される装置

5日目(残り32日)

18時開始

今日やること

- 科目Aのテキスト3-10 ~ 4-02

- 基礎理論の過去問30問

科目Aテキストメモ

3-10 AI

機械学習

学習方法

教師あり学習:問題と正解をコンピュータに提示し、正解を導けるように学習させること

教師なし学習;データの統計的性質や条件に従ってデータのグループ分けや情報の集約を行わせる

強化学習:報酬が最も多く得られるような方法を学習させる

ディープラーニング

人の脳神経を模倣したモデル(ニューラルネットワーク)を使用したモデル

3-11 線形代数

行列

行列の上からi番目、左からj番目(i行j列)の要素をa_ijと表す

行列同士の乗算

A×Bを行うためには、Aの列数とBの行数が同じ必要がある

交換法則は成立しない

正方行列:行数と列数が同じ行列

単位行列:左上からの対角成分が全て1でそれ以外が0の行列。行列に単位行列をかけると元と同じ行列になる

逆行列:行列Aにかけて単位行列となるような行列Bのこと

3-12 確率と統計

統計

平均値:全データの合計をデータ数で割ったもの

中央値(メジアン):データを順番に並べて中央にあるデータ(データが偶数この場合は中央の2つの平均値)

最頻値(モード):出現頻度の最も高い値

範囲(レンジ):データの最小値と最大値の差

分散:各データの平均値からの差の2乗の総和

標準偏差:分散の平方根

正規分布

平均値を中心とした左右対称の釣鐘型の分布

正規分布では平均値±標準偏差の範囲に約68%、平均値±標準偏差×2の範囲に約95%のデータが含まれる

過去問

基礎理論から30問

メモ

わからなかった問題

Q. 浮動小数点表示法における仮数が正規化されている理由

A. 有効数字のけた数を最大に保つ。

Q. 負数を2の補数で表す16ビットの符号付き固定小数点数の最小値を表すビット列を,16進数として表したものはどれか。

A. 8000

nビットの固定小数点数で表せる数は -2^(n-1) ~ 2^(n-1)-1

16ビットの場合は最小値は-2^15なので、絶対値は1000_0000_0000_0000

この対となる負数を2の補数で表す(ビット反転して1を加える)と、1000_0000_0000_0000

16進数表記にすると8000

知らない単語等

相対誤差:真の値に対する誤差の割合

奇数パリティ:データを構成するビット全体の中でビット「1」の数が奇数個になるようにパリティビットを付加する方式

偶数パリティ:データを構成するビット全体の中でビット「1」の数が偶数個になるようにパリティビットを付加する方式

相関係数:2つの項目の関連度合いを示す値です。値として-1~+1の間の実数値をとり、-1 に近ければ負の相関、+1 に近ければ正の相関があるといいます。逆に値が0に近いときには2項目間の相関は弱いと判断されます。正負の方向は相関の強さには関係しないので、負の相関といっても、正に比べて関連性が弱いわけではありません。相関係数の絶対値の大きさ(1にどれだけ近いか)がそのまま相関性の強さを示します。

CRC方式(Cyclic Redundancy Check,巡回冗長検査):送信データから生成多項式によって誤り検出用のデータを付加して送信します。受信側では送信側と同じ生成多項式を用いて受信データを除算し、送信されてきた誤り検出用のデータと比較することで誤りの有無を判断することができます。単純なパリティチェックでは検出できない偶数個の誤りやバースト誤りを検出できるという特長があります。

科目Aテキスト続き

4-01 アルゴリズム

アルゴリズム:問題を有限の時間で解くための手段

フローチャート

トレース:アルゴリズムを辿って変数の変化を追跡すること

擬似言語(覚える必要はない)

決定表:条件とその条件に対する動作を表にしたもの。複雑な条件判定に利用される

4-02 配列

配列:添え字を用いて同じデータ型の複数の要素を保存する

今日やったこと

- 科目Aのテキスト3-10 ~ 4-02

- 基礎理論の過去問30問

6日目(残り31日)

9時開始

今日やること

- 科目Aのテキスト4-03 ~ 4-10

- 4章の範囲の過去問30問

科目Aテキストメモ

4-03 リスト

リスト:データを記録するデータ部とデータの格納位置を示すポインタ部で構成されるデータ構造

リストのデータ構造

- 単方向:次のデータへのポインタを持っている

- 双方向:次のデータと前のデータへのポインタを持っている

- 環状:データが環状に連結されている

配列とリストの比較

| 配列 | リスト | |

|---|---|---|

| 格納領域 | 連続した領域に順番に配置 | 非連続領域に、非順番通りに格納出来る |

| 総データ数 | 変更不可 | 変更可能 |

| データの挿入削除 | 後のデータをずらす必要がある | 前後のポインタのみ変更 |

| データへのアクセス | 添字ですぐにアクセスできる | ポインタを辿る必要がある |

4-04 キューとスタック

キュー

格納した順序でデータを取り出すことができる(FIFO, First In First Out)

キューにデータを格納することをenque, 取り出すことをdequeという

スタック

格納した順序と逆の順番で取り出すこと(LIFO, Last In First Out)

スタックにデータを格納することをpush, 取り出すことをpopという

4-05 木構造

木構造

階層の上位から下位に節点を辿ることによってデータと取り出すことができるデータ構造

データを節(ノード)、データを繋ぐ部分を枝(ブランチ)、最上位の節は根(ルート)、最下位の節は葉(リーフ)と呼ばれる

2分木

全ての枝の分岐が2つ以上である木構造

- 完全2分木:根から葉までの深さが全て等しいか、1だけ深い葉があり左から詰められているもの

- 2分探索木:各節において「左の子」<「親」<「右の子」という関係を満たす木。データ探索に用いられる

- ヒープ木:各節において親>子又は子>親を満たす完全2分木

逆ポーランド記法

2分木を使用して算術式を表記する方法の1つ

節に演算子、葉に被演算子を配置する

左部分木、右部分木、節点の順に取り出す

(4+3)×(2-1)は以下のようになる

逆ポーランド記法では43 + 21 - × と表記する

演算子を演算の優先順位に従って2つの被演算子の後ろに置いていくことで変換できる

Y=(A+B)×(C-D÷E)

Y=(AB+)×(C-DE÷)

Y=(AB+)×(CDE-÷)

Y=AB+CDE-÷×

YAB+CDE-÷×=

この記法はスタックを使用した以下の手順で処理する

- 被演算数をスタックにpush

- スタックから2つの被演算数をpopして演算子で処理

- 結果をスタックにpush

B木

データベースのインデックスに使用する

枝の分岐が2つ以上あり、データ挿入時は根から葉までの深さが同じになるように各節を分割する

4-06 データの整列

基本交換法

隣り合うデータを比較し、逆順であれば入れ替えるをくりかえす

バブルソートともいう

基本選択法

データの最小値(又は最大値)を探して先頭に(又は最後尾に)配置し、次にそれを除いたデータの中で同じように繰り返す

基本挿入法

データ列と値を比較して正しい位置にデータを挿入する

計算量

上記3つの整列法について、計算量はデータ数nに対してO(n^2)

ただし、基本挿入法は元のデータの並び方によってはこれよりも小さくなることがある

シェルソート

ある一定間隔おきに取り出したデータからなるデータ列を整列し、間隔を小さくして1になるまで繰り返す

クイックソート

適当な基準値を決めて、それより小さな値のグループと大きな値のグループにデータを振り分け、さらにそれぞれのグループで同様の操作を繰り返す

ヒープソート

未整列の部分をヒープ木に構成し、その最大(小)値を取り出して帰省列の部分に移すことを繰り返す

ヒープ木から配列に直す際には、根の要素番号を1、左の節を2n、右の節を2n+1とする

4-07 データの探索

線形探索法

配列の先頭から順番に目的のデータを探す

番兵法:探索したい目的のデータを配列の最後尾に追加することで、繰り返して行う処理を、データとの比較のみにする方法(添字と配列の長さを比較する処理が不要になる)

平均比較回数はデータ数nに対して(n+1)/2

2分探索法

データがあらかじめ昇順又は降順にソートされていることが前提

目的のデータとデータ列の中央の値を比較し、その前半または後半のみを調べるという操作を繰り返す

最大比較回数はデータ数nに対してlog_2(n)

ハッシュ探索法

データの格納先を、データの値に対してハッシュ関数により算出したアドレスとし、ハッシュ関数を用いて探索する

シノニム:ハッシュ関数により算出したアドレスが被ってしまうこと

ハッシュ値が衝突する確率が無視できるほど小さい時、比較回数は1回である

4-08 計算量

ソートのアルゴリズム(基本交換法、基本選択法、基本挿入法)について、計算量はO(n^2)となる

探索アルゴリズムについては以下のようになる

- 線形探索:O(n)

- 2分探索:O(logn) ※ただしデータ列は整列されている必要がある

- ハッシュ探索:O(1) ※ただしデータ列はハッシュ関数によって生成されたアドレスに格納されており、シノニムの確率が無視できるほど小さい場合

4-09 プログラムの属性

プログラムには以下のような属性を持たせることができる

- 再配置可能(リロケータブル):主記憶上のどのアドレスに配置しても実行できる。プログラムの先頭のアドレスを基底レジスタに設定する

- 再入可能(リエントラント):同時に複数のプロセスが共有して実行した場合でも正しい結果が得られる。プログラムには処理を記述する部分とデータを持つ部分に分割し、プロセスごとにデータを持たせる必要がある。

- 再使用可能(リユーザブル):一度実行した後に、ロードし直さずに再度実行して正しい結果が得られる。プログラムの最後に、変数を初期化する処理が必要。

- 再帰的(リカーシブ):実行中に自分自身を呼び出せる。実行途中の状態をスタックを用いて記録する必要がある。

4-10 プログラム言語とマークアップ言語

プログラム言語

コンピュータが理解しやすい低水準言語

- 機械語:1と0からなるコンピュータが処理でいる唯一の言語

- アセンブリ言語:機械語を1対1で記号に置き換えたもの

人間が理解しやすい高水準言語

- BASIC:インタプリタ型言語

- COBOL

- C

- C++:C言語にオブジェクト指向を取り入れたもの

- Java

- Python:インタプリタ型言語

- Javascript

など

言語プロセッサ

高水準言語を機械語に翻訳する

- アセンブラ:アセンブリ言語を機械語に翻訳する

- インタプリタ:高水準言語を1命令ずつ解釈しながら実行する

- コンパイラ:高水準言語を目的プログラムに翻訳する

プログラムの実行手順

ソースコードはコンパイル、リンク、ロードを経て実行される

- コンパイル:字句解析、構文解析、意味解析、最適化、コード生成を行う。目的は実行時の処理効率を高め、実行時間を短縮すること

- リンク:リンカ(リンケージエディタ)を用いて複数のプログラムから1つのロードモジュール(実行可能プログラム)を生成する。ライブラリはここで読み込まれる

- 動的リンキング:アプリケーションの実行中に必要になったライブラリを読み込む

- 静的リンキング:実行前に全てのライブラリを読み込む

- ロード:ロードモジュールを主記憶上に配置する

そのほかの言語プロセッサ

開発ツール

統合開発環境

OSSとしてはEclipse

Jenkins:ビルドやテスト、デプロイを自動化するOSS

デバッグツール

- トレーサ:プログラムの実行順序、結果を時系列に出力

- スナップショットダンプ:特定の処理を実行する度に特定のメモリの内容を出力する

- メモリダンプ:プログラムの異常終了時に主記憶やレジスタの内容を出力する

形式言語

BNF記法:プログラム言語の構文を定義する再帰的な記法

正規表現:文字列の集合の規則を表す記法

マークアップ言語

SGML:電子文書のための国際規格言語。HTMLやXMLの元になっている

HTML:Webページを作成するための言語

XML:ネットワークを介した情報システムのデータ交換のための言語。文章の構造をDTD(Document Type Definition)として記述することで、独自のタグを定義できる

過去問

アルゴリズムとプログラミングの範囲から30問

今日やったこと

- 科目Aのテキスト4-03 ~ 4-10

- 4章の範囲の過去問30問

7日目(残り30日)

9:30開始

今日やること

- 科目Aのテキスト5-01 ~ 5-05

- システム構成要素の範囲の過去問

科目Aテキストのメモ

5-01 システム構成

デュプレックスシステム

現用系と待機系の2系統をもち、現用系に障害が発生したら待機系に切り替える

待機の状態により以下の2つに分けられる

- ホットスタンバイ:待機系は現用系と同じシステムを最初から起動しておき素早く切り替える

- コールドスタンバイ:待機系は他の処理を行っており、障害発生時にシステムを起動して切り替える

バックアップサイト

災害などの障害に備えてサーバを遠隔地に配置すること

- ホットサイト:現用系と同じ構成で稼働させておき、データやプログラムも常に同期する。瞬時に切り替え可能

- ウォームサイト:同じ構成のハードを用意して、定期的にデータやプログラムを同期させる。システムを起動し直す必要がある

- コールドサイト:バックアップサイトのみ確保しておく

デュアルシステム

1つの処理を2系統のシステムで独立に行い、結果をクロスチェックする

クラスタシステム

複数のサーバを1台のサーバのように見せかける

目的によって以下の構成がある

- HA(High Availability)クラスタ:高可用性

- 負荷分散型クラスタ:複数のサーバを並列で稼働させ、リクエストを割り振って負荷分散する

- フェールオーバー型クラスタ:同じ構成のサーバを2系統準備し、障害発生時に切り替える。この場合、データの整合性を取る方法として、同じディスクを共有する「共有ディスク方式」と現用系のデータを予備用のディスクに即座に反映させる「ミラーディスク方式」がある

- HPC(High Performance Computing)クラスタ:高性能。複数のサーバを連携させて高い処理能力を得る

グリッドコンピューティング

ネットワークを介して複数のコンピュータを連携させて仮想的に高性能なコンピュータを構成する

5-02 クライアントサーバシステム

クライアントサーバシステム

サービスを要求するクライアントと提供するサーバで処理を分散させる

3層クライアントサーバシステム

プレゼンテーション層:入力受け取り、結果の表示

ファンクション層:入力に応じたSQL文などの構成、出力に応じたHTMLなどの構成

データベース層:データベース操作、結果の出力

ストアドプロシージャ:頻繁に使用される命令群をあらかじめサーバ上に用意しておくことで通信量を減らす方法

サーバの仮想化

1台の物理サーバ上で複数の仮想的なサーバを動作させたり、複数の物理的なサーバを1台の仮想的なサーバとして扱う技術

仮想化の形態

- ホスト型:仮想化ソフト上でゲストOSを動かす

- ハイパバイザ型:ハイパバイザという仮想化ソフト上で複数のゲストOSを動かす

- コンテナ型:コンテナと呼ばれる実行環境上で複数の環境を構築する(OSはホストのみ)

ライブマイグレーション:ある物理サーバ上で稼働している仮想サーバを停止することなく別の物理マシン上に移動させること

シンクライアントシステム

サーバ上にアプリケーションやデータを管理することで、クライアント側には必要最低限の機能しか持たせないこと

VDI(Virtual Desktop Infrastructure):デスクトップ環境をサーバ上で稼働させる。画面の情報のみをクライアントに転送するため、マルウェアの感染などを防げる

5-03 RAIDと信頼性設計

RAID(Redundant Arrays of Inexpensive Disks):複数の磁気ディスクを組み合わせて1台の仮想的な磁気ディスクとして扱うことでアクセスの高速化や高信頼性を実現する

- RAID0:データをブロックごとに複数の磁気ディスクに分散して書き込む(ストライピング)ことで高速化

- RAID1:磁気ディスク2台に同じデータを書き込む(ミラーリング)ことで、高信頼性を実現する(使用効率は下がる)

- RAID3:データをビット、バイト単位でストライピング。さらに1台の磁気ディスクにパリティ(データを修復するため情報)を書き込む

- RAID5:データをビット、バイト単位でストライピング。さらにパリティもストライピング。

信頼性設計

- フォールトアボイダンス:構成要素の信頼性を高めることで、故障そのものを回避する

- フォールトトレランス:構成要素を冗長化することで、故障しても必要な機能を維持する

- フェールセーフ:故障しても危険が生じないようにする

- フェールソフト:故障した時、サービスレベルを低下させても運転を継続する(縮退運転)

- フールプルーフ:人が誤った操作ができないような仕組みにする

- エラープルーフ:エラーの原因になるものを除去し、人が行う作業素システム化し、複雑な作業は簡単にし、異常を検知したら知らせ、ミスの影響範囲が最小限になるようにする

5-04 システムの性能評価

性能評価指標

- スループット:単位時間あたりに処理される仕事量

- ターンアラウンドタイム:ユーザが処理依頼を開始してから、結果の表示が完了するまでの時間

- レスポンスタイム:ユーザが処理依頼を完了してから、結果が出始めるまでの時間

ベンチマークテスト:システムに基準となるプログラムを実行させ、その測定値から性能を相対的に評価する方法

- SPECint:整数演算の性能

- SPECfp:浮動小数点数演算の性能

- TPCベンチマーク:トランザクション性能(CPUに加え、磁気ディスクの入出力やDBMSの性能)

MIPS(Million Instructions Per Second):1秒間に実行される命令数を100万単位で表したもの

5-05 システムの信頼性評価

システムの評価特性

- 信頼性:要求された機能を規定された期間実行する

- 可用性:要求された機能を提供し続ける

- 保守性:故障時に容易に修理できる

- 保全性:情報の一貫性を確保する

- 安全性:情報漏洩や不正利用を防止する

システムの評価指標

- MTBF(Mean Time Between Failures):システムが故障してから次に故障するまでの平均時間

- MTTR(Mean Time To Repair):システムの修理に要する平均時間

- 稼働率:システムが正常に動作している時間(=MTBF/(MTTR + MTBF))

直列システムの稼働率

システムA(稼働率a)とシステムB(稼働率b)を直列に接続したシステムの稼働率(AとBがいずれも稼働している確率に等しい)は a * b

並列システムの稼働率

システムA(稼働率a)とシステムB(稼働率b)を直列に接続したシステムの稼働率(AとBのどちらかが稼働している確率に等しい)は 1 - (1-a)(1-b)

バスタブ曲線:システムの故障率と時間の関係を表したもの

過去問

システム構成要素から30問

メモ

わからなかった問題

知らない単語等

- 疎結合マルチプロセッサシステム:複数のコンピュータを高速な通信システムで結合し、マルチプロセッサシステムとして利用できるようにしたもの。クラスタシステムとも呼ばれる。

- 密結合マルチプロセッサシステム:複数のCPUがメモリを共有し、単一のOSで制御されるマルチプロセッサシステム。

8日目(残り29日)

9:30開始

今日やること

- 科目Aテキスト6-01 ~ 6-05

- 1~5章までの過去問50問

- (寝る前)これまでにやった範囲の復習

科目Aテキストメモ

6-01 データベース

データモデル

- 階層構造(木構造)

- ネットワークモデル

- 関係モデル(2次元の表)

関係モデルが持つ性質

- 関係:表、テーブル

- 属性:列、カラム

- タプル(組):行、レコード

- 定義域:データ型

スキーマ

データの形式や性質、他のデータとの関連などのデータ定義の集合

以下の3層スキーマが一般的

- 外部スキーマ:利用者やアプリケーションから見たデータベースの構造

- 概念スキーマ:開発者から見たデータベースの構造(論理的構造)

- 内部スキーマ:データベースの物理的構造

データベース管理システム(DBMS)

データ検索、追加、更新、削除のほかにも

- 保全機能:データの完全性を保つ。参照制約や排他制御など

- 障害回復機能:障害発生時にデータベースを修復する。ロールフォワードやロールバック

- 機密保護機能:データの改竄や漏洩を防ぐ。アクセス制御

6-02 データベース設計

E-R図:実態(Entity)とその間の関係(Relation)を視覚的に表した図

表の設計

- 主キー:表中の行を一位に識別するための列。重複した値は許されず(一意制約)、また空であってもいけない(非NULL制約)。

- 外部キー:他の表の主キーを参照している列のこと。関係する表間では参照一貫性を保持する必要がある(参照制約)。例えば、他の表で参照している表のデータを削除することはできない。

6-03 データの正規化

データが重複しないように表を分割すること

データベース操作に伴う重複更新や矛盾の発生を防げる

以下のように3つの正規化の形態がある

- 第一正規系:繰り返し項目を別の表に分割する

- 第二正規系:主キーとその主キーによって決定される項目を、別の表に分割する

- 第三正規系:主キー以外とそのキーによって決定される項目を、別の表に分割する。また計算によって求められる項目は削除する

6-04 トランザション処理

トランザクション処理

トランザクション処理:データベース更新時に切り離すことができない一連の処理

以下のACID特性が求められる

- 原子性(Atomic):処理が全て完了したか、全く完了していないかで終了すること

- 一貫性(Consistency):データベースの内容に矛盾がないこと

- 独立性(Isolation):複数の処理を同時実行した場合と順番に実行した場合とで結果が同じこと

- 耐久性(Durability):更新結果は障害発生時にもデータベースから消失しないこと

排他制御

データベース更新中は別のトランザクションからのアクセス制限をしデータの不整合の発生を防ぐ

-

共有ロック:他のトランザクションから参照できるが更新できないようにすること。トランザクションがデータを参照する際に使用する

-

専用ロック:他のトランザクションから参照も更新もできないようにすること。トランザクションがデータを更新する際に使用する

-

悲観ロック:データ更新時に、データを参照する時点でデータにロックをかけること

-

楽観ロック:データ更新時に、データを参照する時点ではロックせず、更新時にロックをかけること(更新時と読み取り時の参照データが同じものであることを保証するためのバージョンキーを用意する)

デッドロック:複数のトランザクションが、互いに相手が専用ロックしているデータを要求して待ち状態となること

2相コミットメント

分散型データベースシステムで一連のトランザクション処理を行う際に、更新処理が可能かどうかを全てのデータベースサーバに問い合わせ、可能であれば一括で更新(コミット)し、途中でエラーが発生した場合にはその処理を強制終了(アボート)し、更新前の状態に戻す(ロールバック)

6-05 データベースの障害回復

ログファイル:データベースの更新前後の記録(障害回復のために使用する)

障害回復には以下の方法がある

- ロールフォワード:データベースのハードウェア障害が発生した際に、フルバックアップ時点の状態に復元した後、ログファイルの更新後情報を使用して復旧させる

- ロールバック:トランザクション処理中に異常が発生し強制終了した際に、ログファイルの更新前情報を使用し、更新前の状態に復旧する

チェックポイント

トランザクション処理がコミットされると、更新情報はメモリ上のバッファとログファイルに保存される(この時点ではデータベース自体は更新されない)

メモリ上のバッファからデータベースへの更新はチェックポイントと呼ばれるタイミングで行われる

過去問

以下の範囲から50問

基礎理論

アルゴリズムとプログラミング

コンピュータ構成要素

システム構成要素

ソフトウェア

ハードウェア

ユーザーインタフェース

情報メディア

メモ

わからなかった問題

知らない単語等

キャパシティプランニング:情報システムの設計段階で現状の最大負荷だけでなく、将来予測される最大負荷時にもサービスの水準を維持できるような設計を検討すること

ハフマン符号化:可変長の符号化方式で、出現確率が高いデータには短い符号を、低いデータには長い符号を与えることで圧縮を効率よく行う方法。符号化のビット列に全く同じ符号の並びが存在しないように、ある文字に対応する符号が、他の文字に対応する符号の接頭辞にならないように設定されます。例えば A = 00の時、B = 001はダメ。

モノリシックカーネル:OSの中核部分であるカーネルに様々な機能を持たせる設計手法です。

物理フォーマット

記録メディアやハードディスクに記録されているすべてのデータを「00」や規定のパターンで上書きすることで初期化を行う処理。

論理フォーマット

物理フォーマット後の記録媒体に、パーティションやファイルシステムのための必要なデータを書き込む処理。

忘れてるやつ

RAID0,1,3,5

SRAM、DRAM

リフレッシュ動作:データを保持するために,一定時間ごとにアクセスする。

実行可能状態のタスクにCPUが割り当てられることをディスパッチという

ベクトルコンピュータ:一つの命令で配列中の複数のデータを同時に演算する。

9日目(残り28日)

11:00開始

今日やること

- 科目Aのテキスト6-06 ~ 7-01

- データベースの範囲の過去問30問

科目Aテキストメモ

6-06 データ操作とSQL

関係演算:関係データベースの表から目的のデータを取り出す演算

- 射影:特定の列を抽出

- 選択:特定の行を抽出

- 結合:2つ以上の表を結合して1つの表を生成

集合演算:同じ列で構成される2つの表から新しい表を取り出す演算

- 和:すべての行を取り出して1つにまとめる

- 積:共通している行を取り出す

- 差:一方の表から他方の表を取り除く

SQL

SQL(Structured Query Language)は、データベースの表を定義したり(DDL, Data Definition Language)、データの抽出、挿入、削除を行う(DML, Data Mannipulation Language)ための言語の総称

表の定義

「CREATE TABLE」で概念スキーマに相当する実表(基底表)を定義する

以下のような構文で表の定義を行う

- PRIMARY KEY:主キーの設定(一意かつ非NULL)

- FOREIGN KEY:外部キーの設定(REFERENCEで参照する表を指定)

- UNIQUE:キーに一意制約をつける

- CHECK:検査制約をつける

- NOT NULL:非NULL制約をつける

ビューの定義

「CREATE VIEW」で外部スキーマに相当する仮想表(導出表、磁気ディスクには存在しない)を作成

SQLによる表の操作

選択

SELECT 列名(複数可, *ですべての列) FROM 表名(複数可) WHERE 条件(AND, ORで複数可)

WHERE区では、

- INで複数の値に一致するものを検索

- BETWEENで数値の範囲にあるものを検索

- LIKEでワイルドカード(%で0文字以上, _で1文字以上)を使用した文字列の検索

結合

SELECT 列名(2つの表の重複していない列) FROM 表名(結合したい2つの表) WHERE 表名.列名=表名.列名

WHEREで2つの表の重複している列名を指定する

SELECT DISTINCTで重複した行を1つにまとめる

6-07 SQL(並べ替え・グループ化)

並べ替え

SELECT ORDER BY 列名 ASC(またはDESC) で特定の列の昇順(または降順)に並び替える。ASCは省略可能

集合関数

指定した列の値を集計するための関数(SUM, AVG,MAX,MIN,COUNT + 列名)

集計した値を持つ新たな列を生成する

グループ化

SELECT 列名 GROUP BY 列名 で同じ値を持つ行をまとめる

SELECT のあとの列名とGROUP BYの後の列名は同じにする

SELECT 列名, 集合関数(列名) GROUP BY 列名 でグループ化した列のSUMなどを集計した新たな列を作成する

SELECT 列名, 集合関数(列名) AS (新たな列名) GROUP BY 列名 で集計の値を持つ新たな列に新たな列名をつける

SELECT 列名 GROUP BY 列名 HAVING (条件) でグループ化した列に条件をつけて抽出する

6-08 SQL(副問合せ)

副問合せ:WHEREで抽出したデータにさらに条件を指定して抽出を行うこと

- INによる副問合せ

SELECT 列名 FROM 表名 WHERE 列名 IN (SELECT 列名 FROM 表名 WHERE 条件)

INで抽出した列に合致する列を最初の表から抽出する

NOT INも可能 - EXISTによる相関副問合せ

SELECT 列名 FROM 表名 WHERE 列名 EXIST (SELECT 列名 FROM 表名 WHERE 条件)

最初のSELECT(主問合せ)で抽出した列が、EXIST内のSELECT(副問合せ)で抽出した列内に存在するかどうかを確認し、存在すれば抽出する

NOT EXISTも可能

6-09 データベースの応用

NoSQL

SQLを使わないで操作するデータベース全般

- キーバリューストア型:一意なキーと対応する値で保存

- カラム指向型:キーに対するカラムを複数追加できる

- ドキュメント指向型:XMLなどの形式でドキュメントとして保存

- グラフ指向型:ノードを1つのデータとし方向性のあるリレーションで結ぶ

データベースの応用

- データウェアハウス:企業活動を通じて得られたデータを蓄積したデータベース

- データレイク:生データをそのまま保存したデータウェアハウス

- データマート:データウェアハウスから利用者向けに加工したデータべーす

- データマイニング:大量のデータを統計的手法で解析し新たな法則などを見出すこと

- BIツール:データウェアハウスのデータをデータ毎に具により分析し、経営判断上の有用な情報を取り出すこと

ビッグデータ

多様で高頻度に更新される大量のデータ

オープンデータ:原則無償で自由に二次利用できる公開されたデータ

データ資源の管理

リポジトリ:プログラムなどを一元管理するデータベース

データディクショナリ:データベースで使用される項目名の意味を登録しているデータベース

過去問

データベースの範囲から30問

めも

わからなかった問題

Q. カーソル操作

A. プログラム言語は通常レコード単位の処理を行うのに対し,SQLでは集合単位の処理を行うので,その間をカーソルによって橋渡しする。

知らない単語等

RDBMSが二つの表を結合する方法

-

ソートマージ結合法:結合する列の値で並べ替えたそれぞれの表の行を,先頭から順に結合する。

-

入れ子ループ法(ネストループ法):一方の表の結合する列の値を順に読み出し,もう一方の表の結合する列と結合する。

-

ハッシュ結合法:一方の表の結合する列の値でハッシュ表を作成し,もう一方の表の結合する列と結合する。

OLTP: Online Analytical Processing

ジャーナルファイル:トランザクション処理中に障害が発生したときに、処理前の状態にロールバックするために使用するファイル

10日目(残り27日)

13:20開始

今日やること

- 科目Aのテキスト7-01 ~ 7-06

- ネットワークの範囲の過去問30問

科目Aテキストメモ

7-01 ネットワーク方式

LAN

LAN: Local Area Network

有線LAN

- 最も普及しているものはEthernetと呼ばれ、IEEE802.3として規格化されている

- CSMA/CD:伝送路上でデータの衝突(コリジョン)を検知した場合にはランダムな時間待って再送する方法

無線LAN

- IEEE802.11として規格化されている

- Wi-fi:IEEE802.11に準拠した無線LAN装置内で相互接続性が保証されることを示すブランド名

- Wifiダイレクト:2台の端末感で直接通信させるモード

- ESSID:無線のネットワークを識別する文字列

- CSMA/CA:通信開始時に他のデータを検出したらその通信が終了してからランダムな時間待って通信を開始する方法

WAN

WAN: Wide Area Network

VPN: 多くの利用者間で共有される公衆回線をあたかも専用線のように使える仮想的なネットワーク

モバイル通信サービス

通信事業者の電波を使用して携帯端末からインターネットに接続するサービス

SIMカードを端末に挿して通信する

MVNO: 自前の回線を持つ通信事業者の移動隊通信網を借りて通信を提供すること

5G: 第5世代移動通信システムのこと。超高速、超低遅延、多数同時接続が特徴。

輻輳:通信量がネットワークの許容量を超え、繋がりにくくなること

IoTネットワーク

LPWA:低速で高域をカバーするネットワーク

7-02 OSI基本参照モデルとTCP/IP

OSI基本参照モデル

ネットワークアーキテクチャを7階層レイヤーで表した標準規格(ISOが定義)

| 階層 | 名称 | 説明 |

|---|---|---|

| 7 | アプリケーション層 | アプリケーション固有の機能を提供 |

| 6 | プレゼンテーション層 | データの表現形式を統一 |

| 5 | セション層 | 通信の開始から終了までを提供する |

| 4 | トランスポート層 | 通信の信頼性を確保する |

| 3 | ネットワーク層 | エンドシステム間の通信を提供 |

| 2 | データリンク層 | 隣接したコンピュータ間の通信を提供 |

| 1 | 物理層 | ネットワークの物理的な機能を提供 |

TCP/IP

ネットワークプロトコルの事実上の世界標準規格

OSI基本参照モデルに対応する層と各層で使用されるプロトコルがある

| OSI基本参照モデル | TCP/IP | プロトコル |

|---|---|---|

| アプリケーション層、プレゼンテーション層、セション層 | アプリケーション層 | HTTP, FTP, TELNET, SNMP, NTP, SMTP, POP3, IMAP4 |

| トランスポート層 | トランスポート層 | TCP,UDP |

| ネットワーク層 | インターネット層 | IP, ICMP, ARP |

| データリンク層、物理層 | ネットワークインターフェース層 | PPP,PPPoE |

アプリケーション層のプロトコル

| プロトコル | 説明 |

|---|---|

| HTTP | HTML文書の転送など |

| FTP | ファイルの転送 |

| TELNET | 遠隔地にあるコンピュータにリモートログイン |

| SNMP | ネットワーク上の情報機器や障害時の情報収集 |

| NTP | タイムサーバの時刻を基に複数のコンピュータの時刻を同期させる |

| SMTP | メール送信、メールサーバ間でのメールの送受信 |

| POP3 | メールサーバのメールボックスからメールを受信 |

| IMAP4 | メールサーバのメールボックスから必要なメールを選択して受信 |

トランスポート層のプロトコル

| プロトコル | 説明 |

|---|---|

| TCP | 信頼性の高いデータを提供する(HTTP,FTP,TELNET,SMTP,POP3) |

| UDP | 信頼性は保証しないが高速なデータ転送を提供する(DNS,DHCP,NTP) |

インターネット層のプロトコル

| プロトコル | 説明 |

|---|---|

| IP | IPアドレスを用いる |

| ICMP | 通信状況をメッセージで送信する(pingは疎通確認に使う) |

| ARP | IPアドレスからMACアドレスを取得する |

ネットワークインターフェース層のプロトコル

| プロトコル | 説明 |

|---|---|

| PPP | 2地点間を接続して通信する |

| PPPoE | LAN上でPPPを行い常時接続する |

7-03 ネットワーク接続機器

パケット

ネットワーク上を流れるデータを小さく分割したもの

データ転送単位

OSI基本参照モデルなどの通信プロトコルでは各層ごとにデータの単位が存在する

- トランスポート層:セグメント(TCPヘッダ + データ をTCPセグメントと呼ぶ)

- ネットワーク層:パケット(IPヘッダ + TCPヘッダ + データをIPパケットと呼ぶ)

- データリンク層:フレーム(MACヘッダ + IPヘッダ + TCPヘッダ + データをイーサネットフレームと呼ぶ)

各ヘッダには送信元とそれぞれのプロトコルで使用する宛先のアドレスが入っている(TCPの場合はポート番号、IPの場合はIPアドレス、MACの場合はMACアドレス)

ネットワーク接続機器

OSI基本参照モデルの各層で使用する接続機器

| OSI基本参照モデル | 接続機器 |

|---|---|

| アプリケーション層、プレゼンテーション層、セション層、トランスポート層 | ゲートウェイ |

| ネットワーク層 | ルータ、L3スイッチ |

| データリンク層 | ブリッジ、スイッチングハブ、L2スイッチ |

| 物理層 | リピータ |

-

ゲートウェイ:トランスポート層以上が異なるLANシステム間でプロトコル変換を行う装置(デフォルトゲートウェイともいう)

-

ルータ:LAN同士やLANとWANを接続してネットワーク層で中継する装置。ネットワーク上のデータのパケットの宛先のIPを参照する。

-

L3スイッチ:ルータと同じ機能を持つ

-

ブリッジ:複数のLANを接続してデータリンク層で中継する装置。ネットワーク上のフレームの宛先のMACアドレスを参照する。

-

MACアドレス:LANボードやカードのNIC(Network Interface Card)に一位に割り振られた物理アドレス。

-

スイッチングハブ:LANケーブルを束ねる装置で受信したフレームの宛先MACアドレスを調べて宛先が存在するLANポートに転送する。

-

L2スイッチ:スイッチングハブの機能にVLANの機能を加えたもの。仮想的なスイッチングハブを作成できる。

-

リピータ:LAN内で物理層で中継する装置。伝送距離を延長するためにデータの信号波形を増幅成形する。

7-04IPアドレス

TCP/IPネットワーク上にある端末やネットワーク機器のID

IPv4では2進数32ビットで表す

表示するときは8ビットごとに.で区切って10進数に直す

ドメイン名:IPアドレスを文字列に置き換えた別名

www.ipa.go.jpのうち、wwwをホスト名、ipa.go.jpをドメイン名、ホスト名+ドメイン名をFQDN(完全修飾ドメイン名)という

DNS:ドメイン名やホスト名とIPアドレスを対応づける(名前解決)システム

グローバルIPアドレス:インターネットで使用する。日本ではJPNCが管理する

プライベートIPアドレス:LANなどの独立したネットワークで使用する

DHCP:LANに接続された端末に対して、そのIPアドレスをPCの起動時に自動設定するために使用するプロトコル

ポート番号:TCP/UDPで通信相手のアプリケーションを識別するための番号

ポート番号は0 ~ 65535まであり、そのうち0 ~ 1023まではウェルの運ポートと呼ばれ特定のアプリによって予約されている

例)20: FTPデータ転送, 21: FTPデータ制御, 25: SMTP, 53: DNS, 80: HTTP, 110: POP3

NAT:LANからWANに接続するときに1つのグローバルアドレスと1つのプライベートアドレスを相互変換する技術

NAPT:LANからWANに接続するときに1つのグローバルアドレスと複数のプライベートアドレスを相互変換する技術(IPマスカレード)。NATにポート番号を組み合わせたもの

今日やったこと

- 科目Aのテキスト7-01 ~ 7-04

量が多くなったのでここまでにする

11日目(残り26日)

アプリ開発してたら夜になってた...

明日からは忘れずやる!

12日目(残り25日)

12:00開始

今日やること

- 科目Aテキスト7-05 ~ 8-03

- ネットワークの範囲の過去問30問

科目Aテキストメモ

7-05 IPアドレスのクラス

IPアドレスは32ビットの中でどのネットワーク、ホストに属するかを表す

以下のようなクラス分けがある

クラスA > クラスB > クラスC の順に大規模なシステムに使用される

- クラスA:ネットワーク部8ビットとホスト部24ビットで構成。

- ネットワーク部:先頭は0で、1 ~ 127まで表せる

- ホスト部:2^24 -2 台のホストマシンを区別できる。全て0のアドレスはそのホストが属しているネットワークアドレス、全て1のアドレスは同じネットワークに属するホストに同じ情報を送るために使用するブロードキャストアドレスとして予約されている。これはクラスB, Cでも同じ

- クラスB:ネットワーク部16ビットとホスト部16ビットで構成

- ネットワーク部:先頭ビットは10で始まり、127 ~ 191まで表せる

- ホスト部:2^16 -2 台のホストマシンを区別できる

- クラスC:ネットワーク部24ビット、ホスト部8ビットで構成。

- ネットワーク部:先頭ビットは110で始まり、192 ~ 233まで表せる

- ホスト部:2^8 -2 台のホストマシンを区別できる

- クラスD:ネットワーク部の先頭アドレスが1110から始まり、特殊なネットワークに使用される

サブネッティング

ホスト部の情報を分割し、複数のより小さいネットワーク(サブネット)を形成すること。32ビットをネトワーク部、サブネット部、ホスト部に分けて、どのネットワークの、どのサブネットの、どのホストかを識別する

サブネットマスク:IPアドレスのネットワーク部とホスト部を区切るために使用する。ホスト部には0、ネットワーク部には1を使用する

例えば、IPアドレスが192.168.1.19、サブネットマスクが255.255.255.240の場合、サブネットマスクは11111111_11111111_11111111_11110000であり、ネットワーク部は24ビット、サブネット部は4ビット、ホスト部が4ビットであることを表す。サブネットは16に対して、ホストは14台区別できる。

このようにして、ネットワーク部とホスト部の境界を回ビット側に拡張できるようになった。

CIDR:最上位ビットから1ビット単位でネットワーク部とホスト部を区切れるようにしたもの

例えば200.170.70.20/28の場合、上位28ビットがネットワーク部のサブネットマスクであることを表し、サブネットマスク255.255.255.240と同じ意味

IPアドレスとサブネットマスクをAND演算することでそのホストが属するサブネットのIPアドレスを算出できる

IPv6

IPアドレスを32ビットから128ビットに拡張したもの

16進数表記で4文字ずつ:で区切って表記する。CIDR表記が可能

::で全て0の連続フィールドを表す(一度だけ使用可能)

例)2001:db8::abcd:ef12/64

IPv4とIPv6の機器はそのままでは共存できないが、

- デュアルスタック:1つの危機に両方のプロトコルスタックを持たせる

- トランスレータ:通信の仲立ちをする

- カプセル化(トンネリング):Ipv4パッケトの中にIPv6アドレスを入れ込む

IPsec:TCP/IPネットワークで暗号通信を行うための通信プロトコル。IPv6には標準で組み込まれてる。AH,ESP,IKEなどのプロトコルからなる

7-06 ネットワーク管理

SDN:ソフトウェアによりネットワークの構成や設定を動的に変更する技術の総称

例) OpenFlow:経路制御機構とデータ転送制御を論理的に分離しデータ転送機能を制御する

URL:web上のリソースに割り当てられた一意なアドレス

URI:URLとURIの総称

CGI:ブラウザからの要求に対してwebサーバが外部のプログラムを呼び出し、その結果をHTTPを介してブラウザに返す仕組み

MIME:電子メールの企画を拡張して、さまざまな形式を扱えるようにした規格。さらにこれに暗号化と署名の仕組みを加えたものをS/MIMEという

メールヘッダ:SMTPでメール送信する際に本文データに加えて付加される制御情報

From, To, CC, BCC, Return-Path(メール送信者), X-Mailer(メール作成に使用したソフト), Received(メールが辿ってきた経路のサーバ)

SMTP-AUTH:メール送信者を送信サーバが認証する仕組み

SPF(Sender Policy Framework):送信側のDNSに付加して送信者を認証する

過去問

ネットワークの範囲から30問

メモ

わからなかった問題

しらない単語等

- ADSL:一般家庭に普及しているアナログ電話回線(ツイストペア線)をそのまま利用し、それまでに使用されていなかった周波数帯域を利用することでデジタル通信を行う伝送方式

- スプリッタ:公衆電話回線網から受信したデータを、電話が扱う音声信号とPCなどが扱うデータ信号に分離(送信の時は合成)する機器

8-01 情報セキュリティと情報セキュリティ管理

情報セキュリティの要素

重要な3要素

- 機密性:認可されたものだけ情報にアクセスできる

- 完全性:情報や処理方法が正確、完全である

- 可用性:いつでもアクセスできる

その他の要素

- 真正性:偽造やなりすましではないこと

- 信頼性:意図した通りの結果が得られる

- 責任追跡性:誰が関与したかを追跡できる

- 否認防止:後から否定されないようにする

リスクマネジメント

- リスクアセスメント:リスクを特定、分析、評価して対応が必要かどうか判断すること

- リスク対応:リスクアセスメントによって特定されたリスクに対応すること

- リスクコントロール:リスク発生確率を低くすること

- リスク軽減:リスクの発生確率や損失を小さくすること

- リスク回避:リスクの原因を除去

- リスクファイナンシング:損失を補填

- リスク移転:リスクを第三者へ移転する

- リスク保有:影響度が小さいリスクを許容範囲として保有する

情報セキュリティポリシー

基本方針 / 対策基準 / 実施手順 の3階層からなる

-

情報セキュリティ基本方針:組織のトップが、情報セキュリティに対する取り組み方を組織内外に宣言する

-

情報セキュリティ管理基準:経産省が策定した、基本的な脇組と管理項目

-

CSIRT:企業や官公庁のセキュリティ対策チーム

-

ISMS適合評価制度:情報セキュリティの取り組みに対してISMS評価事項に適合しているかどうかを、第三者が審査すること。PDCSサイクルを回して改善を続ける。国内ではJIS Q 27000が規格になっている

-

セキュリティバイデザイン:システムの企画設計段階からセキュリティ対策を組み込むこと

-

プライバシーバイデザイン:システムの企画設計段階から個人情報保護対策を組み込むこと

8-02 脅威とマルウェア

脅威

- 物理的脅威:災害による機器の故障、侵入者による物理的破壊、妨害行為など

- 人的脅威:操作ミス、紛失、不正、怠慢など

- ソーシャルエンジニアリング:人の心理の隙をついて機密情報を入手すること(ショルダーハッキングなど)。離席時に画面をロックするクリアスクリーンや机を整理しておくクリアデスクなどで対策する。

- PCを廃棄する際には、専用ソフトで全領域のビット列を上書きしたり、物理的に破壊する必要がある

- 不正のトライアングル理論:不正は機会、動機、正当化の条件が揃ったときに起こる。実施者と承認者を分ける職務分掌などで対応

- 技術的脅威:コンピュータウイルスやサイバー攻撃などの脅威

マルウェア

悪意を持って作成された不正プログラムの総称

-

(狭義の)コンピュータウイルス:自己伝染、潜伏、発病のいずれかの機能をもつ

-

ワーム:ネットワークやUSBなどを介して感染して自己増殖する

-

BOT:ウイルスに感染したPCをネットワークを通じて外部から操作する。操作するサーバをC&Cサーバという

-

トロイの木馬:有益なソフトと見せかけて、特定の条件で悪意ある動作をする

-

スパイウェア:利用者の意図に反してインストールされ、個人情報などを収集する

-

ランサムウェア:勝手にPCのファイルを暗号化して、復号するための金銭を要求する

-

キーロガー:キーボードの入力操作からパスワードなどを収集する

-

ルートキット:バックドア(不正な侵入経路)を作り侵入の痕跡を隠蔽する

-

BYOD:個人のPCなどを業務に利用すること。情報漏洩などのリスクがある

-

シャドーIT:情報システム部門の許可を得ずに私物PCや外部システムを業務で使うこと

-

MDM:企業が、社員が使うモバイルデバイスやアプリなどを一元管理すること

ウイルス対策ソフト

ウイルス対策ソフトは既知ウイルスのシグネチャコード(ウイルスを識別するコード)を記録したウイルス定義ファイル(パターンファイル)をもっている

ウイルスの検出方式

-

パターンマッチング方式:検査対象とパターンファイルを比較する。未知ウイルスは検出できない

-

ビヘイビア方式:仮想環境で実際に検査対象を実行し挙動により検出する。未知ウイルスが検出できる

-

セキュリティホール:OSやソフトのセキュリティ上の脆弱性

-

セキュリティパッチ:脆弱性の修正プログラム

-

ゼロデイ攻撃:セキュリティパッチが提供される前にセキュリティホールを利用する攻撃

8-03 サイバー攻撃

インターネットを通じてデータの窃盗、改竄などのクラッキングを行うこと

標的型攻撃

特定の官公庁や企業など、標的を決めたサイバー攻撃

- APT攻撃:複数の手法を組み合わせて執拗に繰り返す

- 水飲み場型攻撃:企業のサイトにウイルスを仕込み感染させる

パスワードクラック攻撃

パスワードを割り出し解析する攻撃

- 辞書攻撃:IDを1つ定め、辞書にある単語やその組み合わせをパスワードとしてログインを試行する

- ブルートフォース(総当たり)攻撃:IDを1つ定め、あらゆるパスワードを総当たりすること。パスワードを固定して、あらゆるID総当たりすることを逆ブルートフォース攻撃という

- パスワードリスト攻撃:不正に取得したIDとパスワードの組み合わせの一覧を用いてログインを試行する

サービスを妨害する攻撃

- Dos攻撃:特定のサービスなどに大量のパケットを送信して負荷をかけ、サービスを停止させる。複数のコンピュータから攻撃するものをDDosと呼ぶ。不正な親友を検知し通報するIDSや検知して遮断するIPSで対処する。

不正な命令による攻撃

-

クロスサイトスクリプティング:悪意のあるスクリプトを罠サイトから利用者のブラウザに仕込み、脆弱なサイトに送信して実行させる。サニタイジング(有害な入力を無害化する)やエスケープ処理(HTMLタグを他の文字列に置き換える)を行う。

-

SQLインジェクション:悪意のあるSQL文を入力し実行させる

-

WAF:webアプリ専用のファイアウォールで送信されたデータの内容をみてアクセスを監視する。

なりすましによる攻撃

- セッションハイジャック:セッションIDにより、利用者になりすます

- DNSキャッシュポイズニング:DNSサーバに偽のドメインを注入し、偽のサーバへ誘導する

- SEOポイズニング:悪意のあるwebサイトが検索結果の上位になるようにする

- IPスプーフィング:送信元のIPアドレスを詐称する

- Evil Twins攻撃:公衆無線LANで正規のアクセスポイントになりすます

- ディレクトリトラバーサル:パス名を使ってファイルを指定し、管理者の意図していないファイルを不正に閲覧する

その他の攻撃

-

ドライブバイダウンロード:webサイト閲覧時にマルウェアに感染させる

-

フィッシング:実在する会社を装って偽のサイトに誘導し個人情報を騙し取る

-

バッファオーバーフロー攻撃:プログラムが用意している入力用のデータ領域を超えるデータを入力する

-

クリックジャッキング攻撃:偽の透明なボタンを配置して意図しない操作をさせる

-

webビーコン:webページに埋め込まれた小さい画像(アクセス動向などを収集する)

攻撃の準備

-

フットプリンティング:攻撃者が攻撃対象の情報を調べること

-

ポートスキャン:ネットワーク機器に対して、攻撃できそうなサービスがあるか調査すること

-

ディジタルフォレンジクス:サイバー攻撃の証拠となる電子データを集めて解析すること

13日目(残り24日)

9:30開始

今日やること

- 科目Aテキスト8-04 ~ 9-03

- セキュリティの範囲の過去問30問

テキストメモ

8-04 暗号技術

暗号方式

- 共通(秘密)鍵暗号方式:暗号化鍵と復号鍵が共通。

- 鍵を第三者に知られることなく通信相手に配布する必要がある

- 通信相手ごとに鍵を作る必要がある

- 暗号化、復号化の処理にかかる負担が少ない

AES(Advanced Encryption Standard):無線LANの暗号化規格であるWPA2で使用される代表的な共通鍵暗号方式

- 公開鍵暗号方式:暗号化鍵と復号鍵が異なる。送信者は受信者の公開鍵を使用し、受信者は対の秘密鍵を使用する

- 一方の鍵を公開するため、鍵の配布や管理が用意

- 暗号化や複合にかかる負担が大きい

RSA:大きい素数を利用した公開鍵暗号方式

楕円曲線暗号:RSAよりも短いが、同等の安全性を提供できる

ハイブリッド方式:共通鍵と公開鍵暗号方式を組み合わせた方法(SSLなど)

ディジタル署名

送信者が本人であることを受信者が確認でき、電子文書の中身が改竄されていないことを確認できる仕組み

署名を送信者の秘密鍵で暗号化し、対となる送信者の公開鍵で復号することで、送信者が本人であることを保証(公開鍵暗号方式と逆)

また、文書の中身はハッシュ関数で生成した文字列を比較して、改竄されていないことを保証

ハッシュ関数:SHA-256(256ビットの文字列), SHA-512(512ビットの文字列)

電子署名の流れ

認証局(CA, Certificate Authority)

公開鍵が本人のものであるかを保証するための、第三者機関

本人からの申請(本人データと公開鍵 )に基づいてディジタル証明書を発行し、公開鍵の正当性を証明している

CRL:失効したディジタル証明書の一覧

PKI, Public Key Infrastructure

上記の様々な方法によってインターネット上で安産な通信をするためのセキュリティ基盤

メッセージ認証

共通鍵を用いてメッセージの内容が改竄されていないことを確認する仕組み

なりすましや改竄対策にはなるが、否認防止にはならない(なぜ?)

SSL, Secure Sockets Layer

インターネット上での通信を暗号化して盗聴、改竄を防ぐ仕組み

SSLをHTTPに実装したものがHTTPS

TLS(Trasnport Layer Security)はSSLをベースに標準化したものでSSLとほぼ同じ(SSL/TLSともよぶ)

SSL通信の流れ

- セキュアブート:PCの起動時にOSやドライバの署名を確認することでマルウェアの実行を防ぐ

- TPM:PCに組み込むセキュリティチップ

8-06 ネットワークセキュリティ

-

多要素認証:利用者の知識情報、所持情報、生体情報のうち異なる2つ以上を使用した認証

-

バイオメトリクス(生体)認証:身体的な特徴または行動的な特徴を使った認証

- 身体的特徴:指紋、虹彩、静脈

- 行動的特徴:署名の速度、筆圧

-

FAR, False Acceptance Rate:他人を間違って許可する確率

-

FRP, False Rejection Rate:本人を誤って拒否する確率

-

CAPTCHA:プログラムによる自動入力を防ぐ

-

チャレンジレスポンス認証

ネットワーク上にパスワードを流すことなく認証する方法

ハッシュ関数を用いて、認証を行う

ファイアウォール

外部ネットワークと内部ネットワークの接続店で不正アクセスを防ぐ

- パケットフィルタリング方式:パケットのヘッダのみで通信の可否を判断する。ヘッダには送信元と宛先のIPアドレスとポート番号などが記載されている

プロキシサーバ

外部ネットワークと内部ネットワークの中継地点となり、不正アクセスを防いだり、コンテンツをキャッシュしたり、大量のリクエストを捌く

DMZ, DeMilitalized Zone

外部ネットワークと内部ネットワークの両方から隔離されたセグメント

webサーバ、DNSサーバ、メールサーバを配置する

DMZと内部ネットワークの間にはファイアウォールを設置しDMZに不正アクセスがあっても内部ネットワークには被害が及ばないようにする

その他のセキュリティ対策

- UTM, Unified Thread Management:複数のセキュリティ機能を1台に統合すること

- SIEM, Security Information and Event Management:システムの動作ログを一元的に管理して、脅威を検知、分析する

- ペネトレーションテスト:システムを実際に攻撃してセキュリティ機能をテストする

- ファジング:システムに問題を引き起こしそうなデータを大量に入力してテストする

過去問

セキュリティの範囲から30問

メモ

わからなかった問題

Q. 企業内ネットワークやサーバに侵入するために攻撃者が組み込むものはどれか。

A. バックドア

知らない単語等

L2TP:PPPなどのデータリンク層のフレームをカプセル化し、UDPおよびIPデータグラムに埋め込むことで、公衆ネットワーク上で伝達可能にするトンネリングプロトコル

マルウェアの動作解析方法

- 動的解析(ブラックボックス解析):サンドボックス(他に影響を与えない隔離された環境)上で検体を実際に動作させてその挙動を監視し、マルウェアの動作を解析すること

- 静的解析(ホワイトボックス解析):検体の実行可能形式ファイルを逆コンパイル(ソースコードに還元する処理)し、そのソースコードを直接読むことで、マルウェアがどのような動作をするか解析すること

SSH:Secure Shellの略。公開鍵暗号や認証の技術を利用してリモートコンピュータと安全に通信するためのアプリケーション層のプロトコル

スニッフィング:通信経路上を流れるパケットを盗聴して、その内容からパスワードの不正取得を試みる攻撃手法

ポートスキャナー:検査対象のコンピュータやルータの全部または一部の通信ポートに信号を送ることで、サービスの稼働状態を外部から調査するツール

科目Aテキスト

9-01 情報システム戦略とシステム企画

情報システム戦略

- 全体最適化計画:全社的な視点から情報システムのあるべき姿を明確にする

- 情報システム管理基準:情報システム管理の実践規範を経産省がまとめたもの

- CIO:情報戦略を立案し経営戦略との整合性を評価する役員

- ITガバナンス:情報システム戦略の策定と実行をコントロールする組織の能力のこと

EA, Enterprise Architecture

業務と情シスを全体最適化の観点から見直す

現在の姿とあるべき姿との差を分析(ギャップ分析)しながら改善する

以下の4つの体系で分析する

- ビジネスアーキテクチャ:実現すべき業務の姿を体系化

- データアーキテクチャ:扱うデータを体系化

- アプリケーションアーキテクチャ:業務処理に最適な情シスの形態を体系化

- テクノロジアーキテクチャ:情シスの構築運用に必要な技術を体系化

ソフトウェア開発の流れ

共通フレーム(SLCP):ソフトウェア開発作業全般に共通のガイドライン(共通フレーム2013とも呼ばれる)

基本的には、企画 > 要件定義 > 調達 > 開発 > 実装 > 保守 のプロセスからなる

-

企画プロセス:システム化構想とシステム化計画の立案

- システム化構想:事業の目的達成のためにシステム化の方針を立案

- システム化計画:具体的なスケジュールやコストなどを見積り立案

-

要件定義プロセス:システムの仕様や範囲を定め利害関係者で合意する

- 機能要件:業務上必要となる機能

- 非機能要件:セキュリティ、性能、運用方法など

-

調達計画・実施:システム開発を担当するベンダ企業を選定し契約締結を行う

- RFI(Request For Infomation):ベンダ企業に対してシステムの要件を示し、利用可能な製品や導入実績などの情報提供を依頼すること

- RFP(Request For Proposal):ベンダ企業に対してシステムの要件を示し、提案書の提出を依頼する

CSR:企業が果たすべき社会的責任(環境へ配慮するグリーンITなど)

9-02 ソフトウェア開発

ソフトウェア開発工程

以下のような流れで行う

- システム要件定義:システムの応答時間、処理時間など

- ソフトウェア要件定義:機能、性能

- システム設計

- ソフトウェア設計

- 実装

- テスト

ソフトウェア開発手法

-

ウォーターフォール:最初に工程を全て決め、順番通りに行う(後戻りできない、仕様変更に弱い)

-

アジャイル:短いサイクルで開発と動作テストを繰り返す

-

XP(eXtreme Programming):アジャイル開発の方法の1つ。以下のようなプラクティスがある

- イテレーション:開発の短いサイクルのこと

- ペアプログラミング

- リファクタリング

- CI

- テストファースト(テストを先に設計する)

-

スクラム開発:スプリントと呼ばれる短いサイクルで開発

-

プロトタイピングモデル:開発の初期段階でプロトタイプを作る

-

スパイラルモデル:システムを独立性の高いサブシステムに分解しそれぞれで開発を行う

CMMI(統合能力成熟度モデル):システム開発組織におけるプロセス成熟度を評価するモデル

9-03 業務モデリング

BPR(Business Process Re-engineering):業務プロセスを再設計し、構造を抜本的に変換苦すること

BPM(Business Process Management):業務プロセスを行い継続的に改善すること

- DFD:業務プロセス中のデータの流れをモデル化したもの

UML

UML,Unified Modeling Language:オブジェクト指向開発において、分析、設計、実装、テストまでを統一した表記法でモデル化するための言語

- ユースケース図:システムが外部に提供する機能と、その利用者や外部システム(アクター)との関係

- オブジェクト図:インスタンス間の関係

- クラス図:クラス間の関係

- アクティビティ図:ある振る舞いから次の振る舞いへの制御の流れ

- シーケンス図:オブジェクト間のメッセージの流れを時系列で表す

- コミュニケーション図:オブジェクト間のメッセージの流れを接続関係を元に表す

DFD

14日目(残り23日)

今日やること

- 科目Aテキスト9-04 ~ 10-01

- システム開発技術とソフトウェア開発管理技術の範囲の過去問30問

テキストメモ

9-04 ヒューマンインターフェース

画面設計

- スピンボタン:ボタンクリックで数字を増やしたり減らしたする

- シグニファイア:GUI部品を操作して何ができるかがわかるようにする手掛かりのこと

入力チェック

-

ニューメトリックチェック:数値であること

-

シーケンスチェック:データの並び順

-

論理チェック:データが論理的に矛盾しないか

-

照合チェック:データがマスタファイルに存在するかどうか

-

チェックディジット検査:入力数値から一定の規則に従って検査文字(チェックディジット)を求め、末尾に付加することで、データに誤りがないか検査する

ユニバーサルデザイン

国籍や性別等に関わらず、誰でも使えるデザイン

アクセシビリティ:サービスを使えるかどうかの指標

ユーザビリティ:サービスの使いやすさの指標

9-05 モジュール分割

構造化設計:ソフトウェア開発で、上位レベルのシステムから段階的に詳細化する

システム > サブシステム > コンポーネント(機能を実現するための部品) > モジュール(プログラムを構成する最小要素)

モジュール分割

ソフトウェアはモジュールの独立性(あるモジュールを変更しても他のモジュールには影響が低いこと)が高なるように設計する

モジュールの独立性 = モジュールの強度 - モジュールの結合度

- モジュール強度:1つのモジュールに含まれる機能間の関連性の度合い

- モジュール結合度:複数のモジュール間の結合の度合い

レビュー

- ラウンドロビン:参加者全員が順番に進行役になる

- ウォークスルー:手続きをステップごとにシミュレーションする

- インスペクション:議長(モデレータ)が進行する

9-06 オブジェクト指向

- オブジェクト:データ(属性)とそれに対する操作(メソッド)をまとめたもの

- カプセル化:オブジェクト内のデータとメソッドを外部から隠蔽して独立性を高めること

- クラス:オブジェクトの雛形

- インスタンス:クラスを元にして生成されたオブジェクト

- ポリモフィズム:スーパークラスの一部を変更(オーバーライド)したサブクラスを作成できること

- 委譲:あるオブジェクトに依頼された処理をそのまま他のオブジェクトに委ねること

クラスの階層化

- 汎化(抽象化)- 特化:下位クラスの共通部分を抽出して上位クラスに定義すること(逆は特化) = 継承の関係

- 集約 - 分解:上位クラスが下位クラスの組み合わせで構成されていること(逆は分解)

9-07 テスト手法

信頼度成長曲線(ゴンペルツ曲線):テスト開始後からの累積バグ件数と時間の関係

テスト工程

次のような順番で行う

- ソフトウェアユニットテスト:モジュール単位で行うテスト

- ホワイトボックステスト:内部構造のテスト

- 命令網羅:全ての命令を少なくとも1回実行

- 分岐網羅:全ての分岐を少なくとも1回実行

- 条件網羅:全条件式の真偽の組み合わせを少なくとも1回実行

- 複数条件網羅:全条件式の真偽の全ての組み合わせを実行

- ブラックボックステスト:モジュールの外部仕様のテスト

- 限界値分析:有効値と無効値の境界となる値のテスト

- 同値分割:有効値と無効値のグループで代表的な値をテスト

条件網羅と複数条件網羅の違い

- ソフトウェア結合テスト:ユニットテストが完了したモジュール同士を組み合わせて行うテスト

- トップダウンテスト:上位モジュールから下位モジュールへ順次結合してインターフェースを確認する(下位モジュールが完成していない場合は、仮の値を返すスタブが必要)

- ボトムアップテスト:下位モジュールから上位モジュールへ順次結合してインターフェースを確認する(上位モジュールが完成していない場合は、ドライバが必要)

- システム結合テスト:システム設計で定義したテスト仕様に基づく

- ソフトウェア検証テスト:ソフトウェア要件定義で定義したテスト仕様に基づく

- システム検証テスト:システム要件定義で定義したテスト仕様に基づく

3 ~ 5 での主なテスト手法

- 機能テスト

- 性能テスト

- 操作性テスト

- 例外処理テスト

- 負荷テスト

- 運用テスト:本番移行直前に最終利用者が行うテスト

- 受入テスト:システム納品を受諾するかどうか検査する

- ソフトウェア保守:稼働中に発見されたバグ修正したり、要件に応じて新しい機能をつけること

- リグレッションテスト:修正や変更によって関係のない部位が影響を受けないことを検査する

ソフトウェア品質特性:機能性、使用性、信頼性(必要な時に使用できること)、効率性、保守性、移植性など

信頼性と可用性の違い

有効同値クラス:そのテスト結果を正常系にするであろう同値クラス

無効同値クラス:そのテスト結果を準正常系・異常系にするであろう同値クラス

過去問

システム開発技術とソフトウェア開発管理技術から30問

メモ

わからなかった問題

Q. 外部設計及び内部設計の説明のうち,適切なものはどれか

A. 外部設計ではデータ項目を洗い出して論理データ構造を決定し,内部設計では物理データ構造,データの処理方式やチェック方式などを決定する。

Q. デザインレビューを実施するねらいとして,適切なものはどれか。

A. 仕様の不備や誤りを早期に発見し,手戻り工数の削減を図る。

知らない単語等

特許クロスライセンス:2つ以上の企業や団体が互いに自らの持つ特許の実施権を許諾しあうこと

アサーションチェック:プログラム実行中の特定の時点で成立する変数間の関係や条件を記述した論理式を埋め込んで,そのプログラムの正当性を検証する手法

UMLでのクラス間の関係

テキストメモ

10-01 プロジェクトマネジメント

PMBOK

プロジェクト管理に必要な知識を体系化したもの

以下の10の知識エリアが定められている

- 統合管理:他の9個のエリアを統合的に管理。

- プロジェクト憲章の作成:プロジェクトを正式に認可するために必要な文書

- 構成管理:ドキュメントやソースコードのバージョン管理

- スコープ管理:作業範囲を明確にし、プロジェクトの成果物と完成に必要な作業を定義

- WBS(Work Breakdown Structure):作業を階層的に分解

- スケジュール管理

- ガントチャート:作業開始、終了の予定や実績を項目ごとに表した図

- マイルストーン:プロジェクトで意思決定が必要なある時点

- トレンドチャート:横軸に開発期間、縦軸に予算消化率を取り、コストを意識しながら進捗管理を行うツール

- コスト管理:お金の管理

- ファンクションポイント法:ソフトの機能を定量的に見積もり、実装の難易度を数値化して見積もる方法

- 類推見積もり法:過去の実績を元に見積もる

- プログラムステップ法(LOC)

- COCOMO法:LOCを基に、開発者のスキルや難易度の補正係数を掛け合わせて見積もる

- 標準タスク法:WBSに基づいてボトムアップに見積もる

- 開発工数:単位は人月(人数×月数)

- TCO:イニシャルコスト + ランニングコスト

- 品質管理

- 資源管理

- コミュニケーション管理

- リスク管理

- 調達管理

- ステークホルダ管理

フィージビリティスタディ:プロジェクトの実行可能性を評価するために調査、検証すること

10-02 工数管理

- アローダイアグラム(PERT図):作業の順序や相互関係をネットワーク状に示した図

- ダミー作業:所要日数が0日の作業(点線)

- 最早開始日:全ての先行作業が完了し、最も早く後続作業を開始できる時点

- FS(Finish to Start)関係:先行作業の完了を待って後続作業が開始する関係

- 最遅開始日:全ての後続作業が遅れないように、遅くとも作業が完了していなくてならない時点

- クリティカルパス:最早開始日と最遅開始日が等しい点を結んだ経路

スケジュール短縮の手段

- クラッシング:メンバーを増員すること

- ファストトラッキング:前工程が完了する前に後工程を始めること

10-03 ITサービスマネジメント

ITサービスマネジメント:利用者視点に立ち、ITサービスを効率的に提供できるように管理すること

ITIL:ITサービスマネジメントに関するベストプラクティス

サービスデスク

-

中央サービスデスク:一箇所に配置する

-

ローカルサービスデスク:利用者の近くに配置する(多言語対応)

-

バーチャルサービスデスク:仮想的に一箇所に配置する

-

インシデント管理:迅速に正常なサービスに復旧させる

- エスカレーション:専門家に解決を委ねること

- インシデント発生 > 記録 > 優先度の割り当て > 診断 > エスカレーション > 解決

- インシデント管理およびサービス要求管理:JIS Q 20000で規格化された、インシデント管理とサービス要求をまとめたもの

-

問題管理: インシデントの根本的な原因を突き止め、恒久的な解決策を提供する

-

変更管理: サービスの変更に伴う影響を検証し、承認又は却下の決定をする

-

リリース管理: 変更管理で承認された変更を本番適用する

-

構成管理: 構成管理データベース(CMDB)を使用して、IT資産を正しく把握し細心に保つ

-

サービスレベル管理: 要求されるサービスレベルを満たしているか管理する

- SLA(Service Level Agreement): 利用者と提供者で作成するサービスの品質に対する合意書

- SLM((Service Level Management): SLAを満たすために継続的にPDCAサイクルをまわすこと

-

可用性管理: 必要な時にサービスが利用できるように機能の維持管理を行う

-

キャパシティ管理: サービスに必要なネットワークやサーバの能力を管理し、安定的にサービスを提供する

ファシリティマネジメント

IT関連設備の維持管理について、監視し最適化すること

- UPS(無停電電源装置):災害などによる電源の遮断時に、システムを正常終了させるための電源供給を目的とした装置

- サージ保護デバイス:落雷などによる過電圧を防ぐ

10-04 システム監査

システム監査人が、監査対象から独立した立場で行う

内部監査:企業内の監査部門が行う

外部監査:第三者機関が行う

監査の手順

- 監査計画の作成

- 監査の実施

- 予備調査

- 本調査:監査証拠を入手する

- 評価:監査長所の作成

- 結果の報告(監査報告書を作成し、依頼者に報告)

- フォローアップ

内部統制

経営者の責任で体制を構築して運用する仕組み

- 職務分掌:実際に作業を行う人と承認する人を分けること

- コーポレートガバナンス:株主や監査役により企業経営を監視すること

15日目(残り22日)

8:30開始

今日やること

- マネジメントの範囲の過去問30問

- 科目Aテキスト11-01 ~ 11-05

過去問

マネジメントの範囲から30問

メモ

経済産業省の「営業秘密管理指針」では以下の三要件が定められている

- 秘密として管理されていること(秘密管理性)

- 事業活動に有用な技術上又は営業上の情報であること(有用性)

- 公然と知られていないこと(非公知性)

プレシデンスダイアグラム法(PDM法):個々の作業を四角で囲み、作業同士を矢印で結ぶことで作業順序や依存関係を表現する図法

テキストメモ

11-01 ソリューションビジネルとシステム活用促進

- オンプレミス:自社施設内の自社サーバに自社システムを持つこと

- ハウジングサービス:他サービス事業者施設内の自社サーバに自社システムをもつ

- ホスティングサービス:他サービス事業者施設内の他サービス事業者サーバ内に自社システムを持つ

クラウドコンピューティング

-

IaaS:サーバ、ネットワークなどのインフラサービスを提供

-

Paas:ソフトウェア稼働に必要なOS,データベースなどを提供

-

SaaS:ソフトウェアを提供

-

DaaS:シンクライアントシステムを利用した仮想デスクトップ

-

オンラインストレージ:データ保管

-

ASP:業務アプリをネットワーク経由で提供する事業者

-

SOA:サービスを組み合わせて情報システムを作る考え方

-

RPA:人がPC上で行う作業をソフトで自動化すること

11-02 経営組織と経営・マーケティング戦略

経営組織

- 職能別組織:仕事の性質によって部門を編成した組織

- 事業部別組織:事業ごとに分割。自己完結的な経営活動

- マトリックス組織:社員が職能別と事業別組織のいずれにも属する組織

- プロジェクト組織:特定の問題を解決するために一定期間結成される組織

全社戦略:自社の核となる部分に経営資源を集中させる

-

コアコンピタンス:独自の技術に経営資源を集中し、競争優位を獲得する

-

ベンチマーキング:競合他社と自社製品を定性、定量的に比較する

-

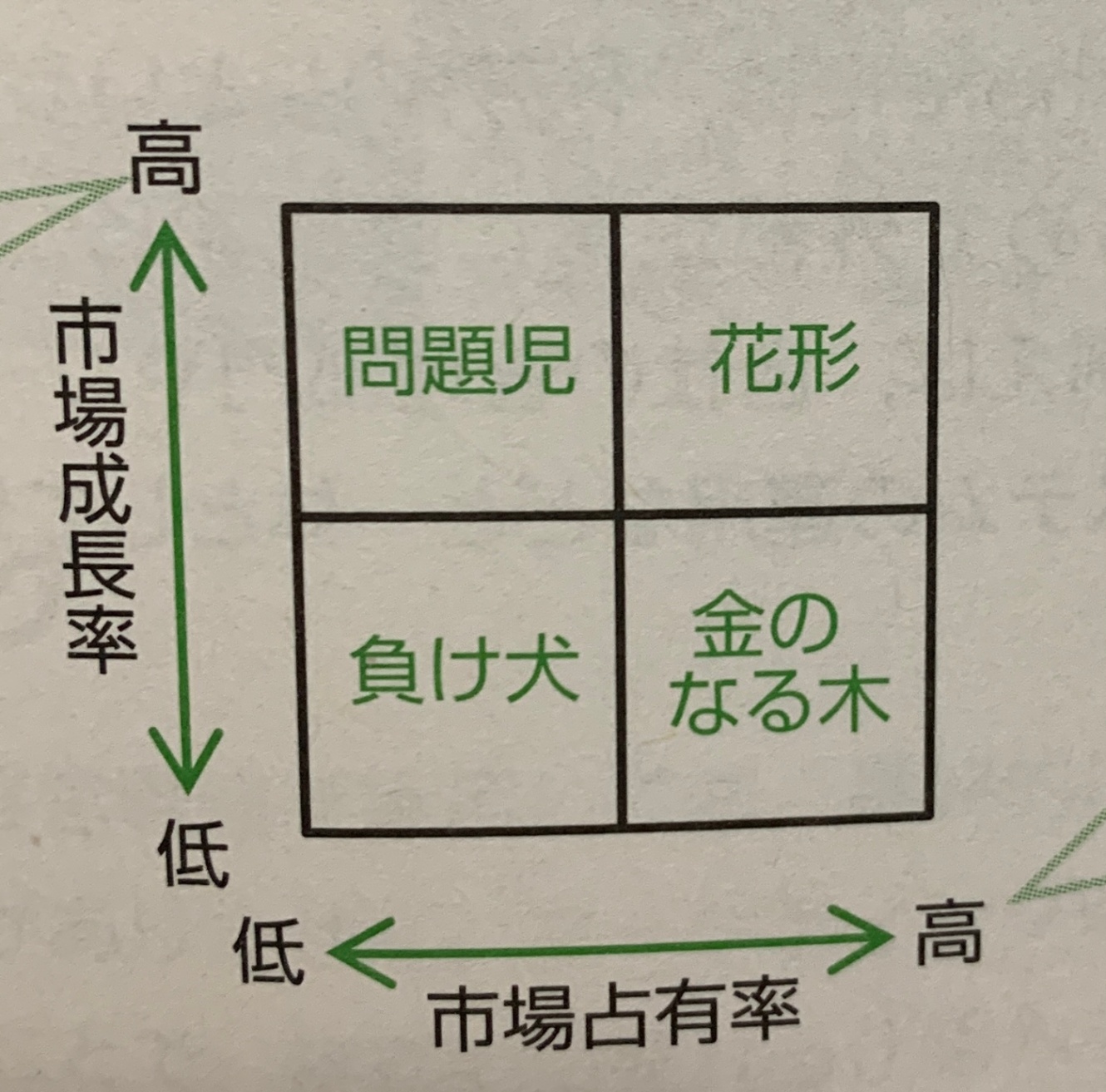

PPM(Product Portfolio Management): 製品を花形、問題児、金のなる木、負け犬の4カテゴリに分類し、経営資源の最適配分を意思決定する手法

-

アライアンス:企業同士が連携すること

-

オフショアアウトソーシング:人件費が安い海外にアウトソーシングすること

-

BPO:自社の業務を含めてアウトソーシングすること

事業戦略

- SWOT分析:企業の経営環境を内部環境の強みと弱み、外部環境の機会と脅威に分けて分析する手法

- バリューチェーン分析:企業が提供する付加価値が、どの活動で生み出されているか分析

- 成長マトリクス:製品と市場の2軸を、それぞれ新規と既存のカテゴリに分け、事業を市場浸透、市場開拓、製品開発、多角化の4タイプに分類

マーケティング

-

プロダクトライフサイクル:製品を導入期、成長期、成熟期、衰退期に分類

-

PLM:ライフサイクルを通じて製品を管理する

-

STP分析:Segmentation, Targeting, Positioningの観点で分析

-

コトラーの競争戦略:業界の企業をマーケットシェアの観点から、リーダ(トップシェア)、チャレンジャ(リーダと差別化)、フォロア(リーダを参考)、ニッチャ(特定の市場に限定)に分ける

-

マーケティングミックス

- 売り手視点:4P(Product, Price, Place, Promotion)

- 買い手視点:4C(Customer Value, Cost, Convenience, Communication)

-

コストプラス価格決定法:製品原価に一定のマージンを乗せて価格を決定する方法

- 競争志向型:競争相手の価格を反映する

- ターゲットリーン型:目標のROIを実現できる価格にする

- 需要志向型:売れそうな価格に設定

-

イノベータ理論:消費者を以下の種類に分類

- イノベータ:新製品をいち早く獲得

- アーリーアダプタ:新製品が市場に出てから購入(インフルエンサー、オピニオンリ)

- アーリーマジョリティ:新製品の利便性などを確認してから購入

- レイトマジョリティ:新製品には懐疑的

- ラガード:新製品には保守的

-

キャズム:アーリーアダプタとアーリーマジョリティの間にある、重要視するポイントによる溝

11-03 業務評価と経営管理システム

業務評価手法

BSC, Balance Score Card:企業のビジョンを実現するために、財務、顧客、業務プロセス、学習と成長の4視点から具体的に目標を設定して業績を評価する

- KGI(重要目標達成指数):最終的な目標となる数値

- KPI(重要業績評価指数):KGIを細分化した中期的な目標となる数値

- CSF(重要成功要因):KGIを達成するために必要不可欠な要因

経営管理システム

- SCM:サプライチェーン(調達、生産、物流、販売までの一連のプロセス)を一元管理し業務プロセス全体最適化を図る。

- CRM:顧客情報を一元管理し、長期的な観点から良子王な関係を築く

- SFA:個人がもつ営業ノウハウを共有し一元管理(コンタクト管理)

- ERP:業務情報を一元管理

- ナレッジマネジメント:個人のノウハウを一元管理

11-04 技術開発戦略

- MOT:技術革新をビジネスに結びつける

- イノベーションのジレンマ:顧客が求める以上に高機能化した製品が別の基準で評価される製品に負けること

- APIエコノミー:企業同士がAPIを使用してサービスを連携させること

- オープンイノベーション:企業外部と連携して互いの専門知識でイノベーションを起こす

- 魔の川:基礎研究が製品に結びつかないこと

- 死の谷:製品開発が事業に結びつかないこと

- ダーウィンの海:事業化できても市場に浸透しないこと

- 技術のSカーブ:技術の進歩の時間発展

- デザイン思考:顧客の立場で観察 > 問題点抽出 > アイディアだし > プロトタイプ作成 > 評価改善

- デルファイ法:複数の専門家から意見を集約してフィードバックを繰り返し意見を収束させること

11-05 ビジネスインダストリ

EC: インターネットを利用した商取引。C(Customer), B(Business), E(Employee), G(Governance)間での取引

EDI:ネットワークを介して商取引のためのデータをやり取りすること

暗号資産(仮想通貨)::ハッシュ関数を利用してブロックチェーン(取引の履歴)を分散して持ち合うことで、改竄などの不正を防ぐ

- マイニング:暗号資産の取引にリソースを提供して報酬を得ること

Webによる販売促進

コンバージョン率:webサイトへのアクセス件数のうち、最終的に購入に至った割合

コンバージョン率を上げるための仕組み

- SEO

- リスティング広告:ある用語を検索したときにその用語と関連性のある広告を表示

- アフィリエイト:個人のサイトに広告を表jして報酬をもらう

- eマーケットプレイス:ネット上で中間流通業者を介さずに直接取引する

ロングテール:売上が低い商品でも長く売り続ければ利益が出ること

オムニチャンネル:複数の販売チャンネルをもつこと

O to O(Onkine to Offline):webサイトを見た客を実店舗に誘導する(またはその逆)

行政システム

マイナンバーカード

- 署名用電子証明書:氏名、住所、生年月日が含まれる

- 利用者証明用電子証明書:個人情報が含まれない

エンジニアリングシステム

- JIT(かんばん方式):必要なものを必要なときに必要な量だけ生産(リーン生産方式として一般化)

- セル生産方式:全工程を少人数で行う。少量多種類かつフレキシブルな生産

- ライン生産方式:1工程を少人数で行う。大量小種類かつきめられた生産

- MRP:生産に必要となる資材を管理する

- ディジタルツイン:仮想的に物理的な実体とリアルタイムで連動する双子

民生機器・産業機器

エッジコンピューティング:組み込み端末の近くにサーバを置いてタイムラグを減らす

IoTの例

- M2M:機会同士が通信し、人が介在せずに高度な処理を行う

- HEMS:家庭内の使用エネルギーを可視化し、最適化する

- スマートメータ:電力消費量の可視化、遠隔地からの検針

- ディジタルサイネージ:ディスプレイに文字や映像を表示する電子看板

Society5.0:IT技術の革新で可能な超スマート社会

MaaS:交通手段をITサービスとして統合

16日目(残り21日)

20:30開始

今日やること

- 科目Aのテキスト11-06 ~ 11-10

- ストラテジの範囲の過去問30問

科目Aテキストメモ

品質管理手法

- 特殊要因図:原因と結果を魚の骨のような形態でまとめた図

- 散布図

- 相関係数:1 ~ -1の間を取り、1に近いほど正の相関、-1に近いほど負の相関、0に近いほど相関がない

- パレート図:データをいくつかの項目に分類し、横磁気方向に大きさの順に棒グラフで並べ、累積値を折れ線グラフで表したもの

- ABC分析:パレート図の項目をABCのクラスに分けること

- 管理図:時系列データのばらつきを折れ線で表したもの。管理限界線により異常を見る

- OC曲線:ある不良品のロットが合格できる確率(?)

- PDPC法:事前に考えられることを予測し、進行をできるだけいい方向に導く

11-07 会計財務

- 管理会計:意思決定や組織統制を目的とした会計(損益分岐点分析など)

- 財務会計:経営者がステークホルダに会計報告をする(ディスクロージャ)ことが目的

損益分岐点分析

損失と利益の分岐点(総利益=固定費+変動費となる)

変動費は売り上げに対して一定の割合(変動費率)となる

損益分岐点売上 = 固定費 / (1-(変動費/売上))

財務諸表

-

賃貸対照表(Balance Sheet):会計期間末日時点のすべての資産、負債、純資産などを記載したもの

- 資産:プラスの財産(現金)

- 負債:マイナスの財産(借入金)

- 正味の財産(資産- 負債)

-

損益計算書(P/L):会計期間に発生した収益と費用を記載し、利益を示したもの

- 売上総利益 = 売上高 - 売上原価

- 営業利益 = 売上総利益 - 販管費及び一般管理費

- 経営利益 = 営業利益 + 営業外収益 - 営業外費用

- 税引前当期純利益 = 経営利益 + 特別利益 - 特別損失

- 当期純利益 = 税引前当期純利益 - 法人税等

-

ROE:自己資本利益率(当期純利益/自己資本)

-

ROI:投資利益率(利益/投資額)

-

キャッシュフロー計算書

- 営業活動

- 投資活動

- 財務活動

-

減価償却:資産の購入金額を一定の方法に従って利用した年度ごとに減価償却費として計上する

- 定額法:毎年同じ額を計上する

- 定率法:一定の割合の金額を計上する

- 法定耐用年数:資産の種別ごとに定められた利用可能な年数

-

在庫評価:在庫に素材する商品の価値を評価する

- 先入先出法:先に仕入れた商品から先に売れたものみなす

- 移動平均法:(購入金額+在庫金額)/(購入数+在庫数)

- 総平均法:総量

11-08 知的財産権とセキュリティ関連法

知的財産権

-

著作権:著作物の利用について著作者が独占的排他的に利益を受ける

- 出願、登録の必要なし

- 捜索した時点から権利が発生し、個人では死後70年間保護

- 著作者人格権:譲渡相続できない

- 著作財産権:譲渡相続できる

プログラムの著作権は実際にプログラムを作成した受託側にある

-

産業財産権(特許庁に出願、審査、登録)

- 特許権:発明について独占的に利用できる権利。最初の出願者に与えられ(先願主義)、20年間保護。例: リチウムイオン電池, ビジネスモデル特許

- 実用新案権: 10年間保護, 例: ボタンの配置

- 意匠権: 25年間保護, 例: 画面のデザイン

- 商標権: 10年間保護, 更新可能なのではネイ級的に権利を保有できる, 例: 商品名, トレードマーク, サービスマーク

-

不正競争防止法: 営業秘密を保護し、不正な競争を防止する

- 営業秘密:秘密として管理されている, 事業活動に有用, 公然と知られていない

セキュリティ関連法規

- サイバーセキュリティ基本法: 日本のサイバーセキュリティに関する戦略を定めた法律

- 不正アクセス禁止法:ネットワークに接続され、かつアクセス制限機能を持つコンピュータに対して不正なアクセスを禁止する

- 個人情報保護法: 個人の権利利益が侵害されないための法律

- 個人情報:個人と特定できる情報

- 匿名加工情報:個人が識別でいないように加工した情報。一定の条件下で本人の許可なしに使用化

11-09 労働・取引関連法規と標準化

-

労働基準法: 労働条件の最低基準(36協定)

-

労働契約法: 労働者と使用者が合意し契約を締結する

-

ワークシェアリング: 一人当たりの老御堂時間を短縮し、多くの雇用を確保する

-

労働者派遣契約: 労働者が派遣元企業との雇用関係とは別に派遣先の指示を受けて仕事を行う契約

- 上限3年

- 事前面接禁止

- 二重派遣禁止

- 派遣期間終了後、派遣先企業が雇用できる

派遣元は、労働者の時間外労働について責任を持つ

-

請負契約: 請負会社と労働者が契約, 発注会社は労働者に支持できない

- 契約不適合責任: 成果物が契約の内容に合致しない場合、請負企業が一定期間責任を負う

-

準委任契約: 業務を委任(完成責任なし)

-

委任契約: 法律行為の委任

-

公益通報者保護法: 内部告発者が不利益を被らないようにする

-

製造物責任法(PL法): 製造物が原因で人の生命身体に関わる被害が生じた場合、製造業者の損害賠償について定めた法律

-

特定商取引法: 消費者保護を目的として定めた法律

-

シュリンクラップ契約: ソフトの購入者がパッケージを開封したことで使用許諾契約に同意したものとみなす

標準化

-

ISO(国際標準化機構):

- 9000: 品質

- 14000: 環境

- 20000 : ITサービス

- 27000: 情報セキュリティ

-

JISC(日本産業標準調査会): JISの制定, ISOに配慮した企画となっている

-

IEEE(米国電気電子技術者協会)

- IEEE802.3 : 有線LAN

- IEEE802.11 : 無線LAN

-

IETF: TCP/IPなどインターネットで利用される技術の標準化。使用をRFCとしてまとめている

11-10 オペレーションズリサーチ

- オペレーションズリサーチ(OR): 制約がある課題の最適解を数理的な方法で合理的に得る

- 線形計画法

- グラフ理論

- ゲーム理論: お互いの戦略が相手に影響する関係において自分にとって最善の戦略を選択するための理論

- マキシミン戦略: 最悪の事態でも自分の利益が最大になるように行動する

- マキシマックス戦略: 最良の事態になることを予測して行動する

- ナッシュ均衡: 互いに非協力的なプレーヤー間で戦略が固定されること

過去問

ストラテジ系から30問

メモ

わからなかった問題

知らない単語等

標準原価計算: 製品1単位当たりの達成すべき原価を設定し,それを基準に計算した結果と実際原価との原価差異を分析する。

直接原価計算: 原価要素を変動費と固定費に分類し,変動費を製品原価として計算し,固定費は発生した期間の費用 (期間原価) として計算する。

スマートグリッド: 通信と情報処理技術によって,発電と電力消費を総合的に制御し,再生可能エネルギーの活用,安定的な電力供給,最適な需給調整を図るシステム

サイトライセンス: 企業や学校など特定の施設(サイト)内に限り複数のコンピュータへの使用権を認めるライセンス形態

とりあえず科目Aのテキスト1周目終了

明日からやること

- 午前中過去問去問50問(計算問題あり, 全範囲)

- 科目Bのテキストから5問(基本 > 応用 > サンプル問題の順)

- 寝る前に過去問50問(計算問題なし)と対応範囲の復習

17日目(残り20日)

10:30開始

今日やること

- 過去問50問(計算問題込み, テクノロジ系, 1時間, 目標6割)

- 科目Bのテキスト問題5問

- 寝る前に過去問30問(計算問題なし, テクノロジ系, 30分)

過去問50問

メモ

- 外部割り込みと内部割り込み

- シフトウェアレビューの方式(インスペクション, ウォークスルー, ラウンドロビン)

- RDBMSにおけるビュー:導出表に名前を付けたもの

- 割り込み要求が発生するとCPUはプログラム・カウンタの内容をスタックに退避

- ブロードキャストアドレスとネットワークアドレス

- BNF記法

- メモリパリティエラーは外部割り込み

- バブルソート、シェルソート、クイックソート、ヒープソート

- ACID特性

- デュアルシステム、ホットスタンバイ、ウォームスタンバイ、コールドスタンバイ

- 探索の平均比較回数(線形探索: (N+1)/2, 二分探索: log_2(n), ハッシュ探索: 1)

- ソートの平均比較回数 N(N-1)/2

- LANアナライザー: LAN上を通過するパケットを監視したり記録する

- プログラムの性質(再入可能, 再配置可能, 再帰的, 再使用可能)

- 第三者中継: メールサーバが、本来行うべきではない外部ネットワークの第三者から別の第三者へのメール転送を中継してしまうこと

結果

正解率: 79.6%

時間: 1h 2m

基本的なとこが結構抜けてたので復習大事

B問題テキスト

基本問題( 3.1 ~ 3.13)

メモ

特になし

過去問30問

忘れてた〜〜

18日目(残り19日)

やるきがおきなかった.....

19日目(残り18日)

16:00開始

今日やること

- 過去問50問(計算問題込み, テクノロジ系, 1時間, 目標6割)

- 科目Bのテキスト問題5問

- 寝る前に過去問30問(計算問題なし, ストラテジ・マネジメント系, 30分)

過去問50問

いままでやった内容ほぼ忘れてるので中断

1 ~ 8-03まで復習, 単語帳作った

過去問、B問題のテキストは後回しにしてまずは暗記する

20日目(残り17日)

15:30開始

今日やること

- テキストの復習 8-04 ~ 最後まで、単語帳作る

- 時間あったらB問題5問

B問題

3/5 正解

時間50分

1問5分で解く必要があるのでだいぶ遅い

ポイント

- プログラムをブロックごとに図にする

- 変数は値を追う

21日目(残り16日)

8:30開始

今日やること

- テキストの復習最後まで(単語帳作る

- B問題5問(30分目標)

やったこと

- 単語帳完成

B問題

5問

正答率 3/5 (時間34分)

時間はだいぶ短縮できた(頭が働いてる時間帯にやる!

1問はケアレスミス(popの操作を間違えて配列の先頭から出してた

もう1問は再起的な呼び出しが理解できていなかった

stack = [[1,2,3], [1,2,3], [1,2,3]]

def proc():

if len(stack[0]) == 0:

print('stack[0]が空')

pass

else:

print('stack[0]からpopしてstack[2]へpush')

stack[2].append(stack[0].pop())

proc()

print('stack[2]からpopしてstack[1]へpush')

stack[1].append(stack[2].pop())

proc()

print(stack)

# stack[0]からpopしてstack[2]へpush

# stack[0]からpopしてstack[2]へpush

# stack[0]からpopしてstack[2]へpush

# stack[0]が空

# stack[2]からpopしてstack[1]へpush

# stack[2]からpopしてstack[1]へpush

# stack[2]からpopしてstack[1]へpush

# [[], [1, 2, 3, 1, 2, 3], [1, 2, 3]]

これが理解できないんだな

stackが空になったあと、なんで # stack[2]からpopしてstack[1]へpush が実行されるの?

stackが空になったら、処理は呼び出し元のprocの続きから再開するからという理解であってるのかね〜

とりあえず今日のノルマは達成

余裕があれば過去問全範囲から50問 > わからなかった問題は単語帳へ

寝る前に単語帳100問はこれから毎日やる

22日目(残り15日)

今日やること

- 過去問50問(全範囲, 60分)

- B問題5問(30分)

過去問メモ

-

ソートマージ結合法

-

スケールメリット規模の経済性ともいわれ、生産規模を拡大するほど生産性や経済効率が向上し、利益率が高くなることをいう。

-

シナジー効果:相乗効果ともいわれ、2つ以上の要素が組み合わさることで、それぞれの単体で得られる効果の合計よりも大きな効果を得ることをいう。

-

同値分割法

-

デジタル署名の生成及び検証手順(通常の公開鍵暗号方式とは逆

-

H.264/MPEG-4 AVC:ワンセグ放送などの低速・低画質のものからデジタルハイビジョンTVクラスの高ビットレート用途に至るまで、幅広く利用されることを想定した動画の圧縮符号化に関する規格です。

-

ファジング

PMBOKにより定められた

- プロジェクトにマイナスの影響を与えるリスク(脅威)への対応戦略:「回避」「転嫁」「軽減」「受容」

- プロジェクトにプラスの影響を与えるリスク好機(好機)への対応戦略:「活用」「共有」「強化」「受容」

ADSL

結果

問題数60問

時間50分

正答率84.7%

B問題メモ

結果

問題数5問

時間25分

正答率 5/5

今日は落ち着いて解けた☺️

寝る前に単語帳20問(寝落ち)

23日目(残り14日)

今日やること

- 過去問前範囲50問(60分)

- B問題

- 寝る前に単語帳100問

過去問メモ

公開鍵暗号方式は、暗号化と復号に異なる鍵を使用する暗号方式です。暗号化鍵は誰もが使用できるように公開しておき(公開鍵)、復号鍵は受信者が厳重に管理します(秘密鍵)。暗号化鍵と復号鍵は一対のペアとして生成され、ある暗号化鍵で暗号化されたデータは、その鍵のペアである復号鍵でしか元のデータに戻せない

技術のSカーブ(技術進歩のSカーブ)とは、1つの技術進歩の過程を示した曲線です。技術開発の初期のうちは比較的緩やかに進歩し、ある時期を境に急激に進歩し、やがて技術の限界に近づくと進歩の伸びが停滞気味になります。

サイトライセンスは、企業や学校など特定の施設(サイト)内に限り複数のコンピュータへの使用権を認めるライセンス形態

データベースの処理効率は、レコードの追加や削除の繰り返しによるガーベジの増加や、同じレコードが非連続の場所に格納されることによって徐々に低下していきます。このような状態を改善するために定期的に行われるのが再編成で、低下した処理効率を回復させることができます。

データベースダンプ

処理待ち時間とは、ジョブの開始から終了までの間にCPUが動いていない時間を表します。下図に4つの時間の関係を示します。

ページプリンターで,画像と漢字コードが混在しているデータを印刷するための処理方法に関する記述として,適切なものはどれか。プリンター又はパソコンのプリンタードライバのどちらかが,画像と漢字データをビットマップ形式に展開して,印刷イメージを作る。

プルーフリストは、入力データを加工せずにそのままプリントアウトしたもので、このプルーフリストと受注伝票を照合することで、入力データの完全性および一意性が確認できます。監査においてはこの照合が確実に実施されているかを確認するために照合印をチェックすることがポイントになります。

一方の表の結合する列の値でハッシュ表を作成し,もう一方の表の結合する列と結合する。

ハッシュ結合法の説明です。

一方の表の結合する列の値を順に読み出し,もう一方の表の結合する列と結合する。

入れ子ループ法(ネストループ法)の説明です。

結合する列の値で並べ替えたそれぞれの表の行を,先頭から順に結合する。

正しい。ソートマージ結合法の説明です。

Web環境での動的処理を実現するプログラムであって,Webサーバ上だけで動作するものはどれか。Javaサーブレット

結果

問題60問

正解率:88.1

時間58分

B問題

正答率 6/7

時間 20分

ディシジョンツリーの問題は要復習

24日目(残り13日)

今日やること

- 過去問全範囲60問(60分)

- B問題

- 単語帳寝る前に100問

過去問メモ

SSHはアプリケーション層

命令キャッシュとは、一度実行された命令はまた近い将来呼び出される可能性が高いという考えに基づき、その命令をより高速にアクセスできるキャッシュメモリに保持させておく仕組みです。

コンカレントエンジニアリングは、ソフトウェア開発サイクルに伴い発生する様々な作業を、同時並行的に行ういことで開発期間の短縮や開発コストの削減を目指す開発手法です

フォワードエンジニアリングは、リバースエンジニアリングによって導き出された仕様に新規ソフトウェア用の変更・修正を加えた新仕様からソフトウェアを作成する技法です。

プラズマディスプレイは、媒体の中にガスを注入し、そこに電圧をかけることで紫外線を発生させ、蛍光体光らせることで表示を行うディスプレイです。

JIS Q 27000:2014(情報セキュリティマネジメントシステム-用語)における"リスクレベル"の定義:結果とその起こりやすさの組合せとして表現される,リスクの大きさ

ITポートフォリオは、ポートフォリオの考え方を情報化投資戦略に応用したものです。

IT投資をその目的やリスクの特性ごとにカテゴライズし、そのカテゴリごとに投資割合を管理することで、限りある経営資源を有効に配分することが可能になります。

共通フレーム2007 によれば、企画プロセスには主に「システム化構想の立案」及び「システム化計画の立案」という2つのアクティビティがあります。

固定小数点数表現で負数を表現する場合には、最上位ビットを符号ビット(非負:0,負:1)とした2の補数表現が用いられます。このときnビットで表現できる範囲は「-2n-1~2n-1-1」となっています。(ex.n=8のとき-128~127,n=16のとき-32768~32767)

一斉移行方式は、システムの移行方式のひとつで旧システムから新システムに一斉に切り替える方式のことです。

新旧システム比較しながら並行運用し、問題がなくなった時点で新システムに移行するのは順次移行方式

スラッシング

結果

正解率:84.7%

時間 54分

B問題

結果 14/16

時間 52分

2つともケアレスミス😭

明日からは過去問を本番形式で解く

午前、午後で2年分といてまずは5日で10年分めざす

おわったら模擬試験

25日目(残り12日)

16:00開始

今日やること

- 令和4年と令和3年の過去問

結果

令和4年度(免除):67/80 (83.8%)

時間:75分

令和3年度(免除):70/80 (87.5%)

時間:65分

詳細はnotionでまとめる

26日目(残り11日)

11時開始

今日やること

- 令和2年と元年の過去問

結果

令和2年度(免除):68/80 (85%)

時間:65分

令和元年秋期:70/80 (87.5%)

時間:75分

27日目(残り10日)

今日やること

平成31年春期と平成30年秋期の過去問

結果

平成31年春期:77/80 (96.3%)

時間:63分

平成30年秋期:68/80 (85%)

時間:74分

28日目(残り9日)

今日やること

平成29年春期と平成29年秋期の過去問

結果

平成29年春期:76/80 (95%)

時間:65分

平成29年秋期:71/80 (88.8%)

時間:65分

29日目(残り8日)

過去問飽きてきた...

今日は教科書見て復習のみ

30日目(残り7日)

今日やること

平成28年春期と平成27年春期の過去問

結果

平成28年春期:74/80 (92.5%)

時間:80分

平成27年春期:71/80 (88.8%)

時間:65分

31日目(残り6日)

今日やること

これまでの過去問復習

32日目(残り5日)

今日やること

- 模擬試験1

結果

67/80(83.75%)

時間 62分

33日目(残り4日)

寝る前にこれまでの過去問の復習

34日目(残り3日)

今日やること

- 平成27年春期

結果

74/80(92.5%)

時間 50分

35日目(残り2日)

今日やること

平成26年春期

結果

76/80(%)

時間 58分

36日目(残り1日)

今日やること

平成25年春期

結果

72/80(90%)

時間 52分

過去問は今日で終わり