AWSセキュリティ成熟度モデルで自社AWS環境を評価した話

はじめに

はじめまして!サイバーセキュリティチームの笠井です。

普段は、CSIRT/SOC業務を中心に、脆弱性管理運用やクラウドサービス評価対応等の業務に従事しております。

本記事では、AWSセキュリティ成熟度モデルを用いて、自社サービスの基盤プラットフォームであるAWS環境のセキュリティ対策状況を評価した際の取り組みを記載します。

対象読者

本記事では以下の方を対象読者として記載しております。

- 自社AWS環境のセキュリティ対策を担当されている方

- AWS環境のセキュリティ対策状況を全般的に評価したいと考えている方

- AWSセキュリティ成熟度モデルは聞いたことがあるが、使い方がイマイチ分からない方

なぜAWS環境の評価が必要だったのか?

さて、そもそもなぜAWS環境のセキュリティ対策状況の評価が必要だったかというと、以下のような課題感があったためです。

- AWS環境へのセキュリティ対策は都度検討・実施しているが、客観的な観点で対応状況を可視化できていない

- 可視化できていないため、リスク有無が見えづらい状態になっており、対応すべき潜在的なリスクが存在する可能性がある

上記の課題を解消し、以下のような状態を目指すことを目的として、本取り組みを行いました。

- AWS環境での全般的なセキュリティ対策状況が可視化されており、リスクマネジメントができている

- セキュリティ対策が不十分な事項があれば、改善が実施できている

その取り組みの中で、AWSセキュリティ成熟度モデルを知り、本活動のソリューションとして使用させていただきました。

(このような便利なフレームワークを提供してくださるAWS社には感謝です!)

AWSセキュリティ成熟度モデルとは?

それでは、AWSセキュリティ成熟度モデルとはどういったものか、簡単に説明させていただきます。

AWSセキュリティ成熟度モデルは、AWSから提供されているアセスメントモデルです。

同モデルを用いて評価を行うことで、自社AWS環境におけるセキュリティ対策がどれくらい実現できているのかを定量的に測ることが可能となります。

(2024年11月末に"AWS Security Maturity Model v2"がリリースされているようです)

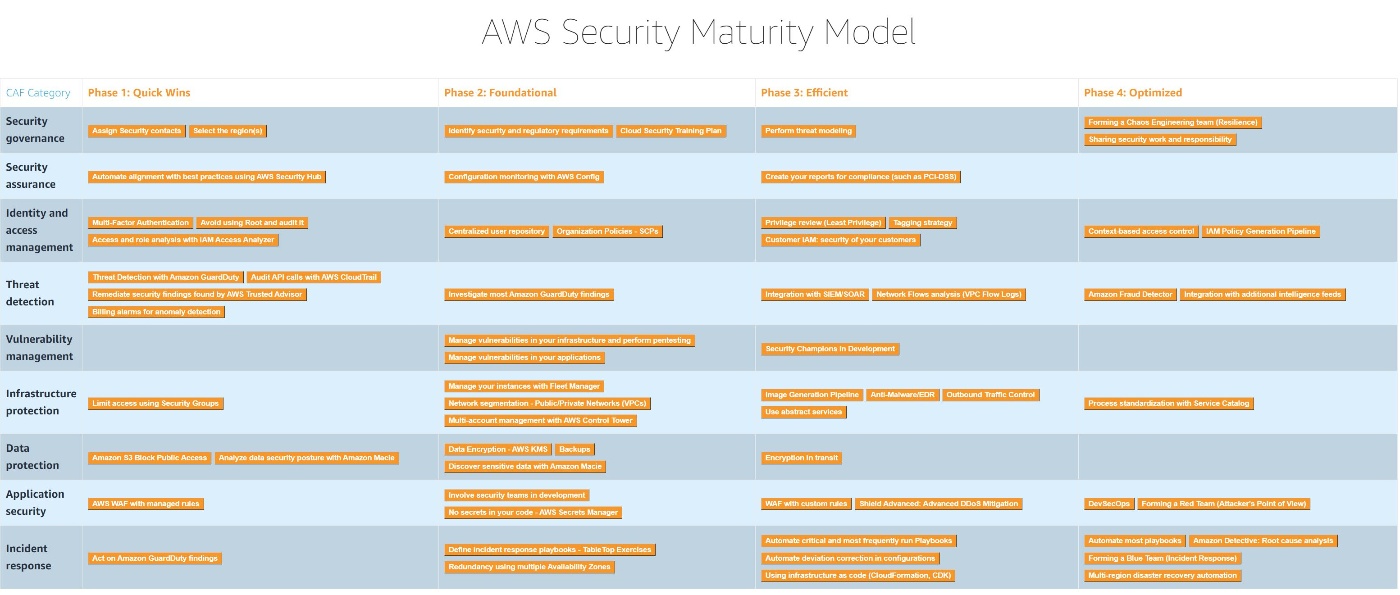

AWSセキュリティ成熟度モデル (出典:AWS Security Maturity Model)

AWSセキュリティ成熟度モデルは何が良い?

私がAWSセキュリティ成熟度モデルを用いて評価を行いたいと考えたのは以下の点を良いと感じたからです。

- AWS環境の全般的な評価が可能なため、何が出来ていないのか分かり易い

- フェーズが4段階に分かれており、取り組み易い

1. AWS環境の全般的な評価が可能なため、何が出来ていないのか分かり易い

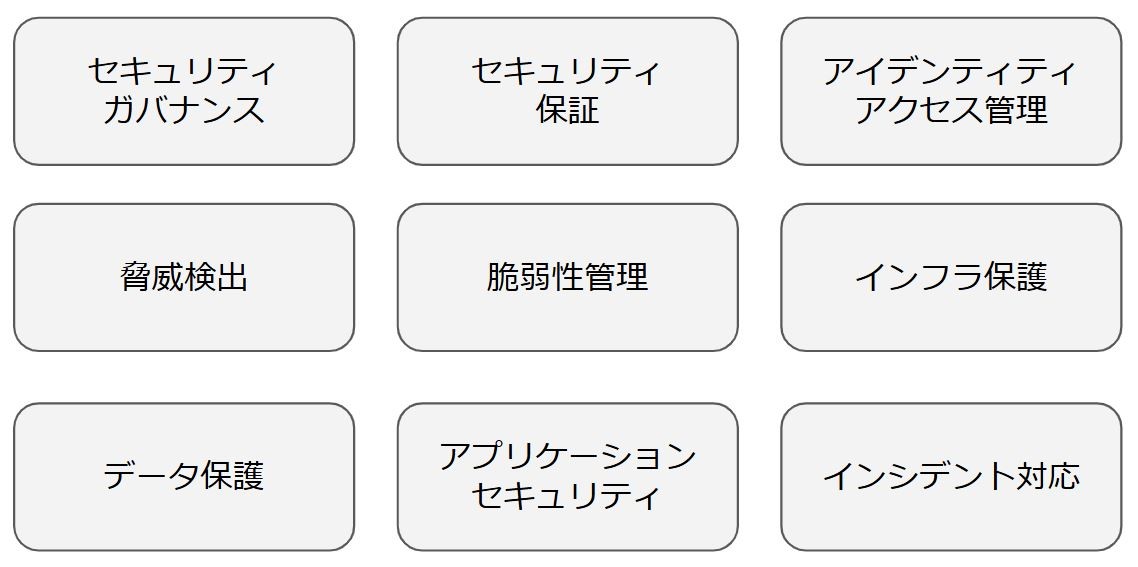

AWSセキュリティ成熟度モデルは"9つ"のカテゴリで自社のAWS環境を評価できます。

そのため、特定の領域に偏った評価ではなく、全般的な評価を行うことが可能です。

また、評価結果をカテゴリごとに集計可能なため、自社として"対策が進んでいるカテゴリ"と"対策が不十分なカテゴリ"を分かり易く可視化できます。

そのため、何から手をつければいいのかを社内のステークホルダーにも客観的に分かり易く説明することが可能となります。

2. フェーズが4段階に分かれており、取り組み易い

AWSセキュリティ成熟度モデルは"9つ"のカテゴリを"4つ"のフェーズで評価を行います。

フェーズ毎に各カテゴリで数問の推奨項目(セキュリティ対策として実装できていることが望ましい内容)があり、それらに対応できているかを回答することで評価が進みます。

各フェーズは大きく2つにわけることが可能です。

- フェーズ1,2

- AWS環境におけるセキュリティ対策の基礎となる推奨項目が多い

- 例:脅威の検出:Amazon GuardDutyによる脅威の検出が出来ている、等

- そのため、フェーズ1,2 の推奨項目は全て対応できていることが望ましい

- AWS環境におけるセキュリティ対策の基礎となる推奨項目が多い

- フェーズ3,4

- より高度なセキュリティ対策が実現出来ているかを対象とする推奨項目が多い

- 例:アプリケーションセキュリティ:DevSecOpsの実現が出来ているか、等

- 組織の規模や成熟度に依存するため、中長期で対応を検討する必要がある

- より高度なセキュリティ対策が実現出来ているかを対象とする推奨項目が多い

実際の評価対応

評価ステップ

以下のステップで自社AWS環境の評価を行いました。

- AWSセキュリティ成熟度モデルの理解

- アセスメントツールのカスタマイズ

- フェーズ1,2 推奨事項の評価

- フェーズ1,2 対応策の検討

- 中間報告

- フェーズ3,4 推奨事項の評価

- フェーズ3,4 対応策の検討

- 最終報告

評価方法

アセスメントツールの概要

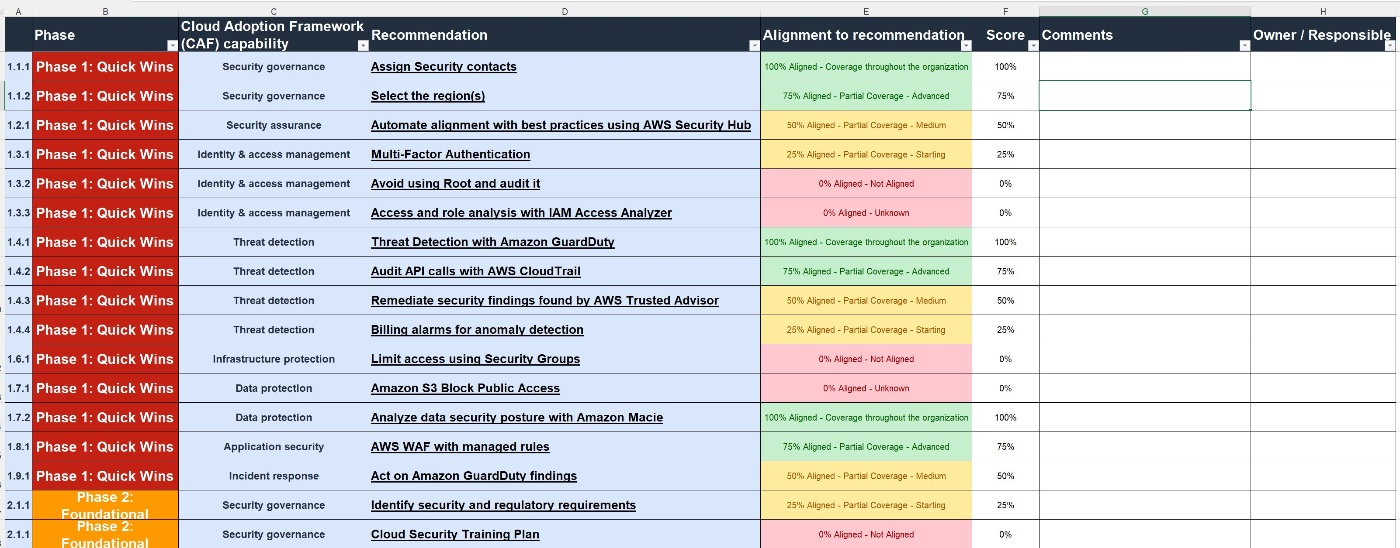

AWSセキュリティ成熟度モデルを用いた評価を行う際にはAWSが無償提供しているアセスメントツールを利用しました。当該ツールはExcelファイルとして提供されており、ダウンロード後、すぐに利用することが可能です。

弊社では、当該ツールをより使い易くするために以下のカスタマイズを実施しました。

- スプレッドシートへの変換

- 主にGoogleスプレッドシートを利用しているため、変換を行いました。

- 日本語化

- 当該ツールは英語で作成されているため、社内ステークホルダーに説明すること考慮し、日本語化を行いました。

- 注意点として、当該ツールはスコア集計が数式で埋め込まれているのですが、翻訳の際にはSheetを跨いで日本語化を行う必要があります。(そうしないと自動集計機能が上手く動作しません)

- 評価選択肢の調整

- 既存の評価選択肢は課題の有り無しが分かりづらく、推奨事項で求められている方法以外でリスク回避や低減をしている場合の選択肢がない、等の課題があったため、以下の通り、カスタマイズを行いました。

- 既存の評価選択肢は課題の有り無しが分かりづらく、推奨事項で求められている方法以外でリスク回避や低減をしている場合の選択肢がない、等の課題があったため、以下の通り、カスタマイズを行いました。

- 情報を記載する列の追加

- 既存ツールではアセスメントを行う際に以下の情報を記載する列がないため、追加を行いました。

- 対応優先度

- 推奨事項に適合できていない場合に、対応優先順位を分かり易くするため

- 高:短期(1年以内)で改善する

- 中:中期(2~3年)で改善する

- 低:長期(4~5年)で改善する

- 推奨事項に適合できていない場合に、対応優先順位を分かり易くするため

- 推奨事項に未対応の場合のリスク

- そもそも推奨事項の対応できていないとどのようなリスクがあるのか補足がないと社内ステークホルダーに伝わりづらいため

- 改善のために必要な対応事項

- 推奨事項に適合できていない場合に、何をすればいいのか分かり易くする示すため

- 対応優先度

- 既存ツールではアセスメントを行う際に以下の情報を記載する列がないため、追加を行いました。

アセスメントツールの使い方

アセスメントツールでは、フェーズ毎に各カテゴリの推奨事項にどれくらい適合できているかを評価選択肢から回答することで自動的に評価内容がスコアリングされるようになっています。

アセスメントルーツ回答 サンプルイメージ

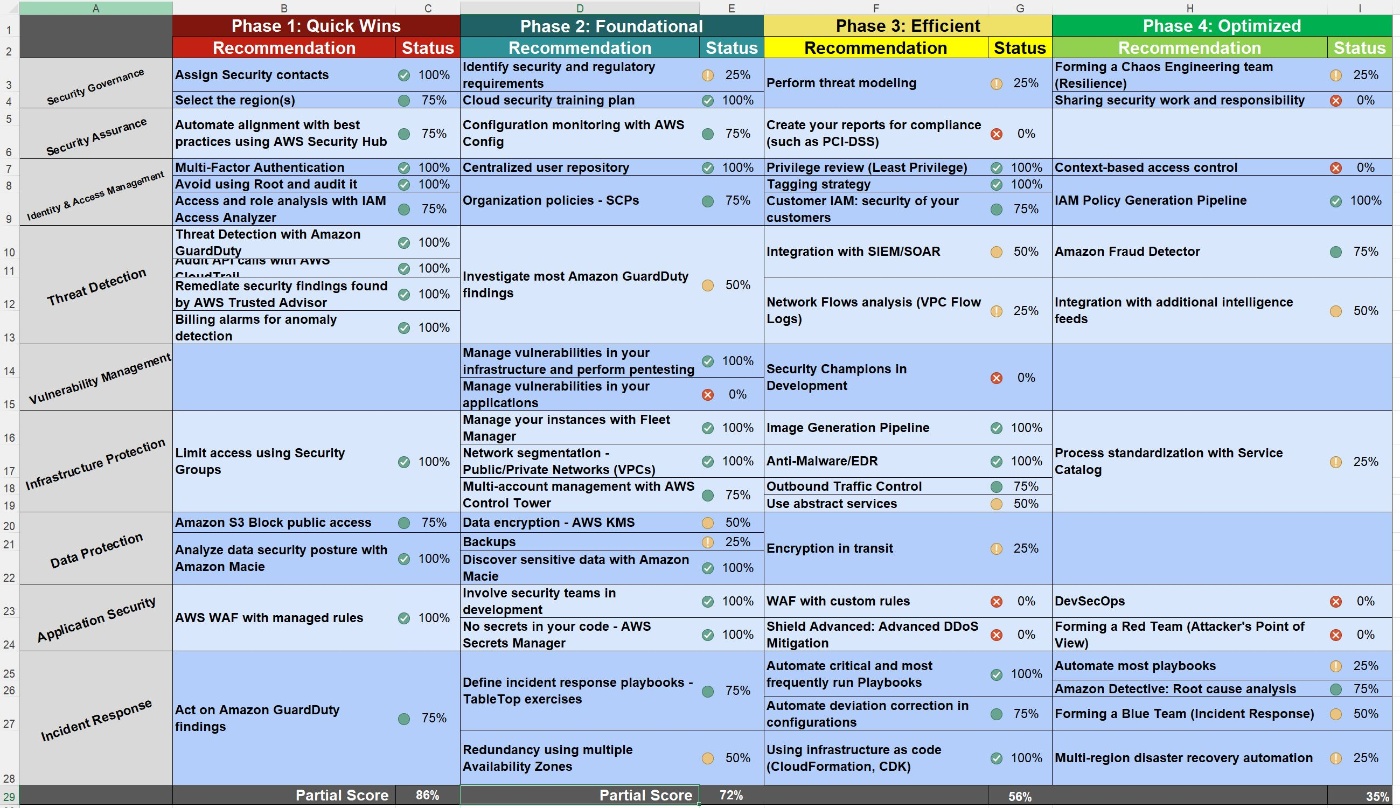

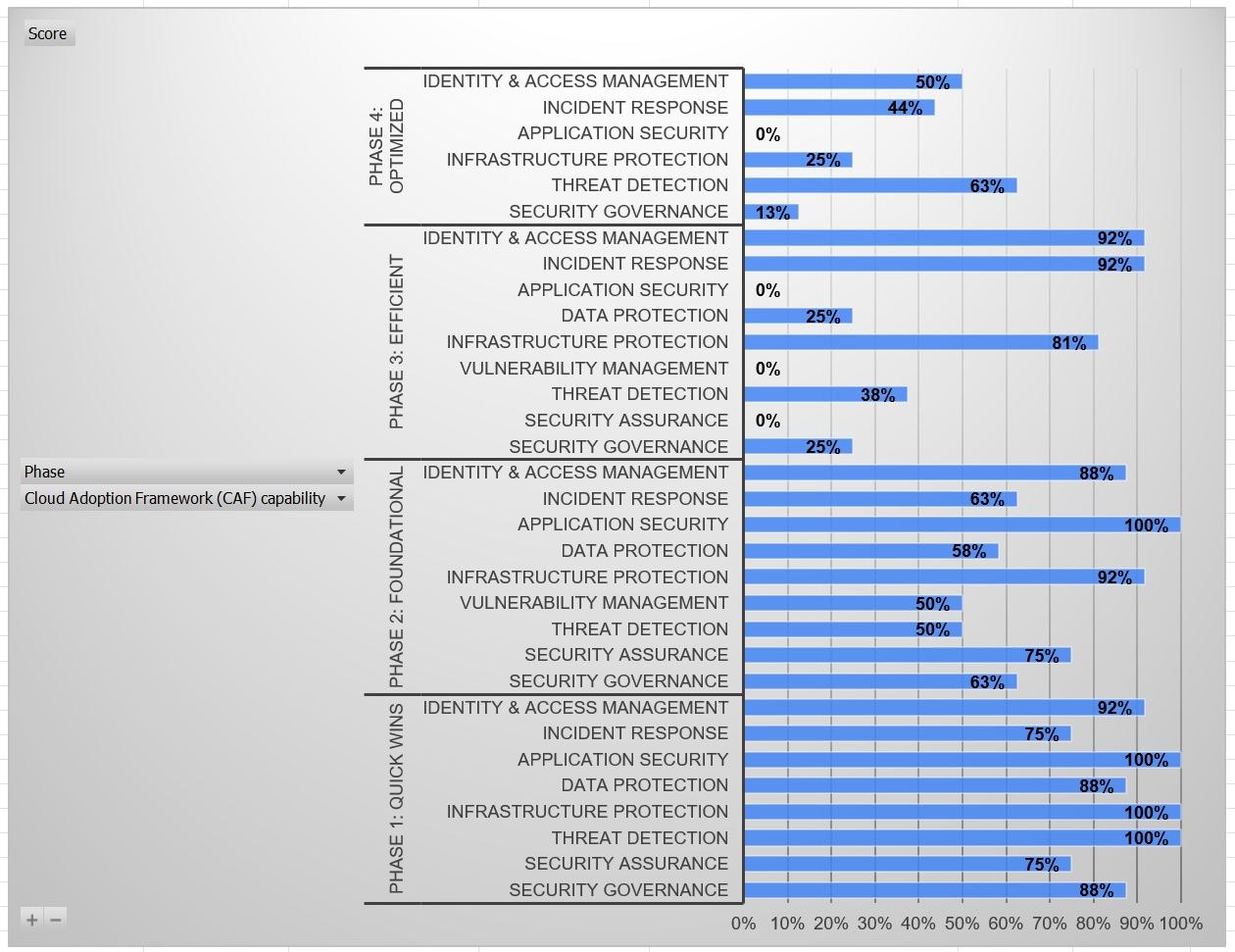

また、アセスメントツールには評価結果を自動的に表やグラフ化するシートが備え付けられているため、各フェーズの評価が終われば、すぐに可視化が可能となります。

アセスメントルーツ集計結果 サンプルイメージ

実施結果

セキュリティリスクがあるため、実際の評価結果はお見せすることはできませんが、前述の「評価ステップ」と「評価方法」にて自社AWS環境の評価を行いました。その結果、自社AWS環境において、全般的な観点でセキュリティ対策状況の強み・弱みを可視化することが出来ました。

アセスメントルーツ評価結果 サンプルイメージ

また、評価結果がスコアリングされているため、何から取り組む必要があるのか、定量的な観点から明確な優先順位をつけることができました。

その結果、対応主管部署との会話もスムーズに行うことができ、推奨事項を満たせていない項目に関しては、改善活動に既に取り組めております。

まとめ

以上が、弊社で実施したAWSセキュリティ成熟度モデルを用いた自社AWS環境のセキュリティ対策状況評価の取り組みとなります。

こういったアセスメントは一度で終わらずに定期的に再評価することが重要になります。

その観点においても、AWSセキュリティ成熟度モデルは自社でアセスメントを完結できるフレームワークとツールが提供されているので、継続した取り組みとして続けやすいと思います。

本取り組みが、読者の皆様のお役に立てば嬉しいです!

最後に

サイバーセキュリティチームでは以下の記事も投稿しております。

ご興味ある方はぜひご確認ください。

筆者プロフィール

システム基盤グループ サイバーセキュリティチーム

セキュリティエンジニア

笠井(かさい)

Discussion