サイバーセキュリティチーム立ち上げにあたり考えたこと

前回のブログ冒頭で記載した通り、弊社では今年からサイバーセキュリティチームを立ち上げました。今回はチーム立ち上げにあたって考えたことを共有します。

目指す姿〈Vision〉

目についた課題に対処するだけでは中長期的な成長は望めません。チームとして目指すべき到達点、Visionが抽象的なレベルでもあると、活動の軸になりますし、チームとして自分たちが前進していることを実感できると思います。

では、どういったVisionがよいか。当チームでは、『The Sliding Scale of Cyber Security』[1]を採用しました。このモデルではサイバーセキュリティの防御態勢を大きく5段階で表現しており、チームとして目指すべき姿を認識するうえで良いモデルだなと感じています。当社では少しだけ表現を変え[2]、下の絵のようにしました。

このうち、Offenceは事業会社としてはNGですので、その手前、「Intelligenceを活用しながらActive Securityを体現できるチーム」を目指す姿として設定しました。

現状、当社はまだArchitectureやPassive Securityに主軸を置いた「ReActive」な対応が多い状況ですので、これをさらに充実させながら脅威ハンティングなども活用し、 「ProActive」な対応ができるチーム を目指していきます。

チーム機能設計〈Service〉

次に、このチームで具体的に何をする必要があるのか、機能設計を考えました。検討にあたり、まず事業会社におけるセキュリティ機能として、どういったものが機能が必要なのかを認識したいと考えました。有り難いことに、参考になるガイドラインが様々公開されていると思いますが、当社ではISOG-J様が公開されている『セキュリティ対応組織の教科書 第3.1版』を活用させて頂きました。

具体的には、以下のステップで設計を進めました。

- 教科書に示されているサービスカタログ(9カテゴリー、64サービス)をカスマイズして一覧化

-

各サービスカテゴリーについて組織上の位置づけを示すため、3つの分類を定義して振り分ける

- 基本機能:セキュリティチームのベースとなる運用機能

- コア機能:会社全体のリスクマネジメント、部門横断的なマネジメント必要な機能

- 高度機能:高い専門性が求められる業務で、アウトソースも活用して実現する機能

- 各カテゴリーに属するサービスについて性質(必要な技術スキル、マネジメントスキル、経験値等、想定される社内のグレード)を定義したカタログを作成

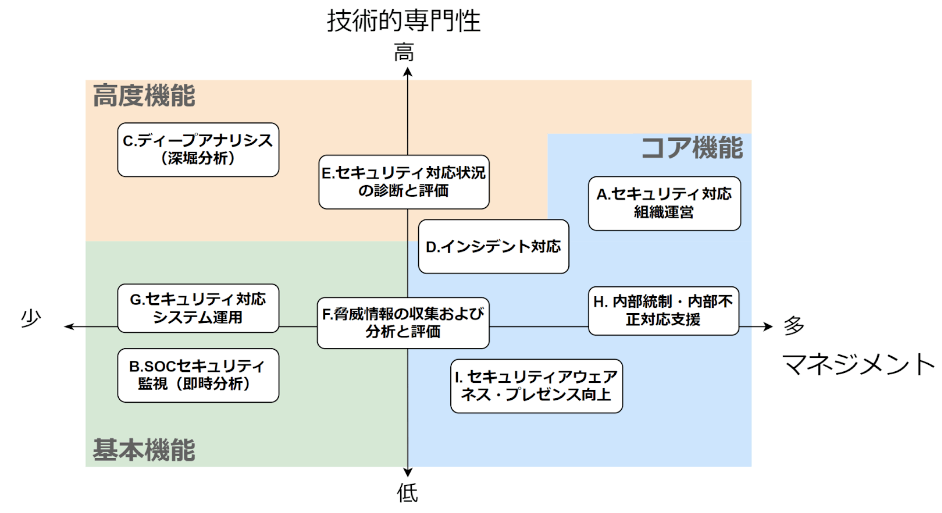

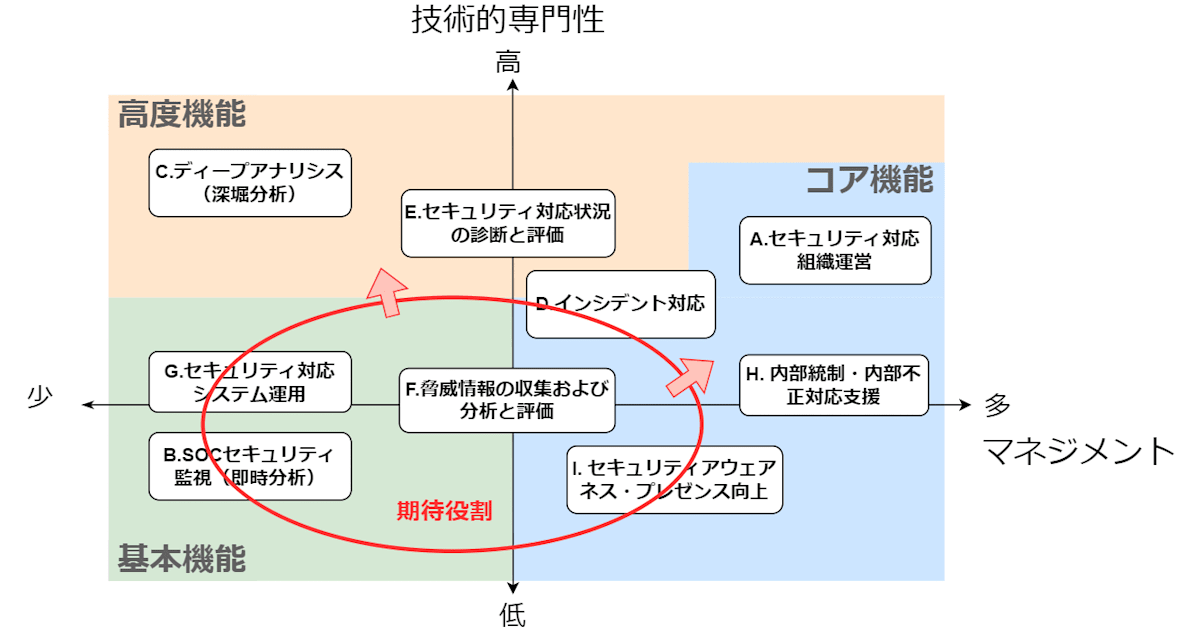

この結果をマトリクスで表したものがこちらです。

ここまで可視化できると、Visionに向けてどの機能の強化が必要で、強化に向けてどのような人材が必要か、といった議論ができるようになり、関係者の解像度が格段に上がりました。人材採用を検討する際にも、人材要件、期待役割を示す際に以下のようなイメージで活用しています。

なお、可視化することの注意点もあり、例えばSOCセキュリティ監視が技術的専門性が低いところにマッピングされている点は違和感を覚える方もいると思います。当社では、このサービス機能マトリクスをベースに戦略検討が出来るよう、あえて『セキュリティ対応組織の教科書』の内容から各カテゴリーに属するサービスを少し組み替えており、SOC監視でも高度な分析が求められる業務はディープアナリシスに分類しているのですが、ここは誤解が生まれないようケアすることも重要だと感じました。

チーム戦略〈Strategy〉

最後に、中期的なチーム戦略を3つの軸で考えました。

- セキュリティチーム

- テクノロジー

- リスクマネジメント(セキュリティアウェアネス)

このうち、1,2についてはVisionに紐づけてイメージし易い軸だと思いますが、3点目だけ、少し毛色が異なる観点をあえて追加しました。この軸では、会社の規模が大きくなる中で、組織全体のセキュリティ意識・感度を高めるための仕組みを作ったり、ベースとなるカルチャーを醸成する取り組みをイメージしています。正直、どのように表現するのが適切か、悩ましいと感じていますが、広い意味ではリスクマネジメントだと考え、そう定義しました。特に生成AIを悪用し"ひと"を標的とした攻撃もますます増えていくと思いますので、これに対抗するための仕組みづくりもまた、私たちのミッションだと考えています。

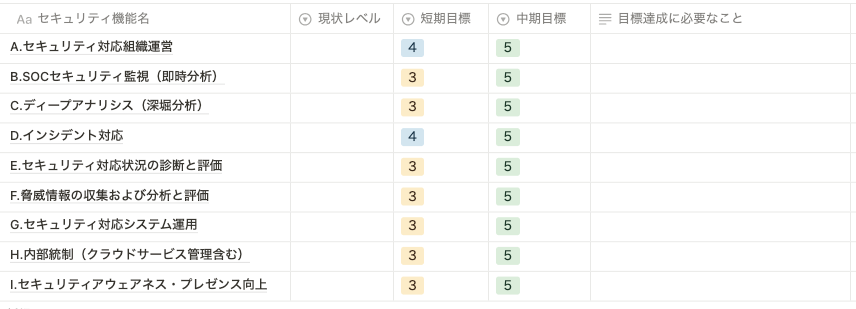

そして、各軸の具体的な実行プラン検討にあたっては、前述のチーム機能設計をベースに検討しています。以下のような表で、各機能について現状の成熟度レベルと短期・中期の目標、目標に必要な強化ポイントを整理しました。

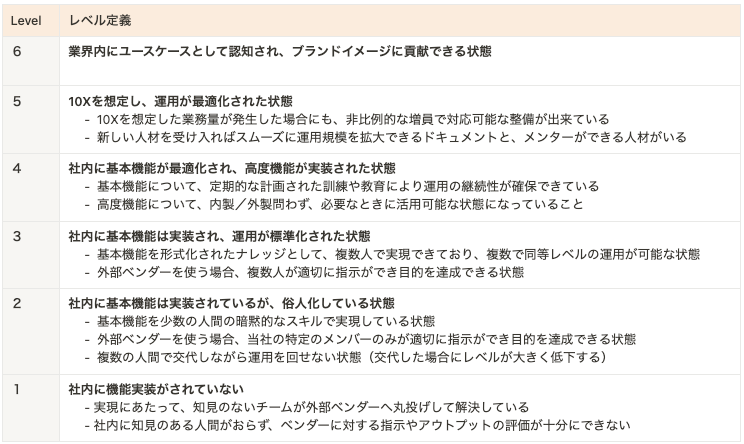

強化ポイントとして挙げたものが、具体的な実行プランになるように整理をしており、いずれは全機能も成熟度が5になることを一旦の目標としています。なお、成熟度の定義は、NIST CSFやCobitも参考にはしていますが、チーム機能設計を加味して下図のようにしてみました。

まとめ

今回は、まだ立ち上げ初期のセキュリティチームとして考えたことを共有させていただきました。特にチーム機能設計の中で作成したサービス機能のカタログやマトリクスは、チーム内外での目線合わせが非常にしやすいツールだと感じています。セキュリティ組織に属する方のご参考になりましたら幸いです。

📣ウェルスナビ サイバーセキュリティチームは一緒に働く仲間を募集しています📣

著者プロフィール

システム基盤グループ サイバーセキュリティチーム

セキュリティエンジニア、CISSP

岡地(おかち)

-

参考にさせていただいた記事

『The Sliding Scale of Cyber Security』を再考する ↩︎ -

一部表現を変えた理由

元のモデルで使われているActive Defenceという言葉が昨今攻撃者への反撃を含んだ意味合いで使われているケースが見られるため、区別したうえで普段セキュリティに携わらない方でもわかるActive Securityにしました。これに併せて、Passive DefenceについてもPassive Securityとしています。

なお、この辺りの事情はJPCERT/CC様が出されている「積極的サイバー防御」(アクティブ・サイバー・ディフェンス)とは何か ―より具体的な議論に向けて必要な観点について―が大変参考になります。 ↩︎

Discussion