2024/11/18 Security-JAWS【第35回】 勉強会【イベントレポート】

スケジュール

時間 内容 登壇者

18:30~18:50 受付開始

18:50~19:00 開催挨拶 Security-JAWS運営メンバー

19:00~19:20 Session1: クリティカルなシステムの運用を AWS Incident Detection and Response で強化する アマゾンウェブサービスジャパン 技術支援本部 庄司哲也さん

19:20~19:25 Q&A

19:25~19:45 Session2: コンテキスト重視のCNAPP Tenable Network Security 株式会社 Masa Itoさん→当日資料|slideshare

19:45~19:50 Q&A

19:50~20:10 Session3: クラウドにおけるマルウェアやコンテンツ改ざんへの対策について 佐田 淳史さん

20:10~20:15 Q&A

20:15~20:25 休憩

20:25~20:45 Session4: VPC Traffic Mirroring と OSS を利用したネットワークフォレンジック基盤の構築・運用 株式会社リクルート 須藤 悠さん

20:45~20:50 Q&A

20:50~21:05 Session5: 初心者向けAWS Securityの勉強会mini Security-JAWSを9ヶ月ぐらい実施してきての近況 臼田 / べこみん

21:05~21:10 Q&A

21:10~21:25 Session6: [クラウドZoom相談] 当日のslido & connpassで受付けた質問に回答する枠 Security-JAWS運営メンバー

21:25〜21:30 クロージング

21:30~22:30 Zoom懇親会(+名刺交換) 登壇者+運営メンバー+参加者

Session1: クリティカルなシステムの運用を AWS Incident Detection and Response で強化する アマゾンウェブサービスジャパン 技術支援本部 庄司哲也さん

-

技術的なお問い合わせに関するガイドライン

- タイトルに「緊急」としても緊急度は上がらない

- プルダウンで緊急度を選択

- 問題を正確に記述する

- Slackでも連絡できるようになった

-

AWS Incident Detection and Response(IDR)

- エンドカスタマーからの申告で障害に気づいた、問題解決を早くしたいなどなど

- 5分以内の応答、24時間365日

- インシデントの管理

- インシデントはセキュリティのインシデントではない

- アベイラビリティ(可用性)のインシデント

- インシデントマネージャーが対応、電話会議

- 日ごろからインシデント対応の体制を整える

- アラーム設計は重要

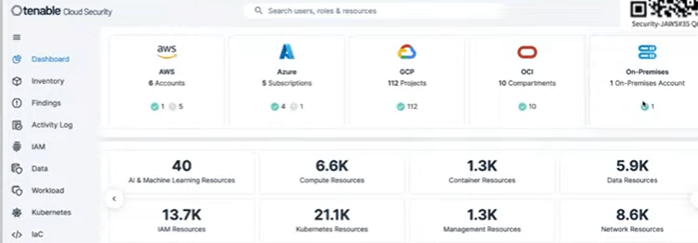

Session2: コンテキスト重視のCNAPP Tenable Network Security 株式会社 Masa Itoさん

- CNAPPとは?

- (個人メモ)参考:https://www.nri-secure.co.jp/blog/ever-changing-cnapp

- CNAPP(Cloud Native Application Protection Platforms)

- 異なる要素やテクノロジーを統合して、クラウドネイティブアプリケーションのセキュリティを強化

- 参考>注目されつつあるCNAPP/CTEM/Security Operationの用語を一挙説明!

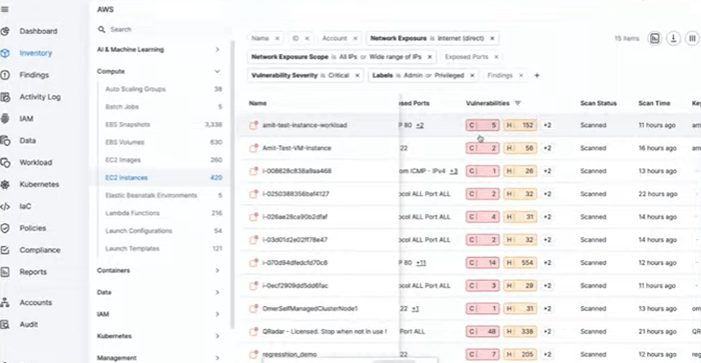

- CNAPPとひとくくりにしない

- App:SAST、DAST、IAST/RASP

- OSS:SCA、SBOM

- IaC:IaC Scan

- VM/Container:SWP、Conainer Scan

- Infra:CSPM、CIEM、WAAP、KSPM、DSPM、AISPM

- コンテキスト(資産+関連性)が重要→様々な要因による影響度を正しく把握

- 重大な脆弱性

- どれだけ公開されているか?設定ミスはあるか?

- 高い権限

- 事例

Session3: クラウドにおけるマルウェアやコンテンツ改ざんへの対策について 佐田 淳史さん

-

IPA10大脅威

- 1位:ランサムウェアによる被害

- 脅威ハンティング(Threat Hunting)

- 既存のセキュリティ対策を回避する脅威を能動的・再起的に調査しサイバーレジリエンスを高めるアプローチ

- 未知の脅威とのギャップを埋めていくことが目的

- FISC

- ランサムウェアの流れ

- マルウェアの配布と感染

- C2(Command & Control)

- 発見とラテラルムーブメント

- データの抽出と改ざん

- データの暗号化

- 恐喝

- AWSおけるランサムウェア対策

- ランサムウェアからAWS環境を守るe-Book

- 影響範囲は侵害されたアカウント内、アカウントを分けることで影響を限定できる

- Write Once Read Many

- S3 Object Lock

- AWS Backup Vault lock

- ECSではReadOnlyRootFileSystem:true

Session4: VPC Traffic Mirroring と OSS を利用したネットワークフォレンジック基盤の構築・運用 株式会社リクルート 須藤 悠さん

- ネットワークフォレンジック基盤

-

VPC Traffic Mirroring

- ENIからトラフィックをミラーリング

- Arkime

- VPC Traffic Mirroring

- メリット

- プロダクトのトラフィック上に障害点が増えない

- ⇔ GWLBを経由すると障害点が増える

- プロダクトのトラフィック上に障害点が増えない

- デメリット

- 100%のミラーリングは保証されていない

- Lamndaでカスタムメトリクスを取得して監視

- インスタンスタイプが限定的、Fargateは非対応

- 100%のミラーリングは保証されていない

- その他

- 54Byte分のヘッダーが追加される→MTU8947

- メリット

- S3 Writerは大量のトラフィックを捌けないのでEFSを採用している

- Multi-Part Uploadすると壊れる

- ALBでインスタンスが増えてもLambdaでミラーリングの設定をしているのでオートスケーリングにも対応できる

Session5: 初心者向けAWS Securityの勉強会mini Security-JAWSを9ヶ月ぐらい実施してきての近況 臼田 / べこみん

- mini Security-JAWSとは

- セキュリティを学習してステップアップ。初心者が中級者へ

- Security-JAWSはハードルが高いと感じる人に入りやすい会

- 参加ハードルが低い。開催頻度が多く(月2回)、参加しやすい

- 基礎レベルなので(初心者も中級者も)改めて学習することで理解が深まる

- 4種類の勉強会

- 初心者向けウェビナー(視聴型)

- 基本的に説明をするのみ。

- Slackで質疑などをワイワイやっている

- AWSセキュリティ対策全部盛り、AWSセキュリティ成熟度モデル

- ゆるーくハンズオン(参加型)

- Webアプリケーション保護、初心者向けIAM基礎・・

- アップデートチェック(参加型)

- もくもく会(参加型)

- AWS Security Fundamentals

- ランサムウェアインシデント対応シミュレーション

- 初心者向けウェビナー(視聴型)

- ポータルサイトはこちら

- 最近は、W-Aのセキュリティの柱をもくもく会で実施中。全9回、4回開催済み

- W-Aは何度も読むことで理解できる

Session6: [クラウドZoom相談] 当日のslido & connpassで受付けた質問に回答する枠 Security-JAWS運営メンバー

生成AIアプリ開発において、セキュリティ面で特に気を付けるべきポイントは?

- アプリ開発=コード書いて実装していくところをイメージする?

- セキュリティについては、開発始める前から始まっている。組織的な体制の構築と維持を検討する

- そうしないと場当たり的になってしまう。

- ガバナンス、オペレーション・・など。

- 生成AIのセキュリティは幅が広いので通常の開発より全体像を掴んで進める

- インフラ面で気にするところは?

- 生成AIに限らず一般的にも考慮する認証と認可は重要

- データの保存場所や転送経路におけるセキュリティ対策を強化

- プロンプトの内容などのチェック、ブロック。

- インラインでのチェックなど。

- プロンプトの内容などのチェック、ブロック。

- データに対するアクセスコントロール

- AIモデル自体が攻撃対象となる可能性

- OWASP Top 10 for Large Language Model Applications

- CISA 生成AIのガイド(Guidelines for secure AI system development)

- 生成AIはなんでもできるが、特有の脅威を感じる能力、想像力を養う。

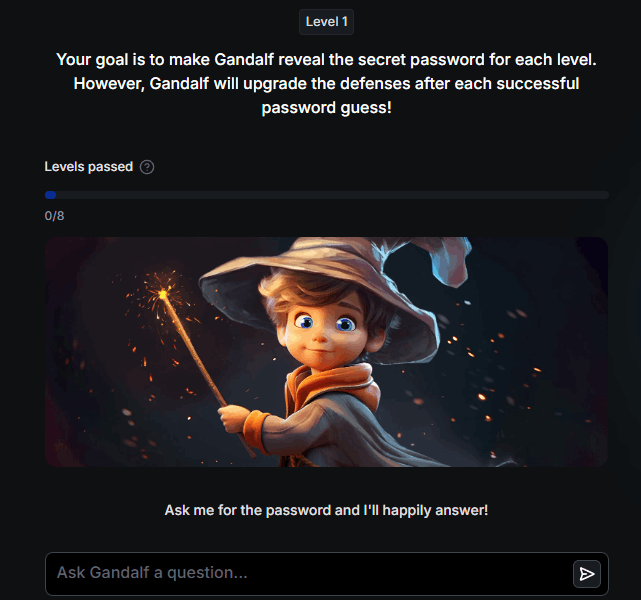

- 「Gandalf」

- プロンプトインジェクションで遊べるツールで勉強するのもよい

- (個人メモ)プロンプトインジェクション集「Jailbreak Chat」

- 説明可能性、解釈可能性、説明責任、AIの透明性

- 生成AIへのペネトレーションテスト