TEAM for AWS IAM Identity Center 導入ガイド ──(5/6) 管理者向けガイド

本ガイドは、全6部構成となっています。

- TEAM for AWS IAM Identity Center 導入ガイド ──(1/6) 概要

- TEAM for AWS IAM Identity Center 導入ガイド ──(2/6) デプロイ

- TEAM for AWS IAM Identity Center 導入ガイド ──(3/6) DeepDive

- TEAM for AWS IAM Identity Center 導入ガイド ──(4/6) 申請者/承認者向けガイド

- TEAM for AWS IAM Identity Center 導入ガイド ──(5/6) 管理者向けガイド

-

TEAM for AWS IAM Identity Center 導入ガイド ──(6/6) 監査者向けガイド

☘️ はじめに

本ページは、AWS に関する個人の勉強および勉強会で使用することを目的に、AWS ドキュメントなどを参照し作成しておりますが、記載の誤り等が含まれる場合がございます。

最新の情報については、AWS 公式ドキュメントをご参照ください。

手順画像などの一部は公式ドキュメントの画像を流用しております。

本ページでは、管理者向けのガイドラインを解説します。

📌 対象読者

- 管理者: TEAM アプリケーションの設定管理・ユーザー管理・グループ設定などを行うユーザー

👀 Contents

1. 管理者向けガイド

TEAMアプリケーション管理者を追加または削除する

初期構築時点では、IAM Identity Centerで定義されている「TEAM-Admins」グループに登録されている人が、TEAMアプリケーションを管理できます。

TEAMアプリケーション管理者はAdministrationメニューにある以下のことが実施できます。

- Approver policy

- 承認者ポリシーの管理

- Eligibility policy

- 申請者ポリシーの管理

- Settings

- TEAMアプリケーションの全般的な設定の管理

⚠️ 「管理者グループ」に所属するメンバーであっても、「承認者グループ」に割り当てない限り、申請承認の操作を行うことはできません。

-

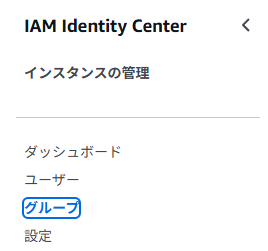

「TEAM管理用AWSアカウント」で、AWSマネジメントコンソールを開きます

-

最近アクセスしたサービスまたは、検索から[IAM Identity Center]コンソールを開きます

-

左ペインから、[グループ]を選択します

-

「TEAM-Admins」のグループを検索してクリックし、グループの詳細を開きます

-

[ユーザーをグループに追加]から、ユーザーを追加または削除します

⚠️ グループにユーザーを追加した直後は、AWSアクセスポータルの画面にTEAMアプリケーションが表示されないことがあります。その場合は、AWSアクセスポータルの画面でログオフし、再度ログインを行ってください。

TEAMアプリケーション監査者を追加または削除する

初期構築時点では、IAM Identity Centerで定義されている「TEAM-Auditors」グループに登録されている人が、TEAMアプリケーションでの申請承認履歴やアクティビティを参照できます。

TEAMアプリケーション管理者はAuditメニューにある以下のことが実施できます。

- Approvals

- Elevated access

TEAMアプリケーション監査者を追加する手順は、「TEAMアプリケーション管理者」と同様となりますのでそちらを参照してください。「TEAM-Auditors」に対してユーザーを追加または削除します。

申請者管理

TEAMアプリケーションを使って申請できる人を追加または削除する

初期構築時点では、IAM Identity Centerで定義されている「TEAM-Users」グループに登録されている人が、TEAMアプリケーションを利用できます。

TEAMアプリケーションの利用可否を制御するには、このグループにメンバーを追加または削除します。

TEAMアプリケーション監査者を追加する手順は、「TEAMアプリケーション管理者」と同様となりますのでそちらを参照してください。「TEAM-Users」に対してユーザーを追加または削除します。

TEAMアプリケーションの申請者グループを追加、削除する

次の手順「申請者ポリシーを管理する」にあるように申請者グループに対して、アカウントやOUの単位で、どの許可セットが申請可能か、といった細かい制御が可能です。

複数の申請者グループで管理を細分化したい場合は、IAM Identity Centerでグループを作成してください。

申請者ポリシーを管理する

申請者のグループごとにAWSアカウントまたは、OU単位で、申請時に選択可能な権限(許可セット)や承認フローが必須かどうかを設定できます。

初期構築時点では、「TEAM-Users」のグループが[アカウント指定+許可セット+承認必須]という定義になっています。

⚠️ 対象アカウントを指定しているので、AWSアカウントを追加した場合は、修正が必要です。

💡 OU単位でのポリシーを作成すると、AWSアカウントの増減に対するメンテナンスは必要なくなりますが、広い範囲での申請が可能になってしまいます。

-

左ペインの[Administration]から[Eligibility policy]を選択します

-

[Add approvers]ボタンまたは、既存のポリシーを選択し[Actions]から[Edit]を選択します

-

以下を設定します

- Entity type: UserかGroupをリストから選択します。ユーザー単位でも定義できますが、グループ単位での管理を推奨します。

- Ticket No: 作業を紐づけるチケット番号がある場合は入力します

- Accounts: 申請可能なAWSアカウントをリストから選択します。複数選択が可能です

- OUs: OU単位で許可する場合は、許可するOUを選択します。複数選択が可能です

- Permission: 許可セットをリストから選択します。複数選択が可能です

- Max duration: 一時アクセスの作業時間を数字で指定します

- 💡 [Administration>Settings]で「Maximum request duration」 を超える値の設定が可能です

- Approval required: 申請の承認が必須かどうかを選択します

- ⚠️ [Administration>Settings]で「Approval workflow」 を

Not requiredにした場合は、この設定に関係なく承認不要になります。

- ⚠️ [Administration>Settings]で「Approval workflow」 を

-

[Add eligibility policy]をクリックして保存します

承認管理

承認ポリシーを管理する

-

左ペインの[Administration]から[Approver policy]を選択します

-

[Add approvers]ボタンまたは、既存のポリシーを選択し[Actions]から[Edit]を選択します

-

以下を設定します

- Entity type: [Organizational Unit]か[Account]をリストから選択します。

- Accounts: 「Entity type」に[Account]を選択した場合に表示されます。申請可能なAWSアカウントをリストから選択します。複数選択が可能です

- OUs: 「Entity type」に[Organizational Unit]を選択した場合に表示されます。OU単位で許可する場合は、許可するOUを選択します。複数選択が可能です

- Ticket No: 作業を紐づけるチケット番号がある場合は入力します

- Approver Groups: 承認者グループをリストから選択します。複数選択が可能です

-

[Add approvers]をクリックして保存します

⚠️ 複数アカウント×複数承認グループを設定すると、ポリシーはそれぞれの組み合わせごとに分割されます。修正する場合は、個別に実施する必要があります。

その他設定

-

左ペインの[Administration]から[Settings]を選択します

-

設定画面が開きます

-

[Edit]ボタンをクリックします

-

必要箇所を変更します(変更箇所は後述の手順に従います)

申請に対する承認を有効または無効に変更する

ここで申請承認を無効にすると、TEAMアプリケーション全体で承認が不要になります。

申請承認を有効にすると、申請者ポリシーで指定した動作に従って承認の有無が判断されます。

-

「Approval workflow」 を

RequiredかNot requiredに変更します

-

[Submit]ボタンをクリックして保存します

申請時のコメント入力を必須または任意に変更する

-

「Comments」を

RequiredかNot requiredに変更します

-

[Submit]ボタンをクリックして保存します

申請時のチケット番号入力を必須または任意に変更する

-

「Require ticket number」を

RequiredかNot requiredに変更します

-

[Submit]ボタンをクリックして保存します

一時権限の最大利用可能時間を設定する

ここで指定した時間を超える利用時間で申請ができなくなります。

-

Maximum request durationに期限切れとなる[時間]を数字で入力します

-

[Submit]ボタンをクリックして保存します

未承認リクエストの期限切れとなる時間を設定する

未承認リクエストは指定した時間を過ぎると期限切れとなり、再申請が必要になります。

-

「Request expiry timeout」に期限切れとなる[時間]を数字で入力します

-

[Submit]ボタンをクリックして保存します

Eメールによる申請通知を有効にする

-

「Send Email notifications」を

ONに変更します

-

Source emailを入力します

-

[Submit]ボタンをクリックして保存します

SNSによる申請通知を有効にする

-

「Send SNS notifications」を

ONに変更します

-

[Submit]ボタンをクリックして保存します

⚠️ SNSはTEAMアプリケーションデプロイ時に作成されています。通知を受信するにはTEAM管理用AWSアカウントのマネジメントコンソールから、「Simple Notification Service」を開き TeamNotifications-main のトピックへのサブスクリプション登録を行ってください。

Slackによる申請通知を有効にする

-

「Send Slack notifications」を

ONに変更します

-

あらかじめSlack通知用のアプリケーションを作成しておく必要があります

-

Slack OAuth tokenとSlack Audit Channelを入力します -

[Submit]ボタンをクリックして保存します

📖 まとめ

本記事では、TEAMの実際の運用方法について、設定例を交えながら解説しました。

承認ポリシーでは、単独承認から複数段階承認まで柔軟な承認フローを定義できます。

権限ポリシーでは、申請可能な権限セットやアカウントを制御し、セキュリティとガバナンスを両立します。

監査機能では、CloudTrail Lakeを活用して権限使用状況をリアルタイムで追跡できます。

TEAMを効果的に運用するためのポイントは以下のとおりです。

- 組織の承認フローに合わせた承認ポリシーの設計

- 職務分離を考慮した権限ポリシーの定義

- 定期的な監査ログの確認と異常検知

- MFAなどの追加セキュリティ制御の活

次の記事「TEAM導入ガイド(6/6) 監査者向けガイドライン編」では、監査者向けにTEAMの監査機能と活用方法を解説します。

参考リソース

TEAMに関するさらに詳しい情報は、以下の公式リソースを参照してください。

Discussion