SASEのポリシーとモニタリング方法

はじめに

はじめまして。株式会社ココナラの情報システムグループ CSIRTチーム所属のかまたです。

昨年8月にココナラにジョインしました。

ココナラでは昨年12月より情報漏えい検知・対策を効率化する手段として、SASE(Netskope)の運用を開始しました。

今まではGoogle Workspaceなどの機能を用いて、検知と対策を行っていましたが、運用工数の増加が見られており、今後も社員数増加による工数の肥大化が予測されたため、運用の効率化と対応迅速化を目的にSASEの導入を決めました。

昨年夏ごろからSASEのPoCを行っており、ココナラで試行錯誤した事例も記事にしていますので、SASEとは何か?については以下の記事を御覧ください。

今回は「ポリシー設定」と「モニタリング方法」についてのお話です。

なにかのご参考になれば幸いです。

ポリシー設定

ココナラにおける基本方針は「業務用アカウント以外での情報持出しにつながる行動(アップロード等)をブロックする」としています。

※ここで指す業務用アカウントとは、弊社では入社時に発行されるGoogleアカウントになります。

これはココナラの規定として「業務における個人アカウントの原則利用禁止」があるので、まずはNGであるものを確実に制御すべきという考えからです。

NetskopeではWEBサービスのカテゴリごとにポリシー設定ができるので、設定例としては

- クラウドストレージへの業務用アカウント以外からのアップロードをブロック

のようになります。

ポリシー設定画面の一部

まだポリシー設定についてはより良いものを模索している段階ですので、守るべきところは確実に守り、それでいてユーザーへの負担が小さくなるように試行錯誤して最小限の制限を実現しています。

今後も継続的に見直しをかけて、「アジリティ」と「堅牢性」の両立を実現します。

また今回のポリシー設定で各ツールの業務利用有無を事前に各部署にヒアリングを実施しており、業務利用がある場合、かつ、必要と判断した場合は内容を確認して例外的に許可しています。

アラート対応

ポリシー違反が検知されるとアラートを発出します。

アラートが出れば該当ユーザーにヒアリングを行い、利用用途を確認します。場合によっては注意喚起や指導を行います。

一方で、業務利用必須な状況で制限されてしまっている場合は、代替策を提示するか許容する設定の投入を実施します。

このようにアラートの一覧が表示されます。

アラート一覧画面の一部

日次モニタリング

ポリシー制御では、従業員の業務に極力影響しない範囲でのブロックをしています。

それだけでは検知できない未知の情報漏洩の可能性を毎日モニタリングして確認しています。

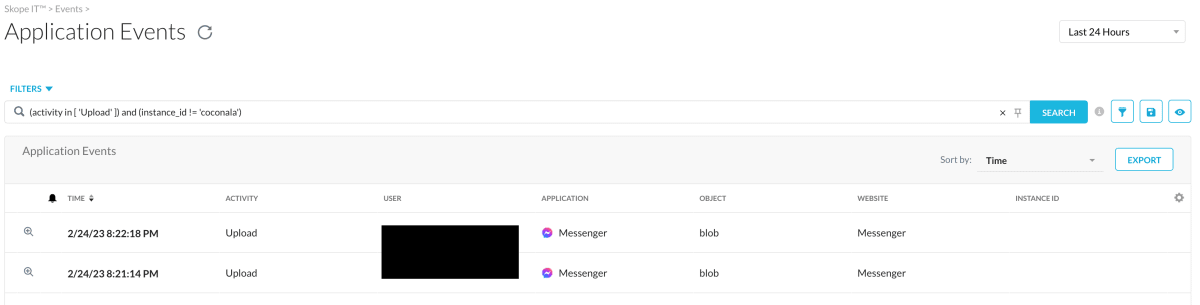

具体的には「業務用アカウントでのアップロード」等です。

Netskopeの管理コンソールからアクティビティ(閲覧や添付、ダウンロードなど)を絞って検索できますので「アップロード」をキーワードに検索しています。

ただし、これだけだと弊社では1000件以上残っていて毎日実施するには現実的ではありませんでした。

そこで対策として、クエリを使用して検索できるので、ここから自社ドメインへのアップロード等の持出しにあたらない条件を除外することにしました。

アクティビティ検索結果(クエリで細かい条件設定ができます。)

この結果、件数が多くても200件/日 程度となりましたので、ここから結果を確認して必要があるイベントについては、対象者にヒアリングを行っています。

今後について

現在は最小限の確実にNGである行動だけを制限していますが、DLP(Data Loss Prevention)という機能を用いると、口座情報やメールアドレスといった特定の文字列が含まれるファイルだけを検知することもできるようになります。

これを使えば見るべきファイルを抑えることができるので、これから組織が拡大してもモニタリングしなければならない件数を抑えることができるかと考えています。

こういったまだ活用しきれていない機能を使って、従業員に負担なくよりセキュアな環境を作っていきたいです。

さいごに

ココナラに興味をもっていただいた方やもっと詳細に話を聞いてみたい方がいましたら、以下よりご連絡ください。

ブログの内容への感想、カジュアルにココナラの技術組織の話をしてみたい方はこちら

https://open.talentio.com/r/1/c/coconala/pages/70417

※ブログ閲覧者の方限定のカジュアル面談の応募フォームとなります!

エンジニアの募集職種一覧はこちら

https://coconala.co.jp/recruit/engineer

Discussion