SASEってなんだ?

自己紹介

みなさまどうも初めまして、RTV710と申します。名前の由来は某楽器メーカーのNW機器からでして、現在、ココナラにて情報システムグループのメンバーとして働いております。主に、セキュリティ周りや物理インフラ周りの面倒をみています。

名前をNW機器をもじったものにしていることでお気づきかとは思いますが、元ネットワークエンジニアでして、気がつけば情シスのお仕事全般をやるようになっておりました。

さて、2021年11月に入社したのですが、すでにその段階でも「SASE」という言葉がぽつぽつと飛び交っていました。

SASE、これは「さっしー」と読みます。「しー」を強めに発音すれば良いようです。

「Secure Access Service Edge」という、日本語に訳するのが難しい名称の略称であり、固有名詞からの理解が比較的難しいとも思っております。

案の定、私どもココナラにおいて現在導入中のSASEですが、そもそもSASEって何?あれで何やるの?と言うのは社内外でもよく聞かれます。

今回はせっかくですので、なんで世の中SASEなんてものが必要とされるのか?そしてSASEで何をやるのかを書いてみたいと思います。加えて、実際入れるまでの簡単な苦労話も書いてみたいと思います。

なお、作中に登場する企業ロゴなど以外は全て私のお手製ですので、拙い点はお許しください。

ちなみにこの記事の読者対象は、主に私と同じような情シス関係者ではありますが、単純にSASEとはなんだろうと興味を持っていた方であれば、わかる内容かと思います。

なぜSASEなのか

激変した働き方

SASEの概念を簡単に説明しましょう。とは言え、私はセキュリティ業界の人間ではないので、正しいかどうかはわかりませんが、私なりの理解です。

まず「SASEがなぜ必要とされるのか」を考えてみましょう。

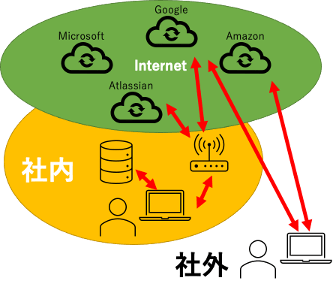

昔、といってもつい数年前までは会社の業務に必要なものは、だいたい会社においてありました。ファイルサーバーですとか、アンチウィルス用管理サーバーとか、会社によってはWebサーバーとか?自社にあるか、データセンターにあるかの違いで、基本、会社に従業員が来て、仕事をする。いわゆるオンプレ機器があるのが当たり前でした。

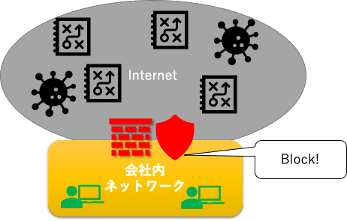

なので会社の情報セキュリティの安全性を担保するには、会社とインターネットの境界線上を防衛ラインにすればよかったわけです。これを一般的に「境界型防御」と言います。

ところが、コロナ禍で状況が大きく変わってしまいました。実はコロナ以前から、少しづつ変わっていたのですが、コロナ禍をきっかけにして一気に進んだ、と言うのが正しい見方なのではないでしょうか。

以前から、特にGmailやExchange Onlineの登場で業務システムをクラウドに置くこと自体は進んでいました。それでも基本社内からのアクセスなので、やっぱり境界型防御で辛うじて間に合っていました。ところが、コロナ禍で会社に行けない、働けない。これは会社にとっても従業員にとっても困る状態です。なので、全従業員が会社外から働けるようにしなくてはならなくなりました。

メールのクラウド化は進んでいるものの、会社からのみアクセス可、なんて制限はかけられないため、一部の部署が利用を渋っていたクラウドストレージも使えるようにするなどして、とにかく社外から働ける状態にしなくてはなりません。ここ一、二年間は他社の情シスの方たちは大変だったと思います。そしてこれをお読みの皆さん方もそうだと思いますが、社外からでも働ける環境が上図のようにでき上がりました。

通用しない境界型防御

このような新しい労働環境が到来したあとに、誰かがふと気付きました。働けるようになったのは良いとして、これまで会社で働くことを前提に設計していた情報セキュリティ対策は、この構成で有効なんだろうか?一応アンチウィルスアプリが動いているから問題ないと、そう思っていませんでしたか?

昔はこれで問題ありませんでした。実際従業員は社内にしかいないことが大前提でした。外から来る危ないものは、高額の予算を積んで設置したUTMやその他の機器が境界上で守ってくれていました。

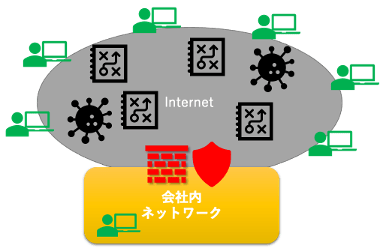

しかし、従業員が社外にもいるとなると、いくら会社に高額なシステムを導入したとしても、ある従業員は自宅から、ある従業員はコワーキングスペースからなどと、アクセス元がバラバラになります。もう境界型防御では打つ手がありません。VPNで全てのアクセスを自社経由でやるからセキュリティは担保できますと言っても、その結果はどうだったでしょうか。VPNは接続の速度や安定性に問題があり、スペックアップをはかろうとより高性能のVPN装置を購入したいと相談した上司からは高いと指摘され、なかなか解決できません。やはり、境界型防御は限界のようです。

Beyond Borders

いきなり弊社のバリューの一つを書いてみましたが、境界を超えること、これがクラウド時代のセキュリティへの暫定的な最適解のようです。

まず、会社とインターネットの境界に情報セキュリティ対策機器を導入してきたわけですが、であれば会社側の境界の外にもセキュリティ機器を置いて新しい境界を作ってしまえば良いのです。しかし、あの高額な上に難解な設定の機器を全従業員に配るわけにはいきません。さらには環境によってNW機器のスペックも設定も違います。

ではどうするのがよいでしょうか。

たしかに上図のようにやれば良いのですが、会社支給のPCなどそんな高いスペックであるわけでもなく、ソフトウェアで防御するにしても限界があります。やっぱり新しい境界を作っての防御には限界がありそうです。

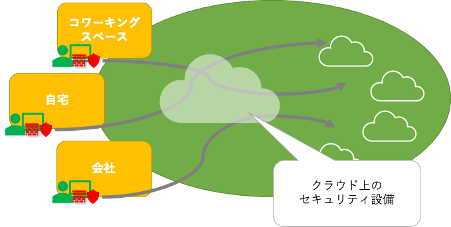

そこで、境界を超えるわけです。ビヨンド・ボーダー。

PCという小さな世界の境界も、会社という大きな世界の境界も飛び越えて、クラウド上に情報セキュリティ対策機器を持っていけば良いのです。

このようなイメージです。コワーキングスペース、自宅、会社でも、もう全部関係ありません。インターネットに繋いだら、全部クラウド上のセキュリティ設備(エッジ)を通じて通信させる。大昔の技術だと、インターネットプロキシサーバーのイメージが近いかもしれません。もうWeb関連の全部の通信はそこを経由して通信させましょう。行く通信も、来る通信も、全部ここを経由させます。そしてそのエッジの中にはアンチウィルスやWebフィルタリング、データ損失対策など、Web関連の様々なセキュリティ機能を詰め込んでおき、いろんなポリシーを作って防御・制御させます。いわゆるCASB(Cloud Access Security Broker)の機能もSASEが持つ大事な機能です。

これが私が理解するSASEの概要です。

ただ補足すると、「そうは言ってもまだうちにはNASなどのオンプレ機器があるのだけどどうしたらいいんだろうか」などという事例はたくさんあると思います。しかし、最近のSASEはオンプレ機器にもアクセス可能なオプションを持っており、あまり心配する必要はありません。とりあえず、本体導入維持とそのオプションの予算さえ確保すれば導入可能だと思います。ただそこが一番難しいところでもあります。大体、見積もりをとって金額を見て「え!!」となるのがSASEだったりします。決して安価ではありません。でもクラウド上にまるごとセキュリティ設備を置こうという話である以上、これまでオンプレのセキュリティ設備に投資してきたぐらいにはお金が必要です。腹を括りましょう。

入れない理由がないSASE

以上の通り、クラウド時代の情報セキュリティに如何に対応するか?その答えが、SASEということになるようです。

つまりは、オンプレが云々というよりは、色んなところからアクセスがあることを前提にしている業務システムの中において、如何にして会社などの組織が情報セキュリティを担保するのかということへのソリューションがSASEだとも言えます。

また、クラウド特有の問題への対応。例えば、個人のGmailアカウントと会社のGmailアカウントへのアクセスをどう区別して制御するかなどは、実はオンプレのセキュリティツールでは中々対応が難しい話でもあります。その点、SASEはそこを区別して制御することが可能です。

となると善は急げ、ということで私どももSASEの導入を目指す必要があると考えました。弊社は比較的新しい会社ということもあり、業務システムの多くがクラウド上にあります。オンプレはかろうじてNASが動く程度です。

さて、SASEを入れるとして何を選びましょうか?Zscaler?iBoss?

ココナラにNetskopeを!

今回私どもで採用したSASEは「Netskope」というサービスです。

SASE業界ではZscalerが最も高い知名度なのですが、我々がNetskopeを選定するに至ったいくつかの理由のうち、最低契約者数という側面がありました。NetskopeはZscalerと比べて弊社の利用人数規模がマッチしていました。

それに加えて、世界的に有名なIT調査会社であるガートナーの評価においてNetskopeが「Leaders」の一つとして選ばれているのも、中長期的に運用を考えた時に標準的なセキュリティサービスを受けられそうだという考えもありました。

今年の1月ぐらいから準備を始め、販売代理店であるサイバネットシステム様やNetskope Japan様からの手厚い支援を受けて、数ヶ月間に渡る検証を実施しました。

今思えば、検証作業以上に時間がかかったのが、各機能がどんなものかを調べる時間です。

Netskopeの管理画面インターフェースからドキュメントに至るまで、全て英語。まずはGoogle翻訳をフル活用して制御したい事柄をどうやって実現するか、それ以前に、そもそも何ができるのかを調べる必要がありました。基本機能についてはサイバネットシステム様から日本語マニュアルを提供していただいたため、案外あっさりと設定することができました。

入れるまで

先ほども書きましたように、弊社の業務はほとんどがクラウドサービスを利用しています。Netskopeの導入にあたって、どの業務システムに影響が出るかなどは、実際にそのクラウドサービスを利用している部署じゃなければ分からないことも多いです。けれど最初の段階において問題はそこではなく、どの動きが正解なのかを知る、これにかなりの時間を割いています。これが分かって初めて「だったらあのサービスの挙動をこの機能を使ってこうやって制御しよう!」というふうになります。何よりこれが分からないと、人に説明ができません。「どうやって制御するの?」「なんだか知らないけどできるから問題ありません!」と言っても、認めてもらえるわけもありません。

各機能を把握していく中で、検証に協力してもらうユーザーを徐々に増やしていくわけですが、Netskope経由で利用する業務システムが増えていくわけでして、とにかくトライアンドエラーの繰り返しでした。特にSSL/TLS周りのエラーが多かったのですが、大体の解決方法はNetskopeのドキュメントに記載があった点、「これはすごい」と思いました。もちろんそれ以外でも、弊社が誇るスーパーエンジニアたちの協力のおかげというのもありました。

そしてそもそもユーザーにSASEとは何か、Netskopeで何をやろうとしているのかを説明するのが大変です。それも業務システムとの相性なども見てもらっているなかで、当然「なんでNetskope?」「なんで制御するの?」と聞かれるわけですが、そこは丁寧に説明したつもりです。

監視・制御系のセキュリティサービスの導入は、「会社が入れるって言ったから入れる」というような説明は通用しないと私個人としては考えています。何よりこういう言い方では、SASE導入の意義自体が壊れかねないとも考えています。何故なら、会社や従業員の一人一人をセキュリティリスクから守るために導入するのがSASEであり、それには会社や従業員側にも情報セキュリティに対しての理解を持ってもらう必要があるからです。どんなセキュリティツール、サービスも、リテラシーや信頼があって初めて有効になる。これは単なる理想論ではなく、そうあらねばならない姿だと思って今回の導入を進めてきました。ちなみに私ですが、実はセキュリティ研修も担当しております。そんな私だからこそ、ユーザーの理解あってのセキュリティ施策だということを身に染みて実感しています。

入れてから

9月をもって全社に対してのNetskopeクライアント適用を完了しました。ただし、ポリシーの適用は最低限のものにしています。現在は業務影響などのヒアリングなどを実施し、ポリシーなどを調整して、12月ぐらいには本格的に運用することを目指しています。運用はCSIRTが担当することになるので私の手から離れる、ということになります。と、書きつつ、離すことができるんだろうかとちょっと疑問もあります。

業務システムが増えるたび、変わるたびに、Netskopeとの相性を見なければいけませんからね。すんなり動けば御の字、動かないとなると認証方法はどうだ、通信先はどこだ、などなど切り分けが始まります。もしかしたらこのサービスはNetskopeの例外設定が必要かもしれない、その場合のセキュリティに問題はないのだろうか?そんなことを検討するわけです。

結局、運用し続けてもNetskopeというサービス、SASEで何をやるのか、できるのかを考え、実践し続けねばなりません。でもこれはNetskopeだから大変だとか、そういう話ではありません。セキュリティ施策とはそういうものだと思うことにしています。そして弊社で一番SASEに長く触れているのは私です。結局、私自身が動かないといけないシーンは無くならないのだろうと思っています。

これらの準備や検証などをメインで実施した私ですが、SASEの導入検討などは何度かあるものの、実は本格的な導入については今回が初めてでした。右も左も分からない中、サイバネットシステム様のTさんやHさんに悲鳴に近いお願いをしたり、業務利用しているサービスとの相性問題に四苦八苦するなど、なかなか大変な一年でした。しかし、自分にとっての新しい発見が多数あった一年でもありました。そしてその半年のうちにSASEという言葉に加えてSSEというものも出てきました。早い、時代の流れがあまりに早すぎます。40過ぎのおじさんにはなかなかキツイ流れです。

次にお話できる機会があれば、では具体的にSASE(SSE)で何をやるか、どうするかみたいなお話ができればいいなあって思っています。実は、これを書いている現在でも追加オプションの導入を検討している最中です。とはいえ、もしかしたら全く別の話になるかもしれませんが、その時はその時でみなさんと知識と経験を共有できたら良いと思っています。

それではまた、テックブログでお会いしましょう!

最後に

ココナラに興味をもっていただいた方やもっと詳細に話を聞いてみたい方がいましたら、以下カジュアル面談応募フォームよりご連絡ください。

また、私の所属するシステムプラットフォーム部でも以下のような方々を求めております。いずれもココナラの業務を支える重要な仕事です。ちょっとでも興味を持っていただけたら、ぜひご一読ください!

セキュリティエンジニア(CSIRT)|情報システム

社内の業務効率化とワークフローの最適化を進める立役者!急成長組織を支える業務システムエンジニアを募集

エンジニア採用ページもよろしければご覧ください!

Discussion

興味深い記事をありがとうございます!

現在は離れているのですが、以前はSIer勤務でSASEプロダクトによく触れていました。

ココナラさんのような規模でどのような決定を行い、実際にNetskopeを導入されていった経緯など非常に興味深かったです。

特に以下の考えは、社内情シス全員が持つべき大事なマインドだなと共感しました!!

実際、外から見ていて、上が言っているから渋々やっているというスタンスで担当者がやられているケースの場合、大半のプロジェクトが失敗しているように思いました。

これからの時代、セキュリティも積極的に組織が取り組んでいかないといけないのですかね。

今後のブログ投稿も楽しみにしております。