Google SecOps:マネージド機能で今すぐ始める!SIEM の脅威検出

はじめに

こんにちは、クラウドエースの SRE 部に所属している潘です。

今回は Google Security Operations(以下 Google SecOps)における SIEM によるマネージド脅威検出の機能について説明していきます。

SIEM 検索の機能紹介については以前別の記事で紹介しているので、こちらと比較しながら見ていただければと思います。

検索と検出の違いをおおまかに比較すると以下の通りです。

表:検索と検出の対比

| 手法 | ユースケース | 例 |

|---|---|---|

| 検索 | 特定のイベントを探したいとき。 作業者は能動的に検索する。 |

・UDM検索 ・検索未加工ログ検索 |

| 検出 | 企業における脅威を特定したいとき。 作業者は検出された結果を受ける。 |

・IOC Matches ・Curated Detections |

また、Google SecOps の概要についても以下の記事で紹介しているので、そちらをご覧ください。

概要

Google SecOps の脅威検出機能には大きくマネージドな検出とカスタムルールによる検出の 2 種類あります。

本記事ではマネージドな検出機能についてご説明していきます。

マネージド脅威検出機能の活用

Google SecOps では、マネージドな脅威検出機能によりログを取り込むと即座に脅威の識別が実行されます。

以下の 2 つのサービスにより、作業者はログの取り込みと設定のオンオフのみで脅威検出が可能になりました。

- IOC Matches:侵害の痕跡があるイベントの検出

- Curated Detections:事前定義されたルールによる脅威検出

IOC Matches

Google SecOps では、IOC Matches という機能により取り込んだログイベントを Google が保有している IOC のソースと自動で関連付けしてくれます。

IOC(Indicators of Compromise) とは、侵害の痕跡を示すパターンのことです。

侵害の痕跡には以下のようなものがあります。

- マルウェアが実行されるファイルのハッシュ値

- 攻撃時に通信先となった IP アドレス

- 攻撃時に通信先となったドメイン名

企業内で疑わしい挙動があった場合に、それらが IOC Matches の画面で一覧で表示されるので、簡単にそのイベントの詳細を追うことができます。

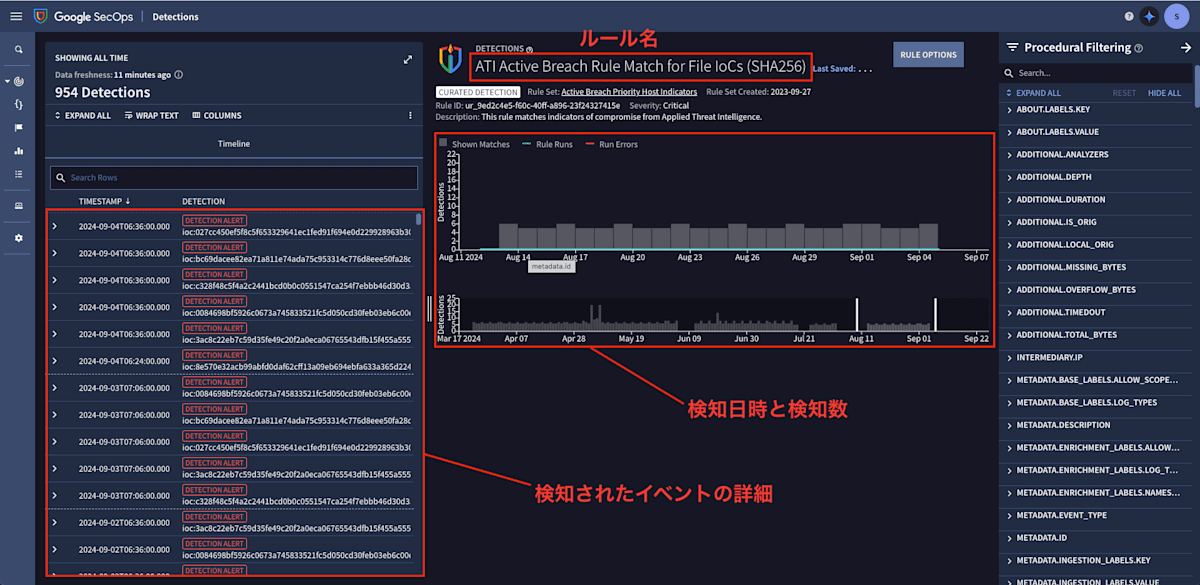

画像:IOC Matches の画面

ただし、IOC Matches で表示されるのはあくまで侵害の痕跡となる断片的な情報なので、実際に活用する際は、検知後詳細な調査が必要な点にご注意ください。

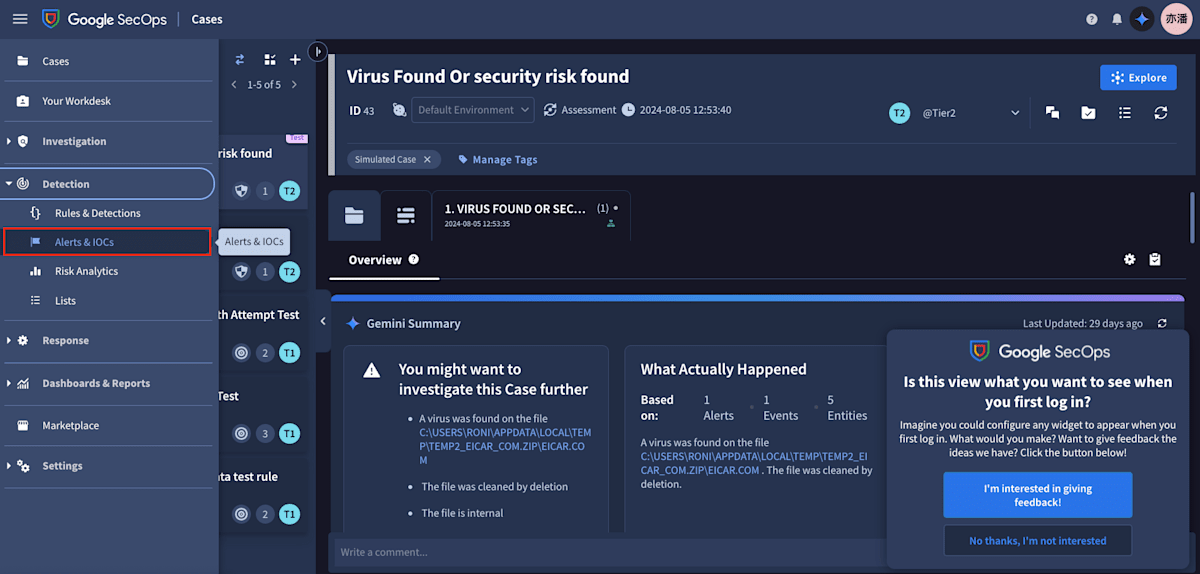

IOC Matches へのアクセス

IOC Matches の画面には Detections > Alerts & IOCs のページからアクセスできます。

画像:IOC Matches へのアクセス

IOC Matches 詳細画面

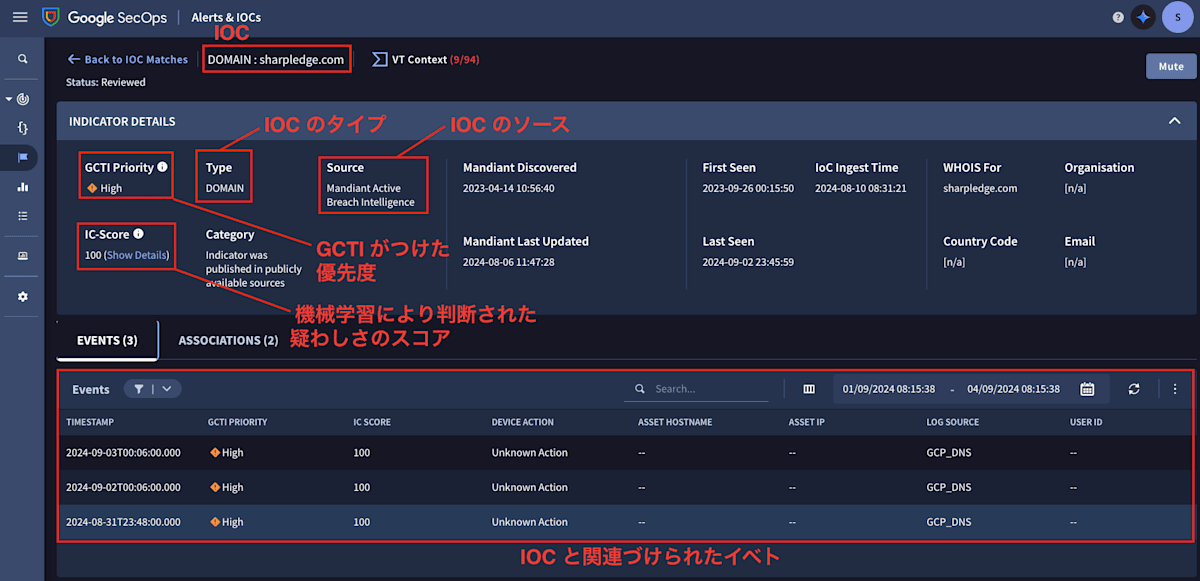

IOC 列をクリックすると、IOC と関連付けられたイベントの詳細と、攻撃者の情報を閲覧することができます。

遷移先の EVENTS タブでは、以下のように IOC の関連情報が表示されます。

画像:IOC Matches の EVENTS 画面

GCTI Priority では Google Cloud Threat Intelligence(以下GCTI)チームが決定した優先度が表示されます。

GCTI Priority で評価できるのは Mandiant のセキュリティデータをソースとした指標のみです。

また IC-Score とは機械学習によって判断された疑わしさのスコアのことで、100 に近いほど疑わしい指標であることを示しています。

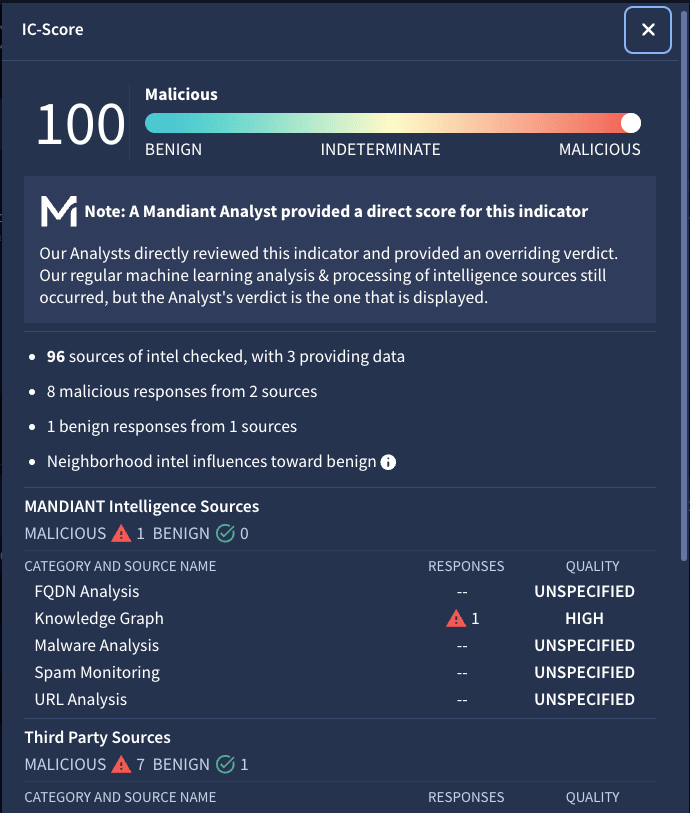

IC-Score の Show Details をクリックすると、以下のようなスコアの詳細が表示されます。

画像:IC-Score の画面

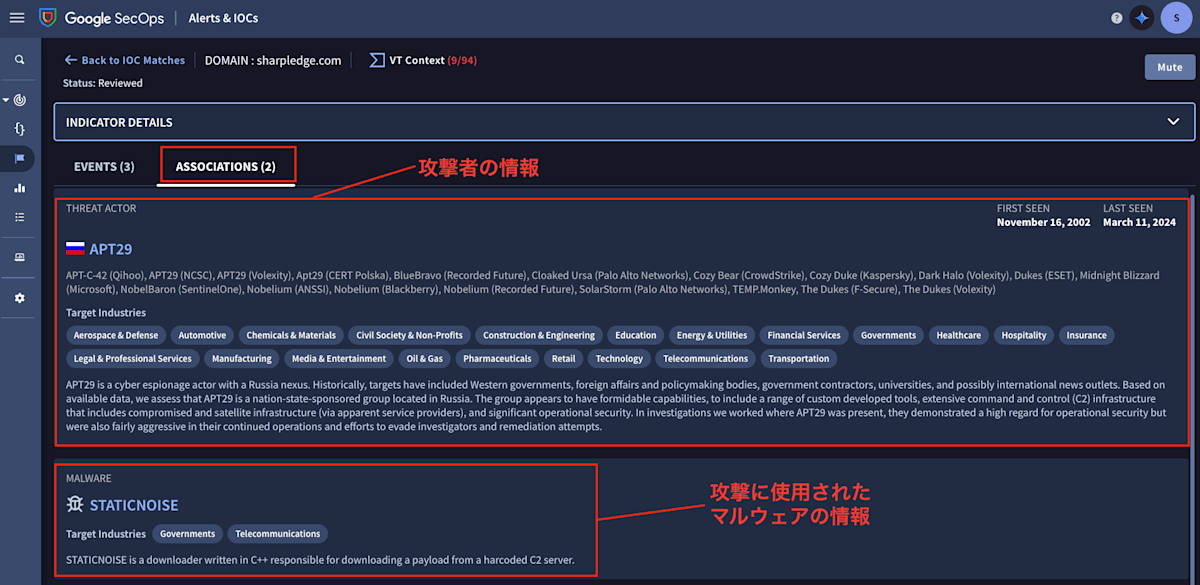

ASSOCIATIONS タブに遷移すると、IOC に関連した攻撃者の情報や攻撃に使用されたウィルスの情報が閲覧できます。

あくまで侵害の痕跡から推測される情報に過ぎないので、実際にこれらの攻撃者やウィルスが攻撃を仕掛けてきているとは限りません。

画像: IOC Matches の ASSOCIATIONS の画面

侵害の痕跡と一致するログが検出された際に、マネージドでこれだけの情報を一挙に取得できるため、非常に活用しやすい機能になっています。

Curated Detections

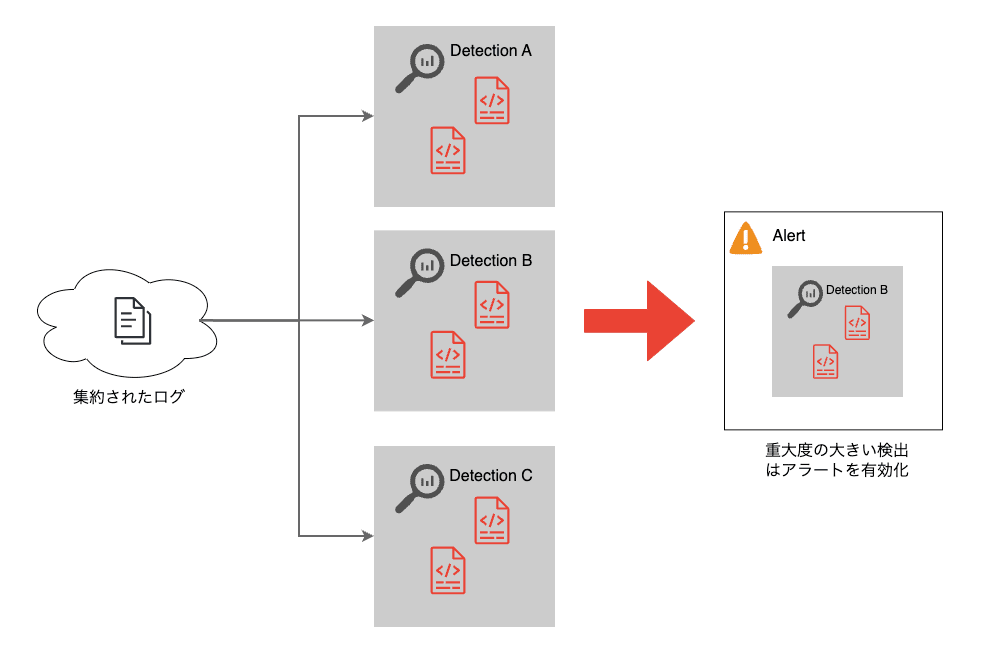

画像:Detections & Alerts のイメージ画面

Google SecOps における Detection(検出)とは上画像のように、集約されたログから事前定義したルールに引っかかる異常な振る舞いを検知して表示することを言います。

検出された脅威の中で特に重大度の大きいものを Alerts として設定しておくことで、作業者に脅威の通知をしたり、SOAR でケース管理することができます。

Curated Detections とは、GCTI チームにより事前定義された脅威検出ルールを提供する機能です。

各ルールの設定を有効にすると、そのルールで定義された不審な振る舞いのパターンが確認された際に、検知して表示します。

また、特に重大度の大きい検出については、設定でアラートを有効化にすることができます。

従来では検知ルールの作成と更新に多大な時間と専門知識が必要でしたが、この機能により作業者の負担を大きく減らすことができるようになりました。

Curated Detections へのアクセス

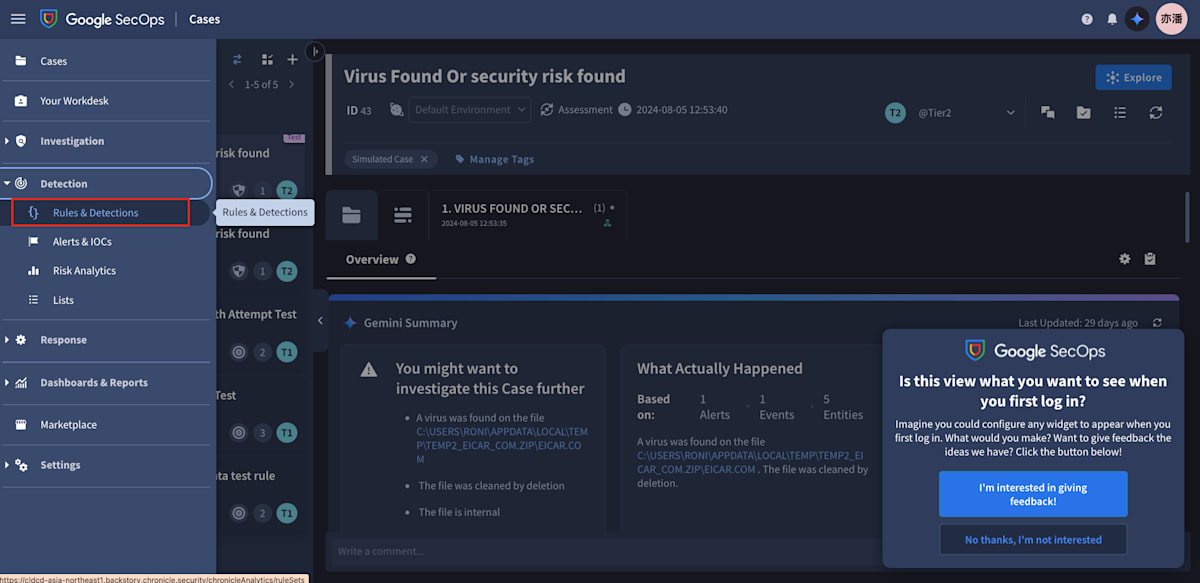

Curated Detections の画面には Detections > Rules & Detections のページからアクセスできます。

画像:Curated Detections へのアクセス

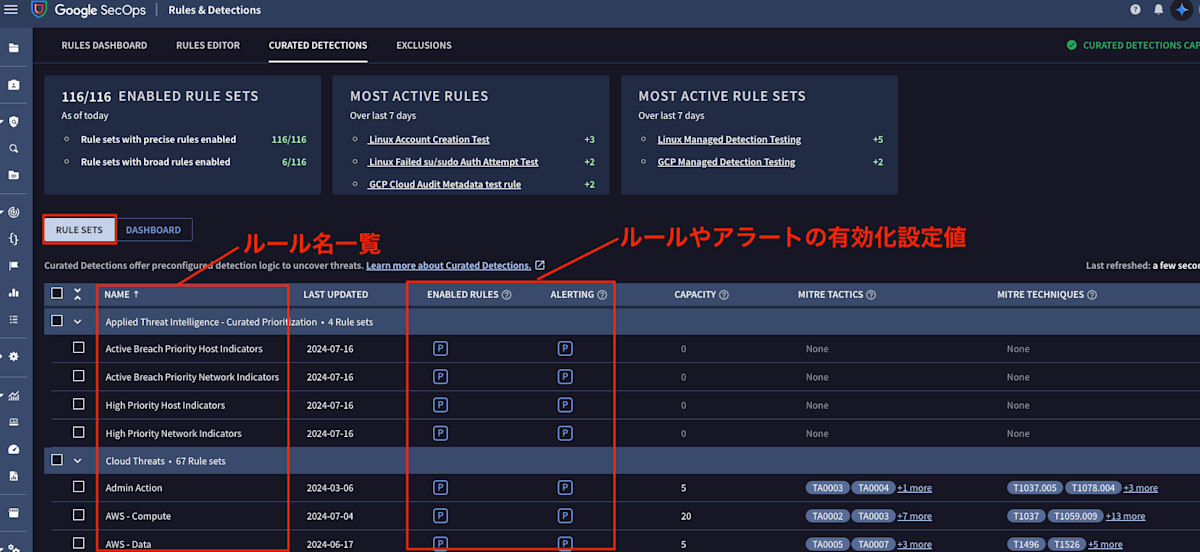

画像:Curated Detections RULESETS の画面

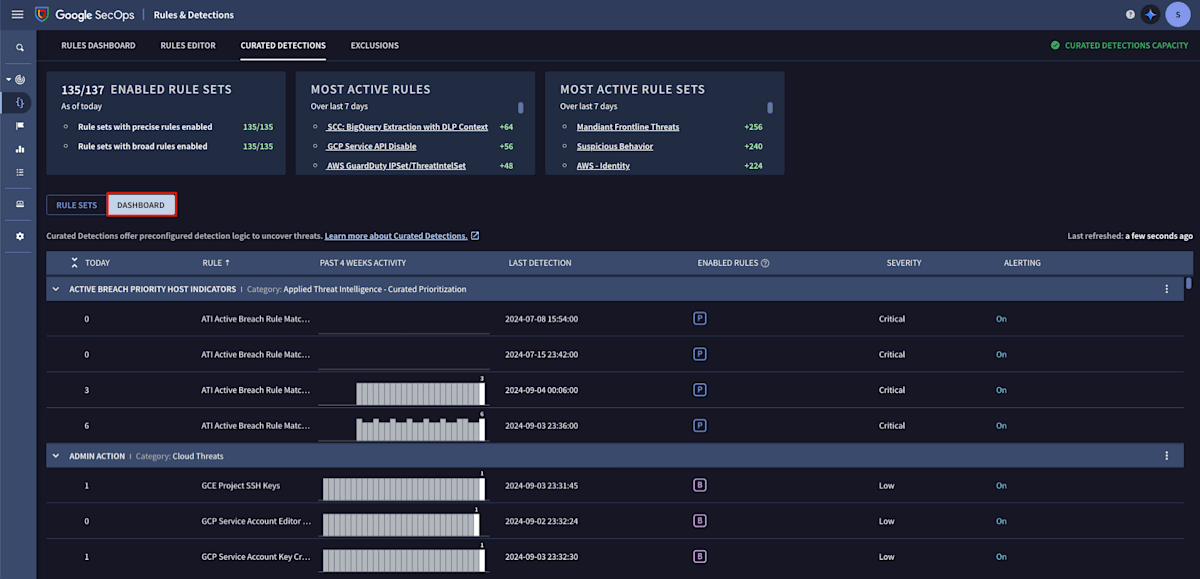

また、DASHBOARD のタブをクリックすると、各ルールにより検出されたイベントのダッシュボードが表示されます。

画像:Curated Detections DASHBOARD の画面

DASHBOARD 画面でルール名をクリックすると、詳細画面に遷移します。

画像:Curated Detections DASHBOARD 詳細画面

テストルールによる検知テスト

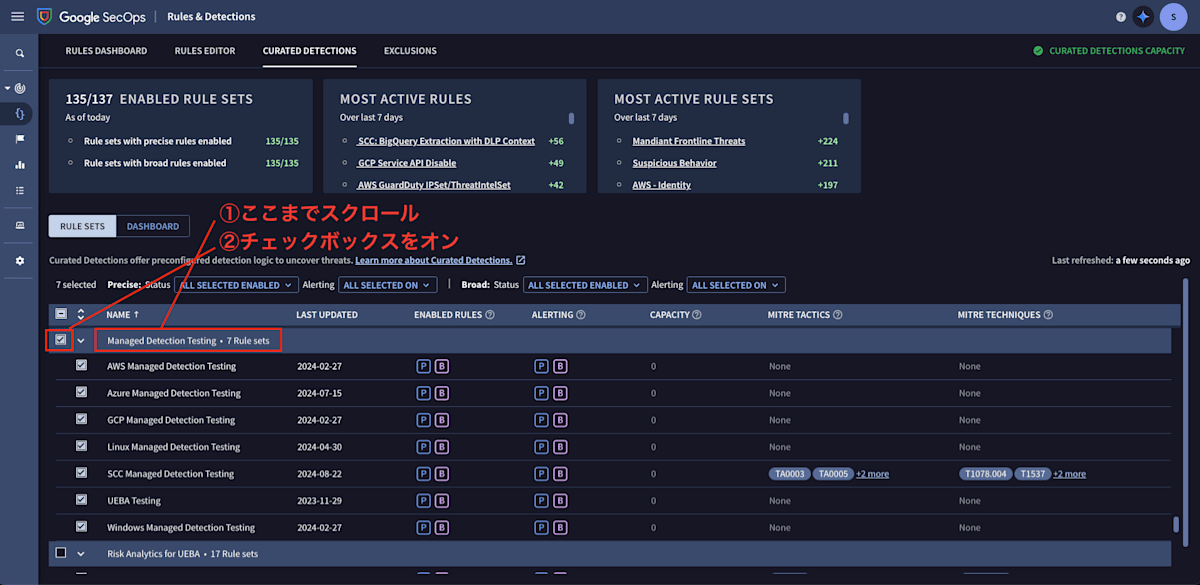

Curated Detections には、データを取り込んだ後検知が動作するか確認するためのテスト用ルール(Managed Detection Testing) が用意されています。

RULE SETS 画面にて以下のように、各ルールの検知を有効化した後、取り込んだログソースからコマンドを実行することでテストのトリガーを発報します。

画像:Managed Detection Testing

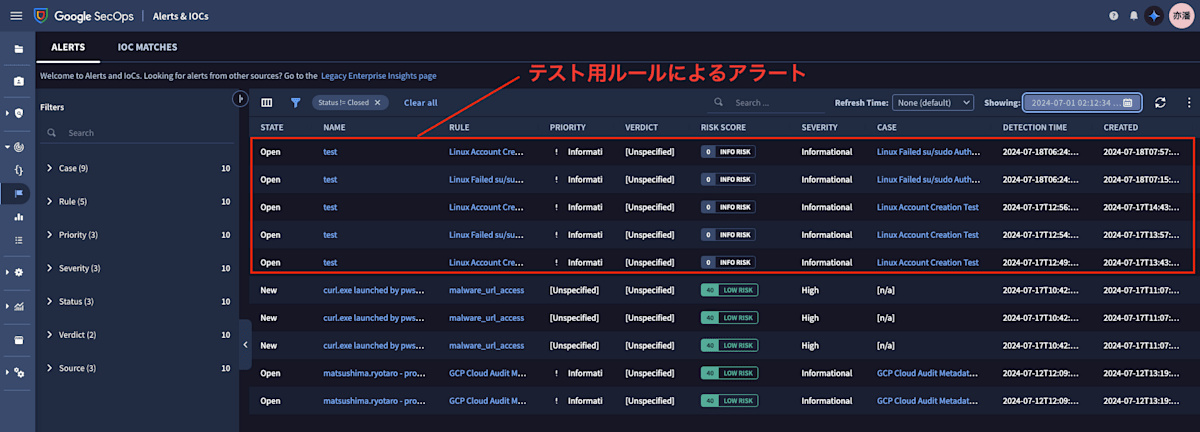

正常にトリガーされると以下のように、Alerts & IOCs の ALERTS 画面でアラートが表示されます。

画像:テスト用ルールによるアラート

各ソースにおける詳細なテスト手順については以下のドキュメントをご参照ください。

Curated Detections のルールの種類

Curated Detections のルールには種類があり、ルールセットとしてグループ化されています。

各ルールセットには、検出が作動するために必要なログの種類などの条件があるためそちらも合わせて認識しておくと良いでしょう。

表:Curated Detections 主要なルールセット一覧

| ルールセットの種類 | 脅威検出の例 | 作動するための条件 |

|---|---|---|

| クラウド脅威 | ・AWS, Azure, Google Cloud における脅威を特定 | 各パブリッククラウドからのログデータを取り込む。 |

| Windows 脅威 | ・異常な PowerShell コマンドを識別 ・不審な暗号通貨に関するアクティビティを検出 |

Sysmon や EDR ログを取得する |

| Linux 脅威 | ・特権認証に関するアクティビティを検出 ・オープンソースの Linux ツールでの権限昇格を検出 ・マルウェアのダウンロードや実行を検出 |

CrowdStrike Falcon、Linux 監査システム(AuditD)、Unix システムログを取り込む |

| UEBA 脅威 | ・ユーザ認証が不審な形で失敗しているのを特定 ・内部犯によるネットワークの異常なトラフィックを検出 |

各製品の認証系のログやネットワークトラフィックログを取得する |

| Applied Threat Intelligence | ・Active Breach のラベルが貼られている IOC に関連するイベントを検出。 ・Mandiant 脅威インテリジェンスによって優先度が高いと判断された IOC に関連するイベントを検出 |

Google Security Operations Enterprise が必要 |

各ルールセットの詳細については、以下リンクからご参照ください。

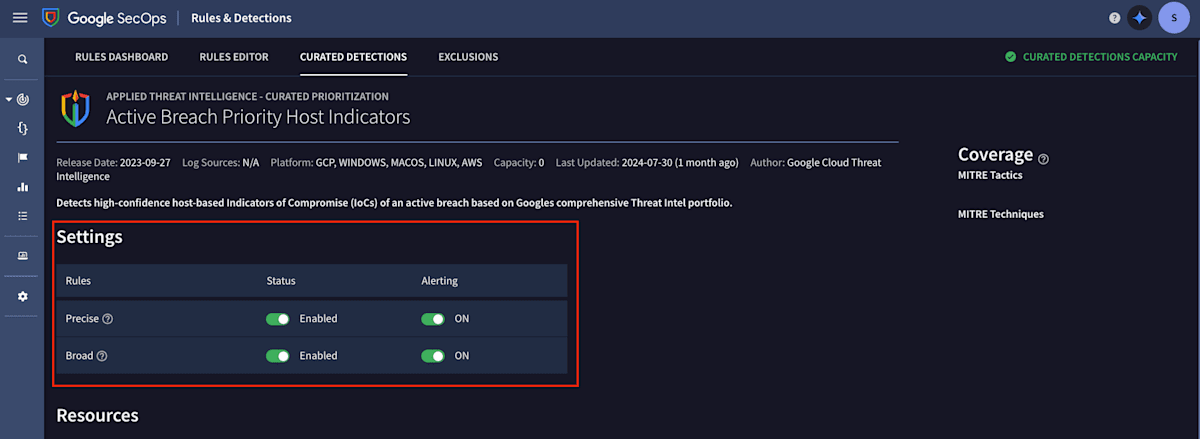

Curated Detections 設定画面

RULE SETS の画面で、ルール名をクリックすると以下のような設定画面に遷移します。

画像:Curated Detections 設定画面

各設定値について以下の通りです。

- Status 列

- Precise:精密なルール適用により、誤検出が少なく信頼性の高い動作が実施される。

- Broad:悪意または異常であるかどうかを可能性レベルで検知する。検知範囲が広い分、誤検出の割合も高くなる。

- Alerting 列:設定をオンにすると、Precise, Broad それぞれのレベルでアラートが有効化される。

また、EXCLUSIONS ページから特定のルール内で検知しない UDM を設定することができます。

UDM については【はじめに】で紹介した、SIEM 検索に関する記事で詳しく説明しているので、そちらをご参照ください。

以下の例では、「Azure Network の検知ルールにおいて、IP アドレス 192.168.0.0 を含むイベントを検知しない」という設定を実施しています。

画像:Curated Detections EXCLUSIONS 設定画面

ご覧いただいたように、Curated Detections の機能により作業者はログの取り込みと必要最小限の設定をするだけで、企業内に潜む脅威を検知できるようになりました。

まとめ

今回は Google SecOps の SIEM におけるマネージドな脅威検出機能について紹介しました。

Curated Detections や IOC Matches といった機能は、ログ取り込み直後に使用できるものになっているので、非常に活用しやすく、個人的にもおすすめの機能になっております。

脅威を検出した後は、アラート機能と SOAR の機能を組み合わせることにより、ケースとして管理することもできます。

SOAR の詳細については後日別の記事で紹介する予定です。

まずはマネージドな検出機能をお試しいただくことで、企業における脅威をいち早く検出していきましょう。

Discussion