Google SecOps:SIEM と SOAR ではじめるサイバーセキュリティ

はじめに

こんにちは、クラウドエース SRE 部所属の潘です。

この記事では、Google が提供する新たなセキュリティソリューションサービスである Google Security Operations(以下 Google SecOps)についてご紹介します。

先日、Chronicle という製品から名前を変え、Google SecOps として提供されるようになりました。

この度弊社でも取り扱うことになりましたので、改めて製品の特徴を紹介したいと思います。

概要

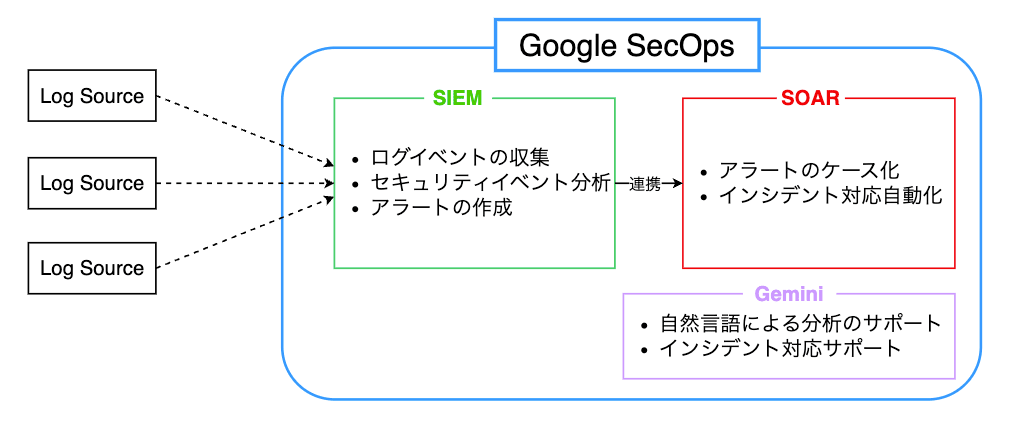

Google SecOps を導入することで、ログの収集から分析、脅威検知、インシデント対応を一元的に管理できます。

主要なコンポーネントとして、SIEM と SOAR があります。

また、Gemini によるサポートが受けられるのも大きな特徴です。

Google SecOps のコンポーネントのイメージ図を以下に示します。

図:Google SecOps コンポーネント

Google SecOps は、これらの技術を統合することで、より効果的なセキュリティ運用を可能にします。

【SIEM】

SIEM は、大量のログデータを収集・分析し、セキュリティ脅威を検出する機能を担います。

セキュリティ脅威の例として以下のようなものがあります。

- 不正アクセスの試み

- マルウェア感染の兆候

- 内部脅威の検出

【SOAR】

一方、SOAR は、セキュリティ運用の自動化と効率化を実現する技術で、検出された脅威に対する対応プロセスを自動化し、セキュリティチームの負担を軽減します。

Google SecOps の特長

多様なログソースの簡易な取り込み

Google SecOps では、様々なサービスからのログを容易に収集できます。

収集できるログの種類は以下の通りです。

- Google Cloud / Google Workspace

- AWS / Azure

- サードパーティ SaaS

- オンプレミス機器

- サーバ

- ネットワーク機器

これにより、組織全体のセキュリティイベントを包括的に把握することができます。

強力なクエリ機能と統一的なログ解析

様々な環境から取得された様々な形式のログは、UDM(Unified Data Model)というデータ構造に標準化されることによって異なる形式のログを個別に解析する必要がなくなり、統一的な分析が可能になりました。

以下は、ログを取り込んでUDM に標準化するイメージです。

図:生のログデータを UDM に標準化

以下のように、異なる製品のログも UDM の形式に統一されるため、一つのクエリで複数製品のログイベントを検索できます。

画像:UDM 変換イメージ

UDM の構造に統一したログを検索することを UDM 検索 といいます。

以下は、UDM 検索を用いて特定の IP アドレスにアクセスしたイベントを検知する例です。

target.ip = "x.x.x.x"

検索を実施すると、Overview 画面にて以下画像のように Gemini がイベントの要約をしてくれます。

画像:UDM 検索の Overview 画面

Events 画面では、以下画像のように IP アドレスに過去 3 回アクセスしたことがわかり、さらにアクセスしたユーザーの ID、ユーザーの PC 名も表示されています。

また左側のドリルダウンを開くとユーザーの Email アドレスや、アクセス先のドメイン名など関連情報も自動で取得されていることが確認できます。

画像:UDM 検索 Events 画面

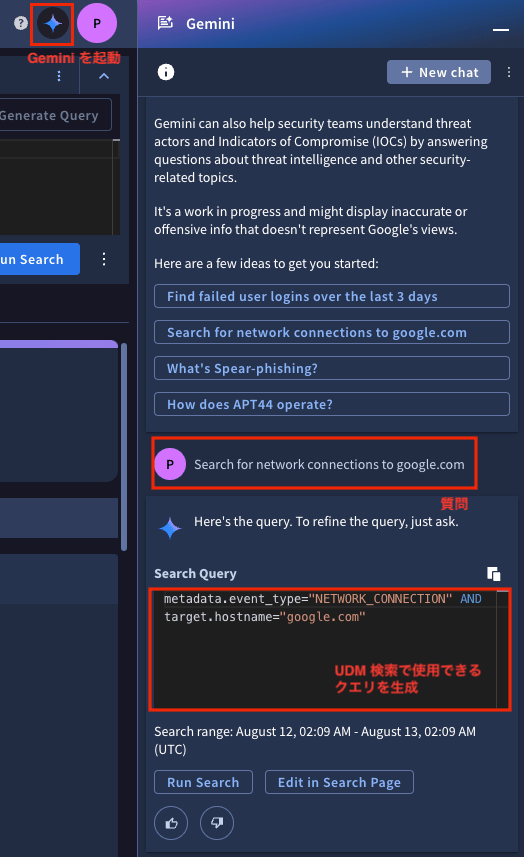

さらに、画面右上の Gemini のアイコンをクリックすると、Gemini に対して自然言語で質問することができます。

以下画像のように質問すると、UDM 検索で使用できるクエリを生成してくれます。

画像:Gemini による自然言語クエリ機能

UDM により複数のシステムにまたがる複雑な脅威の検出が容易になり、セキュリティチームにとっても分析時間を大幅に短縮できるというメリットがあります。

また、ログイベントに含まれない「ユーザーの Email アドレス」や「端末の Mac アドレス」などの Entity 情報を別途取り込むことで、ログデータにコンテキストが付加され、より深い分析が可能になります。

以下は UDM に関する概要ドキュメントです。

即時利用可能な高度な検知機能

事前定義された検知ルール(Curated Detections)と侵害の痕跡の一致(IOC Matches)による自動検知により、高度な脅威も迅速に検出することができます。

従来では、検知ルールの作成と更新に多大な時間と専門知識が必要でした。

Curated Detections を用いることで、Google Cloud Threat Intelligence(GCTI)チームというセキュリティの専門家が作成した最新の脅威に対応したルールが、設定をオンにするだけで即座に利用可能になります。

これにより、セキュリティチームは脅威検知の即時性と精度を大幅に向上させることができます。

もちろん、これまで通りセキュリティチームが独自にルールを作成することも可能です。

Curated Detections の RULE SETS 画面では、事前に用意された検知ルールがグルーピングされて表示されます。

DASHBOARD 画面では事前に用意されたルールの一覧と、それにより検知されたイベントの簡易的なダッシュボードが表示されます。

以下は、Curated Detections のダッシュボード画面です。

画像:Curated Detections のダッシュボード

ダッシュボードに表示される各ルールをクリックすると、そのルールにより検知されたイベントの詳細が確認できます。

以下は疑わしいドメインへのアクセスが検知されたイベント詳細画面です。

各イベントがいつ起こったかグラフで表示されます。

画面左のドリルダウンを開くと、アクセスしたドメイン名と IP アドレスが確認できます。

画像:疑わしいドメインにアクセスした場合の検知イベント詳細画面

以下は Curated Detections に関する概要ドキュメントです。

IOC(Indicators of Compromise) とは、侵害の痕跡を示すパターンのことです。

侵害の痕跡には以下のようなものがあります。

- マルウェアが実行されるファイルのハッシュ値

- 攻撃時に通信先となった IP アドレス

- 攻撃時に通信先となったドメイン名

Google SecOps では、利用企業独自のインフラストラクチャや多数のセキュリティデータソースから常にデータを吸収し、過去に発生した疑わしい侵害の痕跡と各社のセキュリティデータを自動で関連付け(Match)してくれます。

例えば、企業内から疑わしいファイルダウンロードの形跡があると、IOC と一致しているとされます。

IOC と企業内におけるイベントが関連付けられると、IOC Matches のタブに表示されます。

以下は IOC Matches の画面です。

画像:IOC Matches の画面

以下は、過去にマルウェアと判断されたファイルにアクセスした痕跡が企業内で検出された場合の IOC Matches の詳細画面です。

以下は IOC Matches について記載がある公式ドキュメントです。

Google SecOps にログを取り込むことで、Curated Detections により脅威の検知とアラートが簡単に実装でき、IOC Matches により侵害の痕跡から攻撃の予防と原因特定がしやすくなります。

アラート対応の自動化:SOAR の活用

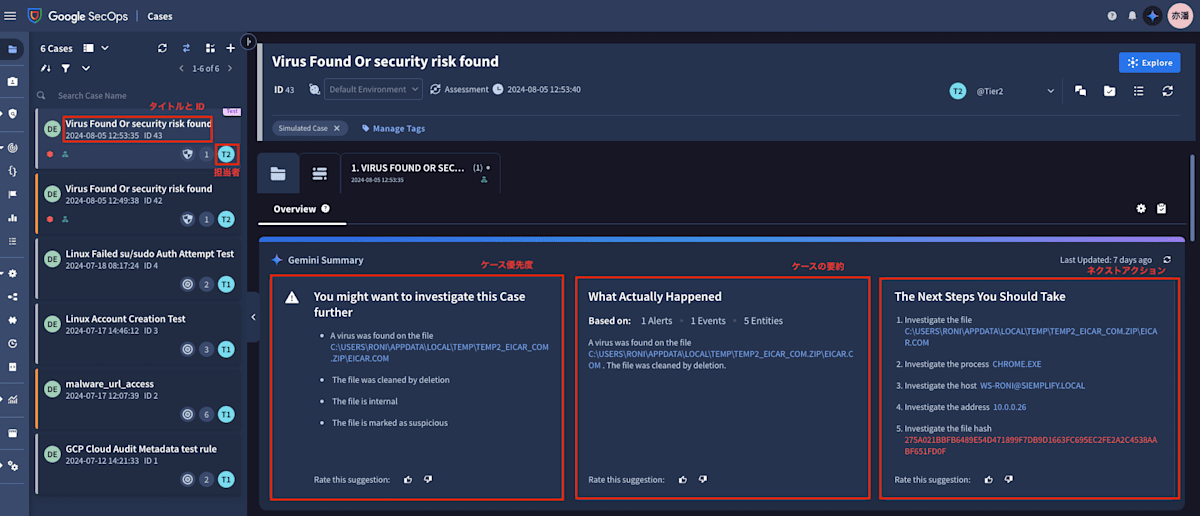

SOAR の機能によりアラートの一元管理とケース化、そして自動化されたインシデント対応プロセスにより、インシデント対応を大幅に効率化します。

Google SecOps では SIEM プラットフォームで作成されたアラートからケースというインシデントに関するチケットが生成され、ケースのタイトル、優先度、ケース ID、ケースを処理する担当者を一元的に UI で管理できます。

ケースに関連する調査結果のメモや連絡など、インシデント対応に必要な作業は Google SecOps のプラットフォーム上で完結することができます。

また、Gemini により各ケースにおけるイベント内容の要約と、次に取るべきアクションが提示されます。

以下はケース画面の一部です。

画像:SOAR のケース管理画面

以下は SOAR のケースに関する概要ドキュメントです。

SOAR におけるプレイブックという機能により、アラートの発生を起点として、インシデント時に発生する定型的な対応プロセスを自動化することができます。

プレイブックはトリガー、アクション、フローに基づいて構成され、トリガーを起点としてアクションに沿って解決に進みます。フローは左から右に実行されます。

各トリガー、アクション、フローは Google によって事前定義されたものから選択して使用できるので、手間をかけずに簡単にインシデント対応フローを作成できます。

以下は、プレイブックを使用して、ファイルにマルウェアが含まれていないかチェックする画面の例です。

黄色のボックスがトリガー、紫色のボックスが if-then-else 条件に従ってアクションをわけるフロー、青色のボックスが定義済みのアクションを表しています。

この例では、アラート発報をトリガーとしてプレイブックが実行されます。

画像:SOAR のプレイブック画面

また、プレイブック作成の補助として Gemini を使用できます。

画像:プレイブック作成の補助として Gemini を使用

以下が、サンプルのプロンプトを使用して Gemini に提案してもらったプレイブックです。

画像:Gemini が提案したプレイブック

以下は SOAR のプレイブックに関する概要ドキュメントです。

SOAR におけるケースとプレイブックの機能により、SIEM のアラートをチケットで整理でき、インシデント対応を自動化して効率的な脅威対応を実施できるようになります。

Gemini による AI を活用した効率的な調査

これまでの章でご紹介したように、Gemini は Google の最新の AI 技術を活用し、セキュリティデータの高度な分析を提供します。

自然言語処理によるログ分析の効率化や、インシデント対応フローの作成の補助など人間の分析能力や一部の作業を補完し、より深い洞察を得ることができます。

以下は Google SecOps における Gemini に関する概要ドキュメントです。

まとめ:Google SecOps によるセキュリティ強化の実現

Google SecOps は、高度な SIEM と SOAR の機能を統合することで、効率的なセキュリティ運用を実現します。

多様なログソースの統合、AI を活用した高度な分析、自動化されたインシデント対応により、組織のセキュリティ態勢を大幅に強化することができます。

本製品の導入により、セキュリティチームの負担軽減、インシデント対応の迅速化、強固なセキュリティ体制の構築が可能となります。

クラウドエースでは本製品の取り扱いおよび導入・運用のサポートを実施しておりますので、ご興味のある方は是非お問い合わせください!

Discussion