6つに分解して考える、現場で使えるセキュリティ戦略の全体像

はじめに

セキュリティ戦略を描くことに、こんな悩みはありませんか?

- 「やることが多すぎて、どこから手をつければいいかわからない」

- 「ビジネスやプロダクトとの接点がうまく描けない」

- セキュリティ戦略に関する参考になる資料や書籍が少ない

このようなセキュリティ戦略に悩むセキュリティコンサル、セキュリティエンジニアの方は多くいることでしょう。このような悩みを持つ方向けに、今まで複数の会社でセキュリティに携わってきた立場から2つの価値と6つの領域について紹介していきます。

セキュリティの価値で2つに分解する

セキュリティとはなんのためにあるのでしょうか?会社におけるセキュリティの価値とはなんでしょうか?

セキュリティの価値を語るとき、「なぜその施策をやるのか」「どんな意味があるのか」を伝えるのは案外難しいものです。技術的には正しい対策でも、経営や事業部から見ると「それって本当に意味あるの?」と見られてしまうこともあります。

そんなとき、私はセキュリティの価値を「2つの軸」に分けて整理するようにしています。

1. セキュリティインシデントの抑制

1つ目は、「リスクを減らす」というセキュリティの基本的な役割です。

これは誰もがイメージしやすい価値で、たとえば以下のような取り組みが該当します。

- 脆弱性の早期発見と対応

- アクセス権の適切な管理

- インシデント対応体制(CSIRT)の構築

- 社内のセキュリティ教育と啓発

こうした活動は、「何も起きなかったこと」を成果とするため、外からは見えづらいのが難点ですが、

事業の継続性や信頼維持には欠かせない“守りの価値”です。

2. セキュリティで企業・事業・プロダクト価値を高める

もう1つの軸は、「セキュリティが価値そのものになる」という視点です。

つまり、セキュリティを信頼やブランド、競争優位性として活かすという考え方です。

- ISMSやSOC2など第三者認証による取引先からの信頼向上

- セキュリティホワイトペーパーを通じた透明性の提示

- セキュリティ強化を打ち出したプロダクト改善(例:監査ログ機能の追加)

- スタートアップにおける資金調達・上場準備における信頼性確保

たとえば、金融機関向けにサービスを展開するSaaS企業がFISC対応やISMAP取得を前面に打ち出すことで、営業の後押しとなる──これがまさに「セキュリティを価値として使っている」例です。

3. この2軸で考えると、セキュリティの説明がしやすくなる

「セキュリティを強化したい」と言うときに、この2つの観点を明示できると、経営や他部門との対話がスムーズになります。

- 「これはリスクを下げるために必要な対策です(インシデント抑制)」

- 「これはお客様に安心感を提供する競争力にもなります(価値向上)」

守りと攻め、両方の観点でセキュリティを語ることは、セキュリティ=コストではなく、投資であるという認識を周囲に持ってもらうきっかけにもなります

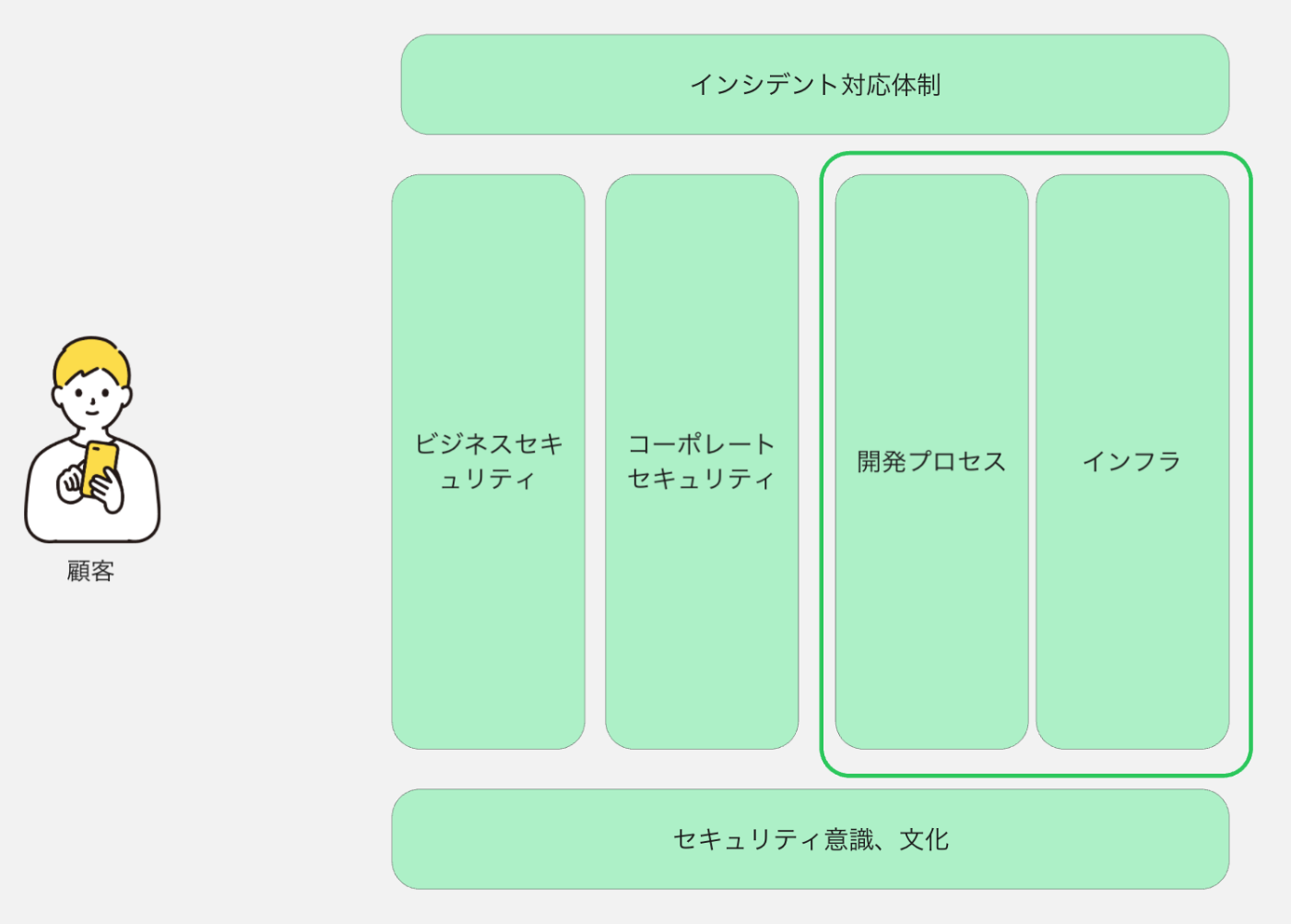

セキュリティ領域を6つに分解する

セキュリティ戦略を考えるとき、いつも悩ましいのが「何を軸にして全体像を整理するか」です。

対策の種類もステークホルダーも多く、気づけばTodoリストがあふれていて「何が重要か」「どこが抜けているか」が見えづらくなる。これは実務でもよくある状態です。

そんなとき私が活用しているのが、セキュリティ領域を6つの視点で構造化するフレームです。

1. ビジネスセキュリティ

ビジネスセキュリティという言葉は私が作った造語です。企業の経営方針や事業目標とセキュリティを接続する領域です。法令対応、顧客からの要求、投資家・取引先からの信頼構築といった「経営・外部ステークホルダー」との関係性が中心です。また事業目標を達成するためのセキュリティリスクを排除するということも含んでいます。

例:ISMS認証、ISMAP、SOC2対応、新規事業で使われる新技術のセキュリティガイドライン・リスクアセスメント、大量のセキュリティチェックを分析してプロダクト改善へ

2. コーポレートセキュリティ

社内の業務基盤・IT環境やプロダクト以外の各事業部固有のシステムに対するセキュリティです。

SaaSの利用、ID管理、物理セキュリティ、社内教育、情シスとの連携などが含まれます。

例:ゼロトラスト設計、MDM導入、情報資産の分類・アクセス制御

3. プロダクト開発セキュリティ

サービス開発におけるソフトウェアセキュリティ対策全般。開発プロセスに対するセキュリティも含みます。脅威モデリングやコードレビュー、SAST/DAST、CI/CDと連携したセキュリティチェックなどが中心で、いわゆるDevSecOpsの領域です。

例:セキュアコーディングガイドライン、SBOM、シフトレフト施策

4. プロダクトインフラセキュリティ

クラウド・ネットワーク・インフラ全体の構成に対するセキュリティ。

AWSやGCPなどのマネージドサービス、IaC、Kubernetes、WAF・CSPMなどの制御もここに含まれます。

例:Terraformによる設定統制、AWS IAMの最小権限化、脆弱性管理の自動化

5. インシデント対応

セキュリティイベントの検知・対応・復旧の体制づくり。

CSIRTの整備、初動フローの明確化、ログの取得整備、実際の訓練などが対象です。

例:SIEMによるログ監視、EDRの導入、月次でのインシデントレビュー

6. セキュリティ意識と文化

「技術だけでは守れない」を支えるのがこの領域。セキュリティのすべての基盤。現場のユーザーがセキュリティを“怖いもの”ではなく“相談できるもの”と感じられるかどうかがカギになります。

例:セキュリティ相談チャンネル、月次の教育トーク

セキュリティ戦略の分解

セキュリティの価値と6つの領域をマッピングすることで、このようなフレームワークにしてセキュリティの全体像を俯瞰するようにしています。そしてこの6つの領域に優先順位をつけつつ、それぞれで戦略を立てていきます。

- セキュリティインシデントの抑制

- コーポレートセキュリティ

- プロダクト開発セキュリティ

- プロダクトインフラセキュリティ

- インシデント対応

- セキュリティ意識と文化

- セキュリティで企業・事業・プロダクト価値を高める

- ビジネスセキュリティ

まとめ

今回は、私のセキュリティ経験から導き出したセキュリティ戦略のフレームワーク・考え方をご紹介しました。もし、反応が多ければ、6つの領域について個別に戦略の作り方を紹介していこうと思います。

Discussion