Terraformに入門してみる

Terraformとは

インフラをコードで管理できるようになるオープンソースのツール。コードによるインフラの管理はInfrastructure as Code (IaC) と呼ばれている。

類似サービスとしては、AWSのCloudFormationなど。

AWS、Azure、GCPなどいろいろなクラウドサービスに対応している。

デプロイまでの流れ

大きく分けて5つのステップに分かれている。

- Scope: プロジェクトで用いるインフラサービスを特定する

- Author: インフラの設定を書く (

.tfファイル) - Initialize: Terraformのプラグインをインストールする (

terraform init) - Plan: Terraformによる変更のプレビューを確認する (

terraform plan) - Apply: 変更を適用する (

terraform apply)

インストール

下記ページを見てTerraformのCLIをインストールする。

もしVSCodeで開発するなら以下の拡張機能も入れると便利そう。 ※インストール後はVSCodeの再起動が必要

AWS Providerのドキュメント

コード例

AWSをTerraformで管理するチュートリアル

事前準備

- Terraform CLI

- AWS CLI

- IAMユーザーのクレデンシャル(アクセスキー、シークレットキー)

が必要。

AWS CLIのインストール方法は以下。

設定ファイルを書く

まずは以下のページに載っているコードをそのまま実行してみよう。(regionだけ変更した)

main.tfがあるフォルダに移動して初期セットアップする。必要なプラグインをインストールできる。

$ terraform init

Initializing the backend...

Initializing provider plugins...

- Finding hashicorp/aws versions matching "~> 3.27"...

- Installing hashicorp/aws v3.74.3...

- Installed hashicorp/aws v3.74.3 (signed by HashiCorp)

Terraform has created a lock file .terraform.lock.hcl to record the provider

selections it made above. Include this file in your version control repository

so that Terraform can guarantee to make the same selections by default when

you run "terraform init" in the future.

Terraform has been successfully initialized!

You may now begin working with Terraform. Try running "terraform plan" to see

any changes that are required for your infrastructure. All Terraform commands

should now work.

If you ever set or change modules or backend configuration for Terraform,

rerun this command to reinitialize your working directory. If you forget, other

commands will detect it and remind you to do so if necessary.

記法のチェック

必要なパラメータが不足していないかなどを確認してくれる。

$ terraform validate

Success! The configuration is valid.

Terraformによって作成されるリソースのチェック

$ terraform plan

Terraform used the selected providers to generate the following execution plan. Resource actions are indicated with the following symbols:

+ create

Terraform will perform the following actions:

# aws_instance.app_server will be created

+ resource "aws_instance" "app_server" {

+ ami = "ami-08a8688fb7eacb171"

+ arn = (known after apply)

...

Plan: 1 to add, 0 to change, 0 to destroy.

───────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────────

Note: You didn't use the -out option to save this plan, so Terraform can't guarantee to take exactly these actions if you run "terraform apply" now.

リソースの作成

terraform planで確認した変更を実行してもいい場合、applyする。

$ terraform apply

Terraform used the selected providers to generate the following execution plan. Resource actions are indicated with the following symbols:

+ create

Terraform will perform the following actions:

# aws_instance.app_server will be created

...

Do you want to perform these actions?

Terraform will perform the actions described above.

Only 'yes' will be accepted to approve.

Enter a value: yes

aws_instance.app_server: Creating...

aws_instance.app_server: Still creating... [10s elapsed]

aws_instance.app_server: Still creating... [20s elapsed]

aws_instance.app_server: Still creating... [30s elapsed]

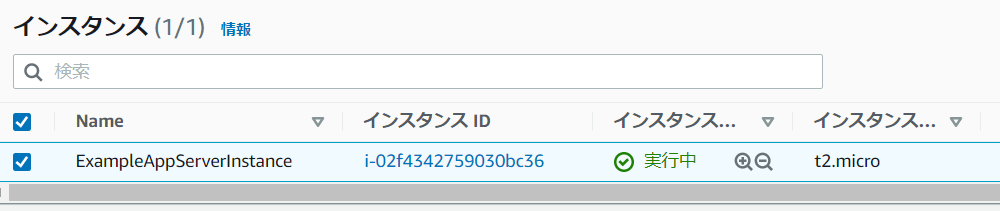

aws_instance.app_server: Creation complete after 33s [id=i-02f4342759030bc36]

Apply complete! Resources: 1 added, 0 changed, 0 destroyed.

途中でアクションを実行してもいいか最終確認されるので、OKならyesと入力するとリソースが作られる。

作成された!!

リソースの削除

作成したリソースを削除するときは、destroyコマンドで消すことができる。(簡単!)

$ terraform destroy

aws_instance.app_server: Refreshing state... [id=i-02f4342759030bc36]

Terraform used the selected providers to generate the following execution plan. Resource actions are indicated with the following symbols:

- destroy

Terraform will perform the following actions:

# aws_instance.app_server will be destroyed

- resource "aws_instance" "app_server" {

...

Plan: 0 to add, 0 to change, 1 to destroy.

Do you really want to destroy all resources?

Terraform will destroy all your managed infrastructure, as shown above.

There is no undo. Only 'yes' will be accepted to confirm.

Enter a value: yes

aws_instance.app_server: Destroying... [id=i-02f4342759030bc36]

aws_instance.app_server: Still destroying... [id=i-02f4342759030bc36, 10s elapsed]

aws_instance.app_server: Still destroying... [id=i-02f4342759030bc36, 20s elapsed]

aws_instance.app_server: Still destroying... [id=i-02f4342759030bc36, 30s elapsed]

aws_instance.app_server: Destruction complete after 30s

Destroy complete! Resources: 1 destroyed.

既存のリソースの情報をインポートする

AWS環境にすでにリソースがある場合、設定値をインポートすることができる。

ここでは、Lambda関数のインポートを行ってみる。

まず.tfファイルにresourceブロックを書く。

resource "aws_lambda_function" "alexa_health_recorder" {}

importを実行する。

terraform import <terraform上のリソース名>` <AWS上のリソース名>

実際に実行してみると

$ terraform import aws_lambda_function.alexa_health_recorder alexa_health_recorder

aws_lambda_function.alexa_health_recorder: Importing from ID "alexa_health_recorder"...

aws_lambda_function.alexa_health_recorder: Import prepared!

Prepared aws_lambda_function for import

aws_lambda_function.alexa_health_recorder: Refreshing state... [id=alexa_health_recorder]

Import successful!

The resources that were imported are shown above. These resources are now in

your Terraform state and will henceforth be managed by Terraform.

成功すると、terraform.tfstateに既存リソースの情報が追記される。

そのファイルを見ながら.tfファイルに必要な情報を記載する(すべての項目を記載する必要はない。必須項目やデフォルト値とずれている項目を設定する。)

terraform planを実行して差分がない状態になればOK。.tfファイルとterraform.tfstateの差分があると差分が出力されるのでそれを見て修正する。

$ terraform plan

aws_lambda_function.alexa_health_recorder: Refreshing state... [id=alexa_health_recorder]

No changes. Your infrastructure matches the configuration.

Terraform has compared your real infrastructure against your configuration and found no differences, so no changes are needed.

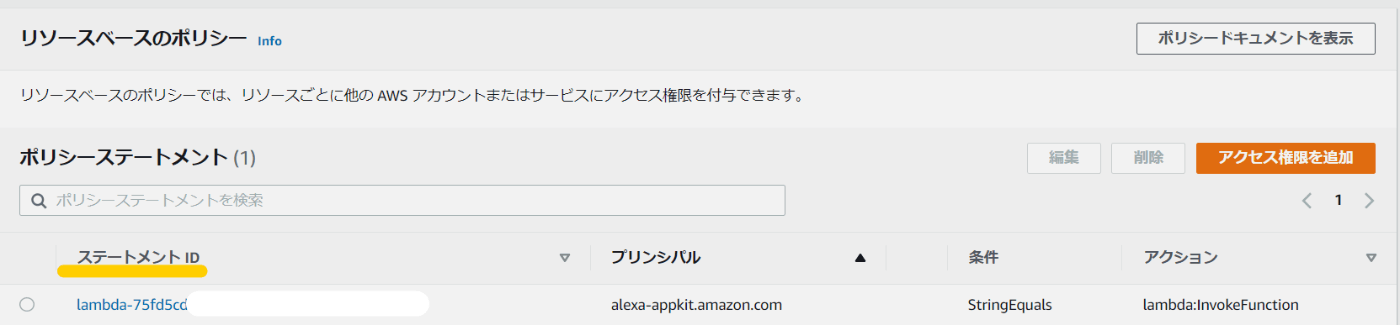

Lambdaのトリガーのimportでエラーになる

Lambdaのトリガーはaws_lambda_permissionで設定できる。

このページにあるようにimportしようとするとエラーになった。

$ terraform import aws_lambda_permission.test_lambda_permission my_test_lambda_function/AllowExecutionFromCloudWatch

...

Error: Cannot import non-existent remote object

...

AllowExecutionFromCloudWatchの部分を存在するステートメントIDに置き換える必要があった。

AWSコンソールの設定>アクセス制限>リソースベースのポリシーにある「ステートメントID」に置き換えるとimportが成功した。