【IAM】AWS IAM(Identity and Access Management)をゼロから理解しよう!

おはこんばんにちは!

今回はAWSの IAM(Identity and Access Management) について、初心者の方にも分かりやすくお話ししていきます。

IAMはAWSのセキュリティとアクセス管理の基盤であり、AWSを安全に利用するための重要なツールです。

では、一緒に楽しく学んでいきましょう!

IAMとは?

1. IAMの基本概念

まず、IAM(アイアム)は「Identity and Access Management」の略です。

日本語に訳すと「アイデンティティとアクセス管理」となります。

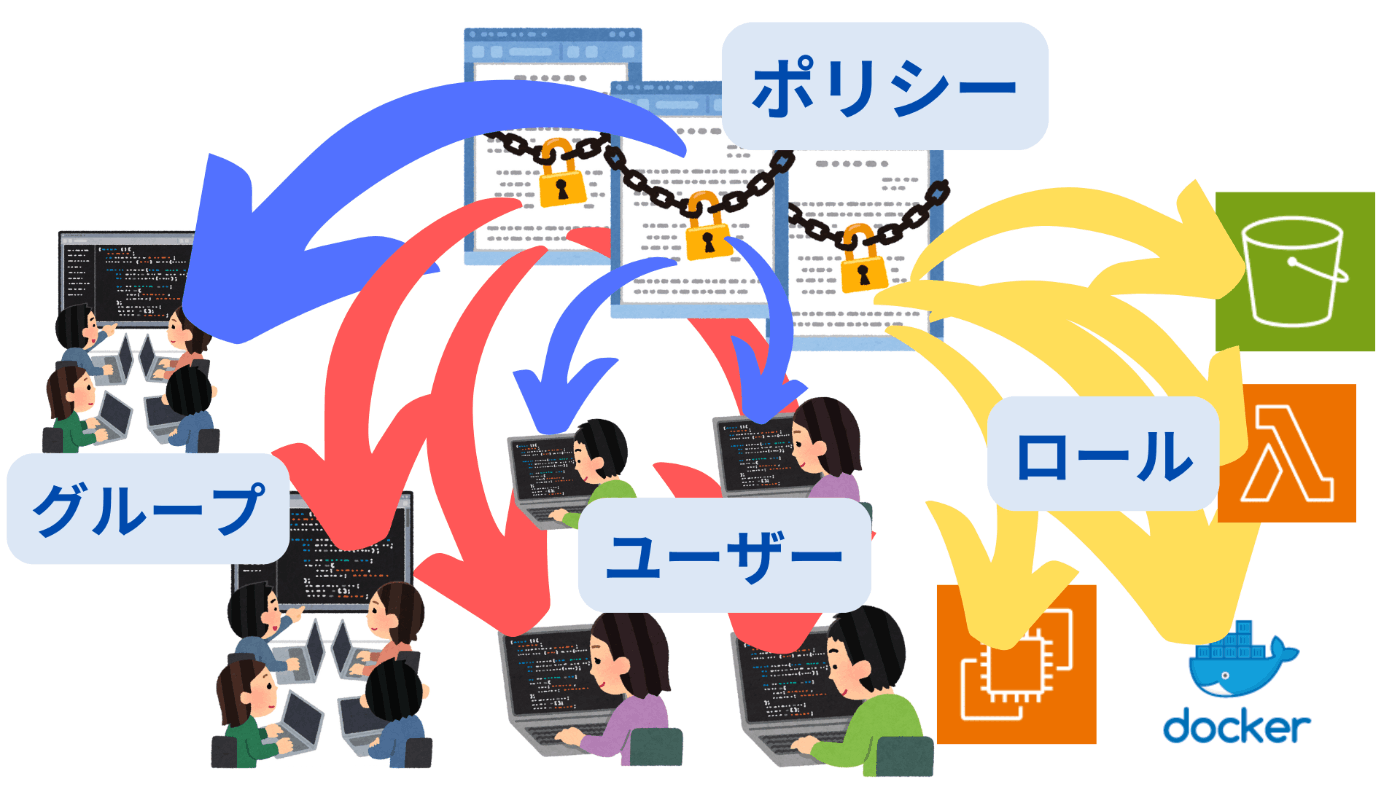

IAMは、AWS環境でのユーザーやグループ、ロールに対するアクセス権限を管理するためのサービスです。

IAMを使うことで、誰がどのリソースにアクセスできるかを細かく制御できます。

具体的には、以下のことが可能です。

-

ユーザー管理 : AWSリソースへのアクセスを許可するためのユーザーアカウントを作成します。

-

グループ管理 : 複数のユーザーをまとめて管理し、一括でアクセス権を設定します。

-

ロール設定 : 特定のアクションを実行するための一時的な権限を付与します。

-

ポリシー設定 : ユーザーやグループに対して、どのアクションが許可されるかを細かく定義するルールを作成します。

2. IAMの重要性

IAMを使うことで、以下のようなメリットがあります。

-

セキュリティの強化 : 必要な権限だけを付与することで、セキュリティを高めることができます。

-

管理の効率化 : グループやポリシーを利用して、一括で権限を管理できます。

-

監査とトラッキング : 誰がどのアクションを行ったかを記録し、監査が可能です。

IAMの主要コンポーネント

IAMにはいくつかの重要なコンポーネントがあります。

それぞれの役割を理解することが、IAMを効果的に活用するための第一歩です。

1. ユーザー

IAMユーザーは、AWSアカウントにアクセスするための個々のエンティティです。

ユーザーごとに異なるアクセス権を設定できます。

開発者、運用担当者、データアナリストなどがユーザーになります。

例えば、開発者にはEC2インスタンスの管理権限を与え、データベース管理者にはRDSの管理権限を与えることができます。

例 :

-

Alice : EC2の管理権限を持つユーザー

-

Bob : S3バケットへの読み取り専用アクセスを持つユーザー

2. グループ

IAMグループは、複数のIAMユーザーをまとめて管理するためのものです。

例えば、全ての開発者を「Developers」グループにまとめ、そのグループに対して特定のアクセス権を設定することで、グループ内の全ユーザーに対して同じ権限を付与でき、個々のユーザーに設定を繰り返す手間が省けます。

例 :

-

Developers : EC2やS3へのアクセス権を持つグループ

-

Admins : 管理者権限を持つグループ

3. ロール

IAMロールは、一時的に特定の権限を付与するためのものです。

例えば、EC2インスタンスがS3バケットにアクセスするためのロールを作成し、そのロールをEC2インスタンスに割り当てることができます。

ロールは、ユーザーやサービスに対して一時的な権限を付与するために使用されます。

例 :

-

EC2Role : EC2インスタンスがS3バケットにアクセスするためのロール

-

LambdaExecutionRole : Lambda関数がDynamoDBにアクセスするためのロール

4. ポリシー

ポリシーは、IAMユーザーやグループに付与するアクセス権の詳細を定義したJSON形式のルールです。

ポリシーには、どのアクションをどのリソースに対して実行できるかを指定します。

ポリシーは、ユーザー、グループ、ロールにアタッチして使います。

ポリシーには以下のような要素があります。

-

アクション : 許可する操作(例:

s3:PutObject) -

リソース : 操作対象のリソース(例:

arn:aws:s3:::my-bucket/*) -

効果 : アクションを許可するか拒否するか(例:

AllowまたはDeny)

例 :

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:ListBucket",

"Resource": "arn:aws:s3:::my-bucket"

}

]

}

IAMの設定手順

では、実際にIAMを設定してみましょう。

以下のステップで、IAMユーザーを作成し、グループとポリシーを設定していきます。

ステップ1: IAMユーザーの作成

- AWS Management Consoleにログイン :

- AWSのダッシュボードにアクセスし、ログインします。

- IAMコンソールにアクセス :

- メニューから「IAM」を選択します。

- ユーザーを追加 :

- 左側のメニューから「ユーザー」を選択し、「ユーザーの追加」をクリックします。

- ユーザー情報の入力 :

- ユーザー名を入力し、「プログラムによるアクセス」と「AWS Management Consoleアクセス」を選択します。

- パスワード設定 :

- コンソールアクセスの場合、パスワードを設定します(ユーザーがログインする際に必要です)。

- アクセス権の設定 :

- 「既存のポリシーを直接アタッチ」を選択し、必要なポリシーを付与します。もしくは、後でグループに追加することもできます。

- 確認と作成 :

- 設定を確認し、「ユーザーの作成」をクリックします。

ステップ2: IAMグループの作成

- グループを追加 :

- 左側のメニューから「グループ」を選択し、「グループの作成」をクリックします。

- グループ名の入力 :

- グループ名を入力し、次へ進みます。

- ポリシーの選択 :

- グループに適用するポリシーを選択します。必要に応じてカスタムポリシーを作成することもできます。

- ユーザーの追加 :

- グループにユーザーを追加します。既存のユーザーを選択するか、新しく作成したユーザーを追加できます。

- グループの作成 :

- 設定を確認し、「グループの作成」をクリックします。

ステップ3: IAMポリシーの作成

- ポリシーの作成 :

- 左側のメニューから「ポリシー」を選択し、「ポリシーの作成」をクリックします。

- JSONエディタの使用 :

- 「JSON」タブを選択し、ポリシーの内容をJSON形式で入力します。もしくは「ビジュアルエディタ」を使用して、より直感的に設定することもできます。

例 :

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:ListBucket",

"s3:GetObject"

],

"Resource": [

"arn:aws:s3:::my-bucket",

"arn:aws:s3:::my-bucket/*"

]

}

]

}

- ポリシーのレビューと作成 :

- 設定内容を確認し、「ポリシーの確認」をクリックします。ポリシーの名前と説明を入力し、「ポリシーの作成」をクリックして完了です。

ステップ4: IAMロールの作成

- ロールの作成 :

- 左側のメニューから「ロール」を選択し、「ロールの作成」をクリックします。

- ロールタイプの選択 :

- ロールが使用される用途(例: EC2、Lambda、IAMユーザーなど)に応じて適切なロールタイプを選択します。

- ポリシーのアタッチ :

- ロールに適用するポリシーを選択します。必要に応じてカスタムポリシーを作成することもできます。

- ロールのタグ付け :

- 任意でロールにタグを付けることができます。タグを使うことで、リソースの管理やフィルタリングがしやすくなります。

- ロールの確認と作成 :

- 設定内容を確認し、ロールに名前を付けて「ロールの作成」をクリックします。

IAMのベストプラクティス

IAMを使用する際には、以下のベストプラクティスを守ることで、より安全で効率的な管理が可能です。

-

最小権限の原則

最小権限の原則とは、ユーザーやサービスに必要最小限の権限だけを付与するという考え方です。

これにより、万が一アカウントが侵害された場合でも、被害を最小限に抑えることができます。

-

ポリシーの明確化

ポリシーはできるだけ具体的に設定し、過剰な権限を与えないようにします。

特に「*」を使ったワイルドカードは、リソースやアクションの範囲を狭めるように心掛けましょう。

-

IAMユーザーの削除

不要になったIAMユーザーやグループは、すぐに削除することが重要です。

使っていないアカウントが放置されると、セキュリティリスクが増します。

-

定期的な監査

IAM設定の定期的な監査を行い、適切な権限が付与されているか、不要な権限が付与されていないかを確認しましょう。

AWSには、アクセスログを確認するためのサービス(CloudTrailなど)も用意されています。

-

MFA(Multi-Factor Authentication)の導入

特に管理者アカウントには、多要素認証(MFA)を設定して、セキュリティを強化しましょう。

これにより、パスワードだけでなく、別の認証手段を求められるため、アカウントの不正アクセスを防ぐことができます。

IAMのトラブルシューティング

IAMに関連する問題が発生した場合のトラブルシューティングのポイントをいくつかご紹介します。

-

アクセス拒否のトラブルシューティング

もし特定の操作やリソースへのアクセスが拒否される場合、以下の点を確認してみてください。

-

認証情報の管理

AWS CLIやSDKを使用している場合、認証情報が正しいか確認してください。認証情報が古い、または無効な場合、アクセスが拒否されることがあります。

IAMの実践例

最後に、IAMを使った実践例をご紹介します。

これにより、実際の運用でIAMがどのように活用されるかを理解しやすくなります。

例1: EC2インスタンスからS3バケットへのアクセス

- ロールの作成 :

- 「EC2」サービス用のロールを作成し、S3バケットにアクセスできるポリシーをアタッチします。

- ロールのアタッチ :

- 作成したロールをEC2インスタンスにアタッチします。これにより、EC2インスタンスは指定されたS3バケットにアクセスできます。

- アプリケーションからのアクセス :

- EC2インスタンス上で実行中のアプリケーションが、IAMロールを使ってS3バケットにデータをアップロードしたり、ダウンロードしたりします。

例2: 開発チーム用のグループ作成

- グループの作成 :

- 「開発チーム」というグループを作成し、開発に必要なアクセス権限を付与するポリシーをアタッチします。

- ユーザーの追加 :

- 開発チームのメンバーをグループに追加します。これにより、グループ内の全ユーザーに対して一括で権限が適用されます。

まとめ

今回は AWS の IAM(Identity and Access Management) について、基本的な概念から実際の設定方法、ベストプラクティスまで、わかりやすく説明しました。

IAM は AWS のセキュリティの中核を成す重要なサービスであり、適切に設定することで安全で効率的なクラウド環境を実現できます。

IAMの設定は初めてだと少し難しく感じるかもしれませんが、基本を押さえれば、より高度な設定にも挑戦できるようになります。

ぜひ、今回の内容を参考にして、実際にAWS環境でIAMの設定を試してみてくださいね!

これからもAWSやクラウドに関する情報を発信していきますので、どうぞよろしくお願いします。

質問やコメントがあれば、お気軽にどうぞ!

Discussion