🔑

App Configuration と Key Vault の構築

はじめに

アプリケーションの設定値などをアプリケーション間共通で使用するため、App Configuration と Key Vault を構築します。

プライベートエンドポイント接続は後日またやるとして、今回はとりあえず構築だけ。

App Configuration について

Key Vault について

App Configuration の構築

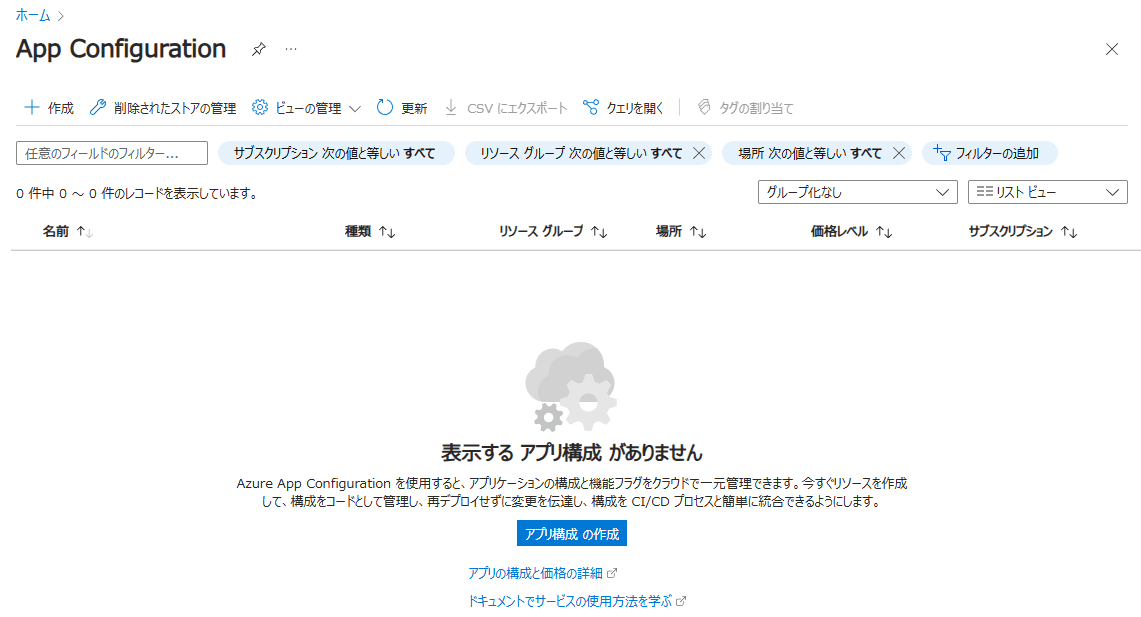

- 検索で App Configuration を探して選択します。

- [作成]または[アプリ構成の作成] を選択します。

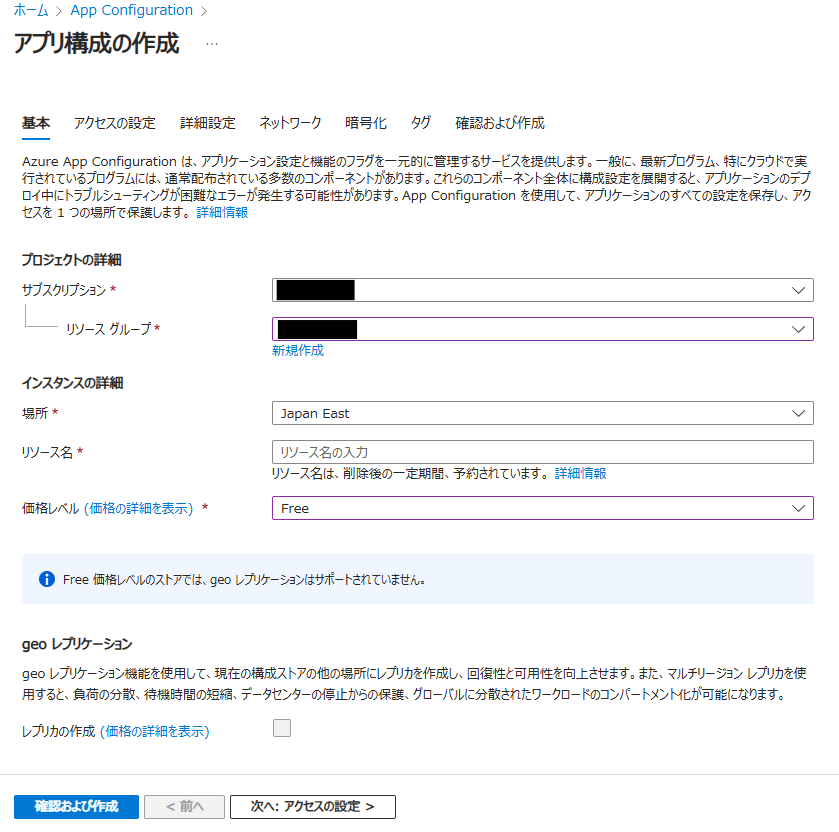

- [基本]タブの項目に選択、入力していきます。今回は開発なので、価格レベルはFreeを選びました。

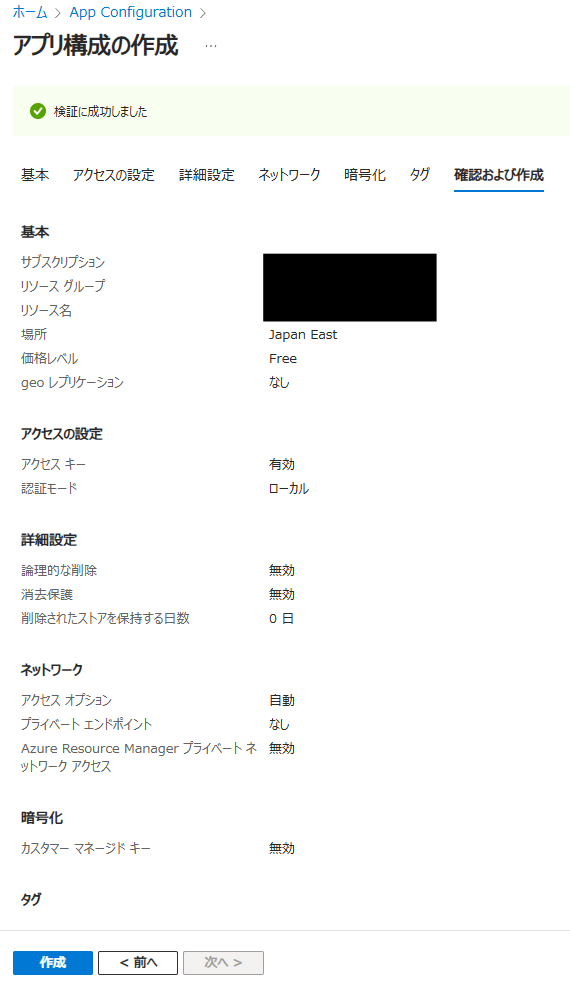

- [確認および作成] を選択します。

- [作成]を選択します。

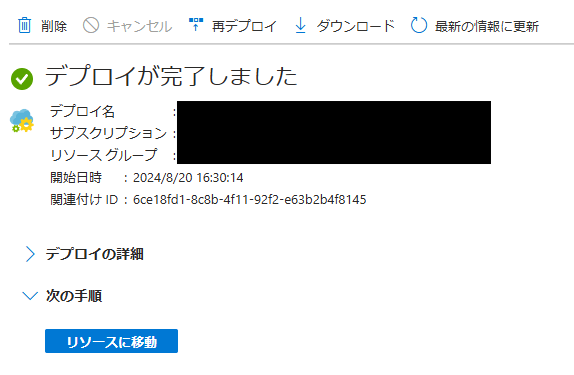

- デプロイが完了したらOKです。

値の登録

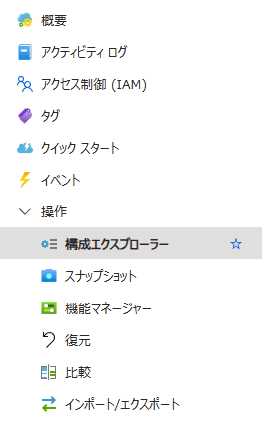

- メニューの[操作] -> [構成エクスプローラー] を選択します。

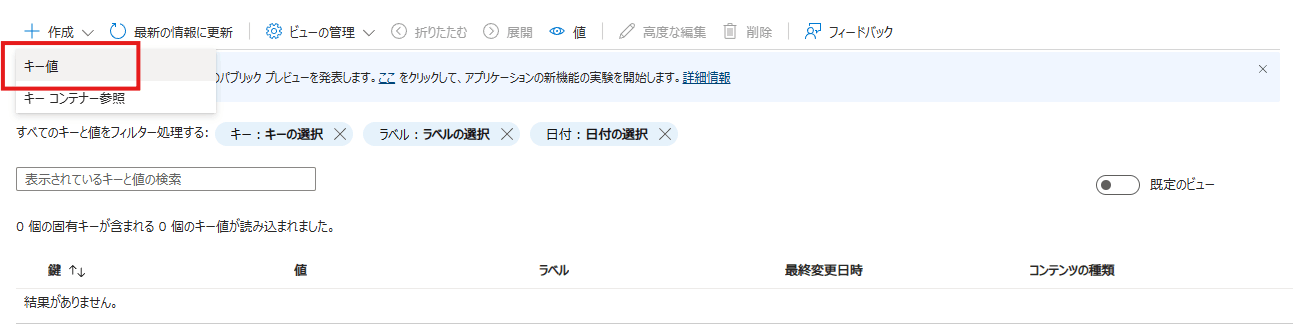

- [作成]の[キー値]を選択します。

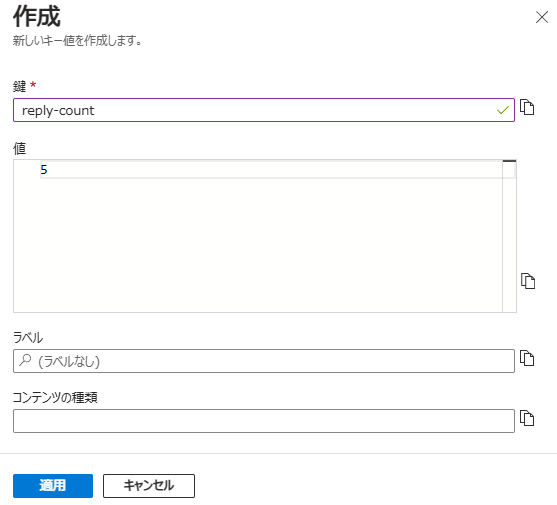

- [鍵]と[値]を入れて[作成]を選択して完了です。

- Key Vault 参照を追加する場合

https://learn.microsoft.com/ja-jp/azure/azure-app-configuration/use-key-vault-references-dotnet-core

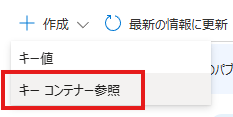

- [作成]の[キーコンテナ参照]を選択します。

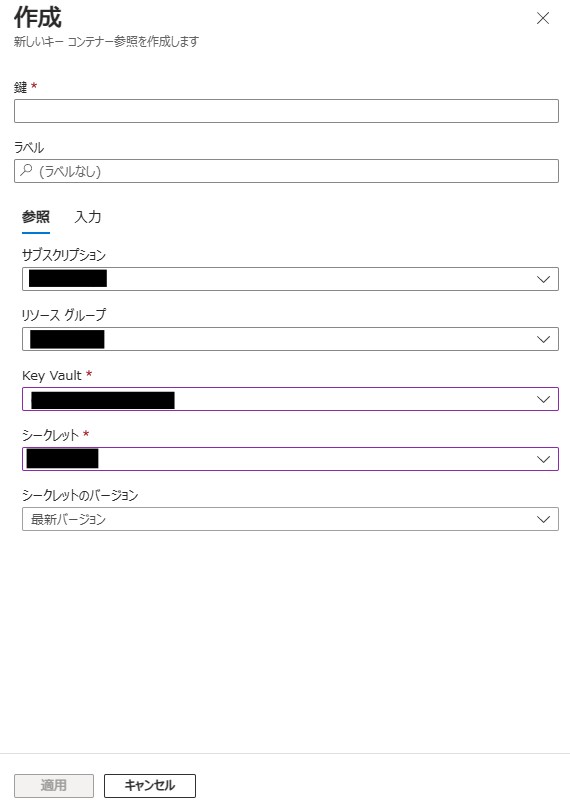

- Key Vault に作成したシークレットを選択します。バージョンも選べますが、最新バージョンでよいかと。[鍵]と[値]を入れて[作成]を選択して完了です。

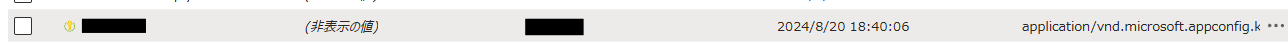

キーコンテナ参照で作ると、Key Vault のアイコンが付きます。なんかかわいい。

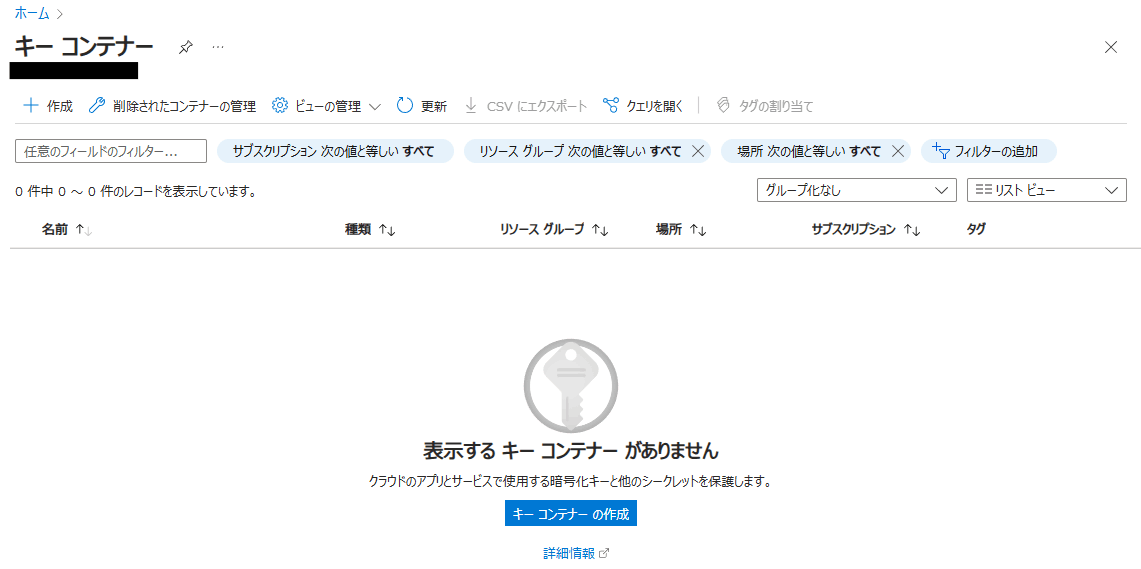

Key Vault の構築

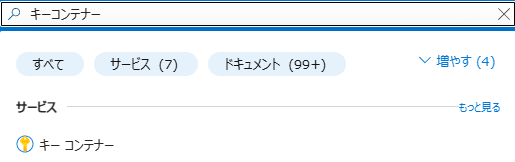

- 検索で キーコンテナー を探して選択します。

『Key Vault』 で検索すると、Key Vault マネージド HSM のサービスが引っかかってしまうので注意です。(いいお値段するらしい) - [作成]または[キーコンテナーの作成]を選択します。

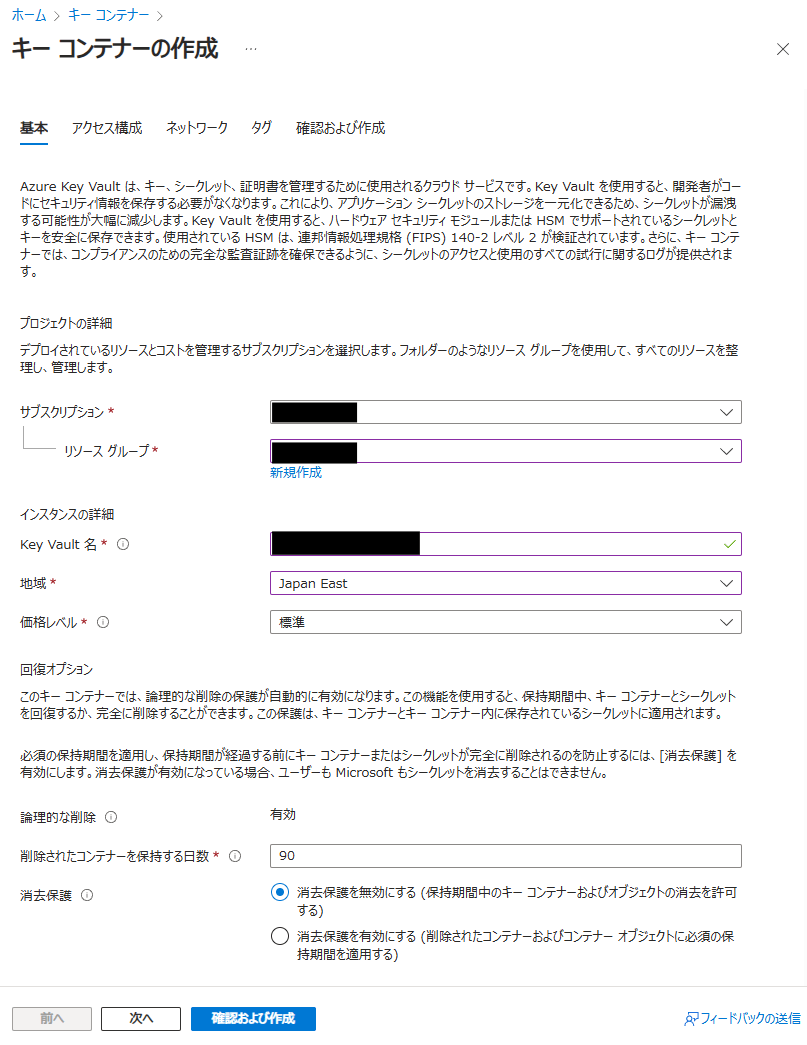

- [サブスクリプション][リソースグループ][Key Vault名][地域]を選択、入力します。他はデフォルトのままにします。

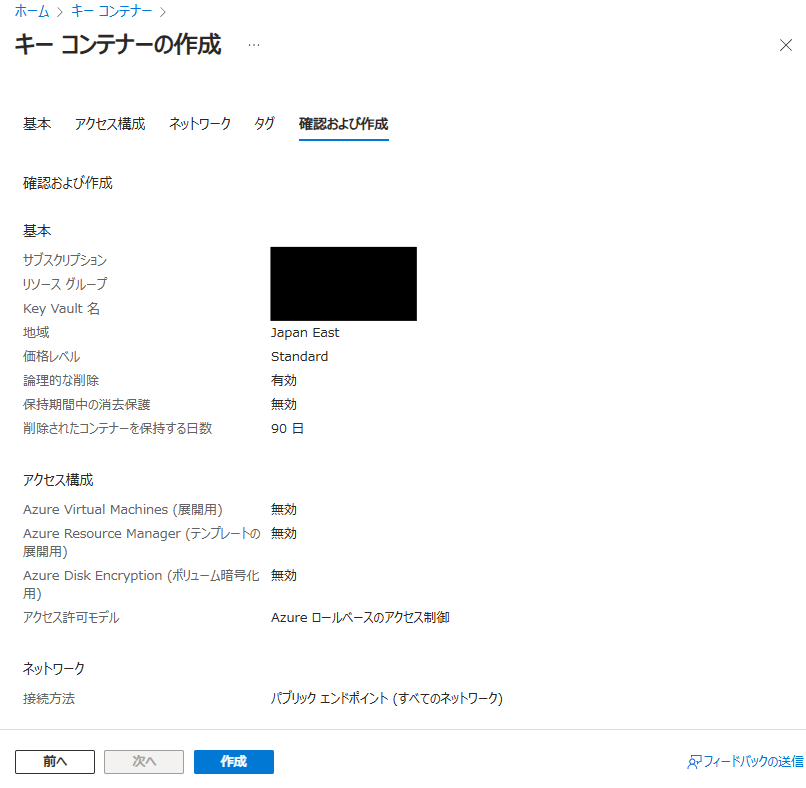

- [確認および作成]を選択します。

- [作成]を選択します。

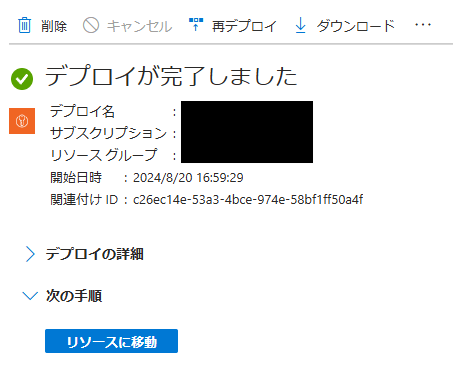

- デプロイが完了したらOKです。

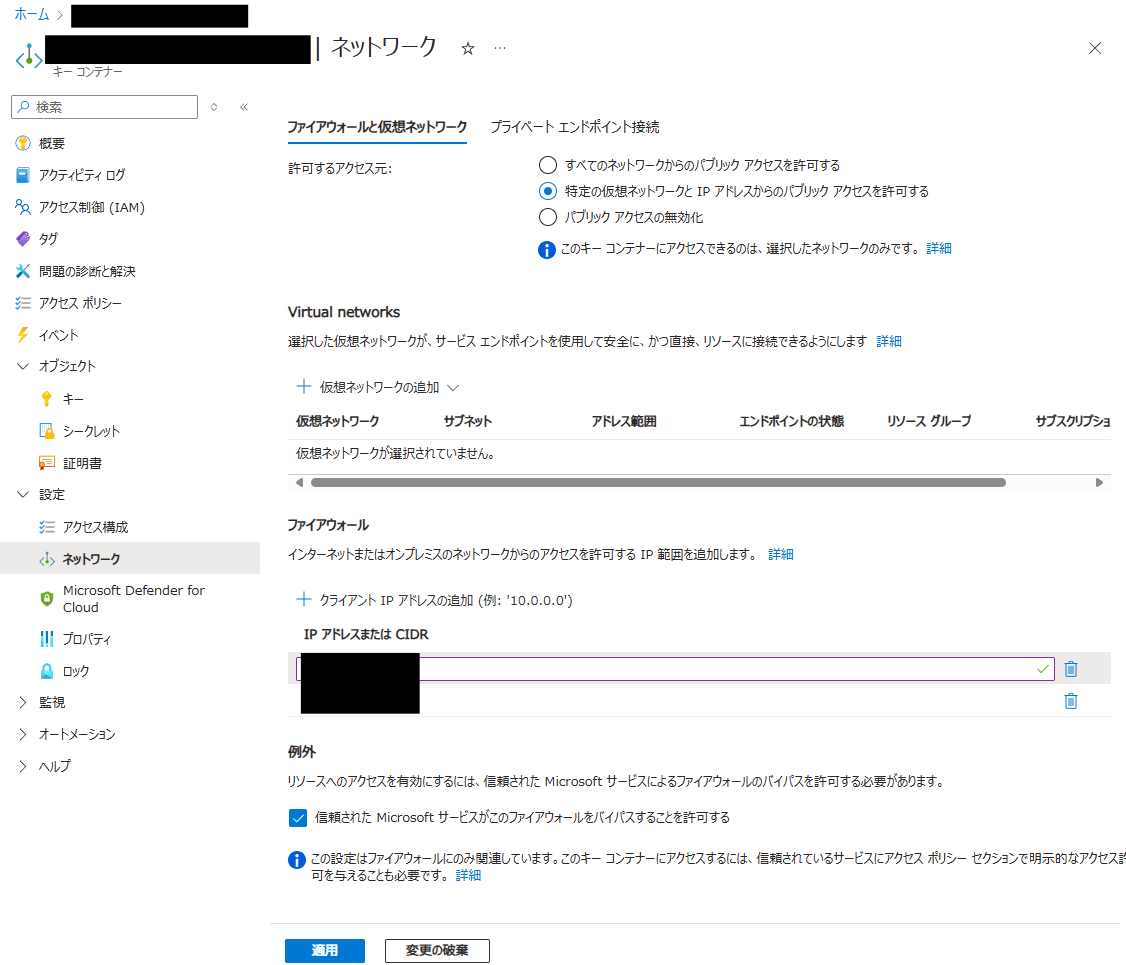

Key Vault のネットワーク制限

コンテナの作成後に、パブリックアクセスからIPアドレス指定のアクセスに変更することができます。

- メニューの[ネットワーク]を選択し、ファイアウォールと仮想ネットワークのタブを参照します。

- [許可するアクセス元]を[特定の仮想ネットワークと IP アドレスからのパブリック アクセスを許可する] にします。

- [ファイアウォール]にある[クライアントIPアドレスの追加]で欄が追加できますので、許可したいIPを入力します。

- [適用]を選択して完了です。

シークレットの登録

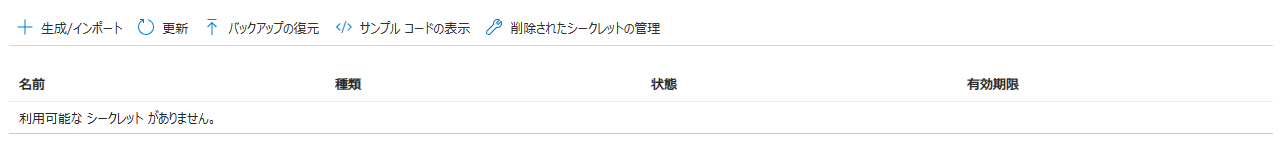

- Key Vault のメニューから [オブジェクト] -> [シークレット]を選択します。

- [生成/インポート]を選択します。

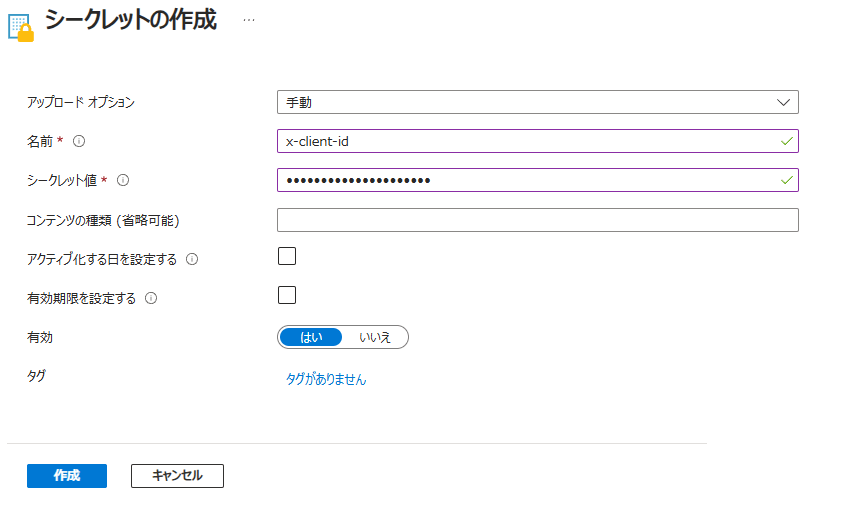

- [名前][シークレット値]に入力して、[作成]を選択します。

基本的な使い方はこれでOK。

シークレットの登録時に RBAC で許可されいないと出る

コンテナ作成者であっても、Key Vault に対して、RBACのロールの付与が必要なようです。キビシー。

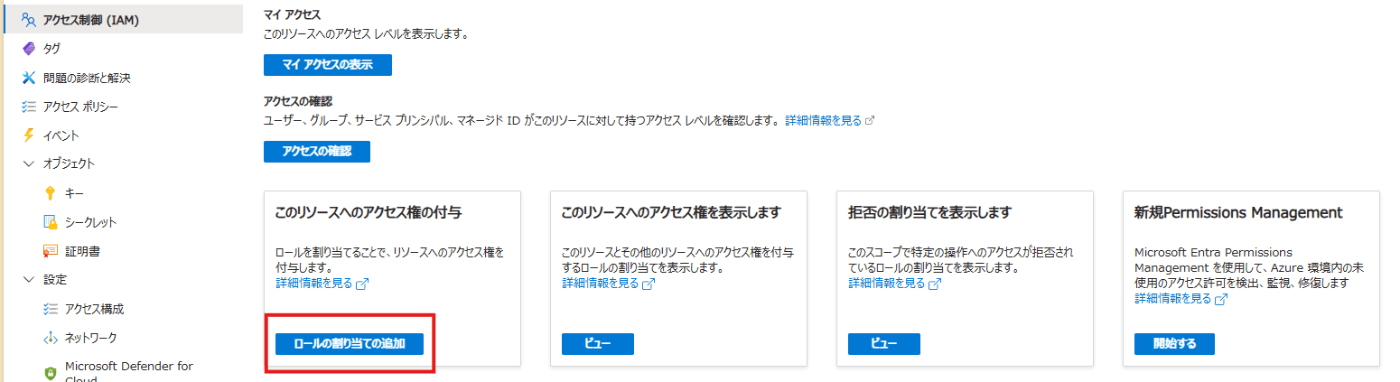

- [アクセス制御(IAM)]メニューから[ロールの割り当ての追加]を選択します。

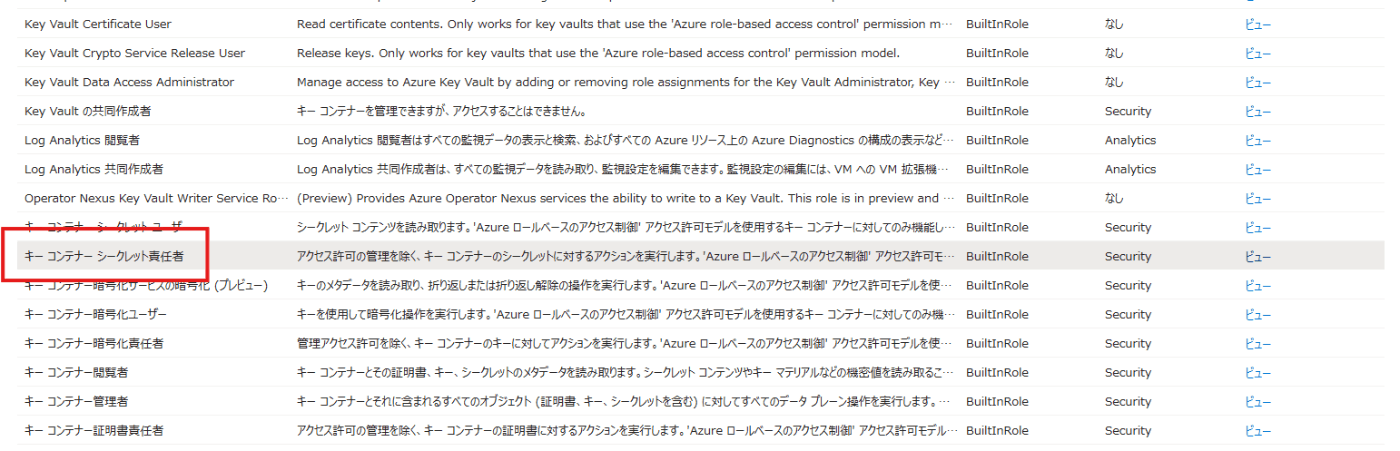

- シークレットには、『キーコンテナーシークレット責任者』か『キーコンテナー管理者』ロールが必要です。どちらかを選択します。

- 割り当てるメンバーまたはグループを選択して割り当てます。

おわりに

以上、構築方法と設定値の登録でした。

さて、ポチポチしながら登録しないと(一括でもできますけど、ミスりそうなんで)

次はアプリケーションから実際に呼び出すところをやります。

Discussion