🌊

BurpSuite[Proxy]-[HTTP history]の見方

はじめに

BurpSuiteの画面の各項目にどんな内容が表示されているのか改めて確認していきたいと思い記事を書いています。誤りがあった場合、ご指摘頂けると幸いです。

前提:

- BurpSuiteをインストールしている。

- virtualboxをインストールしている。

- FireFox・やられサイトなどの各種設定をしている。

環境構築の参考文献

BurpSuiteの操作画面

英語ですね。言語設定を変更できるので日本語に変更しましょう。...言語設定を変更できるのは、有償版のBurp Suite ProfessionalおよびEnterprise Editionだそうですね。もっと色々な機能が必要なったらEnterprise Editionを試したいと思います。また、非公式で日本語に設定する方法もありますが、英語に慣れたいのでこのまま使用します。

[Proxy]-[HTTP history]

[HTTP history]タブとは?

まずは[HTTP history]タブから見ていきます。

Burp SuiteのHTTP historyは、Proxyツールを使用してインターセプトされたHTTPリクエストとレスポンスの履歴を表示する機能です。この機能を使って、過去に行われたリクエストやレスポンスを確認し、分析や検証を行うことができます。

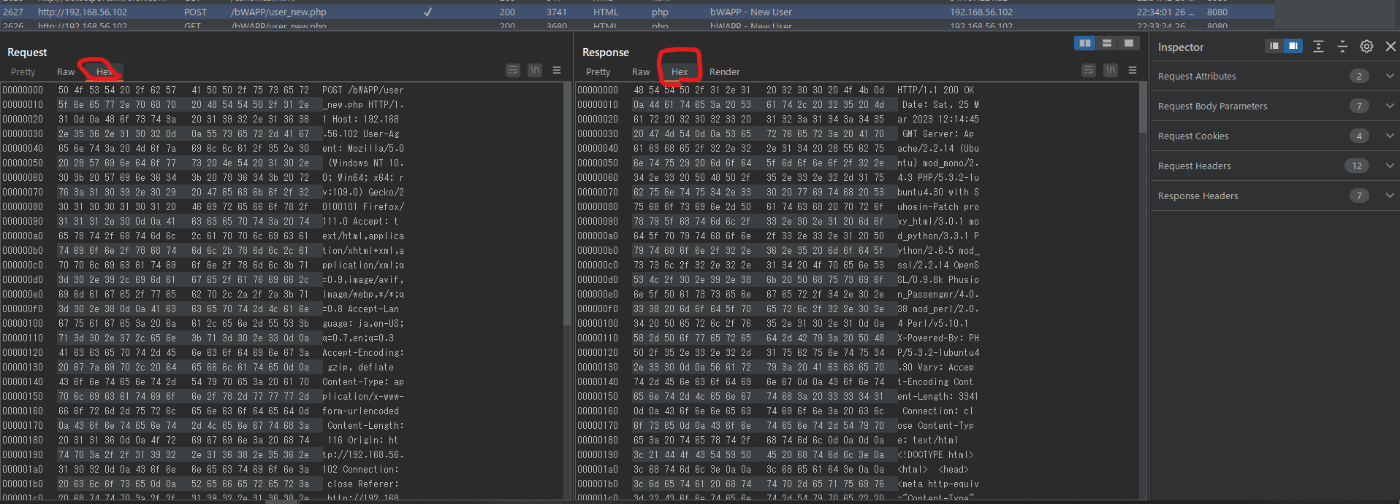

HTTP historyに含まれる情報(上記画像の赤線部分)

- メソッド(GET、POSTなど)

- ホスト名

- URL

- ステータスコード

- リクエストとレスポンスのサイズ

- MIMEタイプ

- 拡張子

- タイトル

- コメント(必要に応じて追加できる)

- TLS

- IPアドレス

- Cookie

- リクエストとレスポンスのタイムスタンプ

- リスナー・ポート

HTTP historyは、Proxyツールの「HTTP history」タブで表示されます。リスト内の各エントリを選択することで、リクエストやレスポンスの詳細を閲覧し、さらに編集やリピーターでの再送信などのアクションを実行することができます。

HTTP historyを使って、過去の通信履歴を参照し、セキュリティ上の問題を特定したり、アプリケーションの挙動を理解したりすることができます。また、フィルタリング機能を使って特定の条件に一致するリクエストやレスポンスだけを表示させることも可能です。

ちなみに表示されているHTTP履歴はvirtualboxに入れた以下のやられサイトのものになります。

Request/Responseに含まれる情報

- Pretty:HTTPリクエスト/レスポンスの構造化されたビューを提供します。各要素(メソッド、URL、ヘッダー、パラメータ、ボディ)を分かりやすく表示し、編集が容易になります。

- Raw:HTTPリクエスト/レスポンスをそのままの形式で表示します。テキストエディタで直接編集することができます。

- Hex:HTTPリクエスト/レスポンスを16進数で表示します。バイナリデータやエンコードされたデータを扱う際に便利です。

- Render(Responseのみ):HTTPレスポンスのボディをレンダリングして、ウェブページや画像などのリソースを表示します。これにより、実際のウェブブラウザでどのように表示されるかを確認することができます。

これらのタブは、HTTPリクエストとレスポンスの異なる表現形式を提供し、さまざまな状況や目的に応じて適切な形式でデータを表示・編集できるようにするために存在します。

Inspectorに含まれる情報

リクエストやレスポンスの各部分を個別に表示・編集できます。

- ヘッダーの表示・編集:リクエストやレスポンスのヘッダーを閲覧・編集できます。ヘッダーには、リクエストやレスポンスに関する重要な情報(例:Content-Type, User-Agent, Cookieなど)が含まれています。

- パラメータの表示・編集:リクエストのパラメータ(GETやPOSTパラメータ)を閲覧・編集できます。これにより、リクエストの挙動を変更してテストを実施することができます。

- ボディの表示・編集:リクエストやレスポンスのボディを閲覧・編集できます。これにより、ペイロードやデータの構造を分析したり、新たなデータを送信してテストを実施することができます。

「Inspector」の欄は、HTTPリクエストやレスポンスを詳細に調査・分析するための機能を提供します。通常、リクエストやレスポンス内のヘッダーやボディのデータを検討し、潜在的なセキュリティ問題や操作上の問題を特定するために使用されます。これにより、ペイロードやヘッダー内の特定のデータを調べたり、リクエストやレスポンスを変更して新たなテストを実施する際に役立ちます。

参考文献

他の機能についても書いて行きたいと思います。

Discussion