サードパーティリスク対策、はじめの一歩

サイバーセキュリティチーム マネージャーの岡地です。

「あなたの知らないTechの裏側」というお題でバトンを受け取りましたので、今回は事業会社において最も悩ましいテーマの一つである、サードパーティリスク管理(TPRM)への取り組みについて紹介します。同じ悩みを抱える方々の参考になれば幸いです。

サードパーティリスクとは?

サードパーティリスクとは、委託先やSaaS・クラウドなど、自社の業務を支える外部の事業者で発生したインシデントにより、自社の情報やサービスにも影響が及ぶリスクのことです。原因となるインシデントの発生個所が自社ではコントロールが難しい外部にあり、直接的なリスク管理が難しいという点が特徴です。

私がこの領域を明確に意識したのは、2019年のIPAの情報セキュリティ10大脅威でした。当時は「サプライチェーンの弱点を悪用した攻撃の高まり」という表現で、「業務委託を行っていた委託先の企業に対し不正アクセスが行われ、電子メールアドレスが漏えいした」事案を例に説明されていました。その後、2020年に発生した SolarWindsやKaseyaなどのインシデントが立て続けに発生し、世界的にサプライチェーンリスクへの危機意識が高まったと思います。

この頃は、あくまでもサプライチェーンリスクという表現が主流でしたが、近年はGartnerなど第三者機関のレポートや欧米の政府・監督機関のガイドラインで “Third-Party Risk Management (TPRM)” が標準的な表現となり、国内でも金融庁のガイドライン等で “サードパーティリスク管理” という言葉が使われるようになっています。

どのようなきっかけで表現が変わってきたのか正確に把握していませんが、"サプライチェーンリスク"という表現は概念として広すぎる印象があり、"サードパーティリスク"と表現することで、外部サービスや委託先といった具体的な関係性にフォーカスでき、リスクの所在や対策の方向性をより明確に捉えやすくなると個人的にも感じています。

そして日本国内でも、2024年に委託先が攻撃を受けたことをきっかけに、複数の企業に影響が及ぶインシデントが複数発生しましたことで、サードパーティリスクへの関心はこれまで以上に高まっていると感じます。

サードパーティリスクの管理プロセス

では、サードパーティリスク管理といった場合、具体的にどのような対策が必要になるのか。

金融庁から出されている、金融セクターのサードパーティ・サプライチェーンのサイバーリスク管理に関する調査報告書を参考に、有効とされる管理プロセスを以下に示します。

サードパーティのリスク管理プロセス

- 重要度評価

委託先やクラウドサービスが自社に与える影響度を分類・特定 - リスク評価・事前審査

サービス利用前にセキュリティや再委託状況を評価し、リスクを見極める - 契約

監査権や再委託制限、データ保護条項などを契約に反映し、条件を整備 - 継続モニタリング

利用中のパフォーマンスやセキュリティを定期的に確認し、状況に応じて再評価 - 退出・代替戦略

契約終了時に備え、データ削除・移行や引継ぎ手続きなど

セキュリティ業界では近年、セキュリティチェックシートにまつわる課題がたびたび議論されていますが、上記の管理プロセスの中では主に利用前のリスク評価・事前審査(デュー・デリジェンス)に該当します。一方で、実際にリスクが発生するのは利用中から利用終了後であり、このフェーズ(デュー・ケア)までカバーできるリスク管理プロセスを構築することが重要と考えています。[1]

サードパーティリスクで管理すべきリスク

前述のリスク管理プロセスを構築する上で、認識すべき前提が2点あると考えています。

1点目は、サードパーティの種類が複数あり、対象によって適切な確認方法が異なる、という点です。例えば以下のものが挙げられますが、対象が会社(組織)なのか、サービスなのか、あるいはソフトウェアなのかによって、リスクの捉え方や評価すべき観点が変わると考えています。

- 委託先企業(アウトソーシング)

- クラウド/SaaSサービス提供者

- プロダクトの基盤となるサービス

- 外部連携先のサービス

- 業務系のSaaS

- ソフトウェア/コンポーネント提供者

2点目は、確認すべきリスクの性質も複数ある、という点です。

私が担当するサイバーセキュリティだけではなく、コンプライアンスリスクやオペレーショナルリスク等など多岐に渡り、事業会社においては担当部署が異なることが普通なので、関連部署で連携しながら組織的にリスク管理を実施していく必要があります。

これらの前提を踏まえ、全体をカバーしながら効率的なリスク管理を実現するのは、なかなかに悩ましいと感じています。

対策の初めの一歩として、プラットフォームを導入

この非常に悩ましいサードパーティリスクに対する管理強化として、ウェルスナビではまず、柔軟なリスク管理プロセスを実現するためのサードパーティリスク管理プラットフォームを導入しました。

プラットフォーム導入以前

Excelでのセキュリティチェックシートを外部事業者へ送付し、受領した回答を全社共通のワークフローで回す、というプロセスを採用していました。

この運用には、大きく以下の課題があると考えていました。

-

コミュニケーション負荷が高い

- 外部事業者と申請者、自社評価部門間でもExcelシートを軸としたラリーが発生

-

関係部署間の連携が取りづらい

- 申請内容によって部門を跨いだ追加評価が必要になるケースがあり、ワークフローでは吸収が難しい

-

初回評価後のモニタリングは別運用となり、管理負荷が増大

- チェックシートの集約や台帳の準備、定期チェックを全く別の運用として準備する必要

- 事前リスク評価の負荷が高すぎると、継続的モニタリングに十分なリソースがさけない

これらの課題に対し、既存のセキュリティチェックシート等のツールや運用による改善も一定可能ではありますが、昨今の状況を踏まえた管理強化を進めるには限界があり、また自社独自のツールや運用が複雑になると継続性の観点でも懸念が大きいと感じました。

このため、日本国内でも徐々に増えてきたサードパーティリスク管理ソリューションを調査し、デュー・デリジェンスのみではなくデュー・ケアまでカバーしたリスク管理プロセスを実現し、かつ、関連部署と柔軟な連携やコミュニケーションが可能なプラットフォームを検討しました。

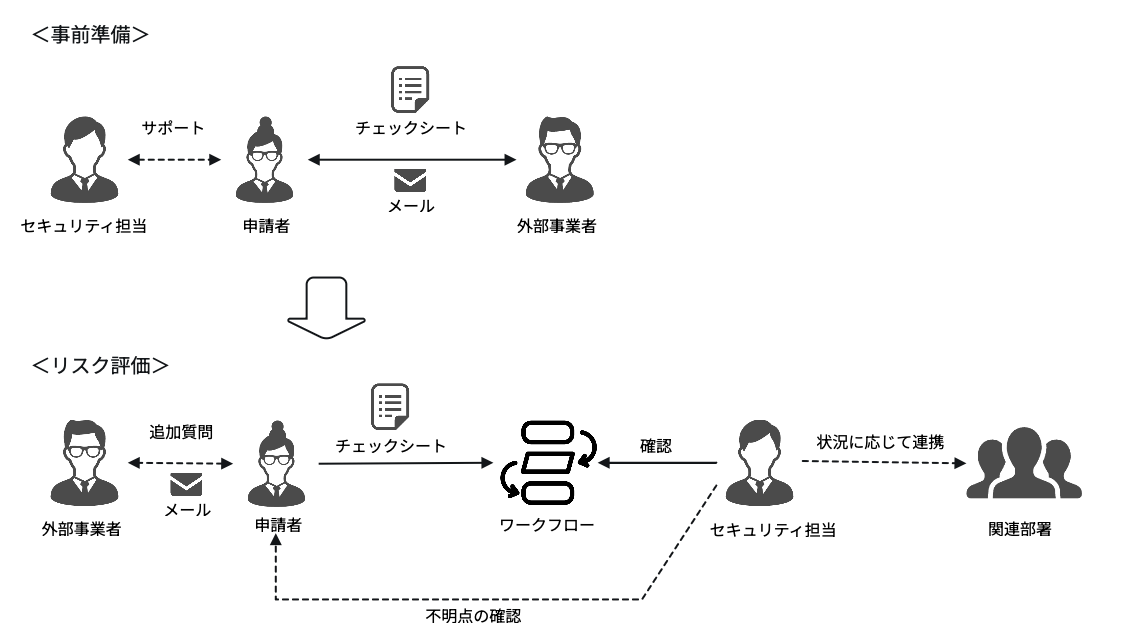

プラットフォーム導入後の運用イメージ

検討の結果、ウェルスナビでは2024年にクラウドサービスのリスク管理プラットフォームとしてConorisを導入しました。詳細な製品紹介はベンダーさんにお任せしますが、ポイントとしては、従来のセキュリティチェックをワークフローへ組み込み、外部事業者を含む、関係先と連携しながらリスク評価ができるツールになります。また、継続的なモニタリングを支援する機能として、契約期間をトリガーとした定期確認・棚卸しを支援する機能も実装されています。本プラットフォーム上で実施する、事前リスク分析のイメージを以下に示します。

プラットフォームの特徴は下記の通りです。

-

対象や利用方法に応じた設問の出しわけ

- 申請者の起票内容に応じて、後続の設問内容、および確認する担当者を変更

-

外部事業者へ直接回答を依頼

- 事業者向けに入力用のURLリンクをお送りして入力いただく

- 直接の入力が難しいケースは個別にサポート

- 評価結果をデータベース化し、継続的モニタリングに活用

プラットフォームの導入により、導入前にあった課題を解決し、多様なサードパーティリスクに対し、デュー・ケアまで柔軟に対応できる土台ができたと考えています。

一方で、実際に運用を始めてみると、ワークフローの維持や更新には一定の手間がかかることも分かってきました。管理対象が多様である以上、プラットフォーム導入だけで全てが解決するわけではなく、運用体制の整備と併せて継続的な改善が必要になると感じています。

今後に向けて

現状はようやく「土台」ができた状態ですので、これを「使い倒し」、ウェルスナビにとって最適なリスク管理を追求していきます。まずは下記ポイントを意識して改善を進めつつ、効率性と実効性の両立を目指していきます。

- 対象ごとに最適化したリスク評価フローの実装

- 有効な継続的モニタリングの実装

- ワークフロー自体の完成度向上

- 運用の継続的な改善に向けた組織整備

📣ウェルスナビ サイバーセキュリティチームは一緒に働く仲間を募集しています📣

著者プロフィール

システム基盤グループ サイバーセキュリティチーム チーム責任者

岡地(おかち)

-

デュー・ケア(Due Care)とデュー・デリジェンス(Due Diligence)の考え方は、以下の書籍を参考にさせて頂きました。

マルチクラウドセキュリティの教科書 クラウド横断で実現する堅牢なセキュリティ基盤 ↩︎

Discussion