未来のプログラム開発

github link: by wangsh

-

プロジェクト概要

重要: 本ドキュメントに含まれるすべての分析、図表解説、テストケース解析、および技術的考察は、最新のAI技術を活用して自動生成されています。コードベースの高度な解析から各種UML図の解釈、テスト戦略の策定まで、AIによる自動処理で作成されています。これにより、人間による手動分析と比較して、効率的かつ包括的なプロジェクト理解を提供しています。

project source code

https://github.com/mariazevedo88/travels-java-api APIトラベルは、旅行予約と管理のためのRESTful APIを提供するJavaベースのマイクロサービスです。このシステムは、ユーザー管理、アカウント管理、旅行予約の作成と管理などの機能を備えており、Spring Bootフレームワークを使用して実装されています。 システムはJWT(JSON Web Token)による認証を採用し、セキュアなAPIアクセスを提供しています。また、HATEOASを使用してRESTful APIのナビゲーションを容易にしています。 -

自動生成された図表の解説

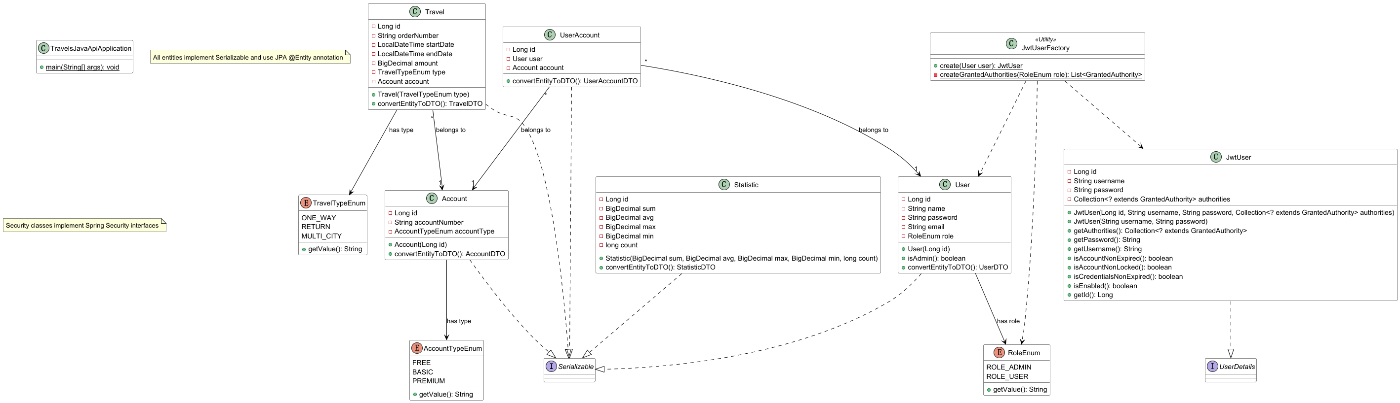

2.1 クラス図(ClassDiagram.puml)

クラス図はシステムの静的構造を表すもので、主要なエンティティクラス、そのプロパティ、メソッド、および各クラス間の関係を示しています。

クラス図

主要なエンティティクラス:

Account: ユーザーの金融口座情報を表すクラス

属性: id, accountNumber, accountType

タイプはAccountTypeEnum(FREE, BASIC, PREMIUM)で定義

Travel: 旅行予約に関する情報を表すクラス

属性: id, orderNumber, startDate, endDate, amount, type, account

タイプはTravelTypeEnum(ONE_WAY, RETURN, MULTI_CITY)で定義

User: システムのユーザー情報を表すクラス

属性: id, name, password, email, role

ロールはRoleEnum(ROLE_ADMIN, ROLE_USER)で定義

UserAccount: ユーザーと口座の関連付けを表すクラス

属性: id, user, account

Statistic: 旅行データの統計情報を表すクラス

属性: id, sum, avg, max, min, count

セキュリティ関連クラス:

JwtUser: Spring Securityの認証に使用されるユーザー情報を表すクラス

UserDetailsインターフェースを実装

JwtUserFactory: UserエンティティからJwtUserオブジェクトを作成するユーティリティクラス

重要な関連性:

Travel は Account に属する (多対1の関係)

UserAccount は User と Account を関連付ける (多対1の関係)

すべてのエンティティはSerializableインターフェースを実装

JwtUserはSpring SecurityのUserDetailsインターフェースを実装

2.2 コンポーネント図(ComponentDiagram.puml)

コンポーネント図はシステムの論理的な構造を表し、各コンポーネントとその相互作用を示しています。

コンポーネント図

主要なコンポーネント:

APIレイヤー:

コントローラー(TravelController, AccountController, UserController, StatisticController, AuthenticationController)

フィルター(JwtAuthenticationTokenFilter, JwtAuthenticationEntryPointFilter)

サービスレイヤー:

TravelService, AccountService, UserService, StatisticService, JwtUserDetailsService

リポジトリレイヤー:

TravelRepository, AccountRepository, UserRepository, StatisticRepository

モデルレイヤー:

エンティティ(Travel, Account, User, Statistic, UserAccount)

セキュリティ(JwtUser, JwtUserFactory)

DTOクラス(TravelDTO, AccountDTO, UserDTO, StatisticDTO, TokenDTO)

ユーティリティ:

TravelsApiUtil, JwtTokenUtil, CacheEventLogger

設定:

SecurityConfiguration, SwaggerConfiguration, CacheConfiguration

外部コンポーネント:

PostgreSQLデータベース: データの永続化

Spring Boot Admin: アプリケーションのモニタリング

APIクライアント: 外部システムからのアクセス

重要な関連性:

コントローラーはサービスを使用

サービスはリポジトリを使用

リポジトリはエンティティをマッピング

エンティティはDTOに変換される

すべてのデータはPostgreSQLに保存される

セキュリティフィルターはJWTトークンを検証

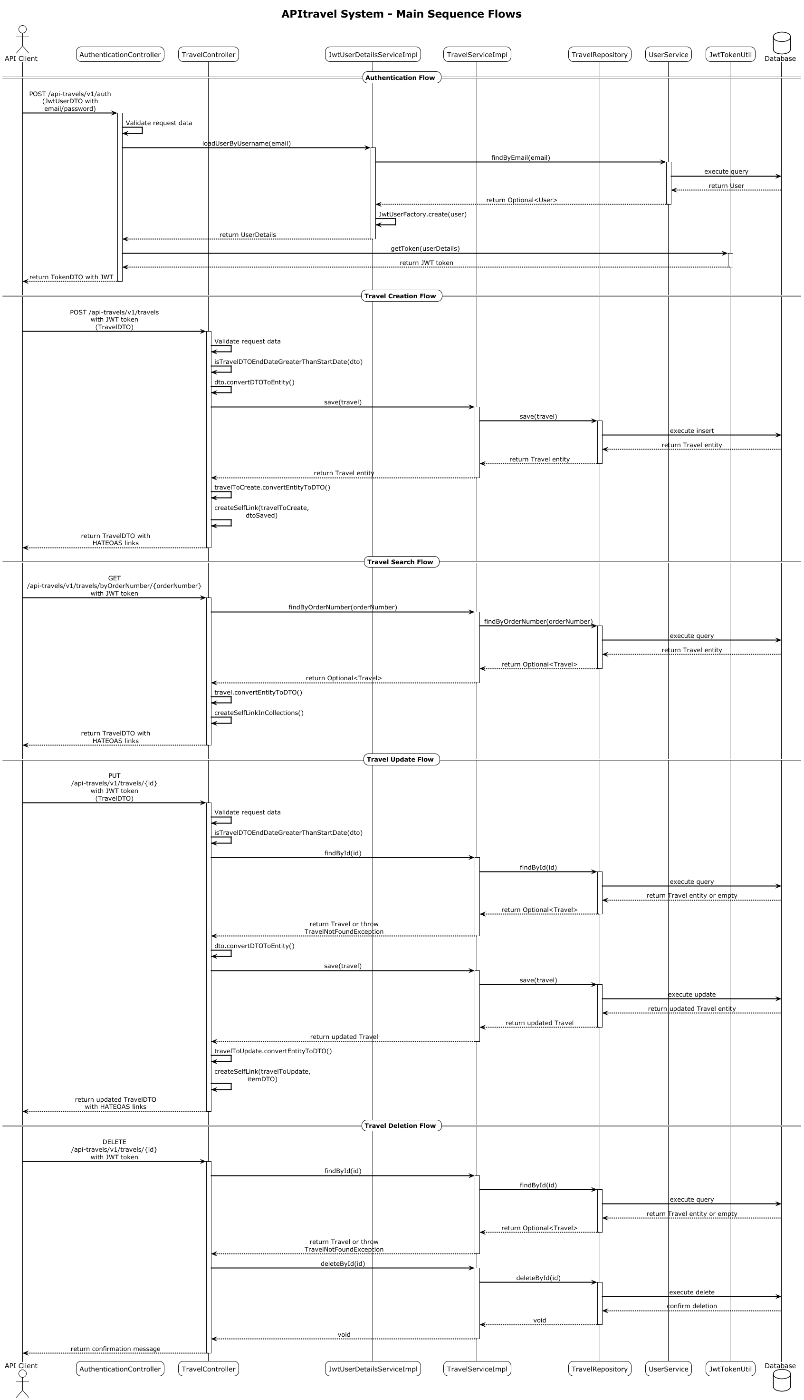

2.3 シーケンス図(SequenceDiagram.puml)

シーケンス図はシステム内の主要なユースケースに対する動的な相互作用フローを表しています。

シーケンス図

主要なシーケンスフロー:

認証フロー:

クライアントは認証コントローラーにユーザー認証情報を送信

UserDetailsServiceがユーザーを検証

認証成功後、JWTトークンが生成されて返却

旅行作成フロー:

クライアントはJWTトークンとともに旅行データを送信

トークンが検証され、リクエストデータが検証される

旅行エンティティが作成され、データベースに保存

作成された旅行のDTOとHATEOASリンクが返却

旅行検索フロー:

クライアントは注文番号などで旅行を検索

対応する旅行エンティティがデータベースから取得

旅行DTOとHATEOASリンクが返却

旅行更新フロー:

クライアントは更新データとともに旅行IDを送信

既存の旅行が検証され、更新される

更新された旅行のDTOとHATEOASリンクが返却

旅行削除フロー:

クライアントは削除する旅行のIDを送信

旅行の存在が確認され、削除される

確認メッセージが返却

3. テストケース一覧

プロジェクトには以下の統合テスト(ITB)テストケースが含まれています。

シナリオ1: 基本的なユーザー、口座、旅行フロー

テストケース1.1: 新規ユーザー登録と認証

テストケース1.2: 口座の作成

テストケース1.3: ユーザーと口座の関連付け

テストケース1.4: 旅行の作成

テストケース1.5: 特定期間の旅行の検索

シナリオ2: エラーケースと例外処理

テストケース2.1: 無効なユーザー認証

テストケース2.2: 無効な旅行データ

テストケース2.3: 存在しない旅行の検索

シナリオ3: 旅行の更新と削除

テストケース3.1: 旅行の更新

テストケース3.2: 旅行の削除

シナリオ4: セキュリティとアクセス制御

テストケース4.1: トークンなしでのアクセス

テストケース4.2: 有効期限切れトークンでのアクセス

テストケース4.3: 無効なAPIキーでのアクセス

シナリオ5: 統計機能のテスト

テストケース5.1: 旅行統計の取得

シナリオ6: パフォーマンステスト

テストケース6.1: 大量リクエスト時の応答性

4. 技術的考察

4.1 アーキテクチャの特徴

APIトラベルプロジェクトは、以下のようなアーキテクチャ特性を持っています:

マルチレイヤーアーキテクチャ:

コントローラー層(API層)

サービス層(ビジネスロジック)

リポジトリ層(データアクセス)

モデル層(エンティティとDTO)

RESTful API設計:

HTTPメソッド(GET, POST, PUT, DELETE)の適切な使用

リソースベースのエンドポイント

HAETOASによるリンク提供

セキュリティ設計:

JWTベースの認証

ロールベースのアクセス制御

APIキーによる追加認証

キャッシング:

EHCacheによるデータキャッシング

パフォーマンス最適化

4.2 使用されている技術スタック

フレームワーク:

Spring Boot

Spring Security

Spring Data JPA

データベース:

PostgreSQL

ドキュメンテーション:

Swagger/OpenAPI

テスト:

JUnit

Mockito

デプロイメント:

Maven

Procfile(Herokuデプロイメント用)

4.3 コード品質と保守性

コード構造:

整理されたパッケージ構造

明確な責任分担(単一責任原則)

インターフェースとその実装の分離

保守性:

テストカバレッジ

詳細なドキュメンテーション

UML図による視覚的な理解サポート

拡張性:

モジュール化されたデザイン

コンポーネント間の低結合性

DTOパターンの採用

5. まとめ

APIトラベルプロジェクトは、旅行管理のための堅牢なRESTful APIを提供するJavaマイクロサービスです。AIでソースコードを自動分析し生成された図表(クラス図、コンポーネント図、シーケンス図)を通じて、システムの静的構造と動的な相互作用を明確に把握することができます。

このシステムは、セキュリティ、パフォーマンス、スケーラビリティを考慮した設計となっており、RESTfulベストプラクティスに従っています。また、自動化されたテストケースにより、システムの品質と信頼性を確保しています。

※

ITB_TestCases

APIトラベル - 統合テスト(ITB)テストケース

1. はじめに

このドキュメントでは、APIトラベルアプリケーションの統合テスト(ITB)テストケースを定義しています。これらのテストケースは、エンドツーエンドの機能が期待どおりに動作することを確認するように設計されています。

2. 前提条件

- テスト環境が適切に設定されている(データベース、外部サービスなど)

- テストデータが利用可能である

- APIキーが設定されている

3. テスト環境

- URL: http://localhost:8080

- API Version: v1

- API Key: FX001-FREE

- データベース: PostgreSQL (localhost:5432/travels)

4. テストシナリオ

シナリオ 1: 基本的なユーザー、口座、旅行フロー

テストケース 1.1: 新規ユーザー登録と認証

目的: ユーザー登録から認証までの基本フローをテストする

ステップ:

-

新規ユーザーを作成する (

POST /api-travels/v1/users){ "name": "Test User", "email": "test@example.com", "password": "password123", "role": "ROLE_USER" } -

作成したユーザーの認証情報でJWTトークンを取得する (

POST /api-travels/v1/auth){ "email": "test@example.com", "password": "password123" }

期待される結果:

- ユーザーが正常に作成される(201 Created)

- JWTトークンが正常に発行される(200 OK)

- レスポンスには有効なトークンが含まれる

検証ポイント:

- ユーザー作成レスポンスのステータスコードとボディ

- トークン取得レスポンスのステータスコードとボディ

- トークンの有効性

テストケース 1.2: 口座の作成

目的: ユーザー認証後に口座を作成する機能をテストする

前提条件:

- テストケース1.1が成功している

- 有効なJWTトークンが利用可能

ステップ:

- 新規口座を作成する (

POST /api-travels/v1/accounts)ヘッダー:{ "accountNumber": "ACC123456", "accountType": "BASIC" }Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- 口座が正常に作成される(201 Created)

- レスポンスには口座の詳細とHATEOASリンクが含まれる

検証ポイント:

- レスポンスのステータスコード

- 口座番号と種類が正しいか

- HATEOASリンクが正しく含まれているか

テストケース 1.3: ユーザーと口座の関連付け

目的: ユーザーと口座を関連付ける機能をテストする

前提条件:

- テストケース1.1と1.2が成功している

- 有効なJWTトークンが利用可能

- ユーザーIDと口座IDが利用可能

ステップ:

- ユーザーと口座を関連付ける (

POST /api-travels/v1/users/accounts)ヘッダー:{ "userId": {USER_ID}, "accountId": {ACCOUNT_ID} }Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- ユーザーと口座が正常に関連付けられる(201 Created)

- レスポンスには関連付けの詳細が含まれる

検証ポイント:

- レスポンスのステータスコード

- ユーザーIDと口座IDが正しいか

- HATEOASリンクが正しく含まれているか

テストケース 1.4: 旅行の作成

目的: 旅行を作成する機能をテストする

前提条件:

- テストケース1.1、1.2、1.3が成功している

- 有効なJWTトークンが利用可能

- 口座IDが利用可能

ステップ:

- 新規旅行を作成する (

POST /api-travels/v1/travels)ヘッダー:{ "orderNumber": "ORD123456", "startDate": "2025-03-01T10:00:00.000Z", "endDate": "2025-03-08T18:00:00.000Z", "amount": 1500.00, "type": "RETURN", "accountId": {ACCOUNT_ID} }Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- 旅行が正常に作成される(201 Created)

- レスポンスには旅行の詳細とHATEOASリンクが含まれる

検証ポイント:

- レスポンスのステータスコード

- 注文番号、日付、金額、種類などが正しいか

- HATEOASリンクが正しく含まれているか

テストケース 1.5: 特定期間の旅行の検索

目的: 特定期間の旅行を検索する機能をテストする

前提条件:

- テストケース1.4が成功している

- 有効なJWTトークンが利用可能

ステップ:

- 特定期間の旅行を検索する (

GET /api-travels/v1/travels?startDate=2025-03-01&endDate=2025-03-31)

ヘッダー:Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- 検索結果が正常に取得される(200 OK)

- レスポンスには期間内の旅行のリストが含まれる

検証ポイント:

- レスポンスのステータスコード

- 返される旅行が指定期間内か

- ページネーション情報が正しいか

- 各旅行のHATEOASリンクが正しく含まれているか

シナリオ 2: エラーケースと例外処理

テストケース 2.1: 無効なユーザー認証

目的: 無効な認証情報でのエラー処理をテストする

ステップ:

-

無効なメールアドレスで認証を試みる (

POST /api-travels/v1/auth){ "email": "nonexistent@example.com", "password": "password123" } -

無効なパスワードで認証を試みる (

POST /api-travels/v1/auth){ "email": "test@example.com", "password": "wrongpassword" }

期待される結果:

- 両方のケースで認証失敗(401 Unauthorized)

- エラーメッセージが返される

検証ポイント:

- レスポンスのステータスコード

- エラーメッセージの内容

テストケース 2.2: 無効な旅行データ

目的: 無効な旅行データでのエラー処理をテストする

前提条件:

- テストケース1.1と1.2が成功している

- 有効なJWTトークンが利用可能

ステップ:

-

開始日が終了日より後の旅行を作成しようとする (

POST /api-travels/v1/travels){ "orderNumber": "ORD123456", "startDate": "2025-03-10T10:00:00.000Z", "endDate": "2025-03-01T18:00:00.000Z", "amount": 1500.00, "type": "RETURN", "accountId": {ACCOUNT_ID} } -

必須フィールドが欠けている旅行を作成しようとする (

POST /api-travels/v1/travels){ "startDate": "2025-03-01T10:00:00.000Z", "endDate": "2025-03-08T18:00:00.000Z", "amount": 1500.00, "type": "RETURN", "accountId": {ACCOUNT_ID} }

期待される結果:

- 両方のケースでバリデーションエラー(422 Unprocessable Entity または 400 Bad Request)

- エラーメッセージが返される

検証ポイント:

- レスポンスのステータスコード

- エラーメッセージの内容

テストケース 2.3: 存在しない旅行の検索

目的: 存在しない旅行を検索した場合のエラー処理をテストする

前提条件:

- 有効なJWTトークンが利用可能

ステップ:

-

存在しない注文番号で旅行を検索する (

GET /api-travels/v1/travels/byOrderNumber/NONEXISTENT)

ヘッダー:Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE -

存在しないIDで旅行を検索する (

GET /api-travels/v1/travels/9999)

ヘッダー:Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- 両方のケースで「見つかりません」エラー(404 Not Found)

- エラーメッセージが返される

検証ポイント:

- レスポンスのステータスコード

- エラーメッセージの内容

シナリオ 3: 旅行の更新と削除

テストケース 3.1: 旅行の更新

目的: 旅行情報を更新する機能をテストする

前提条件:

- テストケース1.4が成功している

- 有効なJWTトークンが利用可能

- 既存の旅行IDが利用可能

ステップ:

- 旅行情報を更新する (

PUT /api-travels/v1/travels/{TRAVEL_ID})ヘッダー:{ "id": {TRAVEL_ID}, "orderNumber": "ORD123456", "startDate": "2025-03-01T10:00:00.000Z", "endDate": "2025-03-10T18:00:00.000Z", "amount": 2000.00, "type": "RETURN", "accountId": {ACCOUNT_ID} }Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- 旅行が正常に更新される(200 OK)

- レスポンスには更新された旅行の詳細とHATEOASリンクが含まれる

検証ポイント:

- レスポンスのステータスコード

- 日付と金額が正しく更新されているか

- HATEOASリンクが正しく含まれているか

テストケース 3.2: 旅行の削除

目的: 旅行を削除する機能をテストする

前提条件:

- テストケース1.4が成功している

- 有効なJWTトークンが利用可能

- 既存の旅行IDが利用可能

ステップ:

-

旅行を削除する (

DELETE /api-travels/v1/travels/{TRAVEL_ID})

ヘッダー:Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE -

削除した旅行を再度取得しようとする (

GET /api-travels/v1/travels/{TRAVEL_ID})

ヘッダー:Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- 削除操作が成功する(204 No Content)

- 削除した旅行の取得で「見つかりません」エラー(404 Not Found)

検証ポイント:

- 削除操作のレスポンスのステータスコード

- 削除確認メッセージの内容

- 削除後の取得操作のレスポンスのステータスコード

シナリオ 4: セキュリティとアクセス制御

テストケース 4.1: トークンなしでのアクセス

目的: 認証が必要なエンドポイントにトークンなしでアクセスした場合の動作をテストする

ステップ:

- トークンなしで旅行を検索する (

GET /api-travels/v1/travels?startDate=2025-03-01&endDate=2025-03-31)

ヘッダー:X-api-key: FX001-FREE

期待される結果:

- 認証エラー(401 Unauthorized)

検証ポイント:

- レスポンスのステータスコード

- エラーメッセージの内容

テストケース 4.2: 有効期限切れトークンでのアクセス

目的: 有効期限切れのトークンでのエラー処理をテストする

ステップ:

- 有効期限切れのJWTトークンで旅行を検索する (

GET /api-travels/v1/travels?startDate=2025-03-01&endDate=2025-03-31)

ヘッダー:Authorization: Bearer {EXPIRED_JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- 認証エラー(401 Unauthorized)

- トークン有効期限切れのエラーメッセージ

検証ポイント:

- レスポンスのステータスコード

- エラーメッセージの内容

テストケース 4.3: 無効なAPIキーでのアクセス

目的: 無効なAPIキーでのエラー処理をテストする

前提条件:

- 有効なJWTトークンが利用可能

ステップ:

- 無効なAPIキーで旅行を検索する (

GET /api-travels/v1/travels?startDate=2025-03-01&endDate=2025-03-31)

ヘッダー:Authorization: Bearer {JWT_TOKEN} X-api-key: INVALID-KEY

期待される結果:

- アクセス拒否エラー(403 Forbidden)

検証ポイント:

- レスポンスのステータスコード

- エラーメッセージの内容

シナリオ 5: 統計機能のテスト

テストケース 5.1: 旅行統計の取得

目的: 旅行統計を取得する機能をテストする

前提条件:

- テストケース1.4が成功している

- 有効なJWTトークンが利用可能

ステップ:

- 旅行統計を取得する (

GET /api-travels/v1/statistics)

ヘッダー:Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- 統計情報が正常に取得される(200 OK)

- レスポンスには合計、平均、最大、最小、カウントなどの統計情報が含まれる

検証ポイント:

- レスポンスのステータスコード

- 統計情報の正確性

- HATEOASリンクが正しく含まれているか

シナリオ 6: パフォーマンステスト

テストケース 6.1: 大量リクエスト時の応答性

目的: システムが大量リクエストに対しても適切に応答することを確認する

前提条件:

- 有効なJWTトークンが利用可能

ステップ:

- 10秒間で100回の旅行検索リクエストを送信する (

GET /api-travels/v1/travels?startDate=2025-03-01&endDate=2025-03-31)

ヘッダー:Authorization: Bearer {JWT_TOKEN} X-api-key: FX001-FREE

期待される結果:

- すべてのリクエストが正常に処理される

- 平均応答時間が500ms未満

検証ポイント:

- リクエストの成功率

- 応答時間

- エラーレスポンスの有無

5. テスト実行の注意事項

- テストは順番に実行する必要があります(特にシナリオ1内のテストケース)

- 各テストの前に適切なセットアップと後に適切なクリーンアップを行うこと

- テスト環境のデータベースは各テスト実行前にリセットすることを推奨

- すべてのテストで適切なヘッダー情報を設定すること

- テスト結果はログファイルとして保存し、後で分析できるようにすること

Discussion