[TIL] 16. Government Cloud

AWS Control Towerとアカウント管理

ガバクラ利用組織の各アカウントはAWS Control Tower Account Factory経由で発行される。この際に発行された全ての子アカウントではCloudTrailとConfigがControl Towerによって自動的に有効化され、証跡ログおよびConfigログはログアーカイブアカウントにおいて集約管理される。

一方で、Security HubとGuardDutyはOrganizationsによって自動的に組織全体で有効化されており、委任管理者として設定された監査アカウントに監査結果が集約される。

また、AWS Control Towerにおける 予防的コントロール(実体はSCP)や 発見的コントロール(実体はConfig Rules)を各OUに関連づけることで、該当OUに属するアカウントにおいて予防的統制や発見的統制を実現できる。

ユーザ管理

令和6年度よりGCASアカウントによる各CSP環境へのSSO認証が展開されている。AWSにおいては、AWS Identity Centerの外部IdPとしてGCASを利用することで、GCASアカウントとIdCユーザを同期させることが可能である。

各IdCユーザに割り当てられる権限はアクセス許可セットで制御される。アクセス許可セットの実体はAssumeRoleする対象となるIAMロールである。開発・運用ユーザにはSwitchOnlyRoleというアクセス許可セットが割り当てられており、「スイッチ専用ロール」を引き受けて各アカウントにログインする。そして、必要な権限のみを有する「開発・運用ロール」にスイッチロールして開発や運用を行う。

一時的な認証情報を取得することで、アクセスキーを生成することなくCLI実行可能

①Identity Centerを用いたSSO認証により、許可セット(実態はROle)の認証情報取得

②ただ、ガバクラではこれはスイッチ専用ロールなので、そこからさらにAssumeRoleする

ネットワーク構成

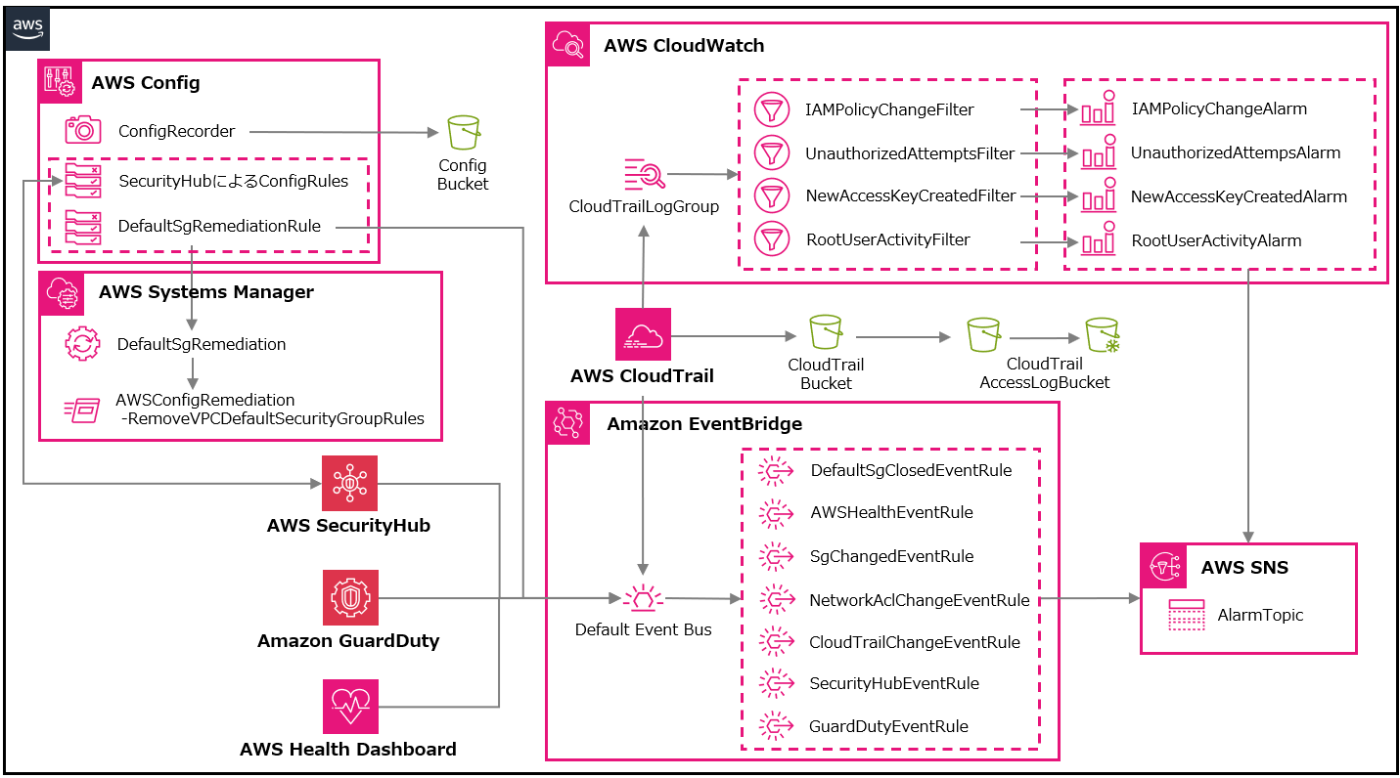

BLEA Stand-alone