Azure ADの「クロステナントのアクセス設定」(後編)

はじめに

過去2回の記事で「クロステナントのアクセス設定」について確認してきました。

今回は、もう1つ検証しておきたいと思っていた「Azure AD の外部組織からのセキュリティ クレームを MFA とデバイスのために信頼する」という機能を試したいと思います。

課題と効果

元々、ゲストユーザーでAzureADに対してログインしようとすると

- ①本来ユーザーが所属するAzureADで認証を実施

- ②ゲストユーザーとしてAzureADを切り替え

- ③切り替え先のAzureADで、必要な認証を再度実施

というステップを踏むため、①でMFAを求められ、③でMFA求められ…というやたら面倒くさいフローになってしまっていました。この面倒くさい課題に対して、新機能により、①でMFAが確認できていれば③のMFAはSKIPする…といういうことができるようになっています。

今回は、この新機能の挙動を確認します。

環境

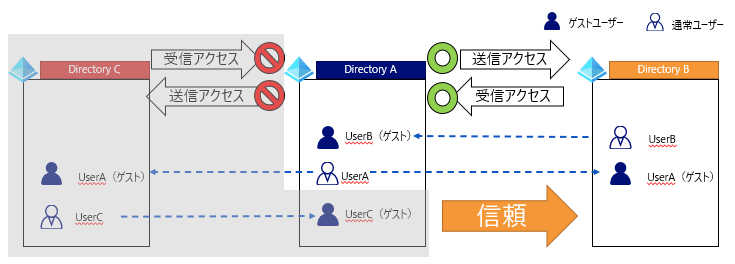

前回検証した環境に少し手を加え、以下のような環境を考えてみます。

今回はMFAに関する挙動を確認するため、DirectoryAがDirecortyBを信頼するように構成し、UserBがゲストとしてDirectoryAにアクセスするときの動きを見ましょう。

検証

これまでの動き

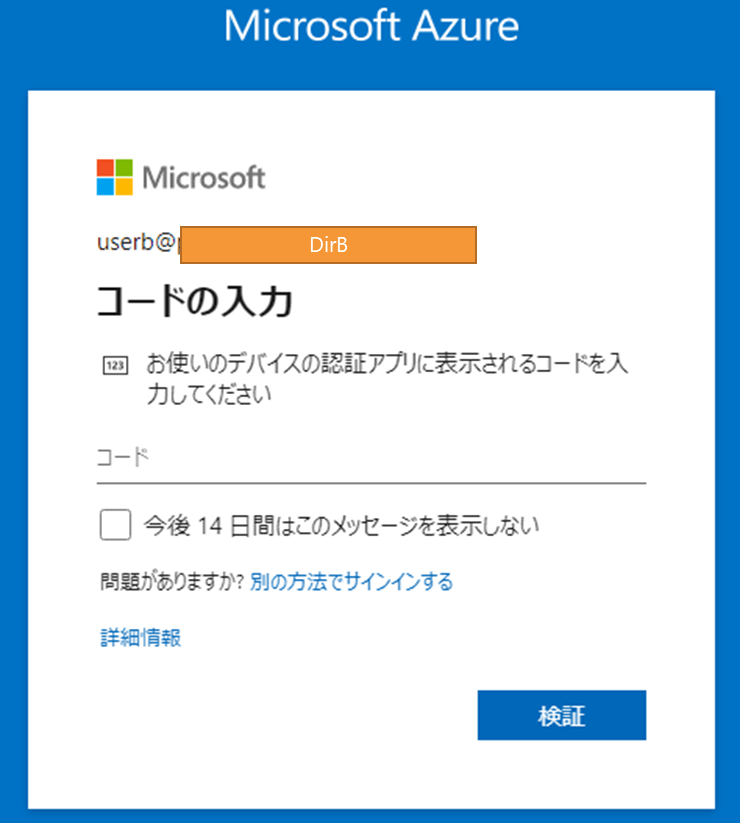

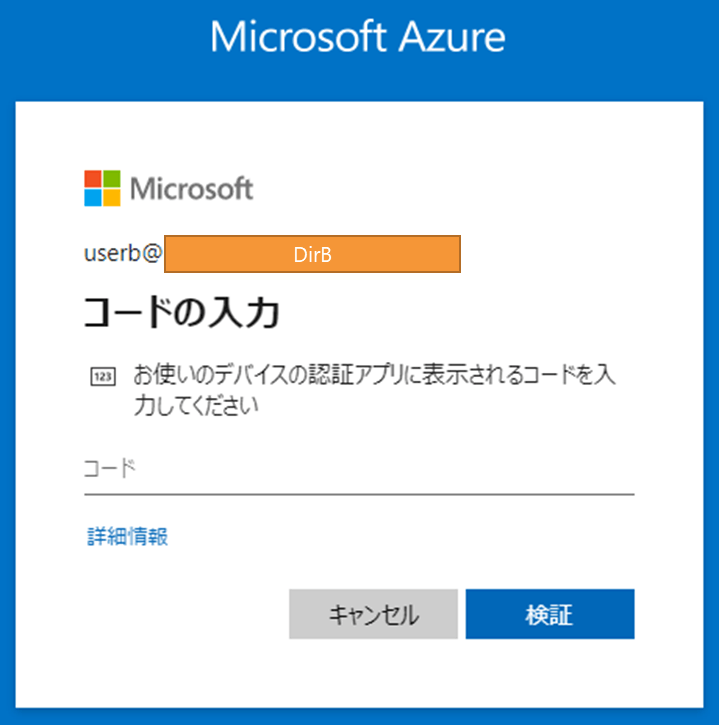

まず、DirectoryBのUserBでAzureポータルにログインしようとしてみます。

この環境では、条件付きアクセスにより、MFAを求めるポリシーが必須になっています。

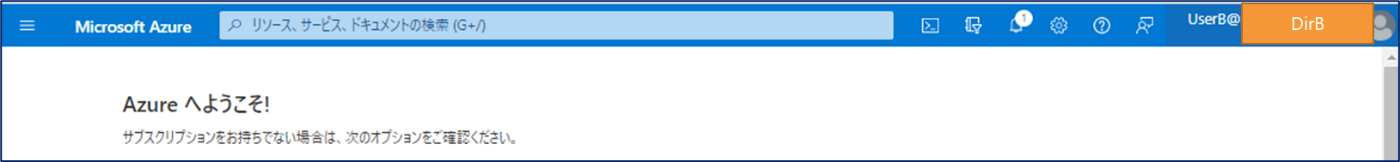

MFAを通すとDirectryBにログインでき、

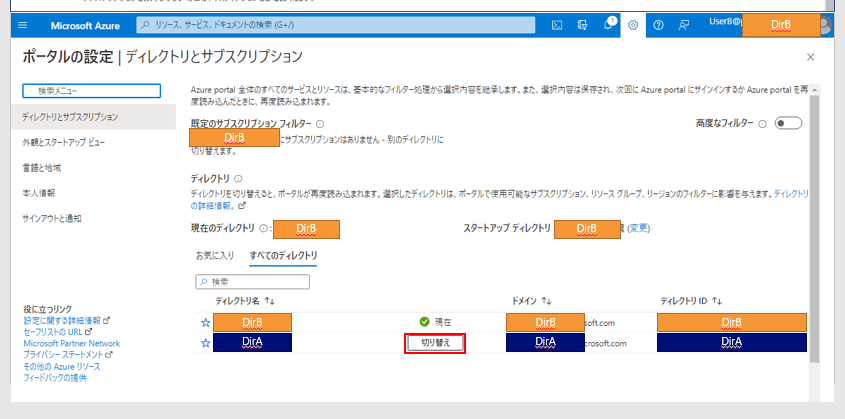

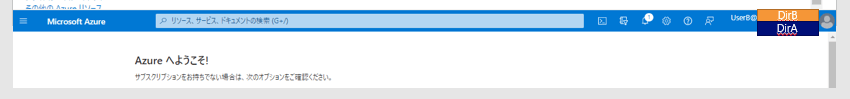

ディレクトリの切り替えを行い、DirectoryAにアクセスします。

すると、「課題と効果」に書いたように、再度MFAを求められます。画面からは全く読み取れないのですが、このMFAはDirectoryA側で求めているため、直前で入力したコードとは別に発行されるものです。DirB側で求められてるのと同じ画面なんですけどね…

以上の流れで、UserB@DirBを使って、DirAにたどり着きました。

信頼設定

面倒くささの解消のため、DirectoryAにDirectoryBを信頼させます。

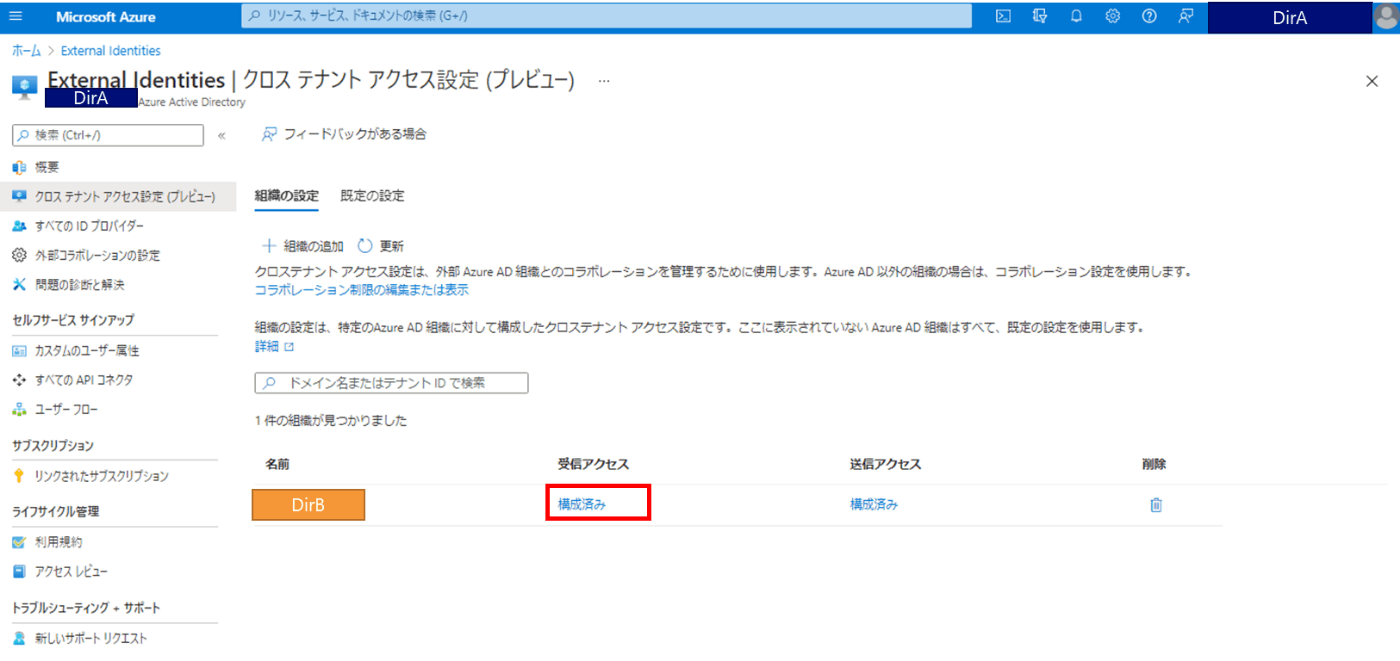

まずAzureAD>External Identities>クロス テナント アクセス設定 (プレビュー)に移動します。

受信アクセスの設定

前回までの検証作業で、『DirAから見て、DirBに対するゲストの受信アクセス(DirBのユーザーをゲスト招待し、DirAへのアクセスを許可している状態)』が設定されていますのでこの受信アクセス(構成済みリンク)をクリックし編集します。

「信頼の設定」タブの配下で、「設定のカスタマイズ」「Azure ADテナントからの多要素認証を信頼する」を選択肢、保存します。

設定作業は以上の通りです。なお、画面に表示されている通り、Intuneを使って管理されているデバイスや、Hybrid Azure AD Joinで登録されているデバイスなどもこの信頼の条件に入れられるようです。(今回は未検証)

設定後の動き

試してみます。…と言いたいところなのですが、基本的に「これまでの動き」と同じですが、Directory切り替え時にMFAを求められずに切り替えられるようになりました。

あまりにも一緒すぎるので画面は省略で…

おわりに

以上のように、「Azure AD の外部組織からのセキュリティ クレームを MFA とデバイスのために信頼する」という機能を確認しました。

DirB側でMFAにより本人の正当性を確認しながら、DirAにアクセスさせることができるようになりました。

今までのようにDirAでもMFAで認証させるとなると、条件付きアクセス設定によりライセンスフィーもかかりますし、セキュリティが対して強固にならないまま、手間とコストが増えることになってしまいます。

今回の新機能により、この手間とコストが削減できるようになりますので、複数テナントを管理されている方は積極的に使っていきたい機能になるかと思います。GAが待ち遠しいですね!

Discussion