オフィス Wi-Fi 設計のポイントとクラウド管理型 Wi-Fi Mist について

この記事は過去のQiitaの記事から移行したものです。

corp-engr 情シスSlack(コーポレートエンジニア x 情シス) Advent Calendar 2019 - Adventar の22日目です。

はじめに

株式会社アカツキのコーポレートITチームでプレイングマネージャーをやっています。

3年前にもネットワーク関係のアドベントカレンダー書いてその中でWLC(Wireless LAN Controller)についても触れたんですが、WLCはクラウド型がだいぶ普及してきているように思います(特にスタートアップやベンチャー)。

オフィスのネットワークやWi-Fiの環境は業務をする上で重要なITインフラですが、スタートアップや小規模な会社では専任のネットワークエンジニアがいるケースはほぼなく大抵は

- わかりそうなエンジニアががんばる

- 情シス担当の人ががんばる

という形になりがちです。

自分もそういった環境で過去5~6箇所のオフィス Wi-Fi の設計と運用を行ってきたのですが、その経験を元に知見をまとめてみたいと思います。

- 前半:オフィスの Wi-Fi 環境設計する上での考慮ポイント

- 後半:クラウド管理型 Wi-Fi Mist での具体例

という形で少し長くなりますがお付き合いください。

自分もネットワークエンジニアではないのでネットワークの細かい技術的な話はできませんが、同じような立場の方の参考になれば幸いです。

想定している読者

- オフィス Wi-Fi の設計で悩んでる人

- Wi-Fi のトラブルに悩んでる人

- Mist の実運用状況について情報集めてる人

オフィスの Wi-Fi 環境設計する上での考慮ポイント

1. 2.4GHz帯 と 5GHz帯 の使い分け

Wi-Fi 環境を構築する場合周波数によって大きく2種類あることを認識しておきましょう(60GHz帯の WiGig は一般的ではないし普及しそうにもないので除外)。

Wi-Fi 5(IEEE 802.11ac)環境下では以下です。

| 2.4GHz帯 | 5GHz帯 | |

|---|---|---|

| 電波特性 | 障害物に強い | 障害物に弱い |

| 電波干渉 | 電子レンジ、Bluetoothと干渉する | 生活空間内には基本ない。 ただし気象レーダーの問題あり(DFS)。 |

| 速度 | 遅い(理論値 600Mbps) | 早い(理論値 6.9Gbps) |

2.4GHz帯 は干渉源が多いのでオフィスエリアではきれいな環境は望めません。

障害物に強いのでオフィスビルだと他社や別フロア、外部からも電波が飛んでくるのでアンコントローラブルな要素が大きくなります。

最新の規格であるWi-Fi6(IEEE 802.11ax)では2.4GHz帯の高速化も図られていますが、5GHz帯(9.6Gbps)と同等ではありません。

干渉の問題は変わらないと思いますので5GHz帯を使うことを考えておいたほうがよいでしょう。

2. チャンネルを理解する

2.4GHz帯、5GHz帯ともに利用可能なチャンネル(周波数の範囲)が設定されています。

チャンネルが同じアクセスポイントがお互いの電波の有効範囲内にある場合、干渉が発生し電波環境が悪化します(速度低下、接続不安定)。

| 2.4GHz帯 | 5GHz帯 | |

|---|---|---|

| 利用可能チャンネル | 1~13(14) | W52 : 36,40,44,48 W53 : 52,56,60,64 W56 : 100,104,108,112,116,120,124,128,132,136,140 |

| チャンネルあたりの帯域 | 5MHz | 20MHz |

(IEEE 802.11bは 1-14で、IEEE 802.11g は 1-13)

2.4GHz帯については以下が参考になります。

無線LANよろず講座|無線LANのチャンネルの割り当て方

2.4GHz帯の電波は障害物に強いため都心部やオフィスビルなどでは自社だけでなく外部の電波を電波も飛んでくるので3パターンではきれいな環境は到底作れないのがわかるかと思います。

モバイルルータ、テザリングも当たり前に存在する時代なのでそれらも干渉源となります。

Wi-Fi の利用チャンネルを可視化するツールを使って2.4GHz帯を観測するとかぶりが大量に発生しているのがわかるかと思います。

一方5GHz帯で20MHz帯域では表の通り19パターン作ることが可能です。ボンディングを行い40MHzにしても9パターン作れます。

ボンディングとは通信速度を上げるために2つ以上のチャンネルを束ねることです。IEEE 802.11ac(Wi-Fi 5)においては40MHz/80MHz/160MHzがサポートされています。

チャンネルを束ねるのでその分利用可能パターンは減ります。

3. 利用データレートの設定

Wi-Fi の環境においてはアクセスポイントへ接続している端末の中で接続速度(データレート)の一番遅い端末がそのアクセスポイントの性能を決定します。

アクセスポイントは接続されている端末の通信を常に同時に処理しているわけではなく、順番に切り替えながら通信を処理しています。

この中に接続速度(データレート)の遅い端末が存在すると、それが全体の足を引っ張る形になります。

これを避けるために特定のデータレートに満たないものは接続を拒否する設定を入れます。そうすることで一定のデータレートを満たす端末のみでの利用を可能とします。

ただし、低データレートを拒否するとどこにも接続できない端末が出てくるかもしれないので、そこはアクセスポイントの全体的な配置状態や利用される場所を適切に想定しておく必要があります。また特定のデータレートをサポートしていないドライバもあるので、自身の環境に合わせて調整するのが良いでしょう。

とはいえオフィス内で複数のアクセスポイントがまんべんなく配置されているようであれば、最高データレートのみの設定にしておいても問題ないかと思います(アカツキはアクセスポイントの配置が高密度な環境なのでそうしています)。

データレートについて詳しくは以下の記事が非常に参考になります。

第2章 カンファレンス向け高密度無線LANの作り方―成功のカギは電波特性を活かすこと:CONBUの無線LAN構築術―カンファレンスネットワークの作り方|gihyo.jp … 技術評論社

4. DFS の理解

5GHz帯は2.4GHz帯と比較して利用チャンネルが多いという話を先にしましたが、5GHz帯にも弱点があります。それが DFS(Dynamic Frequency Selection)です。

5GHz帯は気象・航空レーダーでも利用されており、レーダーが利用するチャンネルと重複し干渉が発生した場合はレーダー側を優先しアクセスポイント側が別のチャンネルに切り替える必要があります。これは法律で規定されている内容であるため無視することはできず、アクセスポイントはこの仕様に準拠する必要があります。

対象のチャンネルは W53/W56 となっており W52 の4チャンネルは対象外です。

アクセスポイントは DFS 発生時に切り替える先のチャンネルが干渉しないチャンネルであるかを確認する必要があり、60秒間検索を行い問題なければ切り替えるという動作を行うことが一般的です(以前利用していた Cisco Airtonet はこの挙動でした)。

実際にこれが発生するとどうなるかというと、

- アクセスポイントが停波して、接続している端末は通信不可になる

- 60秒間そのアクセスポイントには接続できない

- 別のアクセスポイントへうまくローミングできない場合、クライアントは接続待機状態になる(ネットワーク使えない)

ということになります。

この DFS の発生は環境によっても左右されます。外部からの電波の影響をうけにく立地や構造になっていれば頻度は少なく済むのですが、ガラス張りで外からの電波を拾いやすい環境だと頻繁に発生します。

アカツキのオフィスは3方向が前面ガラス張りのため頻繁に DFS が発生します(1日あたりのべ10〜20)。先述の挙動がオフィスの各所で頻繁に発生すると非常につらい状態になり、過去これには非常に悩まされました。

尚 DFS 発生時の挙動はメーカーによって様々な実装がされています。

Aironet のように60秒間停波して接続が切れる挙動をとるものもあれば、常に別のアンテナで干渉しないチャンネルを検索しておき DFS 発生時に即座に干渉しないチャンネルへ切り替わりダウンが発生しないものもあります。

(Aironet については最新のモデルでどういう挙動を取るかは把握していないので、現在はことなる挙動になっているかもしれません。)

5. ブロードキャスト/マルチキャストパケットのフィルタ

アクセスポイントに接続されている端末はすべてが同時に通信しているわけではありません。このため無線ネットワーク上でユニキャスト以外のパケットが頻繁に流れるとそれがアクセスポイントから端末へ通信されるため、通信環境の悪化を招きます。

1台の端末から発生したブロードキャストパケットが同一サブネット内の端末へ投げられるので通信が混雑することは想像できます。

ブロードキャストの通信としては ARP や DHCP、マルチキャストでは mDNS、Bonjour がオフィスの LAN では一般的なものです。これらが頻繁に無線ネットワーク上をながれているとアクセスポイントの負荷が上がることになります。

アクセスポイントではこれらを考慮して不要なパケットをフィルタできる仕組みを持っているものがあります。

オフィス LAN 内でこれらのパケットでフィルタしても問題ないものがあればフィルタすることで Wi-Fi の環境が劇的に改善する場合があります(DHCPはフィルタすることは通常ないかと思いますが)。

アカツキでもこのフィルタ設定は非常に効果的だったのですが、詳細は後述します。

6. MU-MIMO(Multi User MIMO)

IEEE 802.11ac(Wi-Fi 5)には Wave 1 と Wave 2 の2つの世代があり、MU-MIMO は Wave 2 で対応された仕様です。

同じ IEEE 802.11ac (Wi-Fi 5)でも Wave 1 では非対応で SU-MIMO のみとなっています。

SU-MIMO(Single User MIMO)ではアクセスポイントとステーション(接続する端末)で1対1の通信となっています。多数の端末が通信している場合、同時ではなく通信相手を高速に切り替えながら同時に処理しているように見せている形です。

この1対1の通信を1対多に対応した規格が MU-MIMO です。アクセスポイントに搭載されているアンテナに応じて同時通信の数が増えます(最大4つ)。

(ただし、ダウンリンクのみでアップリンクでは1対1です。アップリンクの1対多はWi-Fi 6での対応になっています。)

利用しているアクセスポイントが Wave 1 仕様のものであれば Wave 2 仕様のものか IEEE 802.11ax(Wi-Fi 6)への入れ替えを検討してもよいかもしれません。

注意点としては接続する端末側にも MU-MIMO の対応が必要なので対応していない端末ばかりの環境ではこの恩恵は受けられません。

余談ですがアカツキでも以前 Cisco Aironet の Wave 1 の機器を利用していました(Aironet 3702)。導入当時に Wave 2 対応はモジュール追加で可能という話があって選択したのですが、結局その後モジュールの追加対応はなく Wave 2 へのアップデートが遅れてしまいました。自分の中で Cisco への信頼度が下がった瞬間でした。

以下でも同じことを嘆いている方がいるようです。

Cisco Aironet 3700 Wave 2 Module : Cisco

7. 2.4GHz帯と5GHz帯の SSID の使い分け

2.4GHz帯と5GHz帯を同じ SSID として設定するケースがあります。これは同じ SSID にしておくことで、5GHz帯に対応している端末は5GHz帯で接続、5GHz帯に対応していない端末では2.4GHz帯で接続されるという挙動を期待してのものかと思います。

メーカーによってはこれを推奨する場合もあるのですが、自身の経験としてはあまりオススメできないと感じています。

どちらにつながるかは端末の挙動に依存するので、5GHz帯使えるのに遠くの2.4GHz帯につながったまま(先述の通り電波特性上障害物に影響されにくい)というケースがあります。

折角高速な5GHz帯に対応しているのに2.4GHz帯をつかんだままで通信が遅い状況が発生するので、2.4GHz帯と5GHz帯は SSID で明確に別物として用意するのがよいと考えています。

アカツキでは基本2.4GHz帯は優先度を低くするという方針で運用しており、社内端末は基本5GHzを使うようにしています。たとえば古めのノート Windows PC で対応していないものは5GHz帯が使えるアダプタを利用しています。

ただ、

- ゲーム開発を行う上で特定の端末で動作検証する必要があるが2.4GHz帯にしか対応していない

- IoT デバイスは基本2.4GHz帯にしか対応していないものが多い

という状況もあるので、必要なところだけで電波を出すようにして基本は5GHz帯という運用です。

8. VLAN Pooling

ブロードキャスト/マルチキャストのトラフィックによる負荷を避ける別の手段として VlLAN Pooling の機能があります。

ひとつの SSID に対して複数の VLAN を割り当てることで、サブネット単位でクライアントを分離することが可能です。

たとえば 10.0.0.0/21 のサブネットがあるとするとゲートウェイアドレスとブロードキャストアドレスを除く最大2046ホストが存在可能になります。

これを 10.0.0.0/24 から 10.0.8.0/24 の8つのVLANに分けて VLAN Pooling で運用すると1サブネットあたり253ホストとなり、ブロードキャスト/マルチキャストの対象範囲が狭まります。

すべてのホストに対しての通信ではなく同一 VLAN 内にのみ狭めることができるので負荷を下げる効果が期待できます。

先述の通りブロードキャスト/マルチキャストのフィルタを有効化していれば細かく分けなくても余計な負荷がかけずに済みますが、DHCP をフィルタすることは難しいと思われるのでフィルタ有効化の環境でも一定効果は見込めるのではと思います。

ただし、ブロードキャスト/マルチキャストを何かしら活用している環境下においてはフィルタすることで影響が出てしまうので事前に確認しましょう。

ブロードキャスト/マルチキャストフィルタはアカツキでも利用しています。

9. アクセスポイントの設置場所

アクセスポイントは可能な限り天井にとりつけるべきです。イベントホールなど天井が高くなる場合は壁面が良いと思いますが、通常のオフィスであれば天井で問題ないでしょう。下に置くと障害物にきれいに広がらないので電波は基本上から出すようにするのがよいです。

Mist について

ここから後半です。前半で述べた考慮ポイントについて具体的な設定を見ていきたいと思います。

が、その前にまずは Mistについて少し。まだ日本ではあまり馴染みがない名前だと思うので簡単に紹介しておきます。公式は以下。

Cisco 出身のメンバーが2014年に設立した Wi-Fi の独立ベンダーでしたが、2019/03に Juniper Networks に買収され現在はその製品ラインナップとして組み込まれています。

独立ベンダーだったのもあり販路が少し貧弱な感はあったのですが、Juniper に買収されたことで販路が広がりました。

アカツキは台湾にも子会社があるのですが、このおかげで台湾でも導入することができました。

製品の詳細については上記リンク先を見ていただければだいたい分かるので割愛します。

ちなみに2019/12時点では日本語化されていないため、管理画面もドキュメントも基本的にすべて英語です。

Mist でどうするか

Mistはクラウド管理型なのでローカルに WLC はなく、すべてクラウド上の管理画面で設定を操作します。

設定項目も比較的シンプルな作りになっており、以前 Cisco の Aironet を運用していたころとくらべるとわかりやすいです。

(Aironet は設定できる項目が細か過ぎてなにをどうすればいいのか分かりづらい、かつ管理画面インターフェイスがレガシーな作りで運用がつらかった。)

現在アカツキでは台湾含む4拠点で総数120台程 Mist アクセスポイントが稼働しています。

本社では55台が稼働しており、接続されているクライアント端末は1600台程度です。

SSID での設定

SSID の追加と設定は Network > WLANs から行います。

アカツキでの設定は以下です。

2.4GHz帯と5GHz帯を SSID で分離。

データレートは最高値以外全部無効。前半でも書きましたが環境に合わせて選択する必要があります。

VLAN pooling(マスクしてるのでわかりにくいですがカンマ区切りで入力)

ARPフィルタ、ブロードキャスト/マルチキャストフィルタ

フィルタについて少し補足しておきます。ARP をフィルタしていますが、Mist 自体が Proxy ARP をサポートしているので基本的にはここを有効化して問題が起こることはないとサポートに確認しました。また DHCP はフィルタの対象外になっています。

フィルタについては以下に詳細の記載があります。

Isolation - Mist Systems

ちなみにブロードキャスト/マルチキャストのフィルタを有効化しても Airdrop の端末検索と送受信は可能です(Bluetooth が使われるので)。

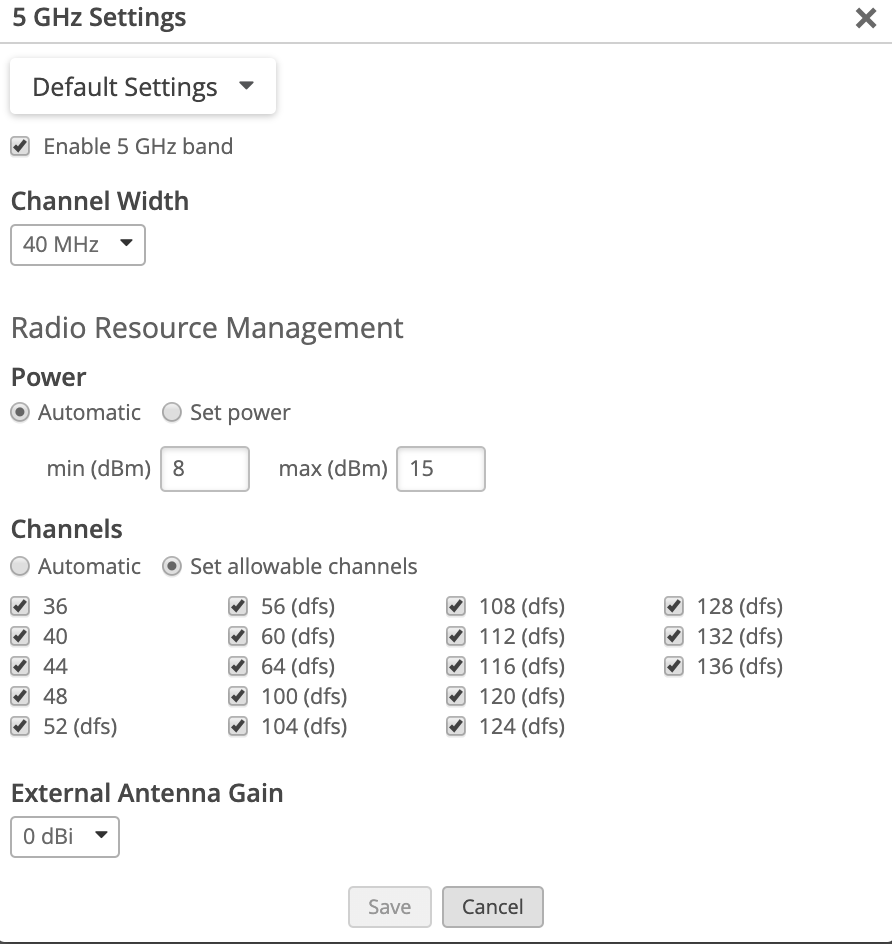

チャンネルの設定

Network > Radio Management > Radio Settings でデフォルト設定が可能です。

ボンディングで40MHzの運用にしています。一時期20MHzにしてチャンネルパターンを多く取る運用をしていたこともあるのですが、通信量が多いので40MHzにしています。

スマホゲーム開発では検証用モバイル端末から数百Mを超えるアセットダウンロードが頻繁に発生するため、帯域幅を確保しています。

ちなみに利用可能チャンネルと DFS 対象チャンネルは国や地域によって異なります。弊社は子会社が台湾にありますが、台湾では非DFSチャンネルが日本より多くなっています。

以下台湾での20MHz時チャンネル選択画面。

Mist その他の機能など

DFS 発生時の挙動

前半で DFS の話が出ましたが、Mist では DFS 発生時に以下の挙動になります。

- レーダーを検知すると即座に非DFSチャンネルへ切り替える(36,40,44,48)

- 接続されていたクライアントは近隣のアクセスポイントへ振り分けて接続端末を0にする

- 30分後にチャンネルをスキャンして利用可能な DFS チャンネルに再度切り替わる(元々のチャンネルが利用可能なら戻る)

アクセスポイントとして停波状態にならずに即座に確実に電波を出せる非DFSチャンネルに切り替えるので、Airtonet で悩まされていた接続が切れて接続待機場になるということがクライアント端末側には発生しません。

(接続端末を0にする挙動はよくわからない部分ではあるのですが。)

Service Level Expectations

Mist では Service Level Expectations (SLE) という指標で Wi-Fi 環境の可視化を行います。

Monitor > Wireless Network を選択するとネットワークの状態をグラフと数値で確認できます。

それぞれにしきい値を設定し、それらをクリアしている割合が%で表示されます。

Capacity の部分でユーザーが利用可能なチャンネルのキャパシティをモニタリング可能です。わかりにくい表現ですが、ここの数値が低下するとつながっているのに重い、遅いという現象が発生するという理解で良いかと思います。

ここの値が低下している場合はなにかしら対策を講じた方がよいでしょう。

Capacity に限らず各項目はサイト単位、アクセスポイント単位で参照可能です。

ちなみにアカツキではブロードキャスト/マルチキャストのフィルタを行っていますが、それらが Wi-Fi 環境にどう影響したかのスクショがあったので掲載しておきます(ここの情報は過去7日分しか参照できない)。

1週間のレンジで Capacity を参照したものです。毎朝10時くらいから低下が発生して19時くらいにから回復しています。

この状態でブロードキャスト/マルチキャストのフィルタを有効化すると低下が劇的に改善しているのがわかります。

さらに mDNS もフィルタしたのが翌日です(スクショが12時過ぎのものなのでわかりにくいですが、10時での低下がさらに改善しています。

通信環境悪化を嘆く声もほぼほぼなくなりました。

詳細は以下を参照してください。

Service Level Expectations (SLE) - Mist Systems

Mist のイマイチなところ

良いところもあればまだまだイケていないところもあります。以下は改善要望も出しているところです。

- 1台のアクセスポイントに接続が集中したままになることがある。うまく近くの他のアクセスポイントへロードバランスしてほしい。

- ログが7日分しか参照できない

- 外部へログを投げることができない

- 管理画面で右クリックで別のタブで開くという動作ができない

- アクセスポイントが勝手に再起動するときがあり原因不明(100台稼働で日に3,4台でランダムに発生する)。調査してもらっている(うちの環境だけではないとは聞いた)。

Wi-Fi 6

クラウド管理型の Wi-Fi だと最近は Cisco Meraki がシェアを伸ばしていますが、今回は選択しませんでした。

2020年以降はいよいよ Wi-Fi 6 も普及し始めてくるタイミングですし、次の機器の入れ替えのタイミングでは改めて Meraki も選択肢に入れたいとは思っています。

Wi-Fi 6対応として売り出されているものでも正式に準拠できていないベンダーもあるという話なので、その時がきたらで改めて比較検討して見極めたいと思います。

Mist Systems cautions vendors against rushing Wi-Fi 6 products

Mist でもWi-Fi 6 対応機器は出ていますが日本での展開はまだです。2020年の早いうちには出てくるかもという話なので入手できたら改めて検証したいと思います。

最後に

ざっと思いつく限りで書いてみましたが、他にもなにか思いついたら加筆しようと思います。

また、情シスSlackのコミュニティに興味あるかたは以下の記事をご覧いただくと良いかと思います。

情シスSlackで幸せになった話|yokoyama /corpengr|note

Discussion