🍧

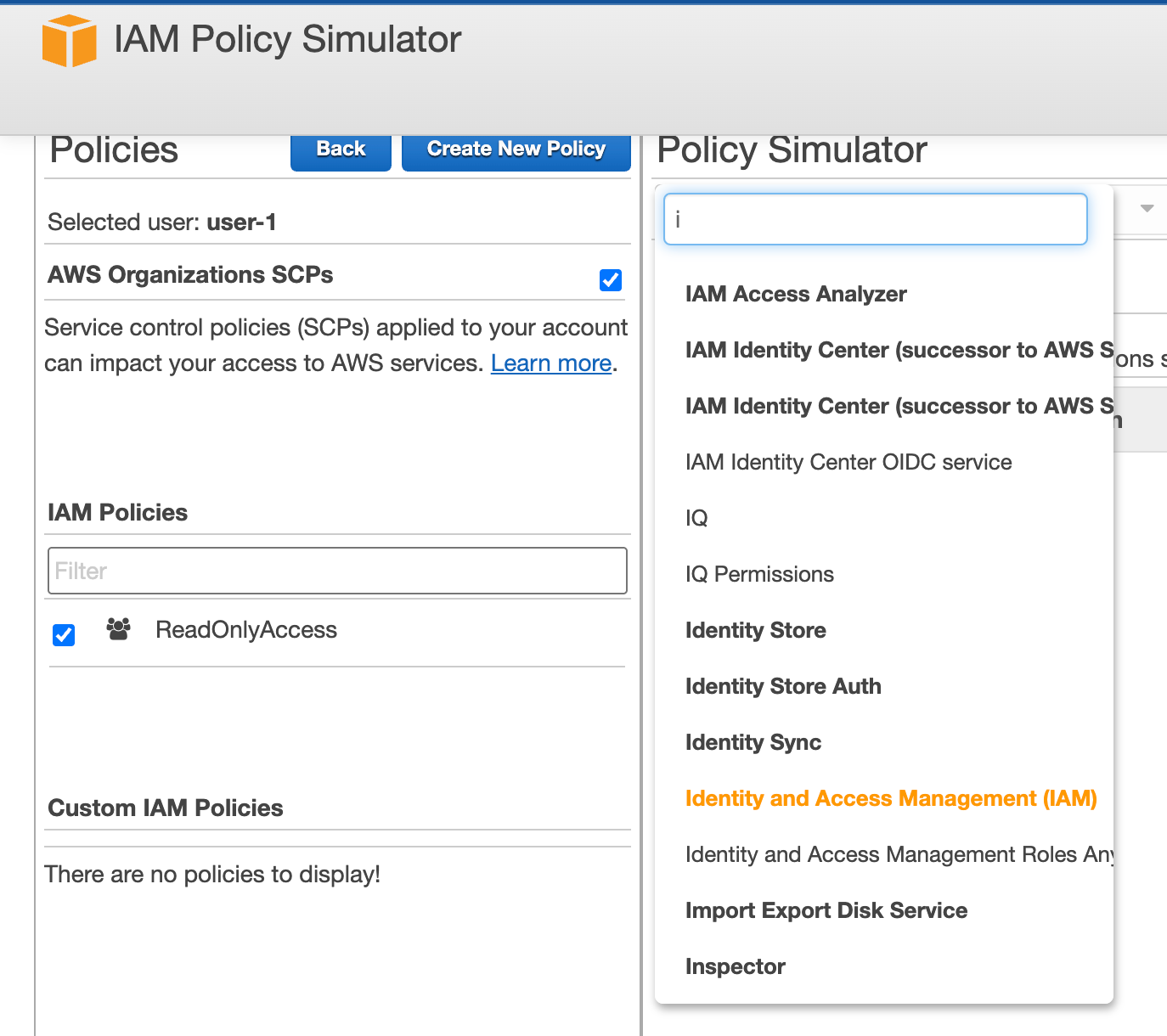

IAM Policy Simulatorでポリシーをテストする

AWS IAM(Identity and Access Management)で、ユーザーやロールにアタッチしたポリシーが「実際にどんなアクセス許可を与えているのか」を確認したいときに便利なのが IAM Policy Simulator です。

IAM Policy Simulatorとは?

IAM Policy Simulator は、指定した IAM ユーザー、グループ、ロール、またはポリシーが特定のアクションやリソースに対して 許可(Allow) または 拒否(Deny) するかをシミュレートできるツールです。

何ができるのか?

- ポリシーの記述ミスを事前にチェックできる

- アクセス拒否の原因を突き止めやすくなる(明示的なDenyか、条件の不一致かなど)

- 新しいポリシーの動作確認が可能(本番環境に適用する前に)

使い方の例(マネジメントコンソール)

ユーザー:user-1

ポリシー:ReadOnlyAccess

1.IAMコンソールを開く

2.ダッシュボード右の「ポリシーシミュレータ」をクリック

3.対象のユーザーまたはロールを選ぶ

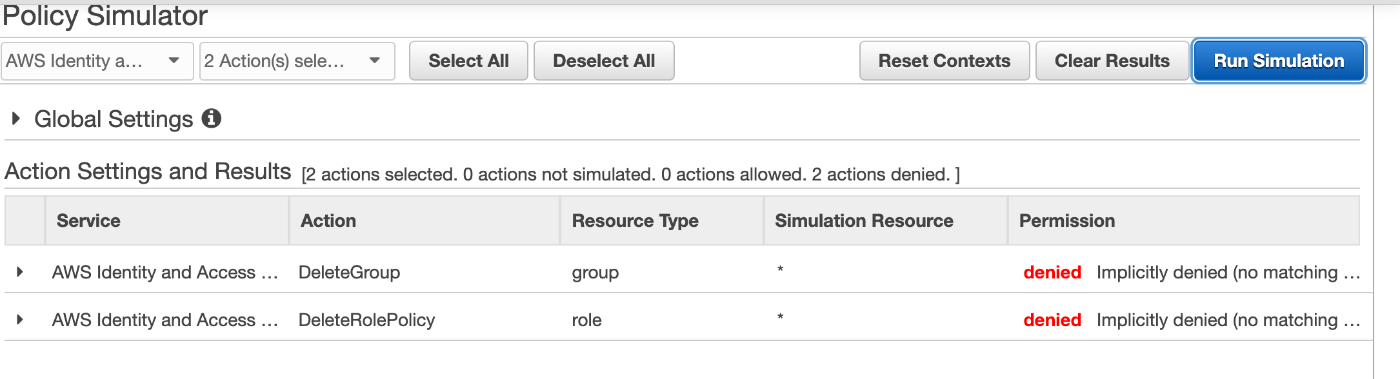

4.テストしたいアクション(例:IAM:DeleteGroup, IAM:DeleteRolePolicy)を入力

5.「Run Simulation」をクリック

まとめ

本番環境で「アクセス拒否」エラーに悩まされる前に、IAM Policy Simulator で事前にテストする習慣をつけるとトラブルを未然に防げます。特に複雑な条件(Condition)やカスタムポリシーを扱うときには便利なツールです。

Discussion