深掘り!OAuth 2.0が変える安全認証の新常識

OAuth 2.0は複雑な環境において、様々なプラットフォーム間での信頼できる接続を確立するための標準プロトコルとして登場しました。この記事では、OAuth 2.0の基本を紹介し、安全な委任アクセスを可能にする役割、フロー、トークン、および実装のベストプラクティスについて説明します。

OAuth 2.0とは

OAuth 2.0は、第三者のアプリケーションがユーザーの認証情報を共有することなく、サーバー上のユーザーのリソースにアクセスできるようにする認可フレームワークです。これにより、ユーザーのログイン資格情報を危険にさらすことなく、他のアプリケーションにデータへのアクセスを許可するための安全で標準化された方法を提供します。

OAuth 1とOAuth 2比較

OAuth 2.0は認可の標準となり、セキュリティ、柔軟性、そしてシンプルさを兼ね備えたより改善されたバージョンです。

OAuth 1.0は、特に初期のソーシャルメディアプラットフォームで広く使用されています。短命のアクセス・トークンを通じてユーザーの資格情報を暴露することなく、APIアクセスを委任することが可能です。現在でもOAuth 1.0は利用されていますが、ほとんどの現代の実装はさまざまなプラットフォームやデータソースを簡便に統合するために、優れたセキュリティと利便性を持つOAuth 2.0を活用しています。

以下はOAuth 1.0とOAuth 2.0の主な違いの概要です:

OAuth 1.0:

- 2007年にリリース

- 認可には暗号化署名を使用。各リクエストは秘密鍵とハッシュアルゴリズムを使って署名する必要があります

- コンシューマーキー、コンシューマーシークレット、リクエストトークン、アクセストークンを用いた3本柱の認可をサポート

- 主な付与タイプはリソースオーナーの代わりに保護されたリソースにアクセスするためのものです

- 各APIコールに署名が必要なため、より複雑とされます

OAuth 2.0:

- 2012年に、より簡易な代替手段としてリリース

- ベアラートークン認証でアクセス・トークンを使用。トークンはリソースにアクセスするための鍵として機能します

- 認可コード付与フローによるアプリ用の4本柱の認可をサポート

- ウェブアプリ、モバイルアプリなどの特定の認可フローを定義

- JWT(JSON Web Token)アクセス・トークンのネイティブサポートを含む

- 各コールごとの署名が不要なため、クライアントの実装が簡単

ApidogでのOAuth 2.0

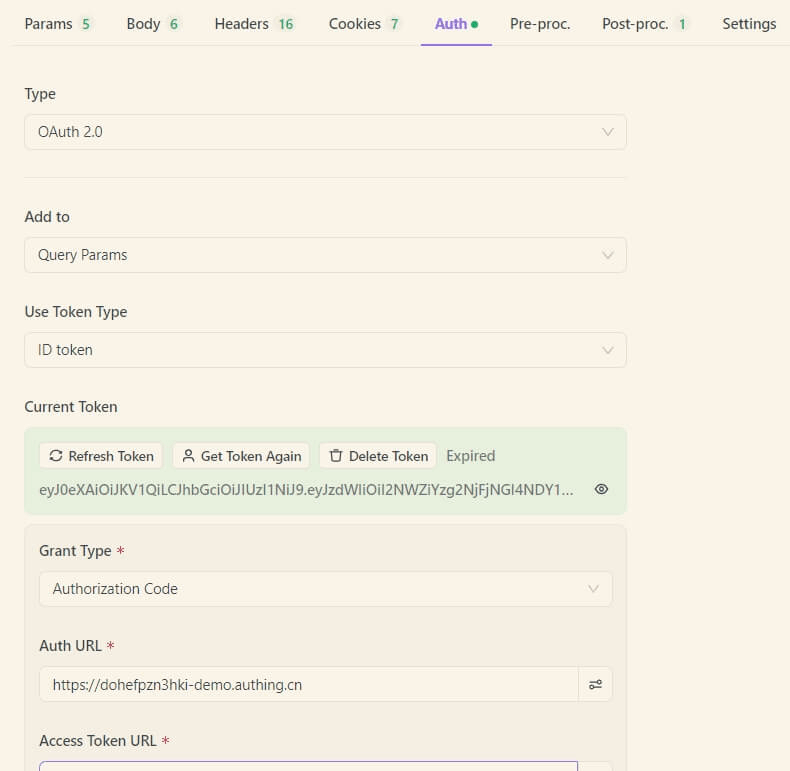

Apidogは強力なAPI管理ツールで、直感的なUIを使ってOAuth 2.0のアクセス・トークンを簡単に取得および管理できます。ワンクリックでアクセス・トークンを取得し、リクエストのためにヘッダーが自動的に入力されます。トークンの有効期限が明確に示され、必要に応じてワンクリックでトークンをリフレッシュすることができ、OAuth 2.0認証APIのテストに非常に便利です。

GoogleのOAuth 2.0

GoogleはOAuth 2.0プロトコルを使用して、ユーザーがGoogleのユーザー名とパスワードを開示することなく、第三者のアプリケーションやサービスに自分のGoogleアカウントデータへのアクセスを許可できるようにしています。詳細なガイドラインは参考用に提供されています。

OAuth 2.0の主な役割

OAuth 2.0は認可プロセスに関与するいくつかの主要な役割を定義しています。それぞれの役割には独自の責任があり、OAuth 2.0プロトコルのセキュリティと機能性を確保する上で重要な役割を果たしています。それでは、これらの役割を詳しく見ていきましょう:

- リソースオーナー(Resource Owner): 保護されたリソースへのアクセスを許可します

- クライアント(Client): オーナーに代わってリソースへのアクセスを要求します

- 認可サーバー(Authorization Server): オーナーを認証し、アクセス・トークンを発行します

- リソースサーバー(Resource Server): 保護されたリソースをホストし、アクセス・トークンを検証します

- ユーザーエージェント(User Agent): オーナーがクライアントおよび認可サーバーとやり取りするためのインターフェースです

OAuth 2.0の仕組み

OAuth 2.0は強力な認可フレームワークであり、ユーザーが第三者のアプリケーションに権限を付与するための安全かつ標準化された方法を提供します。その柔軟性、スケーラビリティ、および広範な採用により、多くのアプリケーションがユーザーのリソースへの安全なアクセスを必要とする際に最適な選択となっています。しかし、ユーザーデータの完全性と機密性を保証するために必要なセキュリティ対策を理解し、実装することが重要です。

OAuth 2.0は、ユーザーがソーシャルメディア統合、シングルサインオン、APIアクセス制御など、第三者のアプリケーションに自分のデータへのアクセスを許可したいシナリオで一般的に使用されます。これにより、ユーザーは第三者のアプリケーションに付与した権限を簡単に管理および取り消しでき、自分のデータのプライバシーとセキュリティを確保します。

OAuth 2.0の例

OAuth 2.0の主な目的は、ユーザーがソーシャルメディアアカウント、クラウドストレージ、その他のウェブサービスなどのリソースにアクセスするために、第三者のアプリケーションに許可を与える安全で効率的な方法を提供することです。これにより、ユーザーが第三者のアプリケーションとパスワードを共有する必要がなくなり、資格情報の盗難や不正アクセスのリスクが軽減されます。

OAuth 2.0はアクセス・トークンの概念を導入しており、ユーザーがクライアントアプリケーションに許可を与えた後に、認可サーバーによって発行されます。これらのアクセス・トークンは、その後クライアントアプリケーションによってリソースサーバーに対するリクエストをユーザーに代わって認証および承認するために使用されます。これにより、クライアントアプリケーションはユーザーの資格情報を直接扱うことなく、ユーザーのリソースにアクセスできます。「Postman OAuth 2.0の使用方法に関する詳細なガイド」が提供されています。

OAuth 2.0認可のプロセス

OAuth 2.0は、ユーザーが自分の資格情報を共有せずに、あるウェブサイト上のリソースへのアクセスを別のウェブサイトに許可する認可フレームワークです。これにより、ユーザーがソーシャルメディアサイトやクラウドストレージサービスなど、さまざまなプラットフォームでデータにアクセスするための第三者アプリケーションを認可するための、安全で標準化された方法を提供します。

OAuth 2.0認可フローは、以下のステップから成ります:

- 1.ユーザーがプロセスを開始:ユーザーは第三者のアプリケーションが提供するボタンやリンクをクリックして、認可プロセスを開始します。これには「Googleでサインイン」や「Facebookで接続」といったボタンが含まれます

- 2.認可サーバーへのリダイレクト:ユーザーは認可サーバーにリダイレクトされ、そこでユーザーの認証と要求されたリソースへのアクセスを許可するかどうかの同意を得ます

- 3.ユーザーが認可を付与:認可サーバーはユーザーに対して、第三者のアプリケーションがどのデータへのアクセスを求めているのかを説明する同意画面を提示します。ユーザーはアクセスを許可するか拒否するかを選択できます

- 4.認可コードの発行:ユーザーが認可を付与した場合、認可サーバーは認可コードを生成し、ユーザーを第三者のアプリケーションのコールバックURLに認可コードと共にリダイレクトします

- 5.アクセストークンのリクエスト:第三者アプリケーションは認可コードを使用して、認可サーバーからアクセストークンをリクエストします。アクセストークンは、アプリケーションがユーザーに代わってユーザーのリソースにアクセスするための資格情報です

- 6.アクセストークンの発行: 認可コードが有効であれば、認可サーバーは第三者のアプリケーションにアクセストークンを発行します。アクセストークンは通常、ユーザーに代わってAPIリクエストを行うために使用できる長寿命のトークンです

- 7.リソースへのアクセス: 第三者のアプリケーションは、アクセストークンを使用してリソースサーバー上のユーザーのリソースにアクセスできます。リソースサーバーはアクセストークンを確認し、有効であれば要求されたリソースへのアクセスを許可します

- 8.リフレッシュトークン(オプション): 場合によっては、認可サーバーがアクセストークンと共にリフレッシュトークンを発行することもあります。リフレッシュトークンを使用すると、現在のアクセストークンが期限切れになった時に、ユーザーが再度認可プロセスを経ることなく、新しいアクセストークンを取得することが可能です

OAuth 2.0の認可フローは、第三者のアプリケーションがユーザーの資格情報を直接扱うことなく、ユーザーデータにアクセスするための安全でユーザーフレンドリーな方法を提供します。これにより、ユーザーはどのアプリケーションが自身のデータにアクセスできるかを制御でき、さまざまなプラットフォームとの統合に対して標準化されたアプローチを提供します。

OAuth 2.0のセキュリティ考慮事項

OAuth 2.0は、第三者のアプリケーションがユーザーの資格情報を使用せずにユーザーのリソースにアクセスできるようにしますが、セキュリティが重要です。アクセストークン、リフレッシュトークン、およびクライアントシークレットのような機密情報は、HTTPSを介して安全に保存および送信されなければなりません。適切なアクセス制御によってアクセスを制限する必要があります。さらに、トークンの有効期限と取り消しは、不正アクセスを防ぐのに役立ちます。

OpenID Connectなどのプロトコルを通じて強力な認証を行うことで、クライアントアプリが資格情報で認証を行うようにし、リスクを減少させます。認可サーバーそのものも、安全なコーディング、監査、監視などの措置によって保護されなければなりません。APIには便利ですが、OAuth 2.0はトークン管理、認証、認可サーバーのセキュリティ、その他のベストプラクティスを通して軽減すべきリスクを導入します。これらの考慮事項に対応することにより、全体のセキュリティが向上します。

終わりに

今回は以上になります!

最後まで読んでくださり、ありがとうございました!

この記事を読んで少しでも理解を深めていただければ幸いです!

Discussion