うさぎでもわかる!構成管理ツール「Puppet」

うさぎでもわかる!構成管理ツール「Puppet」

👇️PodCastでも聴けます

こんにちは!うさぎだよ〜🐰

技術キーワードって本当に毎日新しいものが出てくるよね。今日はうさぎが最近知った「Puppet」という構成管理ツールについて調べてみたよ!

なんと、このツール、人形(パペット)を操るように、サーバーの設定を自在に操れるらしいんだ。名前もかわいいし、これは調べずにはいられないよね!

Puppetってなあに?

Puppetは、ITインフラストラクチャの構成管理と自動化を行うためのオープンソースツールだよ。2005年にLuke Kanilesさんが開発を始めた、歴史あるツールなんだって。

どんな問題を解決するの?

サーバーが1台や2台なら、手動で設定してもなんとかなるよね。でも、100台、1000台となったらどうする?

- 同じ設定を何度も何度も繰り返す必要がある

- 設定ミスが起きやすい

- サーバーごとに微妙に設定が違ってしまう

- 変更履歴が残らない

そんな悩みを解決してくれるのがPuppetなんだ!うさぎも大量のにんじんを管理するときは大変だけど、これと似たような感じかも?

Puppetの特徴と強み

1. 宣言的な構成管理

Puppetの最大の特徴は「宣言的」であることだよ。これは「どうやって」ではなく「どうあるべきか」を記述するってこと。

たとえば、「Apacheをインストールして起動する」ではなく、「Apacheがインストールされていて起動している状態」を記述するんだ。

2. Puppet独自の言語(DSL)

Puppetは独自のドメイン固有言語(DSL)を使うよ。これがPuppetマニフェストと呼ばれるもので、.ppファイルに記述するんだ。

# Apacheのインストールと起動を定義

package { 'apache2':

ensure => installed,

}

service { 'apache2':

ensure => running,

enable => true,

require => Package['apache2'],

}

うさぎでも分かりやすい!「パッケージがインストールされている」「サービスが起動している」っていう「状態」を記述しているのが特徴だね。

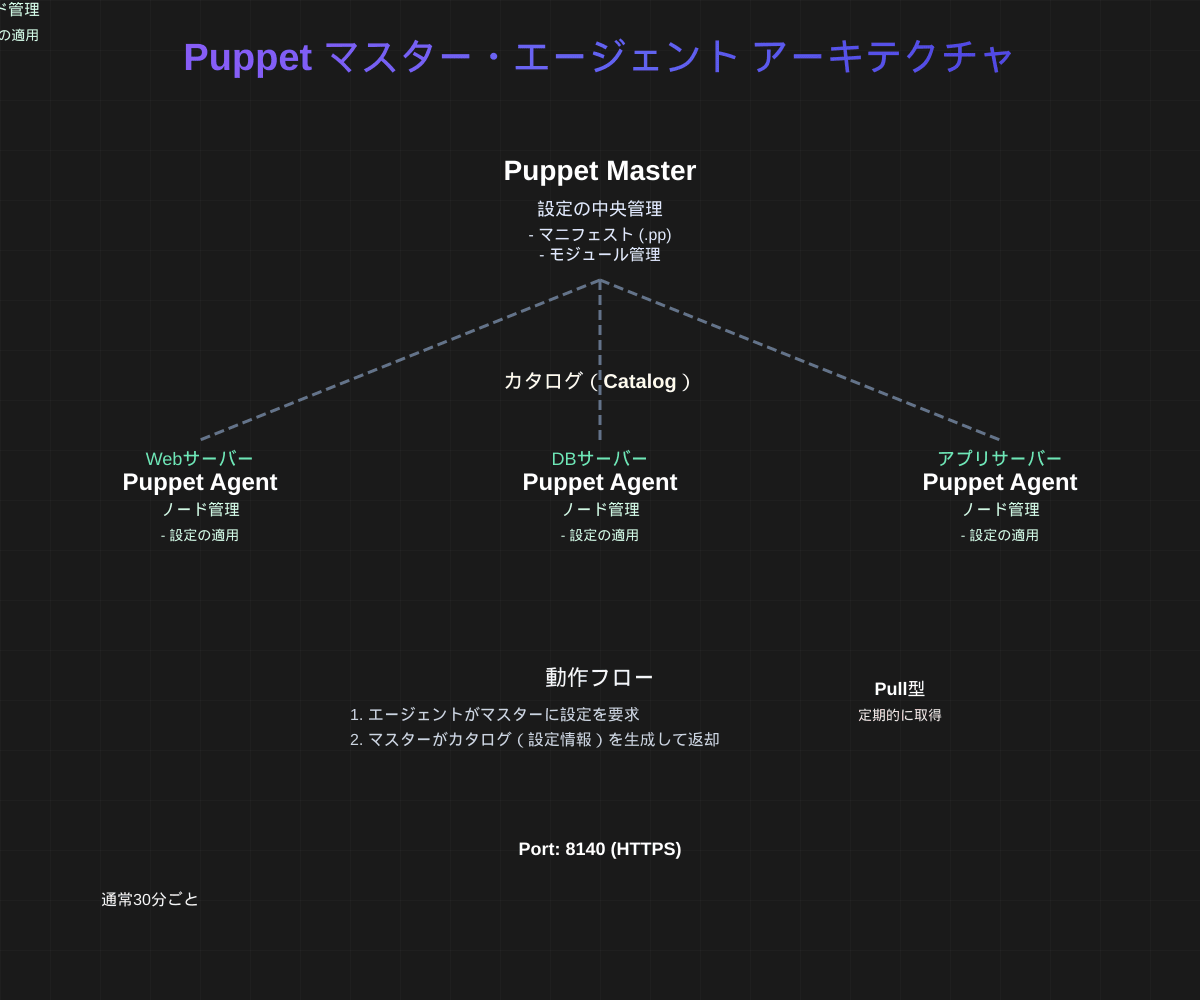

3. エージェント・マスター型アーキテクチャ

Puppetは主に二つのコンポーネントで構成されているよ:

- Puppet Master:設定情報を管理する中央サーバー

- Puppet Agent:各ノード(管理対象サーバー)で動作するエージェント

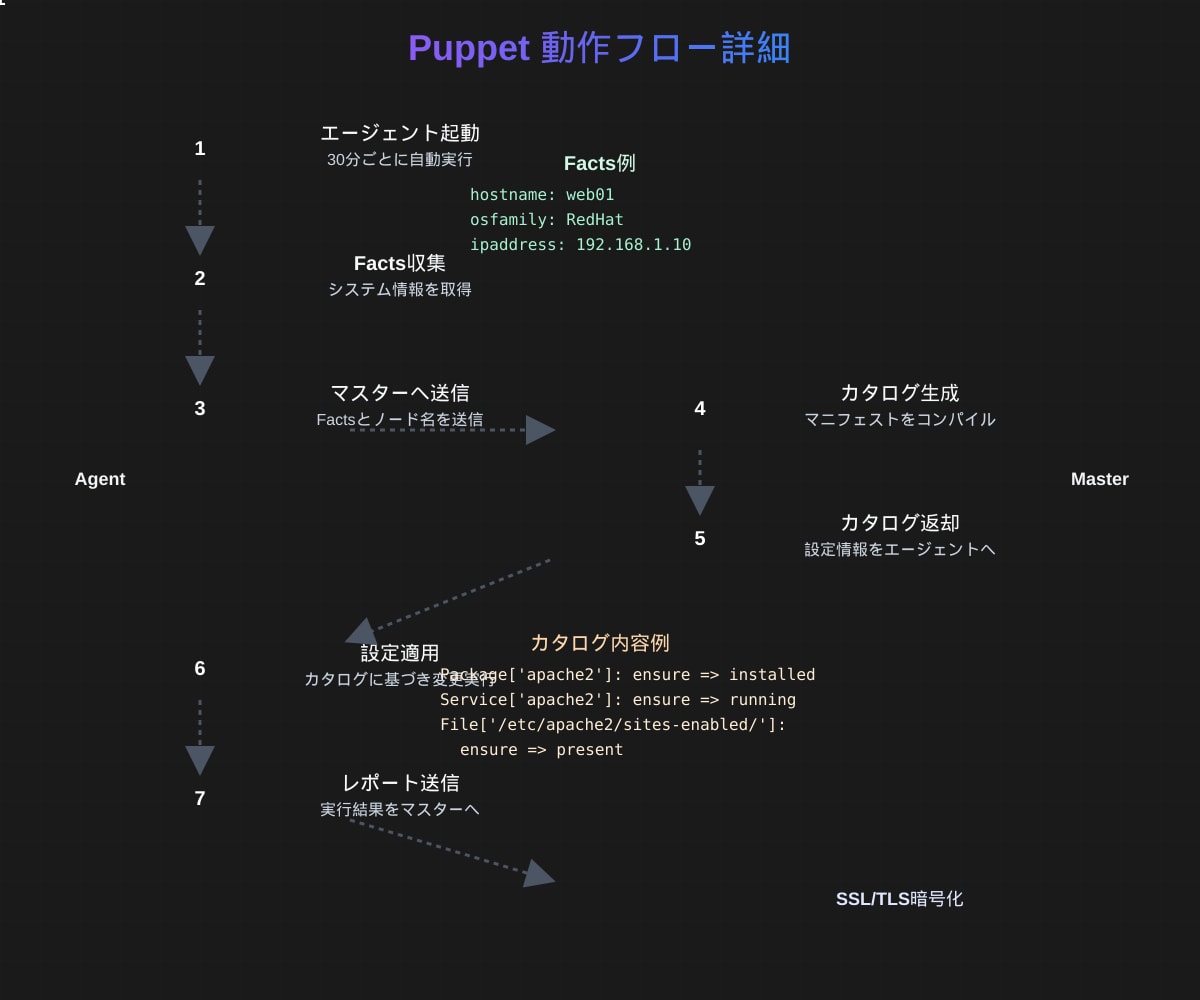

エージェントは定期的にマスターに問い合わせて、あるべき状態と現在の状態を比較し、必要に応じて変更を適用するんだ。

4. 豊富なリソースタイプ

Puppetには様々なリソースタイプが用意されていて、ほぼすべてのシステム設定を管理できるよ:

- file(ファイル)

- package(パッケージ)

- service(サービス)

- user(ユーザー)

- cron(定期実行タスク)

- exec(コマンド実行)

Puppetのアーキテクチャを図解

うさぎが大好きな図解の時間だよ!PuppetのアーキテクチャをSVGで作ってみたよ。

このアーキテクチャ図を見ると、Puppetの構成がよく分かるね。マスターが中央で設定を管理して、エージェントは定期的にマスターから設定を取得する仕組みなんだ。

さらにPuppetの動作フローを詳しく見てみよう!

# より実践的なマニフェストの例

class webserver {

# Apacheパッケージのインストール

package { 'apache2':

ensure => installed,

}

# 設定ファイルの配置

file { '/etc/apache2/sites-available/mysite.conf':

ensure => file,

content => template('webserver/mysite.conf.erb'),

require => Package['apache2'],

notify => Service['apache2'],

}

# サービスの起動

service { 'apache2':

ensure => running,

enable => true,

require => Package['apache2'],

}

# ファイアウォールルール

firewall { '100 allow http':

chain => 'INPUT',

dport => [80],

proto => 'tcp',

action => 'accept',

}

}

# ノードの定義

node 'web01.example.com' {

include webserver

}

このマニフェストは、Webサーバーの完全な構成を定義しているよ。うさぎの経験では、こういう風にクラスとして定義しておくと、複数のサーバーで再利用できて便利なんだ!

他の構成管理ツールとの比較

構成管理ツールには他にもAnsibleやChefなどがあるけど、それぞれ特徴があるよ。

Puppet vs Ansible

| 項目 | Puppet | Ansible |

|---|---|---|

| 言語 | Puppet DSL | YAML |

| アーキテクチャ | エージェント型 | エージェントレス |

| 学習曲線 | やや高い | 比較的低い |

| スケーラビリティ | 高い | 中程度 |

| 実行方式 | Pull型 | Push型 |

Puppet vs Chef

| 項目 | Puppet | Chef |

|---|---|---|

| 言語 | Puppet DSL | Ruby |

| 設計思想 | 宣言的 | 手続き的 |

| 拡張性 | 高い | 非常に高い |

| コミュニティ | 大規模 | 大規模 |

| 企業向け機能 | 充実 | 充実 |

うさぎの個人的な見解では、それぞれこんな使い分けがいいかも:

- Puppet:大規模環境で長期的な運用を重視する場合

- Ansible:シンプルで素早い構成管理が必要な場合

- Chef:Rubyに精通していて、柔軟性を重視する場合

Puppetの実践例

実際にPuppetで何ができるか、具体例を見てみよう!

1. ユーザー管理の自動化

# 開発者用ユーザーを作成

user { 'developer':

ensure => present,

uid => '1001',

gid => 'developers',

shell => '/bin/bash',

home => '/home/developer',

managehome => true,

}

# SSH鍵の配置

ssh_authorized_key { 'developer_key':

ensure => present,

user => 'developer',

type => 'ssh-rsa',

key => 'AAAAB3NzaC1yc2EAAAA....',

}

2. 開発環境の統一化

class development_environment {

# Git のインストール

package { 'git':

ensure => installed,

}

# Dockerのインストールと設定

class { 'docker':

ensure => present,

}

# Node.jsのインストール

package { 'nodejs':

ensure => '16.x',

}

# VS Codeのインストール

package { 'code':

ensure => installed,

provider => 'snap',

}

}

3. セキュリティ設定の適用

# SSH設定の強化

class { 'ssh':

permit_root_login => 'no',

password_authentication => false,

pubkey_authentication => true,

}

# ファイアウォール設定

firewall { '000 accept all icmp':

proto => 'icmp',

action => 'accept',

}

firewall { '001 accept all to lo interface':

proto => 'all',

iniface => 'lo',

action => 'accept',

}

firewall { '999 drop all':

proto => 'all',

action => 'drop',

before => undef,

}

Puppet最新情報(2025年版)

2025年のPuppetは、さらに進化しているよ!最新のPuppet Enterprise 2025では、以下のような新機能が追加されているんだ。

1. 強化されたセキュリティ機能

- 脆弱性の自動検出と修復

- CIS(Center for Internet Security)ベンチマークへの準拠

- より高度な監査ログ機能

2. DevSecOpsのサポート

DevOpsだけでなく、セキュリティも含めたDevSecOpsをサポート。開発の早い段階からセキュリティを組み込めるようになったよ。

3. AIとの統合

AIを活用した構成異常の検出や、最適な構成の提案機能が追加されたんだって。うさぎもAIの力を借りて、もっと賢くなりたいな〜!

まとめ

うさぎの学習メモ 📝

Puppetを調べてみて、こんなことが分かったよ:

- 宣言的な構成管理は、「どうあるべきか」を記述するから分かりやすい

- エージェント・マスター型で、大規模環境に強い

- Puppet DSLは専用言語だけど、意外と読みやすい

- 豊富なリソースタイプで、ほぼ何でも管理できる

Puppetを使うべきケース

- サーバーが数十台〜数千台ある大規模環境

- 長期的な運用を前提とした安定性重視のプロジェクト

- コンプライアンスや監査要件が厳しい環境

- 構成の一貫性が重要なミッションクリティカルなシステム

うさぎが次に学習したいこと

- Puppetモジュールの作り方(Puppet Forgeで公開したい!)

- HieraというPuppetのデータ管理ツール

- r10kを使ったコード管理

- PuppetとTerraformの連携

構成管理ツールって奥が深いね〜!うさぎも、にんじん畑の管理にPuppetを使ってみようかな?(冗談だよ〜😊)

みんなも、インフラの自動化に興味があったら、Puppetを試してみてね!特に大規模環境を管理している人には、きっと役立つはずだよ。

それじゃ、また次回の「うさぎが初めて知ったテックキーワード」でお会いしましょう〜!🐰✨

Discussion