うさぎでもわかるダークウェブ調査入門 〜セキュリティ対策の必須スキルを身につける〜

うさぎでもわかるダークウェブ調査入門 〜セキュリティ対策の必須スキルを身につける〜

1. はじめに

みなさん、こんにちは!今日はセキュリティ担当者なら知っておくべき「ダークウェブ調査」について解説するぴょん!

昨今、企業を標的としたサイバー攻撃が増加し、情報漏洩やランサムウェア被害は珍しいニュースではなくなりました。「攻撃者を知り、自分を知れば百戦危うからず」といいますが、攻撃者の動向を知るには「ダークウェブ」の調査が欠かせません。

でも、「ダークウェブって何?」「危険なものじゃないの?」と思う人も多いはず。この記事では、セキュリティ担当者としてダークウェブを安全に調査する方法を、基礎からわかりやすく解説するぴょん!

本記事の対象読者

- セキュリティエンジニアやアナリスト

- セキュリティ運用担当者

- 脅威インテリジェンスに関心のある技術者

- サイバーセキュリティを学ぶ学生・研究者

2. ダークウェブの基礎知識

サーフェスウェブ、ディープウェブ、ダークウェブの違い

まずはインターネットの構造を理解するぴょん!インターネットは「サーフェスウェブ」「ディープウェブ」「ダークウェブ」の3層に分けられます。

-

サーフェスウェブ(Surface Web):GoogleやBingなどの検索エンジンでインデックス化され、誰でもアクセスできるウェブサイト群。インターネット全体のわずか4%程度といわれています。

-

ディープウェブ(Deep Web):検索エンジンではインデックス化されていない部分。ログインが必要なサイト、データベース、社内ネットワークなどが含まれます。インターネット全体の約90%を占めるとされます。

-

ダークウェブ(Dark Web):特殊なソフトウェアを使わないとアクセスできない匿名化されたネットワーク。Torネットワークの.onionサイトや、I2P、Freenetなどで構成されています。インターネット全体の約6%を占めるとされます。

ダークウェブで使われるテクノロジー

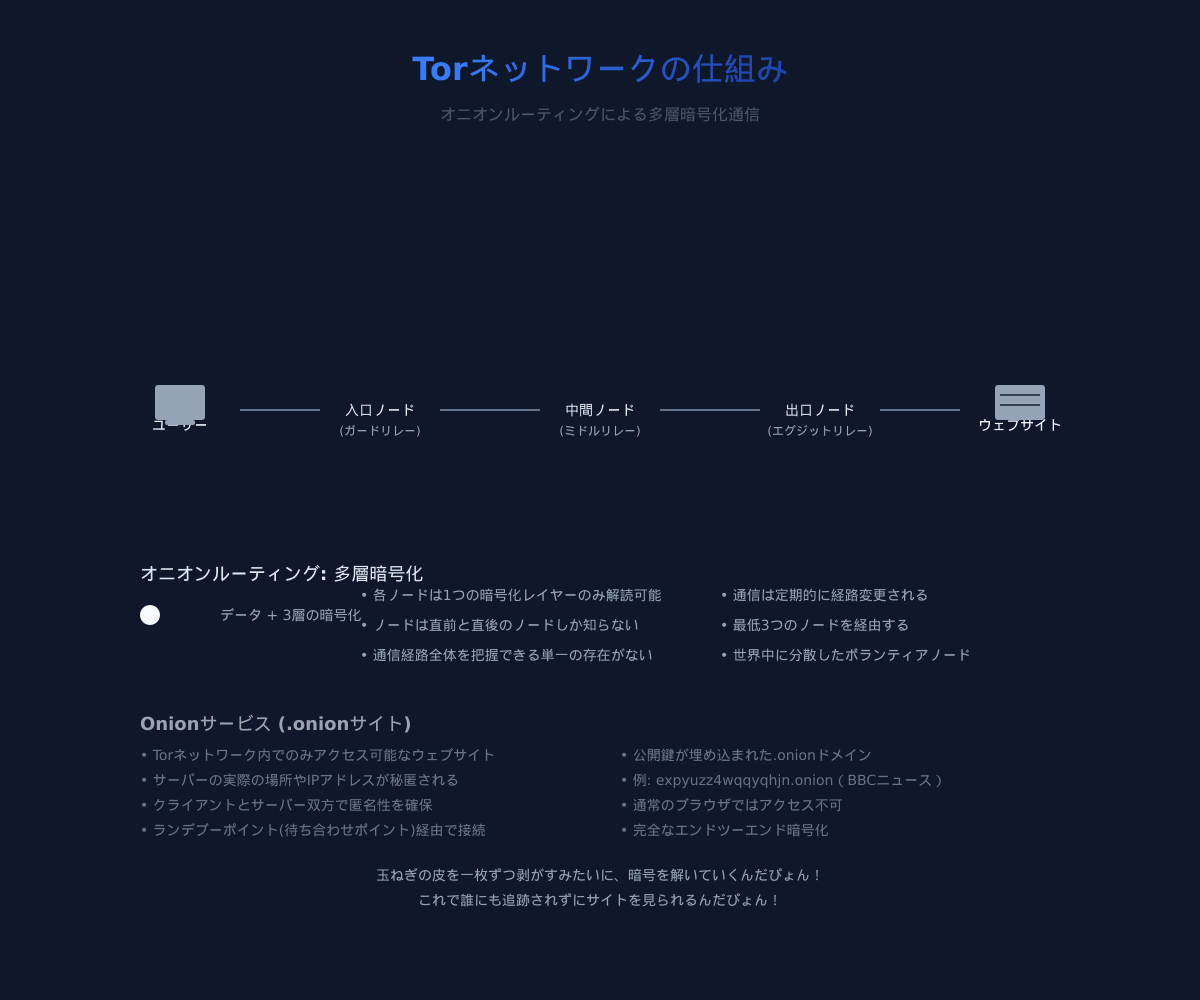

ダークウェブで最も一般的に使われているのは「Tor(The Onion Router)」というネットワークだぴょん!その名の通り、玉ねぎのような多層構造で通信を匿名化します。

Torネットワークでは、通信が複数のノード(リレー)を経由し、各ノードでは一つの暗号化レイヤーしか解読できないため、通信経路全体を把握できる単一の存在がありません。これにより高い匿名性を実現しています。

その他のダークウェブテクノロジーには以下があります:

- I2P(Invisible Internet Project):Torよりもピア・ツー・ピア形式に近く、内部ネットワーク通信に特化したシステム

- Freenet:分散データストアを利用した匿名ファイル共有システム

- ZeroNet:分散型ウェブプラットフォーム

ダークウェブの主な用途と危険性

ダークウェブには合法的な用途と危険な側面が混在しているぴょん。

合法的な用途:

- プライバシー保護と匿名通信

- 検閲を回避した情報共有(ジャーナリスト、活動家、内部告発者など)

- 学術研究

- 企業・組織のセキュリティ監視

危険な側面:

- 違法商品・サービスの売買(薬物、盗まれた個人情報など)

- マルウェアや攻撃ツールの売買・共有

- サイバー犯罪者同士の情報交換

- 企業から漏洩した機密情報の売買

セキュリティ担当者として重要なのは、ダークウェブの危険な側面をうまく調査し、自社のセキュリティ対策に活かすことだぴょん!

3. ダークウェブ調査を始める前の準備

法的・倫理的考慮事項

ダークウェブ調査を行う前に、法的・倫理的な側面を理解しておくことが重要だぴょん。

法的考慮事項:

- ダークウェブへのアクセス自体は多くの国で合法だが、違法コンテンツへのアクセスや取引は違法

- 企業ポリシーや規制に準拠した調査を行う

- 個人データの取り扱いには関連する法律(GDPR、個人情報保護法など)を遵守する

倫理的考慮事項:

- 調査目的を明確にし、必要な情報のみを収集する

- 積極的な参加や違法行為の奨励は避ける

- 観察者としての立場を維持する

- 発見した脆弱性や漏洩情報の適切な取り扱い

調査目的の明確化

ダークウェブ調査を効果的に行うには、明確な目的設定が不可欠だぴょん!

一般的な調査目的:

- 自社に関連する漏洩情報の検出

- 新たな脅威や攻撃手法の早期把握

- 業界特有の脅威情報の収集

- 競合他社への脅威の監視

- サプライチェーンリスクの評価

目的を明確にすることで、調査の焦点が絞られ、効率的かつ効果的な情報収集が可能になります。

安全な調査環境の構築

ダークウェブ調査では、多層防御アプローチで安全な環境を構築することが重要だぴょん!

- 専用機器の準備:通常業務と完全に分離した専用PCを用意

- 仮想環境の構築:VirtualBox、VMwareなどで仮想マシンを作成

- VPNの利用:IPアドレスを隠蔽するため、ログを取得しないVPNサービスを使用

- Torブラウザの設定:最新版を使用し、セキュリティ設定を適切に構成

多層的なセキュリティ対策により、マルウェア感染のリスクを軽減し、自社の正体を隠しながら調査を行うことができます。

4. ダークウェブへのアクセス方法

Torブラウザのインストールと基本設定

ダークウェブにアクセスするには、まずTorブラウザのインストールが必要だぴょん!

インストール手順:

- Torプロジェクトの公式サイトから最新版をダウンロード

- デジタル署名を確認してインストール

- インストール後、初期設定を行う

重要な設定項目:

- セキュリティレベルを「高」に設定

- JavaScript無効化を検討(一部サイトで機能しなくなる可能性あり)

- ブラウザウィンドウサイズの変更を避ける(フィンガープリンティング対策)

- Torブラウザの最新状態を維持

.onionサイトへのアクセス方法

.onionサイトは特殊なドメインを持ち、通常のブラウザではアクセスできないぴょん。

基本的なアクセス方法:

- Torブラウザを起動

- .onionで終わるURLを入力(例: expyuzz4wqqyqhjn.onion)

- 接続が確立されるまで待機(通常のサイトより時間がかかる)

注意点:

- .onionアドレスは通常、ランダムな文字列で構成される

- 正確なURLを知らないと辿り着けないことが多い

- リンク集やディレクトリサイトで目的のサイトを探すことができる

ダークウェブディレクトリと検索エンジン

ダークウェブには専用の検索エンジンやディレクトリサイトがあるぴょん!

主なダークウェブ検索エンジン(2025年4月現在):

- Torch(torchzzwxeg5r7g3xqhlajv3jvid3masplrqxuzxgfhgbfwpnxaqxqd.onion)

- Ahmia(ahmia.fi)- クリアネット上からもアクセス可能

- Haystack(haystak5njsmn2hqkewecpaxetahtwhsbsa64jom2k22z5afxhnpxfid.onion)

主なディレクトリサイト:

- The Hidden Wiki - 様々な.onionサイトのリンク集

- Dark.fail - 主要ダークウェブサイトのステータス確認

これらのサイトをスタート地点として、調査対象を広げていくことができます。

匿名性を高めるための追加対策

より高い匿名性を確保するための追加対策もあるぴょん!

追加の匿名化対策:

- Tails OSの使用:USBから起動可能な匿名特化OS

- Whonix:Torを通したネットワーク接続に特化したOSディストリビューション

- ブリッジリレーの利用:Torネットワーク接続が制限されている環境で有効

- プロキシチェーン:複数のプロキシを経由して匿名性を高める

- DNSリーク防止:DNS要求からの情報漏洩を防ぐ

これらの対策を組み合わせることで、より高いレベルの匿名性を確保できます。

5. ダークウェブ調査の実施手順

効率的かつ安全にダークウェブ調査を行うための体系的なアプローチがあるぴょん!

情報収集の方法

ダークウェブでの情報収集は、通常のOSINT(オープンソースインテリジェンス)とは異なる手法が必要だぴょん。

主な情報収集アプローチ:

- キーワードベース検索(企業名、ドメイン、製品名、CVEなど)

- 特定のフォーラムやマーケットプレイスの定期的監視

- 特定のアクターやグループのトラッキング

- 最新の投稿・コメントの追跡

- 特定の脅威や脆弱性に関する情報の収集

情報収集は忍耐強く、定期的に行うことが重要です。多くの場合、価値ある情報は時間をかけて少しずつ集まっていきます。

マーケットプレイスの調査

ダークウェブには様々な「マーケットプレイス」があり、盗まれた情報や攻撃ツールが売買されているぴょん。

マーケットプレイス調査のポイント:

- 販売されている商品やサービスの種類を確認

- 自社関連の情報(顧客データ、アカウント情報、機密文書など)を探す

- 価格設定を観察(価格は需要と供給を反映)

- 評価システムを確認(信頼性の高いセラーを特定)

- 売買のトレンドを追跡

マーケットプレイスは頻繁に閉鎖・移転するため、最新のURLを確認する必要があります。

フォーラムやコミュニティの調査

ハッカーフォーラムやコミュニティは貴重な脅威情報の源泉だぴょん。

フォーラム調査のポイント:

- 業界や組織についての言及を探す

- 新たな攻撃手法や脆弱性の議論をフォロー

- 攻撃キャンペーンの計画や調整を監視

- 脅威アクターのプロファイルを構築

- 専門用語や隠語を学び理解する

多くのフォーラムでは閲覧のみでも有用な情報が得られますが、一部のフォーラムは登録が必要な場合もあります。

漏洩データの検索と確認

ダークウェブでは、漏洩した企業データやアカウント情報が公開・売買されていることがあるぴょん。

漏洩データ調査のポイント:

- 自社のドメイン(@company.com)に関連するアカウント情報

- 社員の個人メールアドレスと関連するパスワード

- 企業システムへのアクセス認証情報

- 顧客データベースや機密文書

- ソースコードや知的財産

漏洩データを発見した場合は、真偽の確認と影響範囲の評価が重要です。

IoC(侵害指標)の収集

ダークウェブは、マルウェア関連のIoC(Indicators of Compromise:侵害指標)を収集する場としても有用だぴょん。

収集すべき主なIoC:

- マルウェアのハッシュ値

- C2(コマンド&コントロール)サーバーのドメインやIP

- 悪意あるファイル名やパターン

- 攻撃に使用されるエクスプロイトコード

- ランサムウェアの特徴や復号化ツール情報

これらのIoCをセキュリティツールに取り込むことで、攻撃の早期検知が可能になります。

6. 調査結果の分析と活用

収集情報の検証方法

ダークウェブで収集した情報は、必ずしも信頼性が高いとは限らないぴょん。適切な検証が不可欠です。

情報検証のアプローチ:

- 複数のソースからの確認(クロスリファレンス)

- 歴史的データとの比較

- 技術的詳細の整合性チェック

- ソースの信頼性評価

- 実際の環境での検証(安全な方法で)

検証済みの情報のみを活用することで、誤報やミスリードを防ぐことができます。

脅威情報の分類と評価

収集した情報を効果的に活用するには、適切な分類と評価が必要だぴょん。

情報分類の基準:

- 情報のタイプ(漏洩データ、攻撃手法、脆弱性など)

- 関連する産業・組織

- 時間軸(過去の攻撃、現在進行中、将来の脅威)

- 信頼性レベル(確認済み、可能性あり、未確認)

- 影響の深刻度(低、中、高、重大)

分類された情報を脅威インテリジェンスプラットフォームに取り込むことで、組織的な管理が可能になります。

セキュリティ対策への反映

ダークウェブから得た情報は、具体的なセキュリティ対策に反映させることが重要だぴょん。

活用方法の例:

- IoCをファイアウォールやIDS/IPSに取り込む

- 検出されたパスワード漏洩に基づいたパスワードリセット

- 特定された脆弱性のパッチ適用優先度決定

- 新たな攻撃手法に対応したセキュリティ対策の強化

- 社員のセキュリティ意識向上トレーニングの内容更新

情報を行動に変えることで、セキュリティ態勢を積極的に強化できます。

報告書の作成

ダークウェブ調査の成果を関係者と共有するためには、効果的な報告書作成が必要だぴょん。

報告書に含めるべき要素:

- エグゼクティブサマリー(非技術者向け概要)

- 調査の目的と方法論

- 主な発見事項とその影響

- 推奨される対策と優先順位

- 技術的詳細(付録として)

- 今後の監視すべき領域

適切なオーディエンスに合わせた情報の提示を心がけましょう。

7. リスク管理と対策

調査者自身の保護方法

ダークウェブ調査では、調査者自身の安全確保も重要だぴょん。

自己保護のベストプラクティス:

- 個人を特定する情報の漏洩を防ぐ

- 仮想ペルソナの使用(必要に応じて)

- 物理的セキュリティの確保(画面の覗き見防止など)

- マルウェア感染リスクを最小化(ダウンロード禁止など)

- 精神的健康の配慮(有害コンテンツへの長期曝露を避ける)

調査者の安全が損なわれると、組織全体のセキュリティリスクにもつながります。

組織的リスクの軽減

ダークウェブ調査に伴う組織レベルのリスク軽減策も検討が必要だぴょん。

組織的リスク軽減策:

- 明確な調査ポリシーと手順の策定

- 法務・コンプライアンス部門との連携

- 調査環境のネットワーク分離

- アクセス権限の厳格な管理

- 定期的なセキュリティ評価

組織全体での理解と承認のもとで調査を行うことが重要です。

インシデント発生時の対応計画

ダークウェブ調査中にインシデントが発生した場合の対応計画も必要だぴょん。

対応計画に含めるべき要素:

- インシデント検知の方法

- エスカレーションプロセス

- 影響評価の手順

- 封じ込めと復旧の手順

- 文書化と報告のプロセス

事前に計画を立てておくことで、万が一の際にも迅速かつ効果的に対応できます。

8. ケーススタディ

企業情報漏洩の早期発見事例

ケース概要:

あるIT企業のセキュリティチームは、定期的なダークウェブ監視の中で、自社の内部コードリポジトリへのアクセス認証情報が販売されていることを発見しました。

対応措置:

- 漏洩した認証情報の無効化と全社的なパスワードリセット

- アクセスログの調査による不正アクセスの確認

- 多要素認証の緊急導入

- 侵入経路の特定と修正(社員へのフィッシング攻撃が原因と判明)

結果:

本格的なデータ漏洩やランサムウェア攻撃に発展する前に対策を講じることができ、被害を最小限に抑えることができました。

ランサムウェア攻撃の予兆検知事例

ケース概要:

製造業の企業が、ダークウェブフォーラムでの会話監視を通じて、自社を標的とした新たなランサムウェアキャンペーンの計画を検知しました。

対応措置:

- 攻撃者が言及していた脆弱性の緊急パッチ適用

- ネットワークセグメンテーションの強化

- バックアップシステムの検証と改善

- 監視システムへの攻撃IoC追加

結果:

実際に攻撃が開始されたものの、事前の対策により被害を受けることなく防御に成功。同業他社では大規模な被害が発生していました。

サプライチェーン攻撃の調査事例

ケース概要:

金融機関のセキュリティチームが、ダークウェブでの調査を通じて、主要ITベンダーのソフトウェアに埋め込まれたバックドアの存在を示す情報を発見しました。

対応措置:

- 該当ベンダーとの情報共有と確認

- 影響を受けるシステムの特定

- 一時的な緩和策の実施

- パッチ適用後の検証

結果:

ベンダーは調査結果を元にバックドアを確認し、緊急パッチをリリース。業界内での情報共有により、多くの組織が早期に対策を講じることができました。

9. ダークウェブ調査の自動化と効率化

専門ツールの紹介

ダークウェブ調査を効率化するための専門ツールがあるぴょん!

主な調査支援ツール:

- Maltego:情報の視覚化と関連性分析

- OnionScan:.onionサイトの脆弱性スキャン

- Hunchly:ウェブ調査のためのデジタルエビデンス収集

- TorBot:ダークウェブクローラー

- Torch:ダークウェブ検索エンジン

これらのツールを組み合わせることで、手動調査の効率を大幅に向上させることができます。

自動監視システムの構築

継続的なダークウェブ監視のための自動化システム構築も検討すべきだぴょん。

自動監視システムの主要コンポーネント:

- キーワードベースのクローラー

- 定期的なデータ収集スケジューリング

- アラート設定(重要な発見に対して)

- 収集データの自動分類と整理

- 既存セキュリティツールとの統合

自動監視により、人的リソースを高度な分析作業に集中させることができます。

AIを活用した分析手法

最新のAI技術を活用することで、ダークウェブ調査の質と効率が向上するぴょん!

AI活用の具体例:

- 自然言語処理による大量テキストの分析

- 画像認識による非テキストコンテンツの分析

- 脅威アクターの行動パターン分析

- 異常検知による新たな脅威の特定

- 予測分析による潜在的脅威の予測

AIと人間のアナリストを組み合わせることで、より包括的な脅威インテリジェンスが得られます。

10. まとめと今後の展望

ダークウェブ調査の重要性の再確認

ダークウェブ調査は現代のセキュリティ対策において不可欠な要素となっているぴょん。

- 攻撃者の視点から自社のセキュリティを評価できる

- 漏洩情報の早期発見により被害を最小化できる

- 新たな脅威や攻撃手法を先取りして対策を講じられる

- 業界全体のセキュリティ向上に貢献できる

適切な知識と方法論に基づいた調査は、プロアクティブなセキュリティ姿勢の基盤となります。

継続的な学習と最新動向のキャッチアップ

ダークウェブの世界は常に変化しているため、継続的な学習が重要だぴょん。

最新情報を得るためのリソース:

- セキュリティ研究者のブログやレポート

- 専門カンファレンス(BlackHat、DEF CONなど)

- CERT/CSIRTコミュニティ

- セキュリティベンダーの脅威インテリジェンスレポート

- 専門トレーニングコース

常に最新の調査手法と脅威情報を学び続けることが成功の鍵です。

セキュリティ体制強化のための次のステップ

ダークウェブ調査を組織のセキュリティ体制に組み込むための次のステップは以下の通りだぴょん:

- 正式なダークウェブ監視プログラムの確立

- 脅威インテリジェンスプロセスの標準化

- 他のセキュリティ機能との統合

- 業界内での情報共有体制の強化

- 調査スキルの社内育成

これらのステップを実践することで、ダークウェブ調査から最大の価値を引き出すことができます。

おわりに

この記事では、セキュリティ担当者がダークウェブを安全に調査するための基本的な知識と方法論を紹介しました。ダークウェブは危険な側面もありますが、適切な準備と方法で調査することで、組織のセキュリティ対策に大きな価値をもたらします。

「知るべきことを知り、見るべきことを見る」ことが、効果的なセキュリティ対策の第一歩です。この記事が皆さんのセキュリティ対策の一助となれば幸いだぴょん!

安全なサイバー空間のために、ともに頑張りましょう!

Discussion