Azure Sentinelの初期設定

SentinelはAzureが提供するクラウドネイティブなSIEMでサーバを準備する必要のないSecurity as a Serviceです。SOARやUEBAの機能も実装されており、Splunkなどの旧来のSIEM製品に対抗できるようになってきています。

本記事ではSentinelを使い始めるにあたっての初期設定を説明します。

事前準備

SentinelはAzureのサービスの1つなので、使い始めるにはAzureのアカウントとサブスクリプションが必要です。持ってないない方はこちらから無料で作成できます。

Sentinel立ち上げ

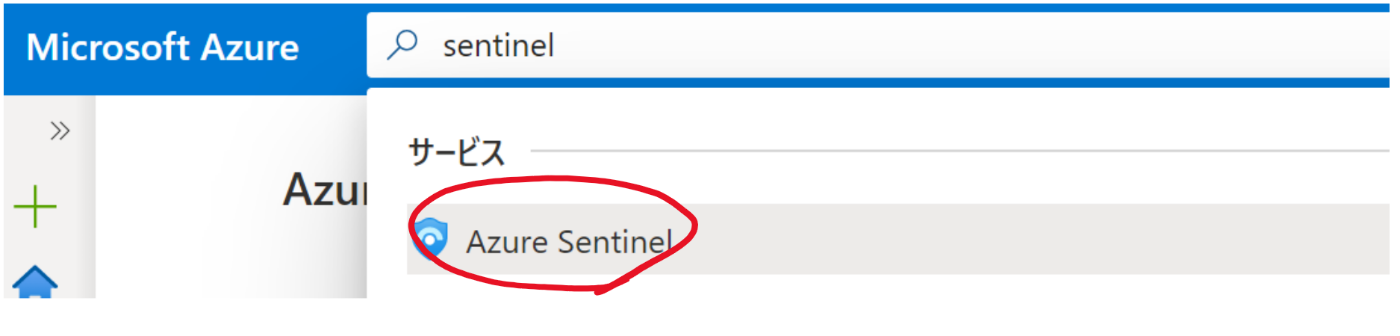

Azureにログイン後、Sentinelを検索して開きます。

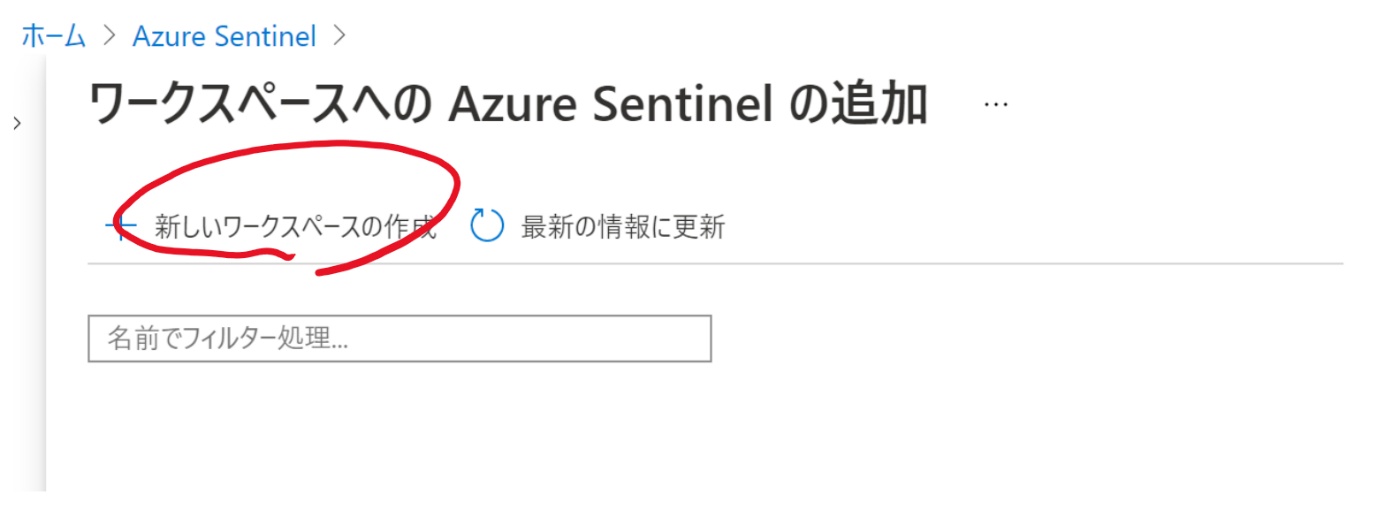

Sentinelの画面で「新規作成」をクリックします。

「新しいワークスペースの作成」をクリックします。(既存でワークスペースがある場合はそちらを使ってもOK)

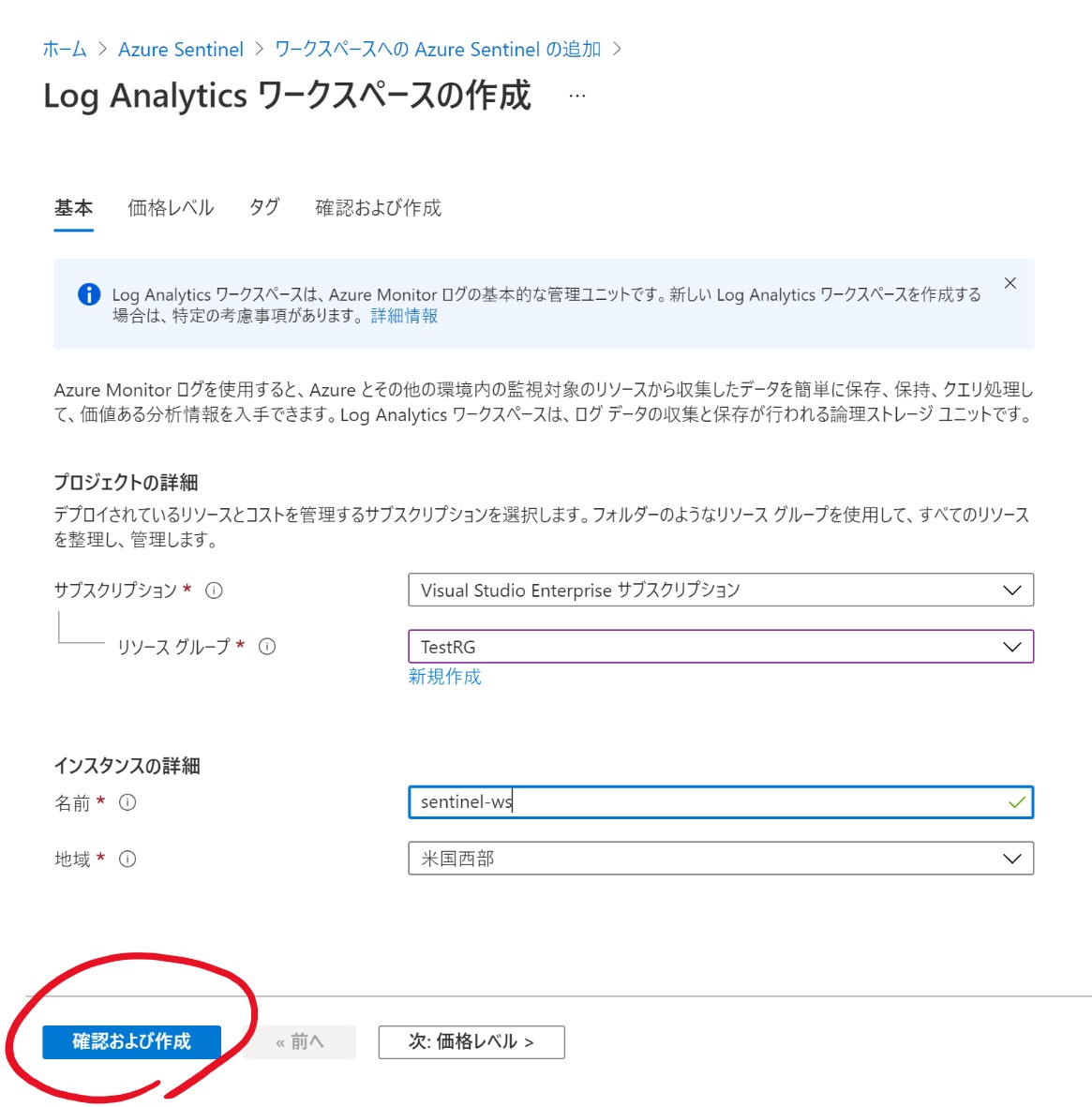

リソースグループ、名前、地域を指定して、「確認および作成」をクリックします。

検証に成功したら「作成」をクリックします。

「最新の情報に更新」をクリックし、作成したワークスペースが表示されたら選択、「追加」ボタンをクリックします。

このような画面が表示されれば立ち上げ完了です。

Log Analyticsワークスペースの設定

Sentinelが分析するログの保管場所はLog Analyticsワークスペースになりますので、こちらの設定も行います。

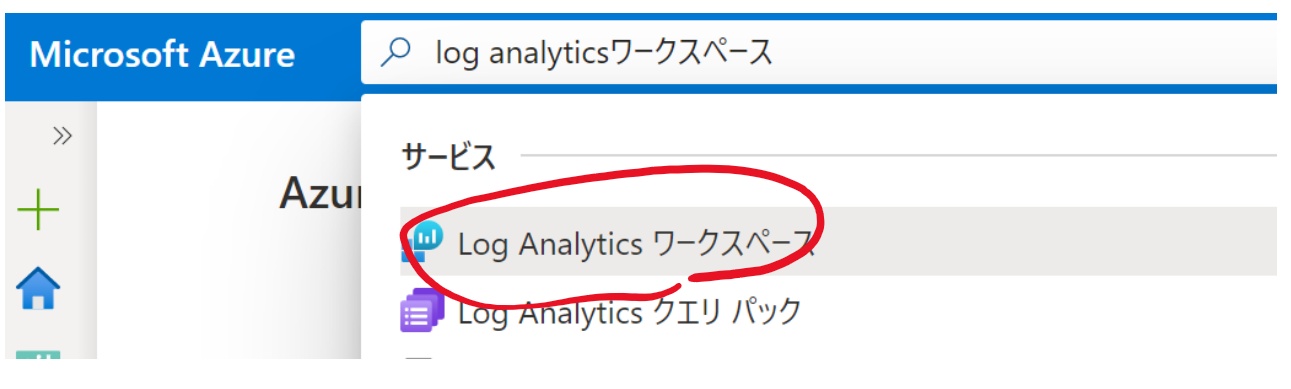

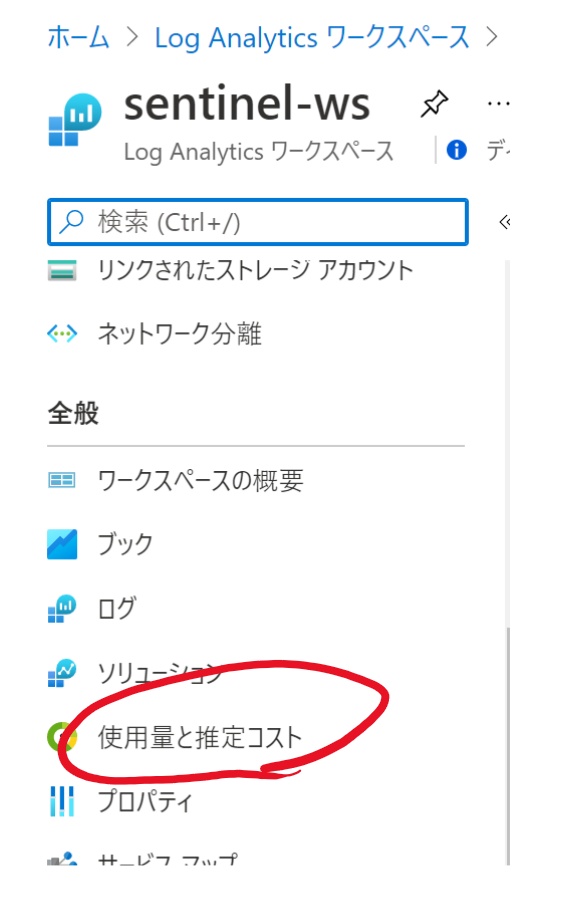

まずLog Analyticsワークスペースのページを開きます。

Sentinlを有効にしたワークスペースをクリックして開きます。

「使用量と推定コスト」をクリックします。

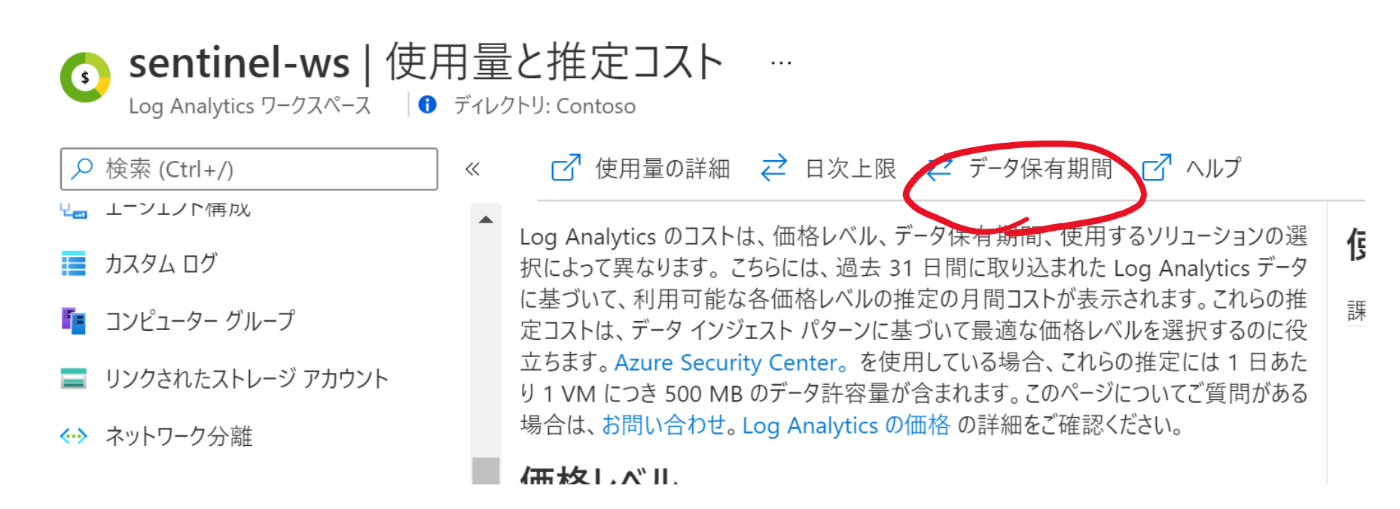

「データ保有期間」をクリックします。

デフォルトは30日になっているので、必要に応じて調整します。Sentinelが有効になっているワークスペースの場合は90日までは無料です。

データコネクタの設定

次にデータの取り込み設定を行います。Sentinelには簡単にデータ取り込み設定が行えるようにデータコネクタという機能が提供されています。

さきほど作成したSentinelを開き、「データコネクタ」をクリックします。

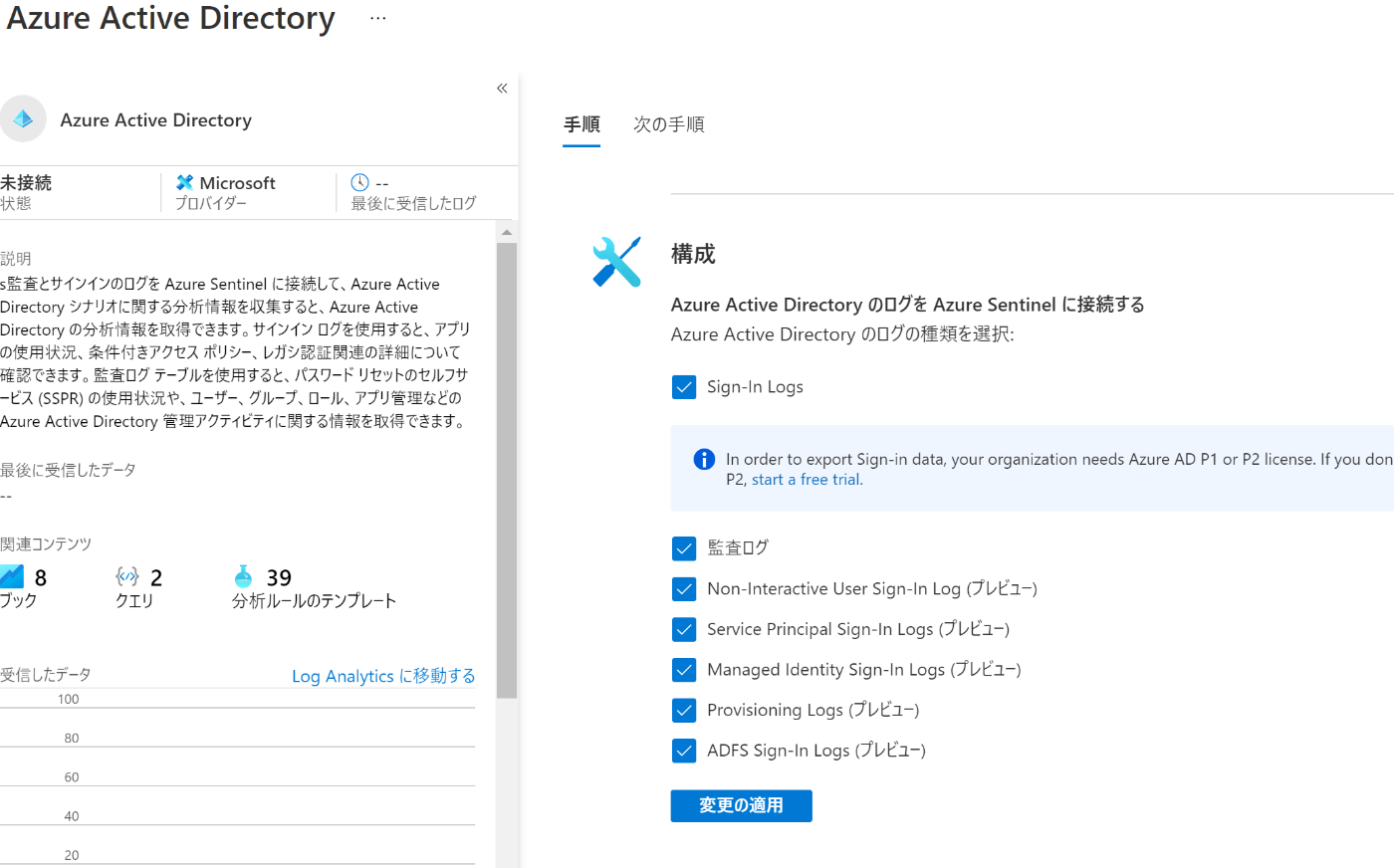

今回はAzure ADログを取り込む設定をします。検索をかけて選択し、「コネクタページを開く」をクリックします。

コネクタページで必要なログにチェックを入れ、「変更の適用」をクリックします。なお、Azure ADのサインインログはAzure AD Premium P1ライセンス以上が必要になります。

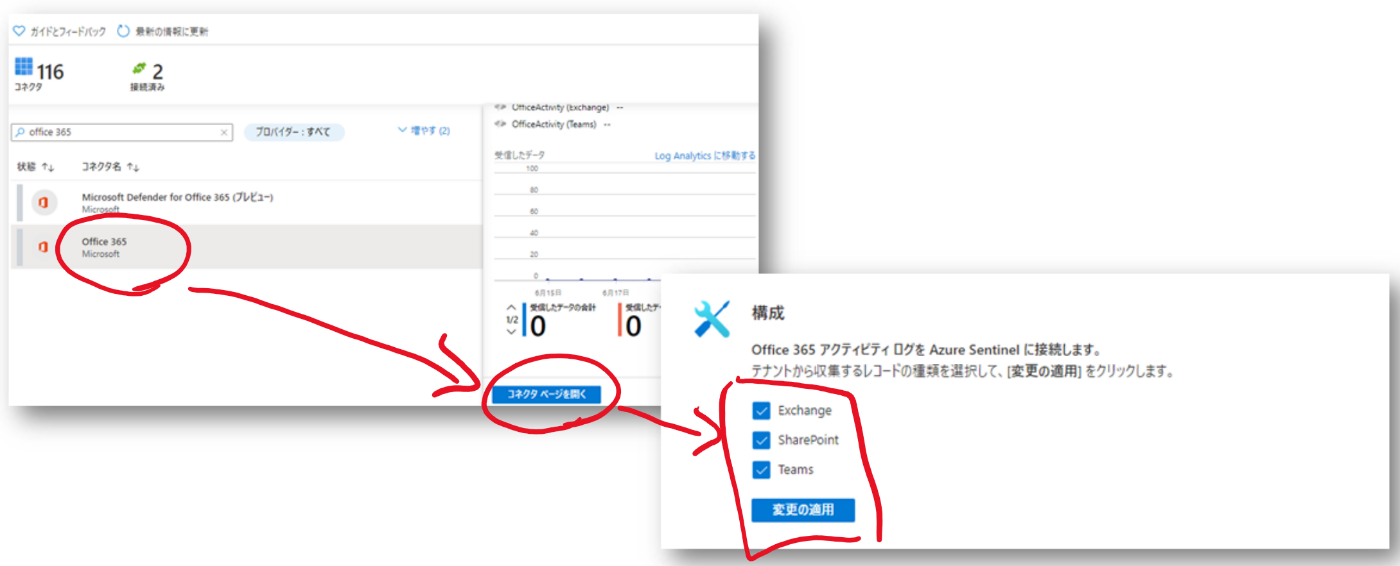

Office 365のログについても同様の操作で取り込み可能です。

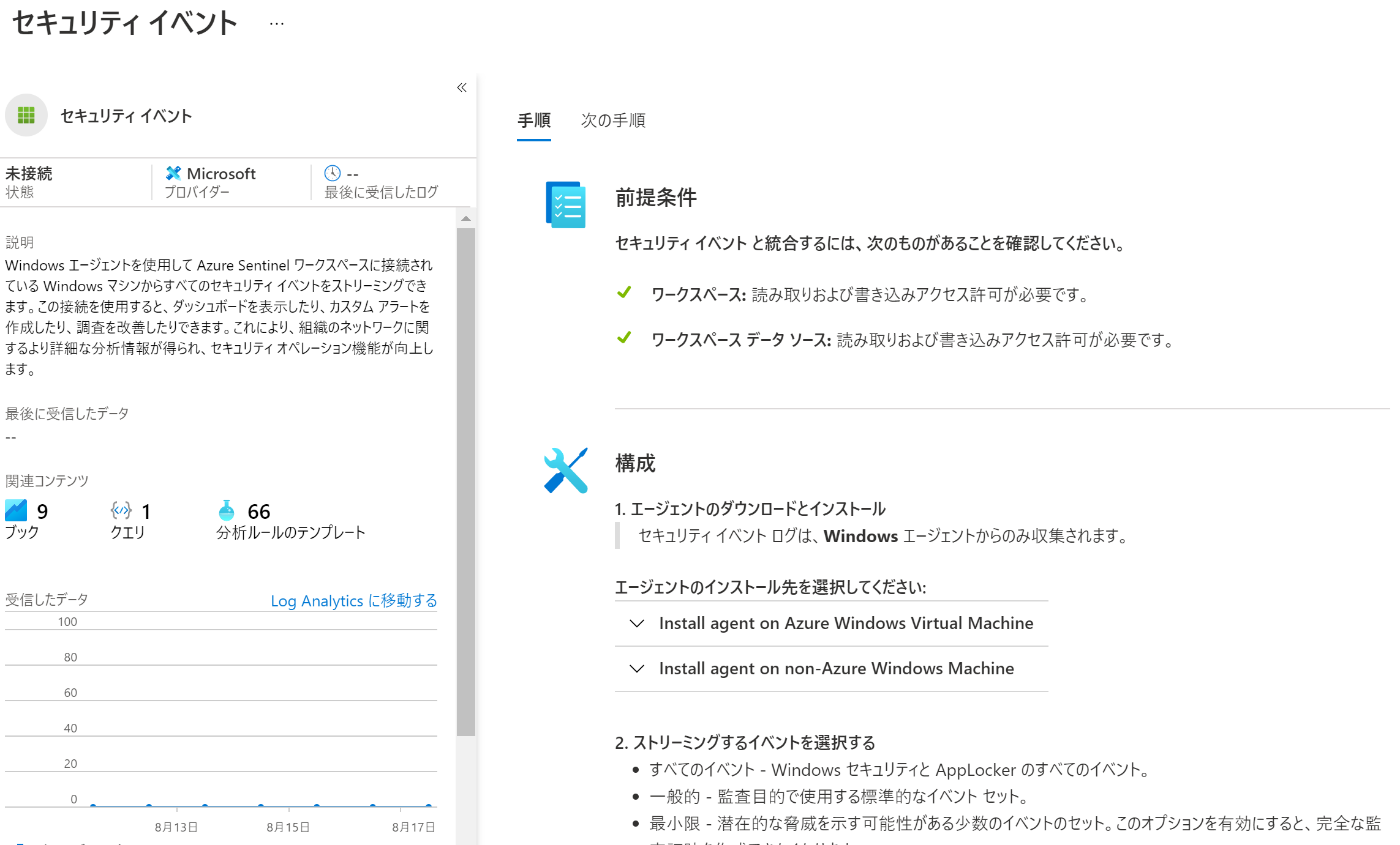

WindowsのセキュリティイベントやLinuxのsyslogについてはサーバにLog Analyticsエージェントをインストールする必要があります。こちらもデータコネクタのページにガイドが書いてあります。

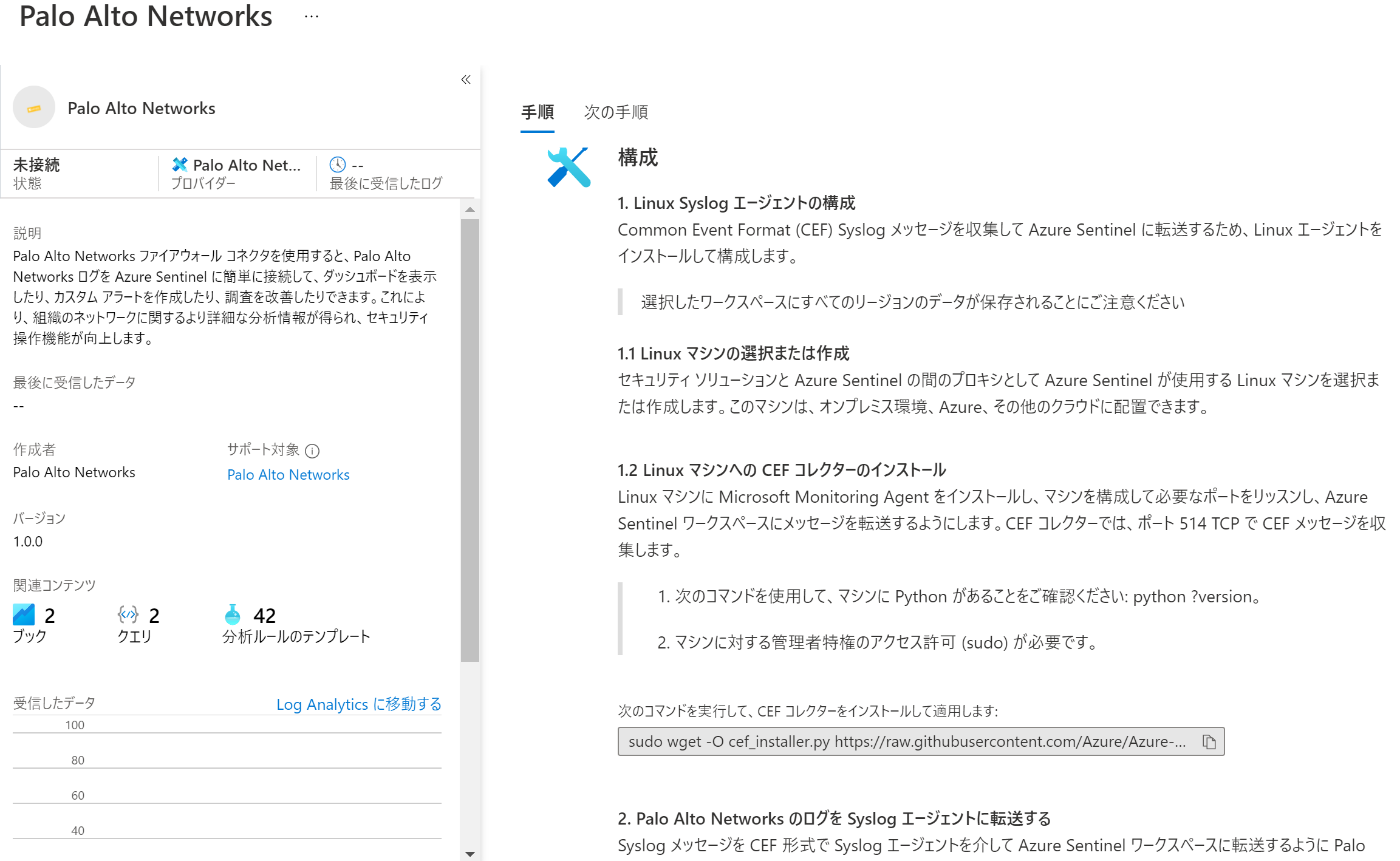

また、プロキシやファイアウォールのようにエージェントを入れられない装置については、ログ転送サーバを立てて、syslogを中継するような形になります。

分析ルール有効化

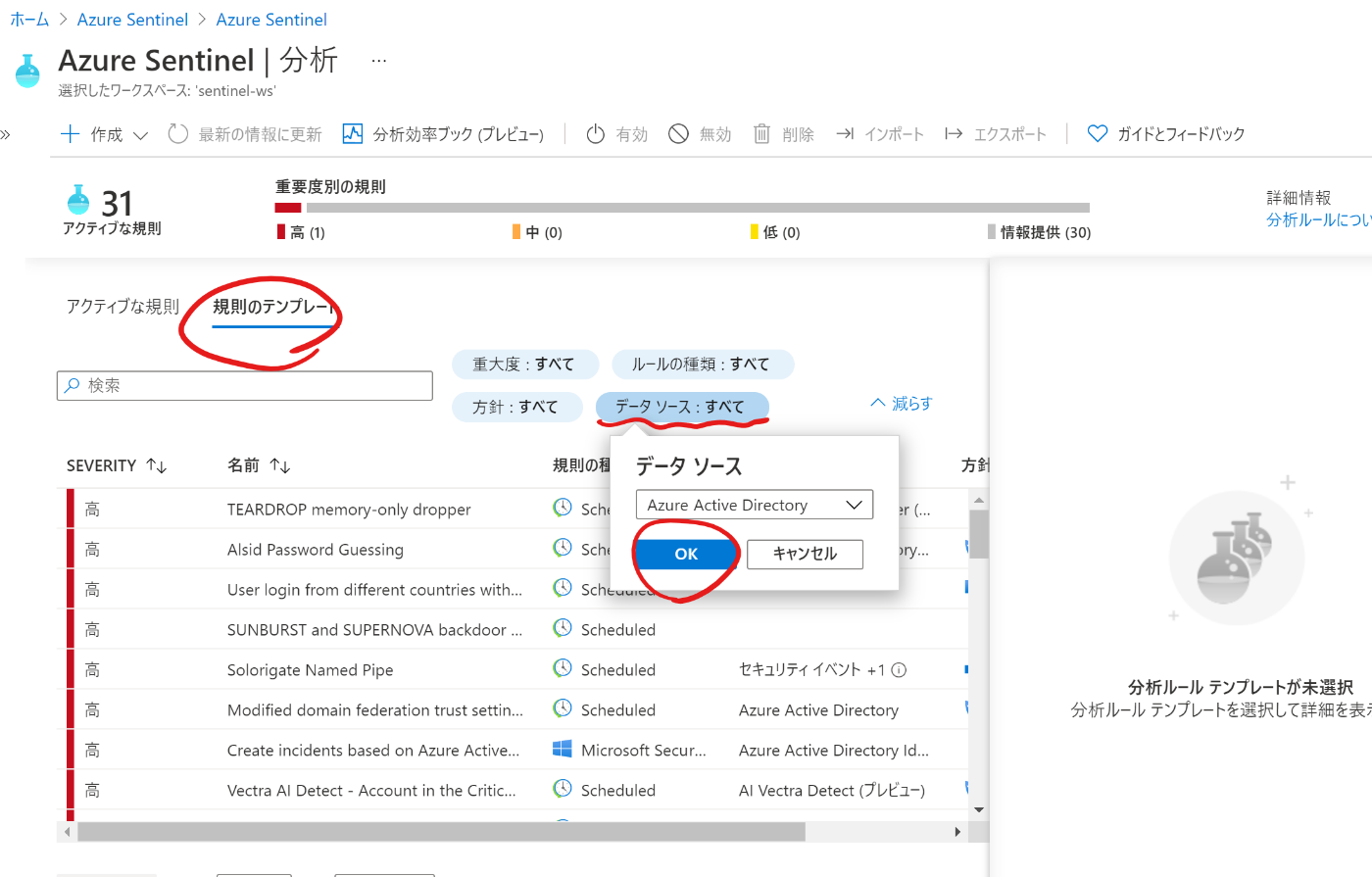

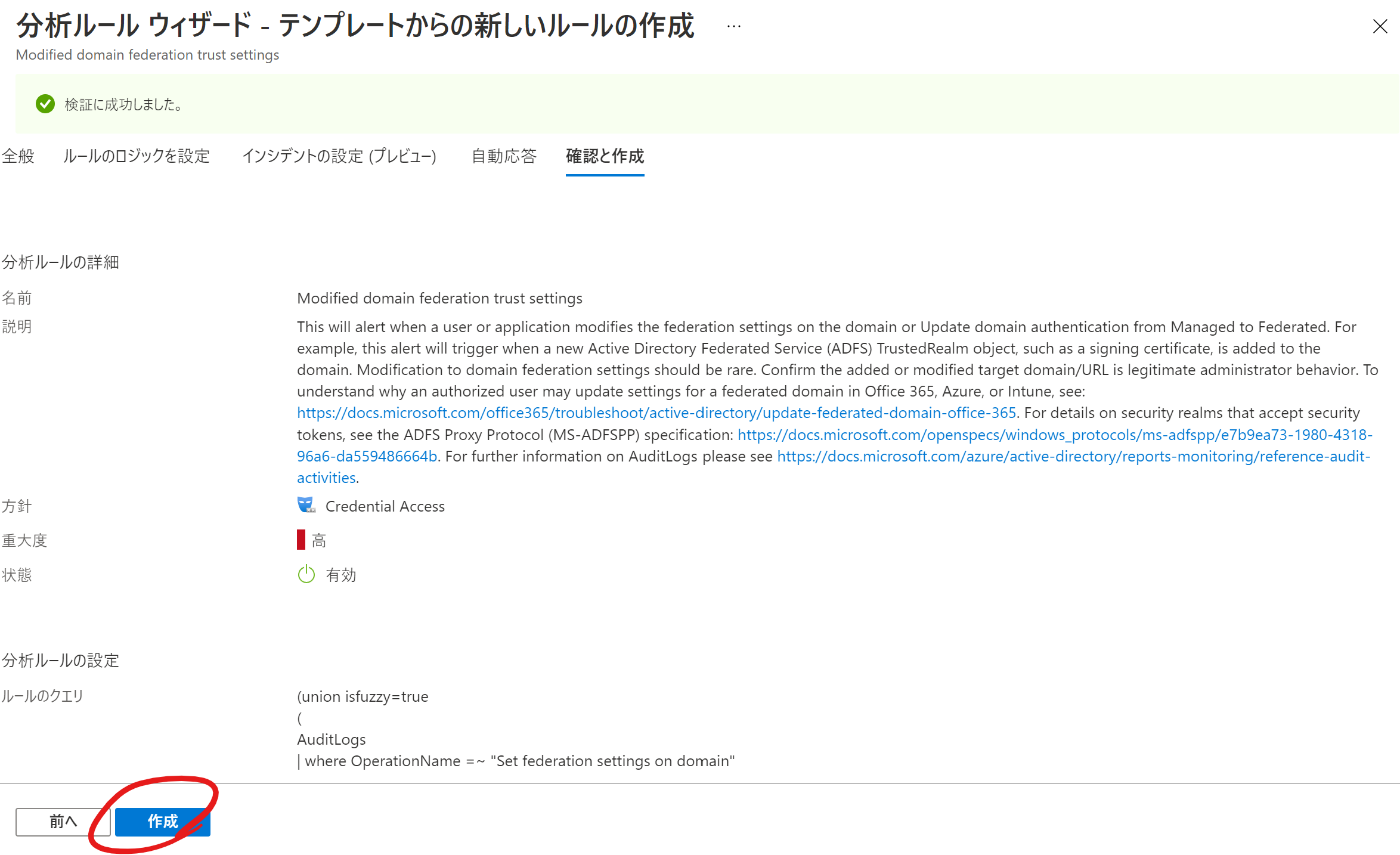

次にアラートのもとになる分析ルールを有効化します。Sentinelの画面で左メニューの「分析」をクリックします。

「規則のテンプレート」タブをクリックして、さきほど取り込み設定をしたデータソースでフィルタをかけます。

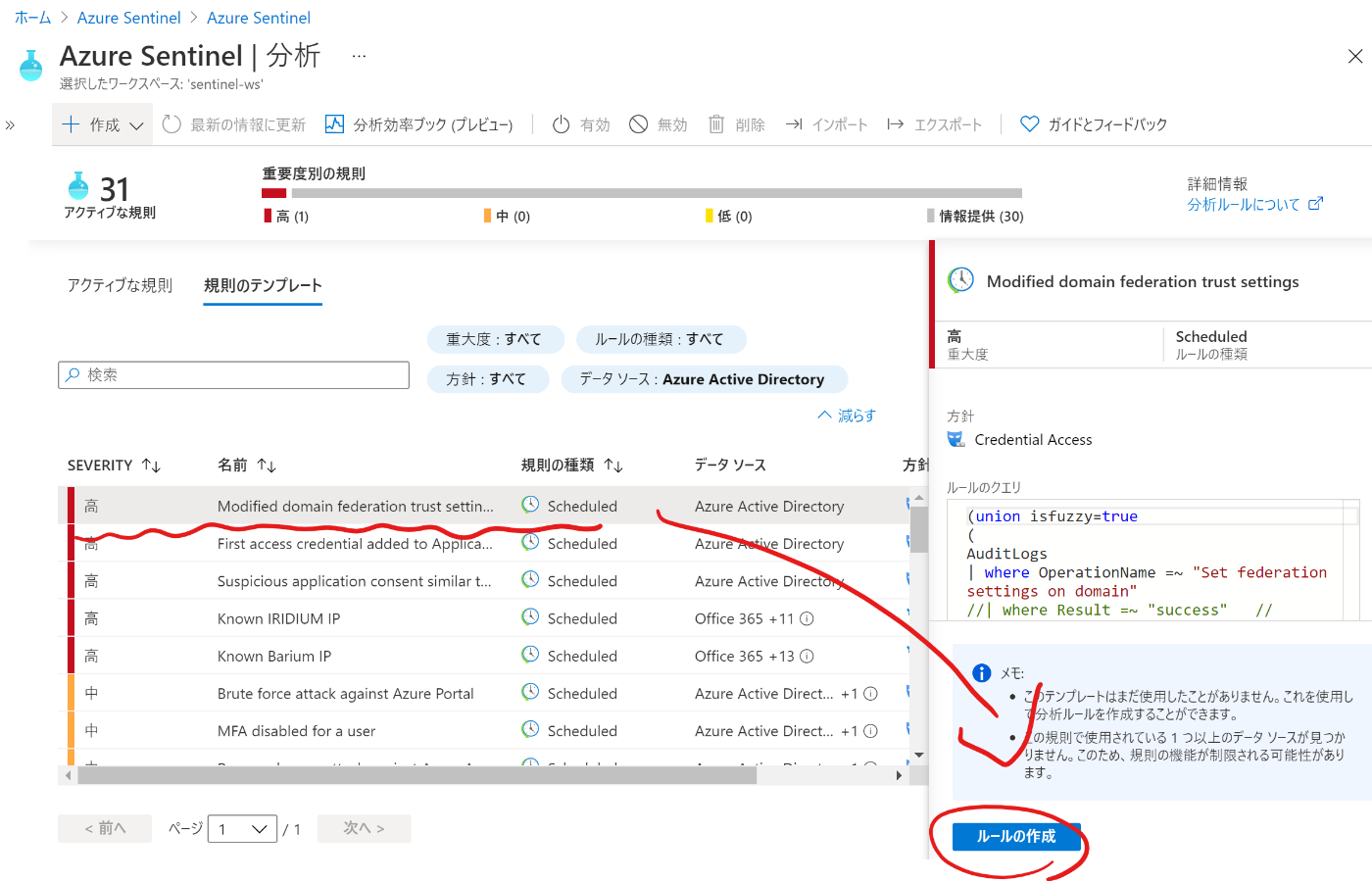

規則を1つ選択して、「ルールの作成」をクリックします。

特にカスタマイズ不要であればそのまま次へ進み、最後に「作成」をクリックします。

アクティブな規則に表示されれば設定OKです。同様の手順で必要な分析ルールを一通り有効化していきます。

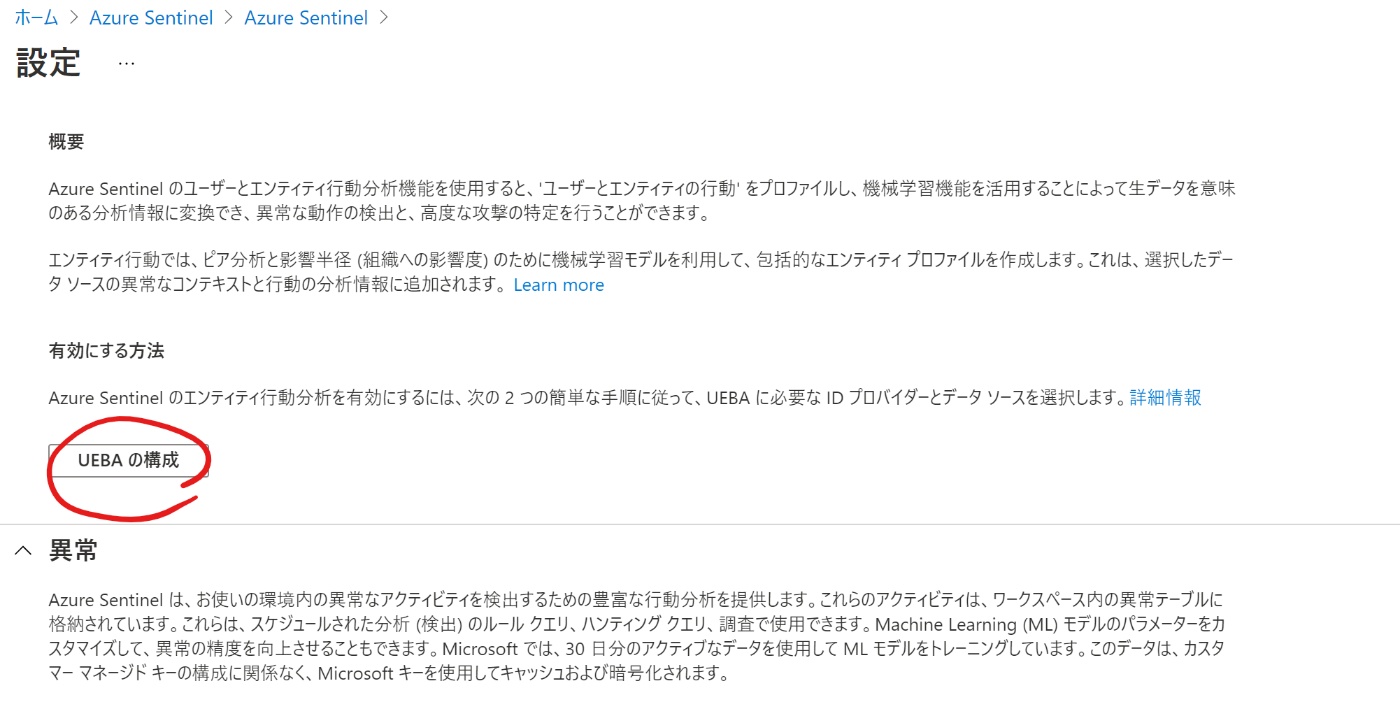

UEBA有効化

最後にUEBAを有効化します。左のメニューから「エンティティの動作」をクリックします。

「UEBAの構成」をクリックします。(×2回)

オンにして使うデータソースを選択、「適用」をクリックします。

以上で基本的な初期設定は完了です。

Discussion