Microsoft Entra Permissions Management -初期設定編-

はじめに

Microsoft の ID・アクセス管理サービスがリブランディングされ、「Microsoft Entra」が発表されました。この中で、Microsoft が買収した CloudKnox も名称変更となり、「Microsoft Entra Permissions Management」となっています。

こちらについて、一通り動作確認したので、操作ガイドとしてまとめようと思います。

Microsoft Entra Permissions Management とは?

ソリューションとしては Cloud Infrastructure Entitlement Management (CIEM:きむと読むらしい)に分類され、特権の管理や可視化、過剰な権限の検出などを提供するサービスです。

初期設定

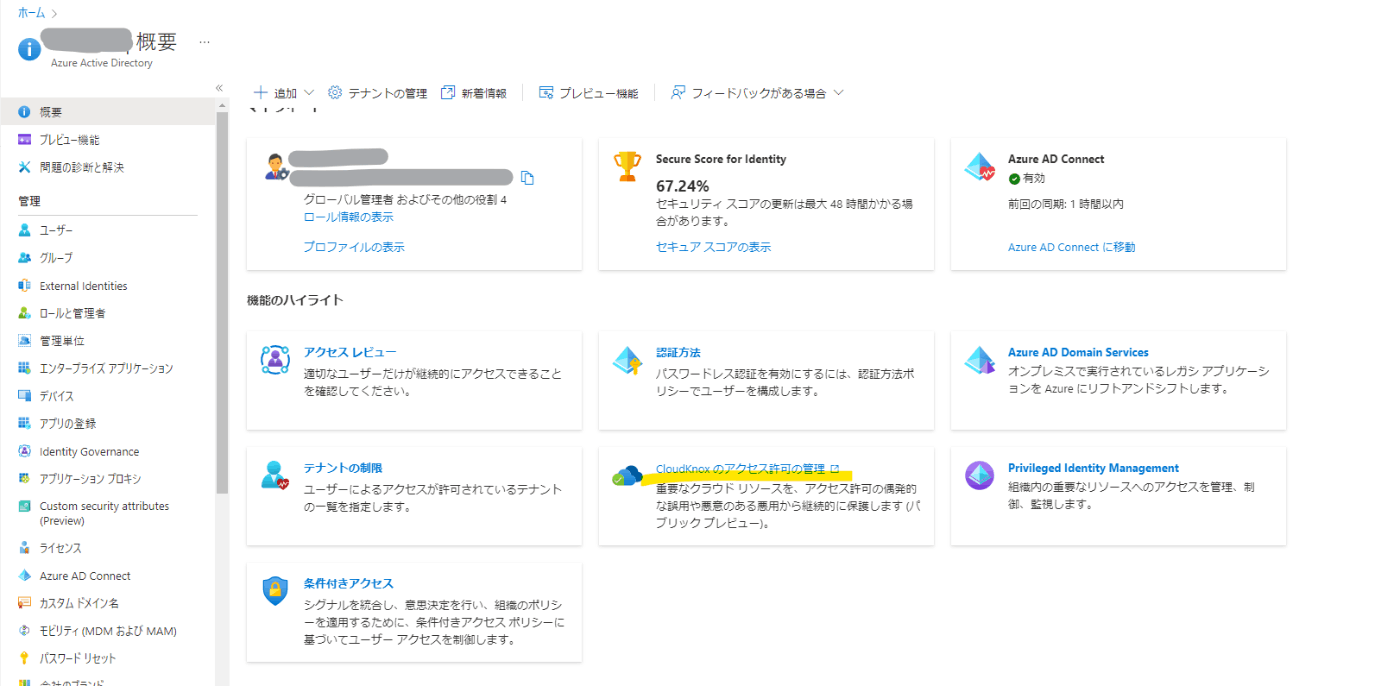

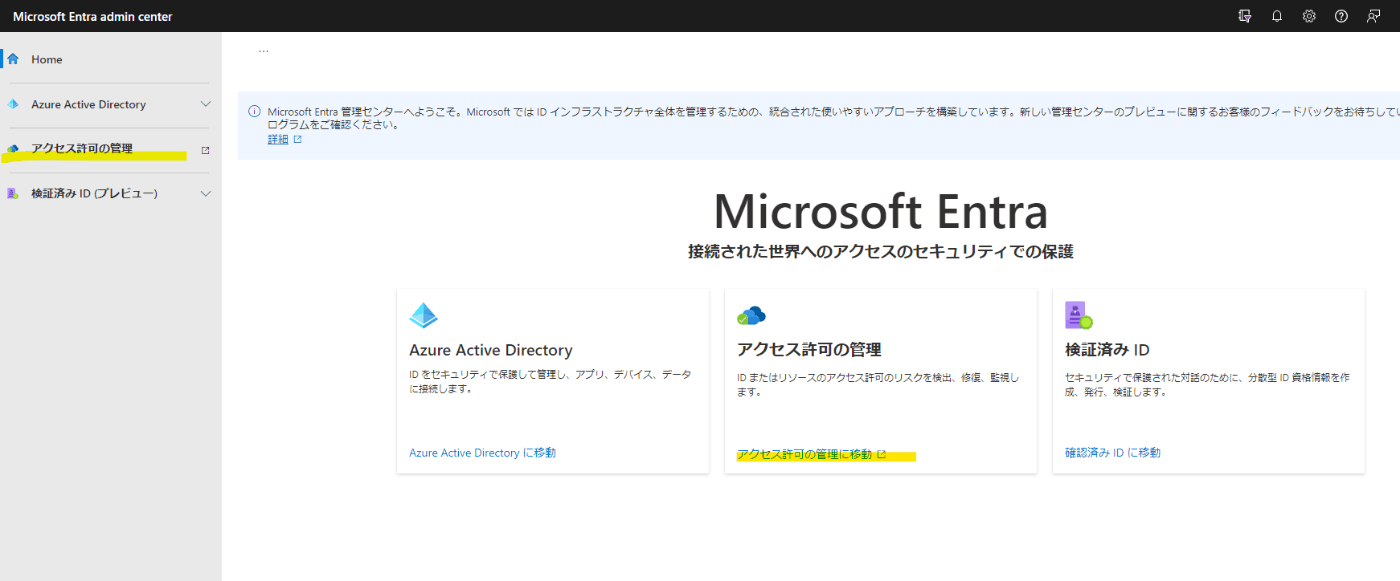

管理画面を開きます。現状では Azure AD Portal の概要か、新しく作られた Microsoft Entra Admin Center から開きます。

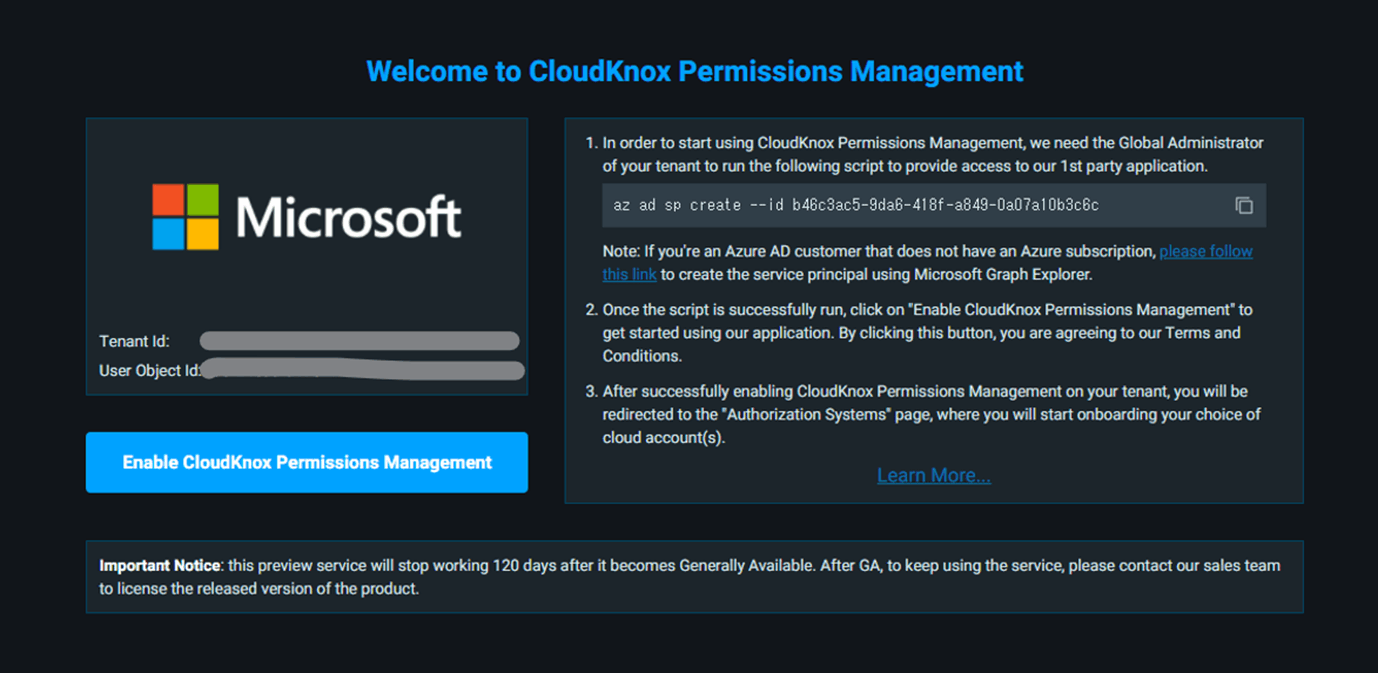

初回アクセスは以下の画面が表示されますので、ガイドに従って、Azure CloudShell などで以下のコマンドを実行します。実行するとエンタープライズアプリケーションが作成されます。

az ad sp create --id b46c3ac5-9da6-418f-a849-0a07a10b3c6c

上記のコマンドを実行したら、[Enable CloudKnox Permissions Management] をクリックします。

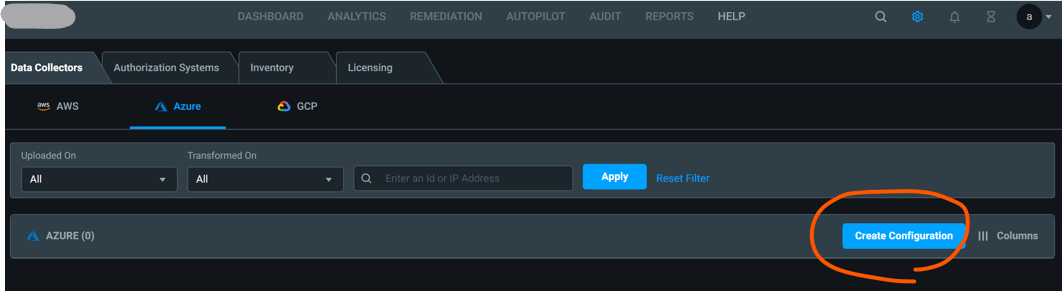

[Create Configuration] をクリックします。

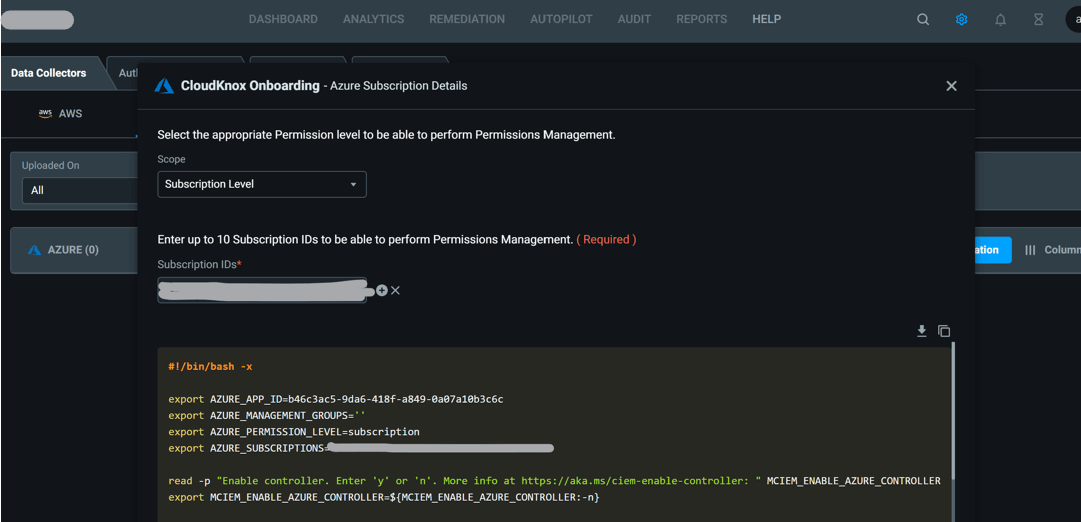

[Subscription IDs] を入力 (複数可) し、スクリプトをダウンロードもしくはコピーして、[Next] をクリックします。

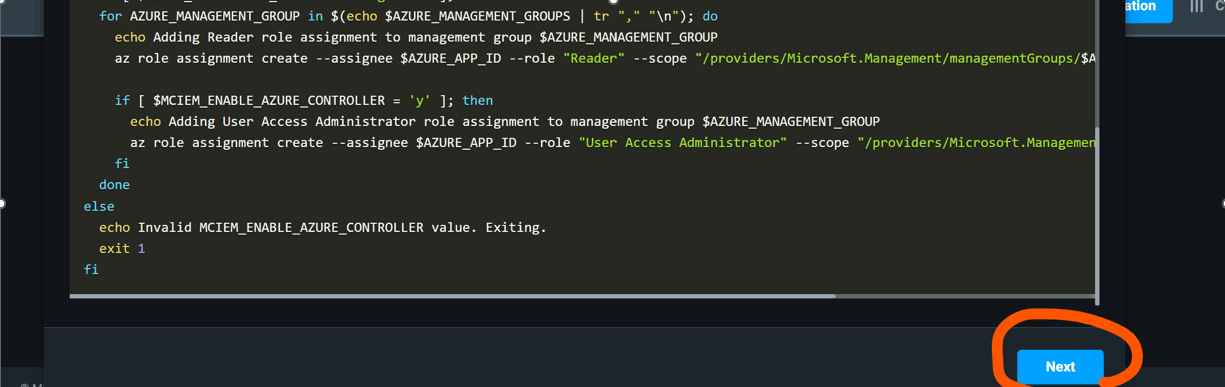

Azure CloudShell などで先ほど取得したスクリプトを実行します。本スクリプトを実行することで、エンタープライズアプリケーション(サービスプリンシパル)に指定したサブスクリプションに対してロールが付与されます。

修復まで行いたい場合は「Enable controller.」 で "y"、閲覧のみの場合は "n" を入力します。"y" とした場合、ユーザーアクセス管理者と閲覧者、 "n" の場合は閲覧者のみがサブスクリプションに付与されます。

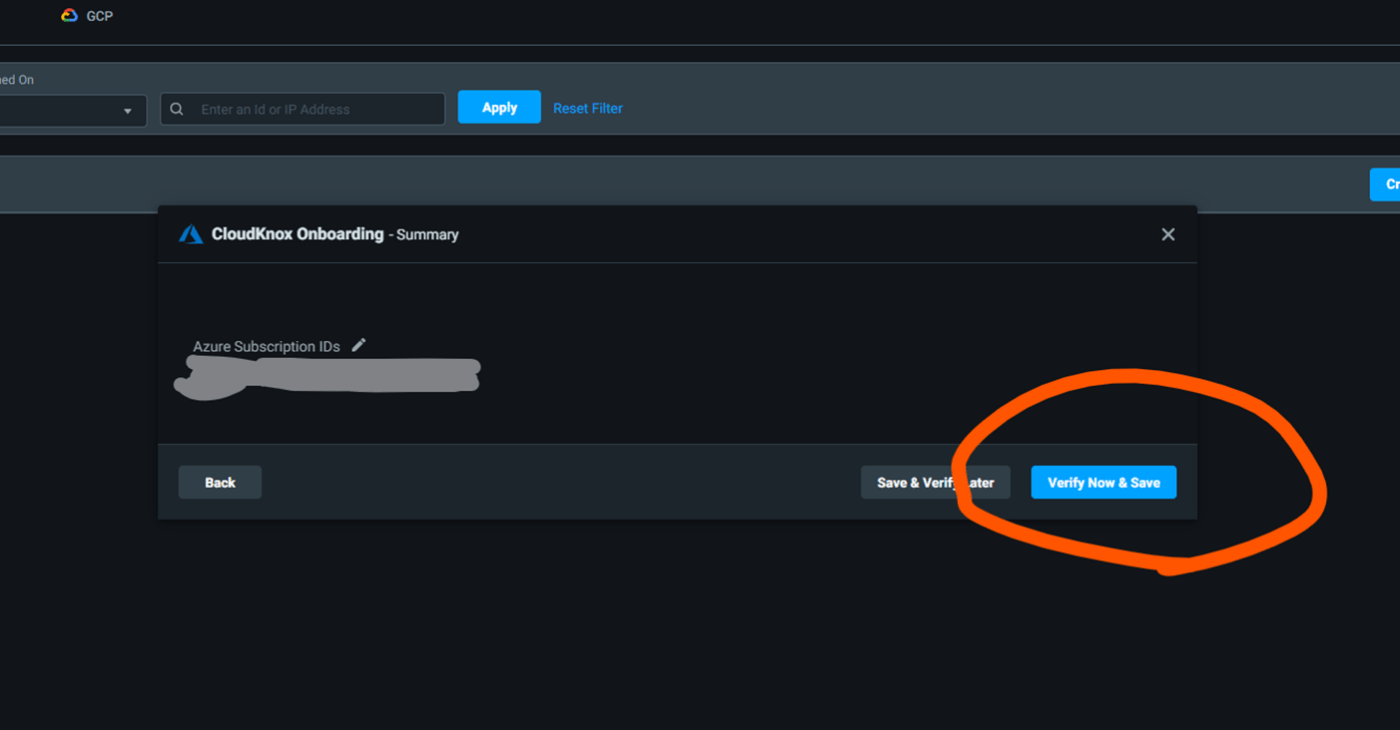

画面に戻って、[Verify Now & Save] をクリックします。

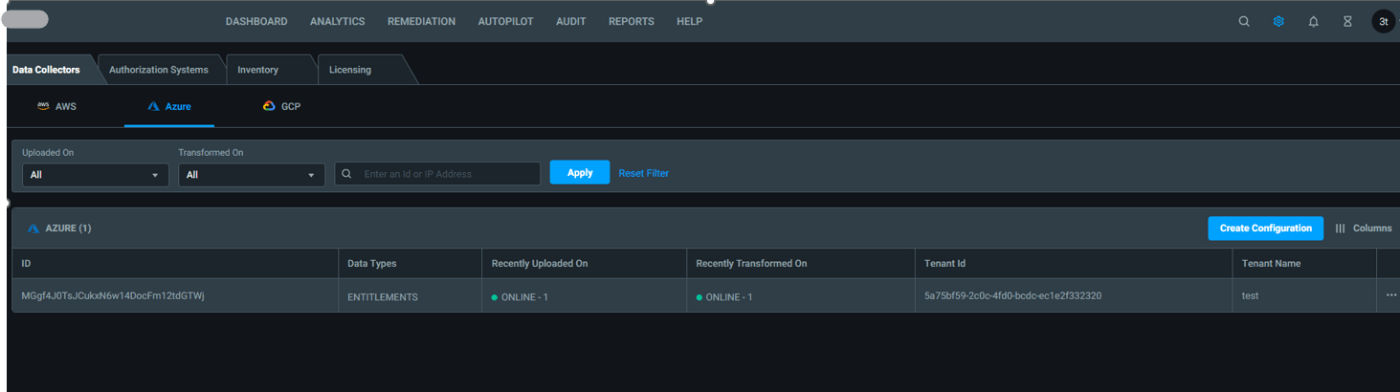

以下のように ONLINE になれば初期設定完了です。

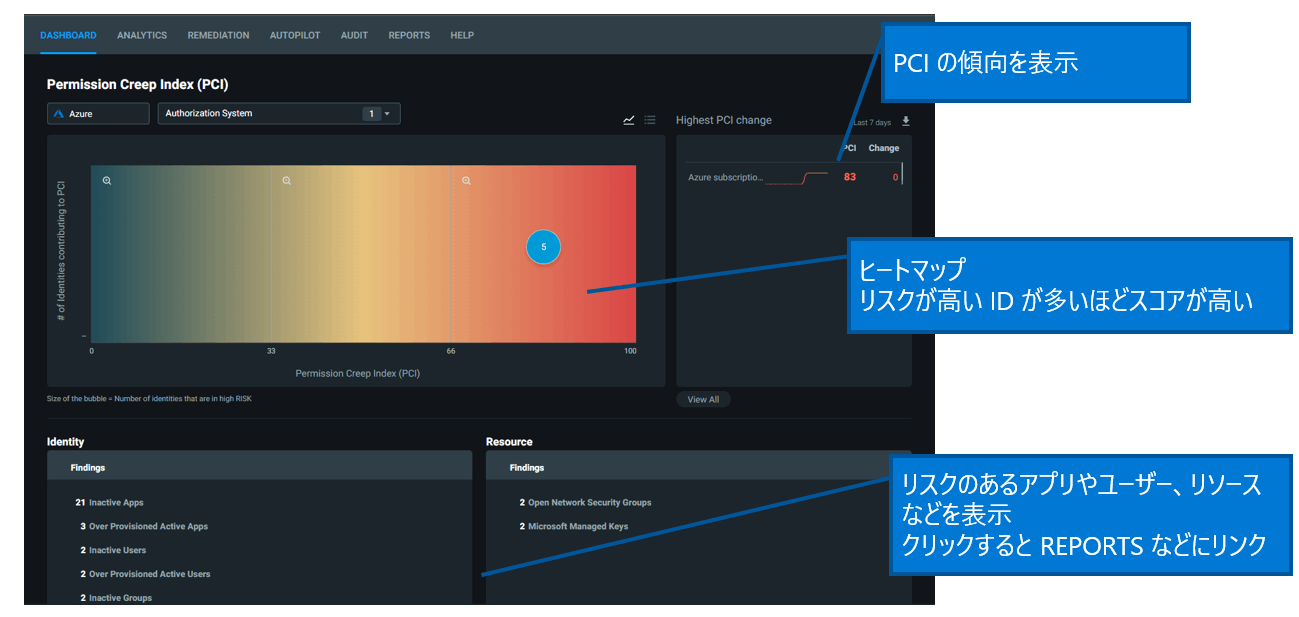

DASHBOARD 機能

上記メニューから [DASHBOARD] をクリックすると、各種情報が確認可能です。

まとめ

今回、初期設定について説明しました。次回は ANALYTICS 機能について説明しようと思います。

ANALYTICS 編はこちら

Discussion