Workspace ONE Access のポリシー設定

はじめに

Workspace ONE Access は IDaaS として IdP の役割を担っています。さらに、Workspace ONE UEM と連携して、MDM 加入のフローや、SaaS アプリへのアクセスにも関連します。この記事では、Workspace ONE Access のポリシー設定に必要な情報などをまとめています。

Workspace ONE Access のアクセスポリシー

Workspace ONE Access を仲介してアプリへアクセスする場合、必ず、Workspace ONE Access のポリシーを評価した上で認証が行われます。一連の動作について簡単に、Workspace ONE Access のポリシーのフローチャートを用意しました。(一部機能等は省いています)

注目すべきはデバイスコンプライアンスで、これは、Workspace ONE UEM で設定した順守ポリシーという、デバイスが企業ポリシーに沿っているか確認する仕組みをチェックするものです。デバイスコンプライアンスを使うことで、アプリをよりセキュアに利用することができます。

iOS アクセスポリシーの設定

フローチャートにもあるように、デバイスから Workspace ONE Access を経由する場合、カタログだけではなく MDM 加入するときにもポリシーは評価されるため、適切に設定しないと、MDM 加入すらできなくなってしまいます。以下で、iOS のアクセスポリシー設定方法もまとめておきます。また、iOS 以外の各プラットフォームや、加入時だけなど細かくポリシーを設定することもできますので、ドキュメントも参照くださいませ。

Workspace ONE Access コンソールで、"リソース" - "ポリシー" - "デフォルト ポリシーの編集" を選択します。

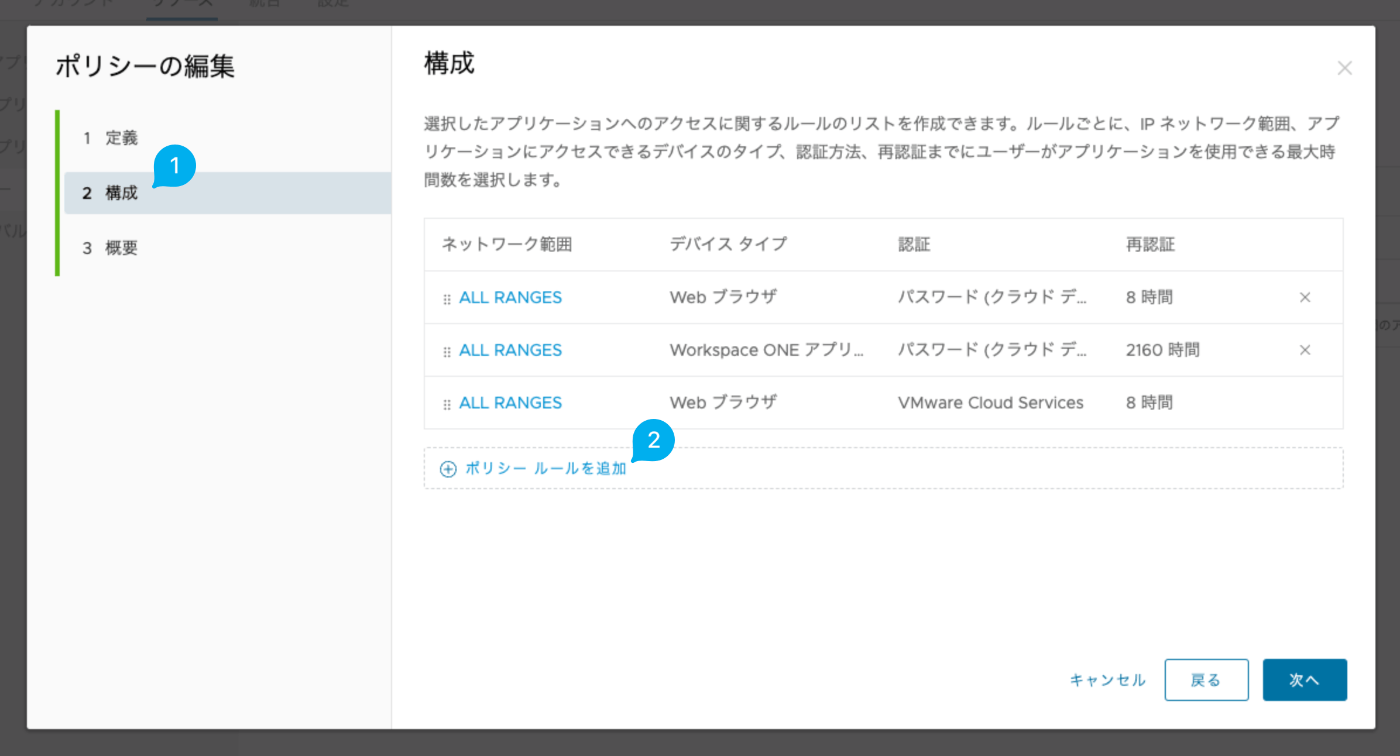

"構成" - "ポリシー ルールを追加" を選択します。

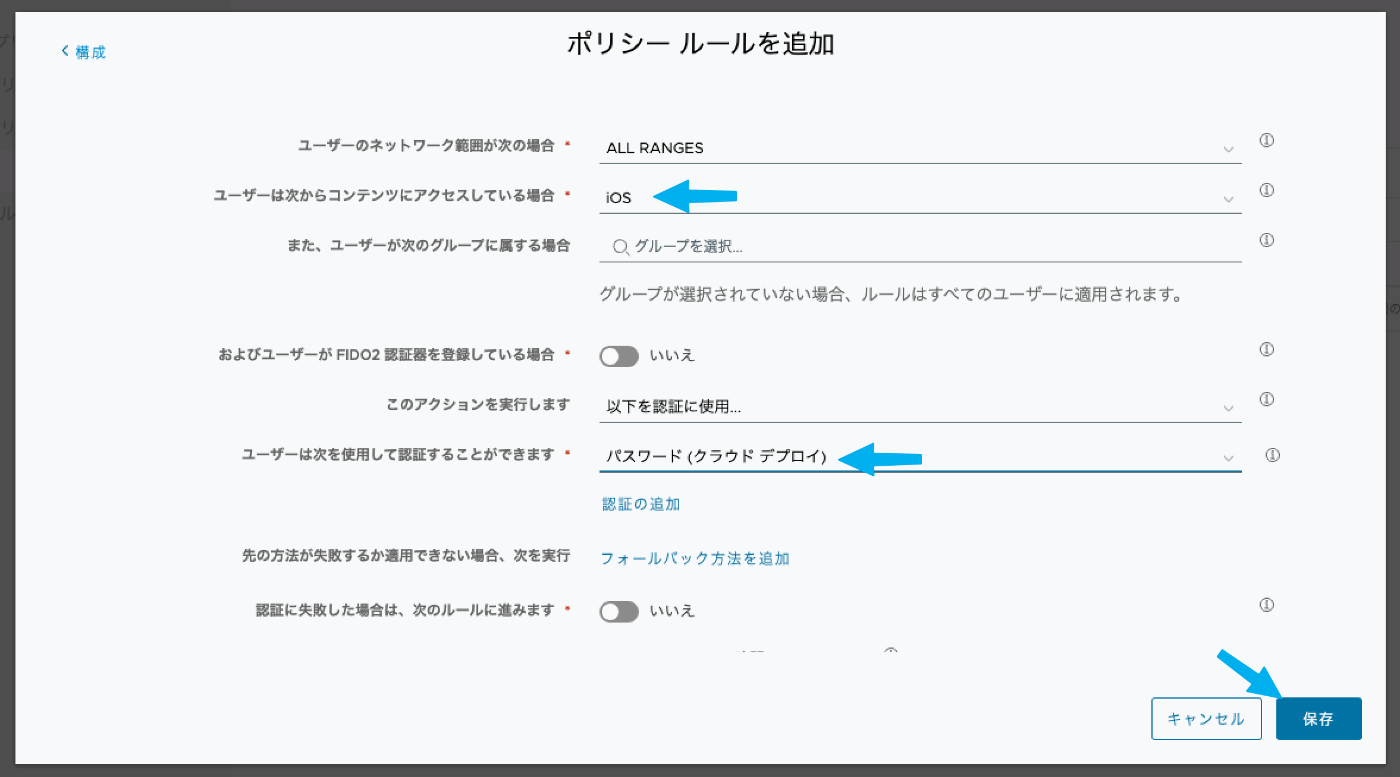

以下のように設定して保存します。"パスワード (クラウドデプロイ)" というのは、Workspace ONE Access コネクタでディレクトリ統合を行っているディレクトリを用いてパスワードの認証を行うことを指します。

※コネクタの統合方法は別記事を参照くださいませ[1]。

- "ユーザーは次からコンテンツにアクセスしている場合" - iOS ※デバイスの種類

- "ユーザーは次を使用して認証することができます" - パスワード(クラウドデプロイ) ※認証の方法

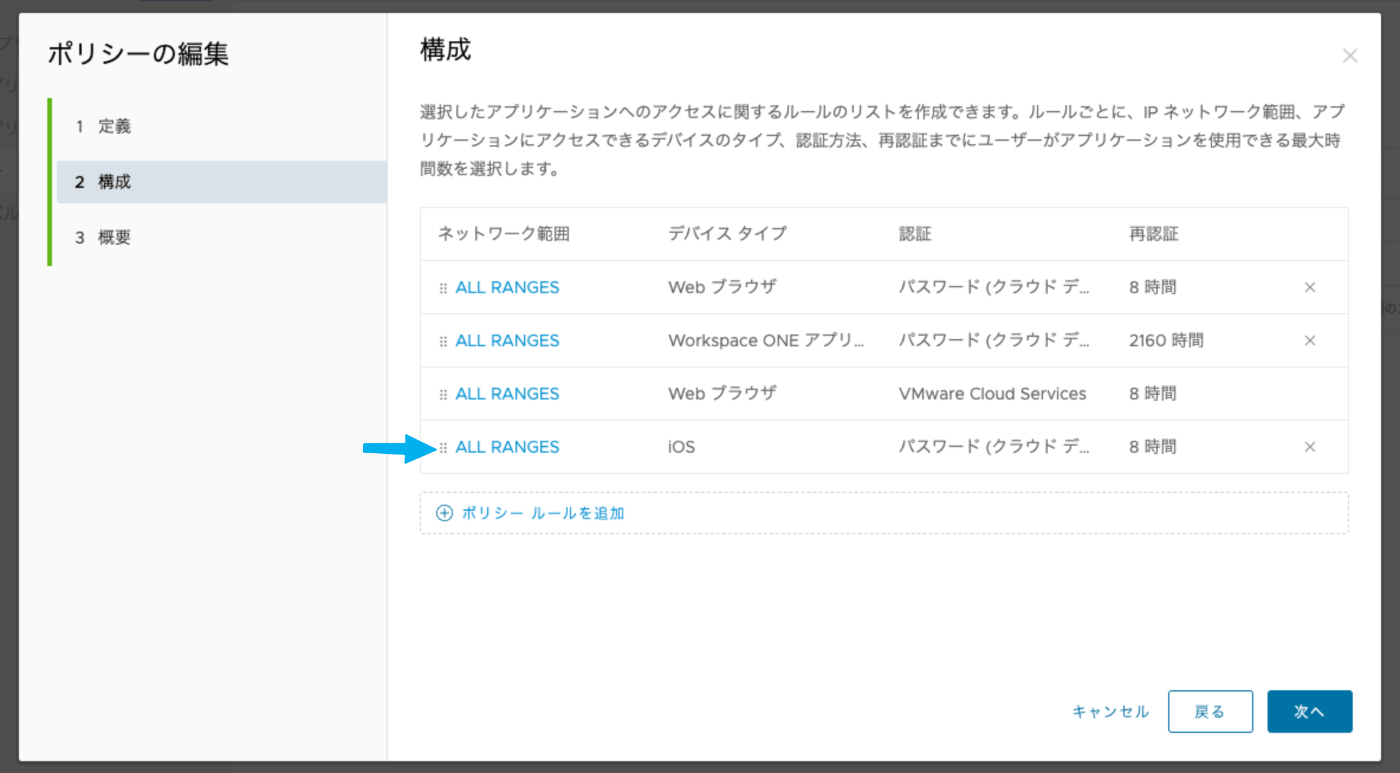

保存した一番下のポリシーの左の :: のようなもの (?) をマウスでドラッグして、一番上に移動させます。

こんなイメージです。これで、"次へ" を選択して完了させます。

これで、iOS からアクセスした場合は Active Directory を用いてパスワード認証を行うようになります。もちろん、フローチャートにもあるように、証明書や FIDO2 なども利用することができます。ポリシーの考え方は、docs も参考になります。

まとめ

Workspace ONE Access は Workspace ONE UEM と切っても切れない関係にあり、ポリシー設定で必要な認証を細かく設定することができますが、MDM と関連するということも忘れてはなりません。

Workspace ONE を試すための道のり

こちらのスクラップで紹介していますので、見ていただけると嬉しいです

-

Workspace ONE のための Active Directory とコネクタ構築 | https://zenn.dev/statsuo/articles/bf08c29855173b ↩︎

Discussion