BitLocker の利便性(メリット)とトラブルへの備え

はじめに

ディスクを暗号化して情報漏洩を防ぐ「BitLocker」。

どんな時に役立って、どんなトラブルが想定されるのかが分かりづらかったので、調べてみました。

なお、私はセキュリティの専門家ではありませんのでご注意ください。使用する場合は自己責任でどうぞ。間違いや改善点などありましたらコメントいただけると幸いです。

BitLocker とは

BitLocker は、ディスク全体の暗号化を提供する Windows セキュリティ機能です。

Windows 11 or 10 の Pro エディッション以上でフル機能が利用可能です。内蔵ディスク(SSD、HDD など)、外付けディスク(USB メモリなど)いずれも暗号化できます。

Home エディッションの場合、既に BitLocker が有効化されている(暗号化されている)ディスクの読み書きは可能ですが、新たにディスクを BitLocker 有効化することなどはできません(例外は後述)。

ケーススタディ

自 PC での使用感

普段は普通のディスクと変わらない

BitLocker でディスクを暗号化する時は、自分で「パスワード」を決め、また、BitLocker により「回復キー」が作成されます。

しかし、普段はパスワードも回復キーも使用しません。暗号化していないディスクとまったく同じ感覚で使えます。エクスプローラーでドライブを見ると、鍵が開いた状態のアイコンが付いていますが、違いと言えばこれくらいです。

最初にちょっとした手間さえかければ、普段は意識せずに暗号化の恩恵を受けられるわけで、利便性は高いと言えます。

ただし、Windows Update や PC 構成変更時などに、(パスワードではなく)回復キーの入力を求められることがあるようです。回復キーが分からないとディスクを一切読めなくなるため、BitLocker を使うのであれば、回復キーの保管は必須です(別のディスクに保存、Microsoft アカウントに紐付など)。

USB メモリの紛失・盗難

通常は情報漏洩しない

BitLocker 暗号化済の USB メモリを紛失・盗難した場合、他人が別の PC で内容を読もうとしてもできません。

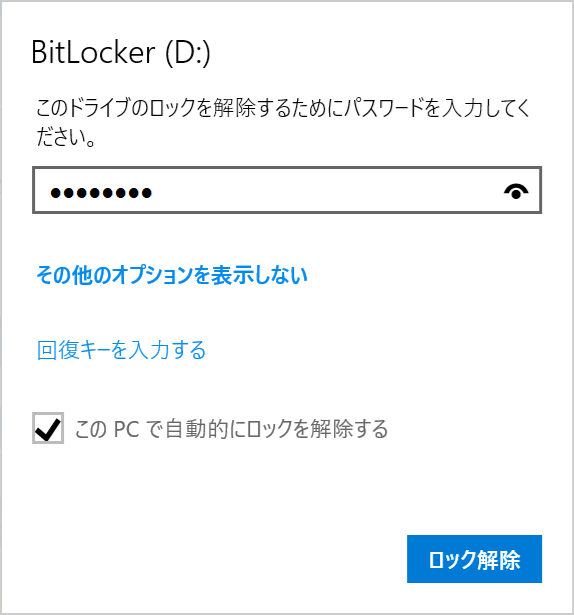

USB メモリを接続するとパスワードの入力を求められ、ロックを解除しない限りアクセスできません。

ただし、パスワードか回復キーがあれば読めるので、USB メモリに付箋でパスワードを貼り付けるなど非常識なことをしている場合などはアウトです。

PC 本体の紛失・盗難

通常は情報漏洩しない

BitLocker 暗号化済のディスクを内蔵している PC を紛失・盗難した場合も、USB メモリと同様に内容が読めないのではないかと思われます。

ただし、以下のケースは内容が読まれてしまうでしょう。

- PC のログインパスワード・PIN が漏洩・解読された場合(紛失した PC にログインできれば普通に読めます)

- BitLocker のパスワード・回復キーが漏洩・解読された場合(紛失した PC の内蔵ディスクを別の PC に接続してアクセス)

注意すべきは PC ログイン用の PIN です。最近の Windows ではログインパスワードとは別にログイン PIN の設定をさせられます。パスワードは複雑な文字の設定が必要ですが、PIN は数字 4 桁でも設定できます。

PIN を数字 4 桁にしていると、PC を拾った人が平均 5000 回ログインすれば PC にログインでき、BitLocker 暗号化済でも内容を読まれてしまいます。PIN も複雑なものにしておく必要があります。

故障した HDD の廃棄

通常は情報漏洩しない

暗号化していない HDD が故障したとき、そのまま廃棄すると情報が漏洩する可能性があります。例えば、HDD コントローラーが壊れて動かなくなったとしても、円盤にデータ自体は記録されているので、コントローラ-を付け替えればデータを読めるかもしれません(一般人には難しいですが、可能性の問題として)。

BitLocker 暗号化済であれば、仮にデータを読まれても暗号化されており、内容が分かりません。

個人的には、BitLocker 活躍の機会が多いのはこのパターンかと思っています。生きている HDD なら廃棄前にデータ消去できますが、故障してしまっては消去もできません。最初から BitLocker で暗号化しておくことが故障への備えにもなります。

SSD の廃棄

通常は情報漏洩しない

暗号化していない SSD を廃棄する場合、例えディスク消去ツールで全セクタゼロ書き込みしても情報が漏洩する可能性があります。ウェアレベリングや予備領域により完全なゼロ書き込みができないためです(一部の生き残りデータを読むのは一般人には難しいですが、可能性の問題として)。Secure Erase で完全消去できますが、難易度が高いです。

BitLocker 暗号化済であれば、そもそも書き込むときに暗号化しているので安心です。

廃棄ではなく下取り(売却)の場合も活躍しそうです。

PC を買い換えたので別の PC で読みたい

パスワードか回復キーで読める

例えば USB メモリや外付け HDD を BitLocker で暗号化していたとして、PC を買い換えた場合、USB メモリなどは引き続き使いたいところです。

この場合は、暗号化済 USB メモリを新しい PC に挿すとパスワード入力を求められるので、パスワードを入れれば、 新しい PC でも使えます。

「その他のオプション」→「この PC で自動的にロックを解除する」にチェックを入れれば、次回以降はパスワードなしで読めます。

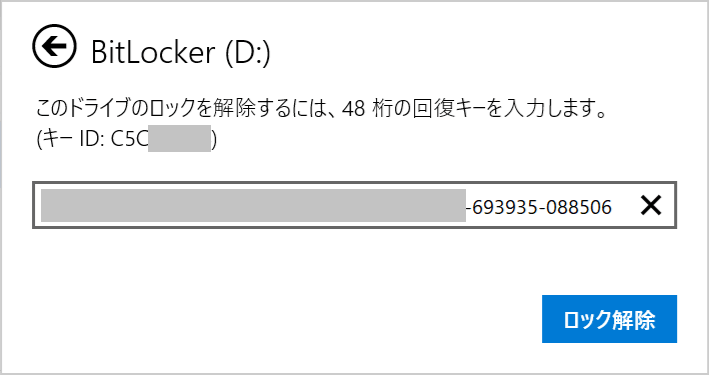

パスワードを忘れてしまった場合は、回復キーでも大丈夫です。

なお、既に BitLocker がオンになっている状態のディスクアクセスなので、新しい PC の Windows が Home エディションでも読み書きできます。

自動的にロックを解除できない

暗号化済ディスク接続時のパスワード入力で、「その他のオプション」に「この PC で自動的にロックを解除する」が表示されない場合があります。

対応策① BitLocker のメニューを使う

「この PC で自動的にロックを解除する」が表示されない場合でも、BitLocker のメニューならば「自動ロック解除の有効化」をすることができます。

管理者権限が必要です。

対応策② C ドライブを BitLocker で暗号化する

BitLocker のメニューから「自動ロック解除の有効化」をしようとしてもエラーとなる場合もあります。

この状態では、毎回手動でパスワードを入力することになり不便です。

この現象が発生するのは、

- 接続するディスクが内蔵のもの

- C ドライブが BitLocker オンになっていない

となっている時です。

つまり、C ドライブを BitLocker で暗号化すると、他の内蔵ディスクを自動ロック解除できるようになります。

これは仕様のようですが、なんとかならないものでしょうかね……。

突然ロックされ解除できない

普段自動的にロックを解除する状態で使用しているにもかかわらず、突然ロックされ、かつ、ロックを解除しようとすると「既にロック解除されています」と表示され、解除できなくなる場合があります。

この場合は、ディスクをいったん取り外してから再度接続すると、自動的にロック解除されます。

BitLocker を使っていないのに回復キーを求められ読めない

「突然回復キーの入力を求められたが、BitLocker なんて使っていない。全てのデータが読めなくなった」

ネット上にはこのような事例がたくさんあります。この不幸な事故は、例えば以下のような流れで起きるのではないでしょうか。

メーカー製 PC を中心に、Windows 初回ログオン時(セットアップ時)に C ドライブが自動的に(勝手に)BitLocker オンになる場合があります(実際私のノート PC もそうなってました)。利用者本人には BitLocker を使うつもりがないので、その時回復キーが作られていることなど意識すらしていません。

ずっと BitLocker 暗号化状態で PC を使っているものの、普段は BitLocker は意識せずに使えるので、やはり BitLocker の存在には気付きません。

しかしある時、Windows Update や PC 構成の変更などにより回復キーが必要となり、何の前触れも無く突然のゲームオーバーに至る、という流れです。

もしかして自分の PC も勝手に BitLocker オンになってる?

エクスプローラーで C ドライブのアイコンを見れば、現在 BitLocker がオンになっているかどうかが分かります。C ドライブアイコンに鍵が開いた状態のアイコンが付いていたら、BitLocker がオンになっています。

すぐに回復キーのバックアップを取りましょう。

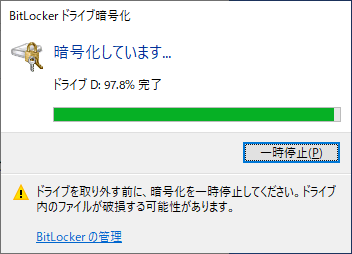

暗号化の進捗が止まる

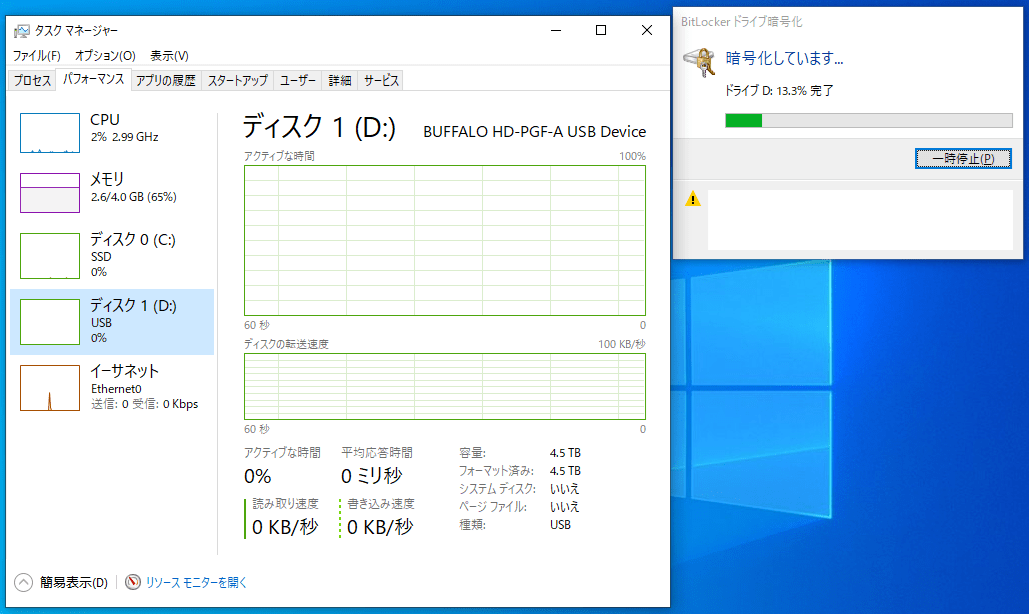

BitLocker を有効化する際の暗号化作業が、途中で止まったことがありました。

一晩たっても進捗率が上がらなかったのでタスクマネージャーを見てみると、ディスクにアクセスしていない状態になっていました。

99.9% で止まったケースでは、コンピュータの管理でボリュームをいったん縮小することにより暗号化が完了した事例があるようです。

残念ながら私の場合はパーティションサイズを変更しても進捗しなかったので、フォーマットすることにより強制的に暗号化を中止しました。その後は「使用済みの領域のみ」暗号化で普通に使えてはいますが、未使用領域は昔のデータが(通常は読めませんが)残っている状態になってしまっています。

新品未使用のドライブを初手から暗号化するほうが安心です。

操作方法

BitLocker をオンにする

これから BitLocker を使い始めたい(暗号化したい)場合の操作方法です。Pro エディション以上が必要です。

[スタートメニュー → コントロールパネル]("con" で検索すると出てきます)でコントロールパネルを開きます。

[システムとセキュリティ → BitLocker ドライブ暗号化]

BitLocker で暗号化したいディスクの「BitLocker を有効にする」をクリックします。

「このドライブのロック解除方法を選択する」画面で「パスワードを使用してドライブのロックを解除する」にチェックを入れ、パスワードを入力します。

パスワードは 8 文字以上でないと受け付けてくれません。数字のみでも受け付けてくれますが、簡単なパスワードだと紛失などの際に推測されてしまうでしょう。

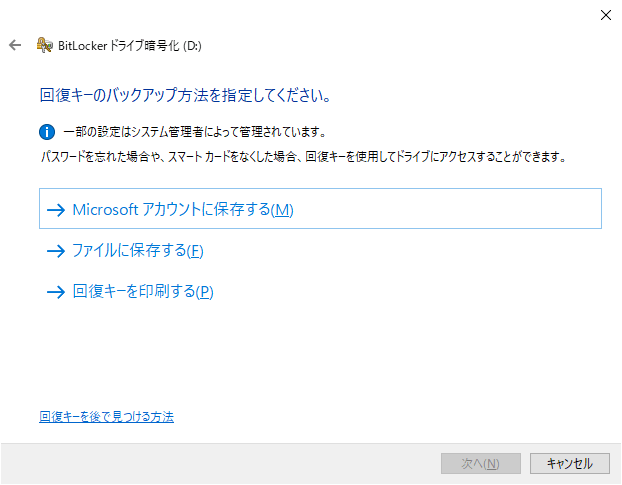

「回復キーのバックアップ方法を指定してください」画面で、回復キーを保存します。

回復キーを失うといざという時にディスクを一切読めなくなるので、きちんと保存してください。また、保存方法はどれかしか選べないわけではなく、複数選べます(Microsoft アカウントに保存しつつ、ファイルにも保存するなど)。

「ドライブを暗号化する範囲の選択」画面では、説明されている通りに選択肢を選ぶのが良いかと思います。

「使用済みの領域のみ暗号化する」にした場合、未使用のディスクならすぐに暗号化が終わります。

「ドライブ全体を暗号化する」にした場合、ディスク容量に応じて時間がかかりますが、私の PC の場合は以下のような感じでした。

| ディスク | 所要時間 |

|---|---|

| 64 GB USB メモリ / USB 3 | 1 時間 4 分 |

| 2 TB SSD / SATA | 2 時間 15 分 |

| 8 TB SSD / SATA → USB 3 | 約 18 時間 |

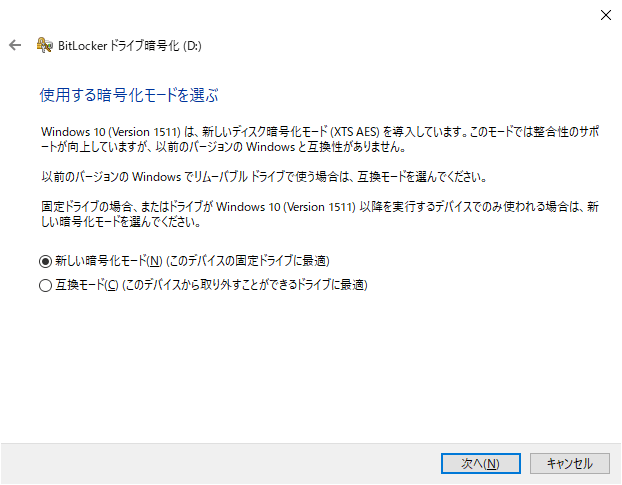

「使用する暗号化モードを選ぶ」画面では、以前のバージョンの Windows を使わないのであれば「新しい暗号化モード」にしておいたほうが良いかと思います。

暗号化が完了すれば、暗号化ディスクとして使えるようになります。

回復キーのバックアップ

既に BitLocker 暗号化されているディスクの回復キーを保存したい場合の操作方法です。Pro エディション以上が必要です。

BitLocker をオンにする時と同様の操作で「BitLocker ドライブ暗号化」を開きます(スタートメニュー → コントロールパネル → システムとセキュリティ → BitLocker ドライブ暗号化)。

「BitLocker が有効です」の右側をクリックするとメニューが広がるので、「回復キーのバックアップ」をクリックします。

回復キーをディスクなどに保存できます。

暗号化の範囲を知る

BitLocker を有効化する際、「ドライブを暗号化する範囲」を

- 使用済みの領域のみ

- ドライブ全体

のどちらか選べます。

新品未使用のドライブを暗号化する場合は「使用済みの領域のみ」で良いとされていますが、使用途中で暗号化する場合は「ドライブ全体」にする必要があります。

どちらに設定したか、後から知りたくなった場合は、コマンドプロンプトで確認できます(Home エディションでも確認できます)。

コマンドプロンプトを管理者として実行します(スタートメニューで "cmd" で検索し、出てきた「コマンドプロンプト」を右クリックして「管理者として実行」)。

コマンドプロンプトに manage-bde -status ドライブ番号: と入力してエンターキーを押します。知りたいドライブが D: ドライブの場合は manage-bde -status D: です。

「変換状態」欄に、どちらの範囲で暗号化したかが表示されます。上の写真は「使用領域のみ暗号化」(使用済みの領域のみ)、下の写真は「完全に暗号化されています」(ドライブ全体)となっています。

なお、ディスクを読めない状態で manage-bde しても情報は得られません。

豆知識

暗号化したディスクの速度

BitLocker を使うと、暗号化の処理が行われる分、ディスクのアクセス速度は遅くなるようです。

私の PC の 2 TB SSD の場合、BitLocker を使う前は以下のような速度でした。

BitLocker を使うと以下のようになりました。

シーケンシャルアクセス速度は変わりませんでしたが、ランダムアクセス速度は読み書きともにおよそ 2 割遅くなりました。

BitLocker とデバイスの暗号化

「BitLocker」と「デバイスの暗号化」は似て非なるものです。

- BitLocker:ディスク暗号化機能本体

- デバイスの暗号化:BitLocker を自動的に有効化する支援機能

BitLocker の限界

どんなセキュリティにも完璧はありません。BitLocker で暗号化していても、情報が漏洩することはあり得ます。

例えば、一部の PC は構造的に脆弱性があり、BitLocker で暗号化しているデータでもプロが細工すれば読めてしまうとのことです。

BitLocker を悪用したランサムウェア

2024 年 5 月に BitLocker を悪用したランサムウェア「ShrinkLocker」が発見されました。勝手に暗号化して回復キーを消してしまうため、データが失われてしまいます。

これ、予め BitLocker で暗号化している場合は防げるのでしょうか? それとも BitLocker のパスワードを解析して解除、再暗号化してくるのでしょうか?

確認環境

| 項目 | 環境 |

|---|---|

| OS | Windows 11 Pro 23H2 / Windows 11 Home 23H2 / Windows 10 Pro 22H2 |

参考リンク

- BitLocker の概要

- デバイスの暗号化

- 回復キーを無くすと終わるBitLocker。自動で有効化されてしまうことも。まさかのためのBitLocker入門

- BitLockerの回復キーを一瞬で奪取する激安デバイスが作り出されてしまう

- SSDのデータを消去するには?HDDとの違いやデータ消去の方法を解説

- SSDやハードディスクに保存されたデータを完全に消去する方法

- BitLocker Frequently Asked Questions (FAQ)

主な改訂履歴

- 2024/06/13 初版。

- 2024/06/18 「SSD の廃棄」に追記。

- 2024/08/14 「突然ロックされ解除できない」を記載。

- 2024/10/05 Windows 11 24H2 について補足。

- 2025/09/02 「自動的にロックを解除できない」の対応策を追記。

Discussion