🚴🏻♀️

【AWS Network Firewall】AWSの基礎を学ぼう おさらいのリトライ

概要

「AWS エバンジェリストシリーズ AWSの基礎を学ぼう」で”AWS Network Firewall のおさらい”でアウトプットをしたけど途中で頓挫したので、リトライ記事です。

頓挫記事はこちら

頓挫したこと と 理由

頓挫したこと

AWS Network Firewall配下にあるEC2にアクセスすることが出来ない。

理由

インターネットゲートウェイにルートテーブルをアタッチしてルーティング設定していなかった為

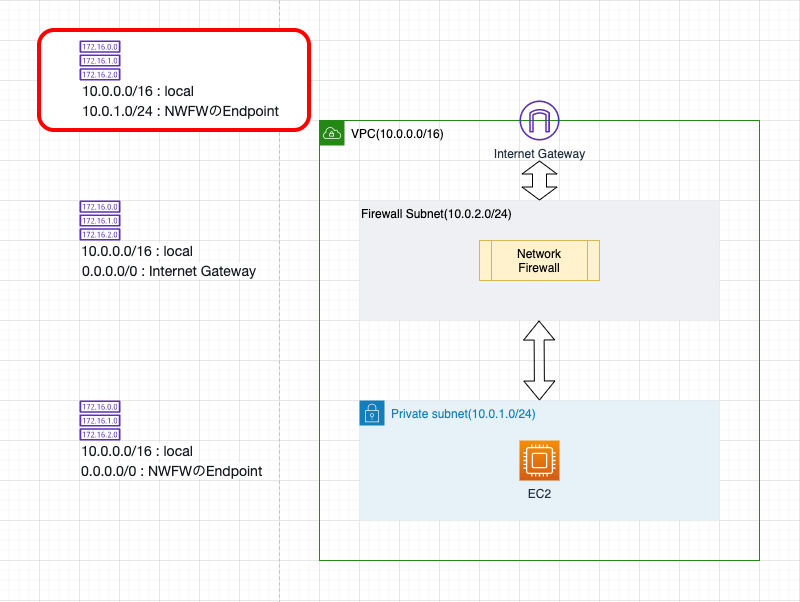

図

赤枠を付けていなかった為ですね

Network Firewallを経由しているか確認

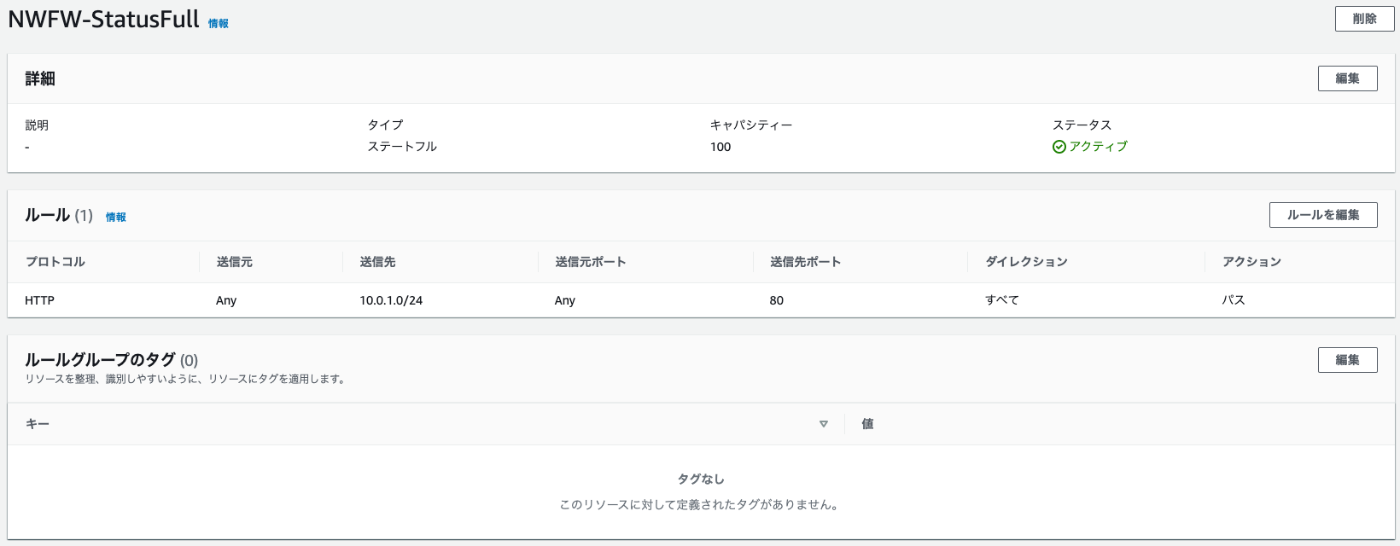

PASSルールの場合

今はNetwork FirewallのルールをPASSにしているのでApache画面が見えています。

DROPルールの場合

ではDropにしたら見れなくなるのか?を試します。

見れなくなりました。NetWorkFirewallでDropされていることが確認できました。

改めてルートテーブルの勉強

例1

| 送信先 | ターゲット |

|---|---|

| 0.0.0.0/0 | igw-12345678901234567 |

- 0.0.0.0/0は全てのIPv4を意味し、igw-12345678901234567へルーティングされる

例2

| 送信先 | ターゲット |

|---|---|

| 10.0.0.0/16 | Local |

| 172.31.0.0/16 | pcx-11223344556677889 |

| 0.0.0.0/0 | igw-12345678901234567 |

- 10.0.0.0/16に留まるトラフィックはLocalルートでVPC内でルーティングされる

- ピア接続(pcx-11223344556677889)を刺す172.31.0.0/16のルーティングがある

- 上記以外は、igw-12345678901234567へルーティングされる

例3 ゲートウェイルートテーブル

ルートテーブルは、インターネットゲートウェイまたは仮想プライベートゲートウェイに関連付けることができます。ルートテーブルがゲートウェイに関連付けられている場合、ゲートウェイルートテーブルと呼ばれます。ゲートウェイルートテーブルを作成して、VPC に入るトラフィックのルーティングパスを細かく制御できます。たとえば、インターネットゲートウェイを介して VPC に入るトラフィックを VPC 内のミドルボックスアプライアンス (セキュリティアプライアンスなど) にリダイレクトして、そのトラフィックをインターセプトできます。

| 送信先 | ターゲット |

|---|---|

| 10.0.0.0/16 | Local |

| 10.0.1.0/24 | NW-FW EndPoint |

- 10.0.0.0/16に留まるトラフィックはLocalルートでVPC内でルーティングされる

- 10.0.1.0/24(PrivateSubnet)へのトラフィックをNW-FW EndPointでインターセプトする

感想

NWFWというよりルートテーブルの話が中身で申し訳ないですが、個人的にはゲートウェイルートテーブルという存在を認識していなかったので、勉強になりました。

Discussion