MITRE ATT&CK 入門

MITRE ATT&CKとは

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)は、 MITRE社 が開発した、サイバー攻撃技術を体系的に整理したフレームワークです。このフレームワークは、攻撃者の行動を理解し、防御策を強化するために広く利用されています。

公式サイト: https://attack.mitre.org

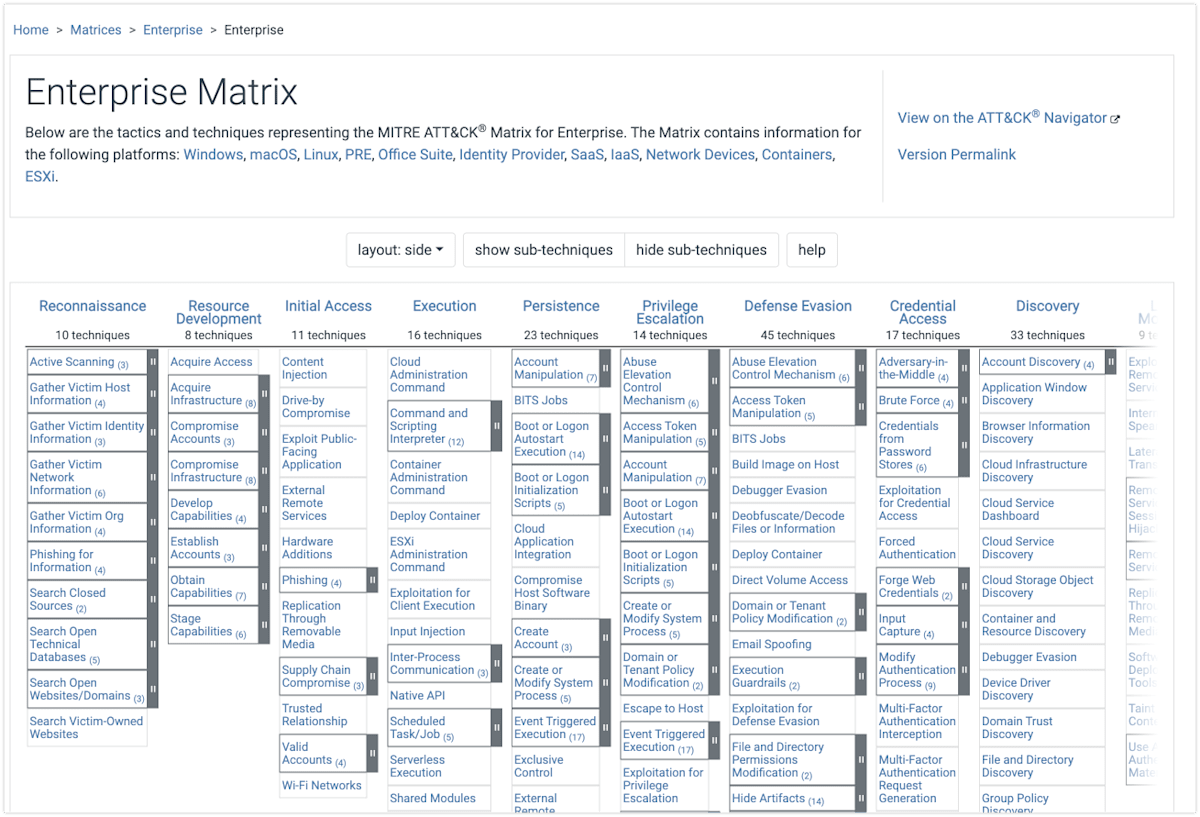

以下の項目が管理されており、マトリクス形式で表示することもできます。

- Tactics(戦術): 高レベルな攻撃目的(例: 権限昇格、データ窃取)

- Techniques(技術): 攻撃の具体的な手法/技術(例: Credential Dumping)

- Procedures(手順): 実際に観測された事例や手法

matrix

Tactics、Techniques、Procedureの頭文字を取った TTP は、サイバーセキュリティ分野でよく使われる用語であり、攻撃者のパターンを体系化した概念を表します。

MITRE ATT&CKはTTPを整理/体系化したフレームワークであり、攻撃者の行動パターンを理解することができます。サイバーセキュリティにおける防御側は、攻撃者の行動パターンであるTTPを理解することで、例えば次のことを明確にできます。

- 攻撃についての手法や手順

- 攻撃の兆候(Indicators)や攻撃を検出するための方法

- どこが見えていて見えていないか

- 攻撃に対する緩和策

- 攻撃者の狙いや目的

背景: APT研究と「後侵入行動」の整理

- 2010年代初頭、MITRE社内でFMXラボを作成

- レッドチーム(攻撃者)とブルーチーム(防御者)が模擬対戦

- 当時は「侵入できるか」だけが焦点だったが、MITREは視点を変更

- 侵入後の攻撃者行動を観測・整理 → 防御力向上

「post-compromise behavior(侵入後の挙動)」を体系化する必要があった

当初はWindowsのみでしたが、macOS、Linux、クラウド、モバイル、ICSといった領域/プラットフォームにまで対象を拡大しています。

公開と普及

- 2013年:Windows Enterprise向け初版作成

- 2015年5月:公開(Wiki形式、無償)

- セキュリティ業界や政府機関で標準的な参照フレームに

現在のATT&CKの特徴

- 攻撃者視点で防御の見え方を分析可能

- 実際の脅威グループやインシデントとマッピング可能

- NavigatorやDeTT&CTなど補助ツールと連携しやすい

- 毎年更新されるTTPに対応可能

ATT&CKが取り扱う情報

ATT&CKでは、以下の情報を取り扱っています。

-

Domain(ドメイン): 攻撃対象となるシステム(企業、モバイルデバイス、OTシステム)など

-

Platform(プラットフォーム): 攻撃対象となるOS(例: Windows, Linux, macOS)

-

Tactics(戦術): 攻撃者の活動が行われる環境や範囲を指す。攻撃技術や戦術が適用される対象のカテゴリ分類。

-

Techniques(手法): 戦術を実現するための具体的な手法。具体的な攻撃手法に名前をつけたもの。

-

Procedures(手順): 特定の攻撃者やグループが、技術を用いて実際に攻撃を実行する具体的な手順。

-

Detection(検出): 攻撃を検知するための方法や指標

-

Datasource(データソース): 攻撃を検知するためのログ種別

-

Mitigation(緩和策): 攻撃を防ぐための対策や推奨事項

-

Software(ソフトウェア): 攻撃に使用されるツールやマルウェア

-

Group(攻撃者グループ): 攻撃者グループ

-

Campaign(キャンペーン): 過去実施された代表的な攻撃キャンペーン情報

Domain(ドメイン)

ATT&CKでは攻撃対象の「環境ごとの枠組み」をDomainと呼びます。

現在は大きく以下の3つに分かれています。

-

Enterprise:

エンタープライズ環境(企業ネットワークやクラウド環境)を対象としたドメイン。

主にWindows、Linux、macOS、クラウドサービス(AWS、Azure、GCPなど)、SaaSアプリケーションなどが含まれます。 -

Mobile:

モバイルデバイス(スマートフォンやタブレット)を対象としたドメイン。

AndroidやiOSデバイスに関連する攻撃技術や戦術が含まれます。 -

ICS:

Industrial Control Systems(産業制御システム)を対象としたドメイン。

主に工場やインフラストラクチャ(電力、ガス、水道など)に関連する攻撃技術や戦術が含まれます。

それぞれのドメインごとに、戦術や技術が整理されています。

Platform(プラットフォーム)

Tactics(戦術)

攻撃者の「目的」を表す高レベルなカテゴリです。

例: Initial Access(初期侵入)、Privilege Escalation(権限昇格)、Exfiltration(情報窃取)

Techniques(技術)

戦術を達成するための具体的な「やり方」です。

例: Credential Dumping(資格情報の摂取)、Spearphishing Attachment(標的型メール)

技術をさらに細かく分けたバリエーションをSub-technique(サブテクニック)と呼びます。

Procedures(手順)

実際の攻撃者やマルウェアが使った「具体的なやり方」の記録です。

例: 「グループXがMimikatzを使ってWindowsのLSASSから資格情報を抜き出した」

Detection(検出)

攻撃を検知するために、どのログ種別(Datasources)をどう分析すればよいかを表す情報です。

Datasources(データソース)

攻撃を検知するためにどんな観測情報が必要かを表すものを「データソース」と呼びます。

OSやアプリが吐き出す生のイベントやログ種別を指します。

例:

-

Process Creation(プロセス生成)

攻撃者が新しいプロセスを実行したときにでるログを表します。

このログを見ることで「異常な実行ファイルの実行」を検出することができます。 -

File Modification(ファイル変更)

攻撃者が設定ファイルを改ざんしたときに検出することができます。 -

Authentication Logs(認証ログ)

不審なログイン試行を見つけることができます。

Mitigation(緩和策)

攻撃に対して影響を緩和するための情報をまとめています。

Software(ソフトウェア)

攻撃に使われるソフトウェア情報をまとめています。

Group(攻撃者グループ)

攻撃者グループの情報をまとめています。

Campaign(キャンペーン)

過去に行われた代表的な攻撃キャンペーンについてまとめています。

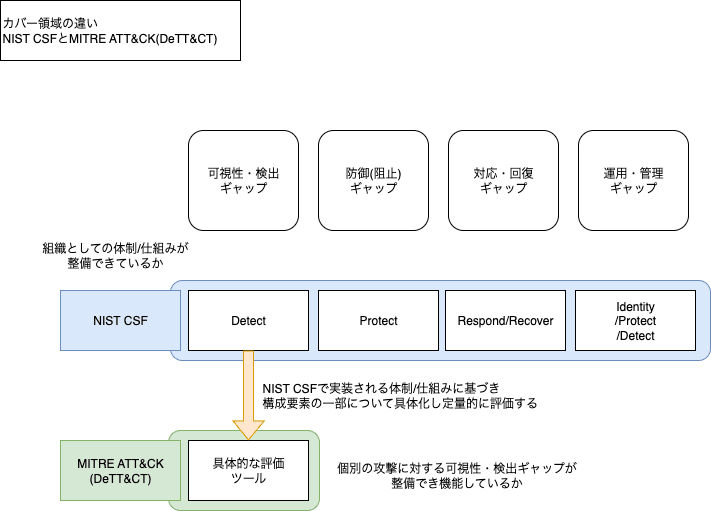

NIST CSFとの違い

NIST CSFは組織全体のサイバーセキュリティ活動に対し、サイバーセキュリティの成熟度や管理状況を整理/評価するフレームワークです。

「マネジメント視点・リスク管理視点」で組織のセキュリティ体制/プロセスが整っているかの評価に使われます。

NIST CSFではセキュリティ活動に対して以下の5つの機能(大分類)を定義しています。

NIST CSFの機能(Function):

- Identity(識別): 資産、リスク、脅威を特定し、保護対象と優先順位を明確にする

- Protect(保護): 資産や情報を守るための制御や保護策を実施する

- Detect(検知): サイバー攻撃や異常を早期に発見する

- Respond(対応): 発生したインシデントに迅速かつ効果的に対応する

- Recover(復旧): 被害を最小化し、システムやサービスを正常に復旧させる

CSFでは機能の下にカテゴリ、サブカテゴリも用意されていますが抽象的な概念レベルで定義されています。

具体的な技術や攻撃について、CSFフレームワークには含めないよう意図的に設計されているためです。

- 組織の規模や業種を問わずどの組織でも自分たちなりに実装可能であるように、抽象的なフレームワークにしている

- 技術に依存しないようにし、陳腐化せずフレームワーク自体を使い続けられるようにする

- 何を守るか、どのプロセスで管理するかに焦点を当て、(個々の攻撃手法やログの粒度ではなく)組織のサイバーセキュリティ活動全体を整理する枠組みを提供している

- 評価の柔軟性を持たせ、組織の許容できるリスクの量や性質、組織の成熟度に応じてスコアリングできるように、評価の詳細は固定しない

達成の評価例:

| カテゴリ | 達成の目安(抽象的) |

|---|---|

| Detect | 監視体制があり、定期的にログやイベントをレビューしている部署が存在する |

| Protect | 情報資産の管理方針やアクセス制御ルールが策定され、運用している |

| Respond | インシデント対応計画があり、責任者と手順が定義されている |

本当に検出できるかといった、TPPレベルでの技術的/実務的な効果については、目的に即したATT&CKのようなフレームワークを導入する必要があります。

ATT&CKの使い方

ATT&CKフレームワークは特定のツールやプロセスに依存しないように設計されています。特定の使い方に縛られず中立性を保つために、具体的な使用方法について定義していません。

この中立性により、セキュリティ研究者・企業・政府機関など、さまざまなユーザーが独自の目的に応じて ATT&CKフレームワークを活用することができます。

ユーザーは以下のような多様な目的でフレームワークを利用できます。

- 脅威インテリジェンス: 攻撃者の行動を分析し、脅威モデルを構築する。

- セキュリティ評価: 自社のセキュリティ対策がどの程度有効かを評価する。

- トレーニング: セキュリティチームの教育や演習に活用する。

- 攻撃に関する統一言語: 同じ攻撃について同じ言語で表現できる。

- 攻撃情報の充実化: MITRE ATT&CKを参照し、攻撃に対する情報を充実化(Enrichment)できる。

ATT&CKは自由に使うことができますが、フレームワークの特性上、ユースケースによって難易度が大きく変わります。

ATT&CK内を検索し必要な情報にアクセスするだけで済む以下のようなケースでは、比較的に簡易に実現できる上、非常に有用です。

- レッドチーム活動のシナリオ設計

- 検出ルールのカバレッジ整理

- インシデントのタイムライン整理

一方、セキュリティ評価のような、全攻撃のうちどの攻撃に対して有効であり、どの攻撃に対して脆弱であるかを評価する場合は、ATT&CK内に含まれない情報と、ATT&CK内の情報を組み合わせて用いる必要があるため難易度が上がります。

例えば、自社システム内の情報を整理/用意したり、1つ1つの攻撃に対して有効かどうかを判定し結果をまとめるといった、ATT&CKフレームワークには含まれていないタスクが発生します。

ATT&CKフレームワークに含まれていない部分は自身で対応するか、用途に合わせATT&CKに関連した別のフレームワークやツールの採用/併用を行う必要があります。

難易度低

ユースケースが以下の項目に当てはまる場合は、比較的容易に実現できます。

- すでに攻撃がMITRE ATT&CKのテクニックとして特定されている

- 必要とする情報がMITRE ATT&CKフレームワーク内にすべて存在する

難易度中

ユースケースが以下の項目に当てはまる場合は、MITRE ATT&CK以外のツール/プロセス/データが必要となるため、難易度が上がります。

- 攻撃がMITRE ATT&CKのテクニックとして特定されていないため、テクニックの特定が必要となる

- SIEM製品による攻撃の検出状況などの既存データとMITRE ATT&CK内に存在しないデータと組み合わせる必要がある

難易度高

ユースケースが以下の項目に当てはまる場合は、MITRE ATT&CK以外の仕組みを用意する必要があるため、さらに難易度が上がります。

- 攻撃自体が明確になっていない(例: 脅威情報を活用することがどうシステムに良い影響を与えるかなど)

- 組み合わせたい既存データが存在せず、データの作成や用意が必要

- 攻撃以外の情報が中心となっている(例: 攻撃に対し防御能力や検出能力があるかなど)

ATT&CKの活用ポイント

ATT&CKフレームワークは参照用ではなく、組織運用に組み込むことが導入の肝です。

-

共通言語として活用

経営層から現場までATT&CKを理解・共有し、情報の齟齬を防止 -

防御カバレッジの明確化

ATT&CKマトリクスで自社の防御状況を可視化し、ギャップを特定 -

検知・対応ルールの体系化

SOC・ブルーチームのルールやIR手順をATT&CKベースで標準化 -

演習・改善サイクルの構築

レッドチーム演習・脅威情報を反映し、PDCAを回す -

定量的評価と意思決定

防御状況・リスク評価・改善効果を定量的に把握し、経営判断に活用

以下のような継続的なサイクルを回すことが重要です。

- 自社の防御状況をATT&CKマトリクスにマッピングし可視化する

- 足りない部分を補うルールや仕組みを整備

- 攻撃演習を行い、防御策の改善

- 継続的に改善サイクルを回す

ATT&CKの可視化には、MITRE ATT&CK NavigatorというWebアプリを使います。MITRE ATT&CK Navigatorについては別記事で詳しく取り上げます。

ATT&CK活用イメージ

チーム・ロールの説明

| チーム / ロール | 説明 |

|---|---|

| 組織全体 | セキュリティ運用の全体方針や文化を統括する視点。戦略的な意思決定やリソース配分に関与。 |

| 経営層 | 企業や組織の方向性・戦略を決定し、セキュリティへの投資や優先度を決めるリーダー層。 |

| セキュリティ管理層 (CISO等) | SOCやブルーチームの活動を統括。防御状況やリスクを可視化し、改善策を計画・実行。 |

| SOC (Security Operations Center) | 24時間体制で攻撃やインシデントを監視・分析するチーム。アラート対応や一次分析を担当。 |

| ブルーチーム | 攻撃を防ぐための検知ルールや防御策を設計・運用するチーム。SOCと密接に連携。 |

| レッドチーム | 攻撃者役として模擬攻撃を実施。防御の穴や改善点を発見する役割。 |

| パープルチーム | レッドチームとブルーチームの橋渡し役。攻撃演習結果を元に改善サイクルを回す。 |

| Threat Intelligence チーム | 外部・内部の脅威情報を収集・分析し、TTPを整理。防御策や検知ルールに反映。 |

| GRC (Governance / Risk / Compliance) | 規程や監査対応を担当。コンプライアンス管理とリスク軽減の仕組みを整備。 |

| IR / フォレンジック | インシデント発生時に原因特定・影響範囲分析を行い、再発防止策を提案・実施。 |

| アーキテクト / 製品評価 | 導入するセキュリティ製品や技術の設計・評価を担当。防御カバレッジの確認も行う。 |

| クラウド / ID担当 | クラウド環境や認証・権限管理(IAM)の運用担当。権限過剰や設定ミスを監視・改善。 |

チーム別活用イメージ

| チーム | 課題 | ATT&CK活用 | 理想状態 | 主なアクション |

|---|---|---|---|---|

| 経営層 | 投資や方針決定が感覚的 | 防御状況可視化、KPI、共通言語 | リスクベースで意思決定 | ATT&CK理解・支援、レポート確認、文化醸成 |

| セキュリティ管理層 | 全体状況把握困難、防御改善不足 | 防御状況可視化、ギャップ分析 | リアルタイム可視化、優先度明確化 | マトリクス可視化、改善計画策定、演習計画 |

| SOC | 攻撃検知精度不十分 | 検知ルール体系化 | 高精度検知、効率的アラート運用 | ルール整理、データ整備、運用改善 |

| ブルーチーム | 防御策断片的 | ルール標準化 | 統一防御策で迅速対応 | 検知・防御ルール統一、継続改善 |

| レッドチーム | 演習現実と乖離 | 攻撃演習更新 | 現実的演習でギャップ明確化 | ATT&CK基準で攻撃演習、防御弱点特定 |

| パープルチーム | レッド/ブルー連携弱い | 共通言語で連携促進 | 発見→改善サイクル高速化 | 橋渡し、改善サイクル運用、フィードバック |

| Threat Intelligence | 脅威情報活用不足 | マッピング・整理・共有 | 防御・検知に活用 | 脅威情報収集、マッピング、共有 |

| GRC | 監査負荷、規制対応 | 基準・証跡統一 | 効率化 | 規程・証跡整理、レビュー |

| IR / フォレンジック | 原因特定遅延 | 攻撃手法整理・マッピング | 迅速原因特定・再発防止 | 攻撃経路整理、調査、再発防止策 |

| アーキテクト / 製品評価 | 製品評価曖昧 | 防御カバレッジ評価 | 導入判断合理化、防御力向上 | 製品評価、防御カバレッジ確認、改善提案 |

| クラウド / ID | 権限・クラウドリスク可視化不足 | リスク整理 | 権限管理・リスク明確化 | IAM・クラウド設定整理、改善策反映 |

ATT&CK関連フレームワーク

ATT&CKに関連するフレームワークを紹介します。

DeTT&CT

DeTT&CTはセキュリティ検出能力をマッピングおよび評価するためのフレームワークです。

ATT&CKは攻撃技術や戦術を体系化したフレームワークとして非常に有用ですが、以下の理由から、検出能力の可視化やギャップ分析といった特定のユースケースを直接的に実現するのは難しいです。

- 検出能力の情報が含まれていない

- 防御技術との直接的なマッピングがない

- ログソースの管理が想定されていない

- 検出能力のギャップ分析機能がない

- 中立性を重視した設計

DeTT&CTは、MITRE ATT&CKの攻撃技術に基づきながら、以下のような課題を解決することでATT&CKでは実現しにくい領域を補完します。

-

検出能力の可視化

-

検出能力のギャップ分析

-

検出能力の強化計画

-

ログソースの管理と最適化

-

検出能力と攻撃技術の関係性の明確化

-

DeTT&CT(GitHub): https://github.com/rabobank-cdc/DeTTECT

-

DeTT&CT入門(本記事の別記事): https://zenn.dev/sesamum/articles/103f8fc5e77850

MITRE D3FEND

MITRE ATT&CKは攻撃技術を体系化したものですが、D3FENDは防御技術を体系化したフレームワークであり、攻撃技術を体系化したMITRE ATT&CKに対応する形で設計されています。

脅威情報の活用、といった防御技術について名前がつけられ具体的にどういうことを実施するのかという情報がマトリクスとしてまとまっています。

2025年1月に、D3FENDバージョン1.0がリリースされており、実運用での利用も可能なものとなりました。D3FEND内のデータについては、定期的なバージョンアップが予定されており、データの量や精度などは今後さらに向上していく計画となっています。

MITRE ATT&CKの個々のテクニックが防御されているか、という情報を把握したい場合は、MITRE ATT&CKが使えますが、ある防御策がMITRE ATT&CKのどのテクニックに有効かを把握したいという要望には、防御技術を体系化しているD3FENDの採用が望ましいと考えられます。

2025年8月時点で、Navigatorのようなマトリクス可視化の仕組みはありません。

一方、D3FENDには、MITRE ATT&CK(攻撃技術) と D3FEND(防御技術) との関係を視覚化するCAD (Cybersecurity Attack-Defense)という仕組みが用意されています。

- 攻撃技術 (MITRE ATT&CK) と防御技術 (D3FEND) の関係を視覚的に示します。

- 攻撃技術に対してどのような防御技術が有効かを理解するためのマッピングを提供します。

- 公式サイト: https://d3fend.mitre.org/

- D3FEND入門(本記事の別記事): https://zenn.dev/sesamum/articles/7bed7dc2e60452

ATT&CK関連ツール

MITRE ATT&CK Navigator

MITRE ATT&CKのマトリクスを可視化するためのツール、Webアプリです。

JSON形式のレイヤーファイルを用意することで、MITRE ATT&CKのマトリクスを表示できます。また、以下の機能も持っています。

- マトリクスに色をつける。

- マトリクスの内容をフィルタする。

- マトリクスにコメントをつける。

- テクニックに任意のスコア(スコア値自体に特別な意味は無く自由に指定してよい)をつけることができる。

- MITRE ATT&CK Navigator(GitHub: 自身でNavigatorを用意する場合): https://github.com/mitre-attack/attack-navigator

本番運用はこちらを推奨。 - MITRE ATT&CK Navigator(Webサービス: MITRE提供版): https://mitre-attack.github.io/attack-navigator/

検証/動作確認目的のみ。本番運用は非推奨。 - Introduction to ATT&CK Navigator(Youtube): https://www.youtube.com/watch?v=pcclNdwG8Vs

- MITRE ATT&CK Navigatorをコンテナで用意する(本記事の別記事): https://zenn.dev/sesamum/articles/1f06dcdf8b3757

- MITRE ATT&CK Navigatorレイヤーファイル入門(本記事の別記事): https://zenn.dev/sesamum/articles/0a25cf61b9556b

STIX

STIX (Structured Threat Information Expression)は、サイバー脅威情報を記述、共有、分析するための標準フォーマットです。MITRE社が開発し、現在はOASIS (Organization for the Advancement of Structured Information Standards) によって管理されています。

STIXは、サイバー脅威情報を構造化して表現することで、セキュリティチームや組織間での情報共有を効率化し、サイバー攻撃への対応を迅速化することを目的としています。

STIXの特徴:

-

標準化されたフォーマット

- STIXは、脅威情報を一貫性のある形式で記述するための標準を提供します。

- JSON形式で記述されることが一般的です。

-

相互運用性

- STIXは、異なるツールやプラットフォーム間で脅威情報を共有するための共通言語を提供します。

-

柔軟性

- 脅威情報のさまざまな側面(攻撃者、攻撃技術、インシデント、インジケータなど)を記述するためのモジュール式の構造を持っています。STIXのデータはJSONファイルとして提供されています。

ATT&CKのデータも、STIXフォーマットで提供されています。STIXデータは、JSONデータとして取り扱うか、STIX専用のライブラリを用意して取り扱います。

ATT&CKデータのSTIXを取り扱うには、mitreattack-pythonライブラリを使うと便利です。(後述)

以下、STIX in MITRE ATT&CKデータの入手先を記載します。

STIX 2.1で用意されたMITRE ATT&CKのデータです。

- attack-stix-data: https://github.com/mitre-attack/attack-stix-data/

STIX 2.0で用意されたMITRE ATT&CKのデータです。

mitreattack-python

MITRE ATT&CKデータを取り扱うPythonライブラリです。Pythonプログラムを作成することでMITRE ATT&CKデータから情報を入手したり、加工したりすることができるようになります。

データは、前述のSTIXデータをローカルに取得してきたものを使用することをお勧めします(API利用制限などがかかり、一時的に利用できないケースなどがあるため)。

- mitreattack-python: https://github.com/mitre-attack/mitreattack-python

- mitreattack-python入門(本記事の別記事): https://zenn.dev/sesamum/articles/e207c5e95eed1a

CISA Decider

CISA Decider は、米国CISA (Cybersecurity and Infrastructure Security Agency) が提供するツールで、MITRE ATT&CKフレームワークを活用する際に、攻撃技術を特定・マッピングするプロセスを支援します。

ユーザが観測した攻撃の特徴を基に、適切なATT&CK技術を選択するためのガイドラインを提供します。

特に、ATT&CKに不慣れなユーザーでも、攻撃技術の特定を簡単に行えるよう設計されています。

セキュリティ分析や脅威インテリジェンスの作業を効率化し、ATT&CKの活用を促進するツールです。

- decider(GitHub): https://github.com/cisagov/decider

TRAM

TRAM (Threat Report ATT&CK Mapper) は、MITRE が提供するツールで、脅威レポートをMITRE ATT&CKフレームワークにマッピングするプロセスを支援します。主に、脅威レポートから攻撃技術を特定し、ATT&CK の技術や戦術に関連付ける作業を効率化するために使用されます。

特徴

-

脅威レポートの解析支援

- TRAMは、脅威レポート内のテキストを解析し、MITRE ATT&CKの技術や戦術にマッピングする作業を自動化・半自動化します。

-

機械学習の活用

- 機械学習モデルを使用して、レポート内の記述から関連するATT&CK 技術を提案します。

-

ユーザーインタラクション

- ユーザーが提案されたマッピングを確認・修正することで、正確なマッピングを実現します。

-

オープンソース

- TRAMはオープンソースで提供されており、誰でも利用・カスタマイズが可能です。

-

公式サイト: https://ctid.mitre.org/projects/threat-report-attck-mapper-tram

-

TRAM(GitHub): https://github.com/center-for-threat-informed-defense/tram

MITRE CALDERA

自動化された侵入エミューレションプラットフォームです。

-

自立型敵対者エミュレーション

特定の脅威(攻撃者)プロファイルを作成し、ネットワーク上で実行することで脆弱性のある箇所を特定することができます。防御策のテストやブルーチームによる特定脅威の検知方法のトレーニングに役立ちます。 -

検出、分析、対応プラットフォームのテストと評価

チームが、ネットワークとホストの防御、ログ記録とセンサー、分析とアラート、自動応答を含むサイバー防御の自動テストを実行できるようになります。 -

手動レッドチームによるエンゲージメント

既存の攻撃ツールセットを拡張することで、レッドチームがコンピュータ支援による手動評価を実行できるよう支援します。このフレームワークは、既存のカスタムツールで拡張できます。 -

レッドチーム vs ブルーチームの研究

サイバーゲーム、エミュレーションとシミュレーション、自動化された攻撃的および防御的なサイバー操作、サイバー防御分析、サイバー防御モデルにおける最先端の研究を直接的および間接的に可能にします。 -

MITRE CALDERA: https://caldera.mitre.org/

Atomic Red Team

Atomic Red Team は、Red Canary 社が提供するオープンソースのセキュリティテストフレームワークで、MITRE ATT&CKフレームワークに基づいて設計されています。主に、セキュリティチームが攻撃技術をシミュレーションし、防御能力を評価するために使用されます。

- 目的: 組織のセキュリティ対策が特定の攻撃技術に対してどの程度有効かをテストする。

- 特徴: 各攻撃技術を小規模で安全に実行できる「アトミックテスト」を提供。

- 柔軟性: 簡単に実行できるテストスクリプトが用意されており、カスタマイズも可能。

- 利用例: セキュリティ製品の検出能力を評価したり、インシデント対応チームのトレーニングに活用。

Atomic Red Teamの仕組み

-

Atomic Red Teamは、 MITRE ATT&CK の各技術に対応する「アトミックテスト」を提供します。

-

アトミックテストは、特定の攻撃技術をシミュレーションするための小規模なテストスクリプトです。

-

atomic-red-team: https://github.com/redcanaryco/atomic-red-team

MITRE Cyber Analytics Repository

MITRE Cyber Analytics Repository (CAR)は、サイバー脅威に対する検出分析を支援するためのオープンなリポジトリです。主に、セキュリティチームが脅威を検出するための分析手法やルールを設計・実装する際に活用されます。

活用例

-

検出ルールの設計

- CARを参考にして、SIEMやEDRで使用する検出ルールを作成。

-

脅威ハンティング

- CARの分析手法を活用して、未知の脅威を探索。

-

セキュリティ教育

- セキュリティチームのトレーニングに使用し、攻撃技術と検出手法の理解を深める。

CARは以下のような要素で構成されています。

-

Analytics (分析)

- 攻撃技術を検出するための具体的な分析手法を記述。

- 例: 特定のログイベントやプロセスの異常な挙動を検出するルール。

-

Data Model (データモデル)

- 分析に必要なデータの構造や形式を定義。

- 例: プロセスの作成、ファイルの変更、ネットワーク接続など。

-

Mappings (マッピング)

- 各分析がどのMITRE ATT&CK技術に対応しているかを示す。

- 公式サイト: https://car.mitre.org/

まとめ

本記事では入門としてMITRE ATT&CKの紹介をしました。

次の記事では、ATT&CKを可視化するツール ATT&CK Navigatorについて取り上げます。

- MITRE ATT&CK Navigatorをコンテナで用意する: https://zenn.dev/sesamum/articles/1f06dcdf8b3757

関連記事

MITRE ATT&CK関連記事一覧

Discussion