1Passwordを活用して鍵束ジャラジャラを楽にしよう

1Passwordを活用して鍵束ジャラジャラを楽にしよう

こんにちは。10月からグループ会社よりSepteni Japan株式会社に出向しているエンジニアリングマネージャーの細川です。

私は仕事とプライベートともに1Passwordを重宝しており、この記事では布教のため私の好きな1Passwordの便利機能をご紹介します。

まだ使っていない人は使い始めるきっかけとして、もう使っている人は便利に活用するアイデアとして、皆さんの生活がより豊かになれば幸いです。

1Passwordとは

1Passwordは有料のパスワードマネージャーです。価格はビジネス利用だと1人1ヶ月あたり8ドル程度のサブスクです。

ブラウザ付属、OS付属、エンドポイントセキュリティソフトのおまけなど、無料のパスワードマネージャーがあるのにわざわざ有料のツールを使う理由は「とにかく高機能だから」です。

無料のパスワードマネージャーにない1Passwordの便利機能を紹介していきます。

1Passwordの便利機能

個人保管庫と共有保管庫

アカウントは他者に貸さない、つまり認証情報を他者と共有しないのがセキュリティの基本です。

とはいえ、様々な事情から共有せざるをえない場合ってありますよね。

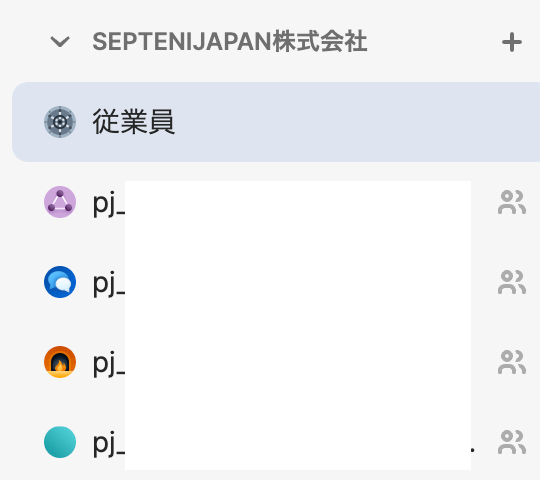

1Passwordは個人用の保管庫と共有の保管庫を作ることができます。共有保管庫には1Password内のユーザーや別途定義しておいたユーザーグループを紐づけてアクセスします。

個人保管庫と共有保管庫

共有アカウントの保管場所を1Passwordに一元化することで、

- 「離任があったのでパスワードを変更しました!新パスワードはこれです。」

- 「ワンタイムパスワード入力したいのでちょっと時間いいですか?」

といった連絡をなくせます。

また変更履歴も残るので、変更前のパスワードも簡単に確認できます。

無料のパスワードマネージャーのほとんどは共有のユースケースを想定していないので、まず共有保管庫がある点が1Passwordの良いところです。

何でも保存できる

大抵の情報は保存できます。例えば時間ベースのワンタイムパスワード、パスキー、公開鍵暗号の鍵ペアなども保存できます。

この画像は1Passwordアイテムの例です。ちなみに認証情報一つ一つのことを1Passwordではアイテムと呼びます。

1Passwordアイテムの例 ※すべて架空の情報です

ワンタイムパスワード

一番重宝するのはワンタイムパスワードです。テレワーク環境では、共有アカウントのワンタイムパスワードの適切な取り扱いがしばしば課題になります。

個人の物理デバイスに紐づくワンタイムパスワードは手軽に共有できず、同じ時間や同じ場所で同期的に作業連携する必要があるからです。

そこで、ワンタイムパスワードを生成する仕組み自体を1Passwordに保存し共有しておくことで、非同期で作業を完結できるようにします。

なお、「ワンタイムパスワードやパスキーをパスワードと同じ場所に保存するのって多要素認証といえるの?」 って疑問もあると思います。この疑問への考えは記事の最後に付録として書いておきます。

SSO

どの認証基盤でSSOしたかも保存できます。

あるWebサイトがGoogle, GitHub, Slackなど色んな認証基盤のSSOに対応しているとき、どの認証基盤を使ったか忘れてしまう時ってありますよね。

SSOを1Passwordアイテムに紐づけることで、忘れるトラブルがなくなります。

さらにパスワード同様、自動ログイン機能にも連動するので一石二鳥です。

1つの認証基盤にアカウントを複数持っている場合はアカウント指定可能

1つの認証基盤にアカウントを複数持っている場合はアカウント指定可能

Webサイト

細かいところでは、アイテム1つに複数のWebサイトのURLを紐づけることができます。

好きなだけWebサイトを紐づけれる

これが効いてくるのは「トップレベルドメインが違うけど、IDは同じ」ようなサイトの場合です。

たとえばcallofduty.comとactivision.comは全く違うドメインだけど、使うIDはどちらもActivision IDです。

無料のパスワードマネージャーは、アイテム1つにURL1つしか設定できない仕様が私の経験上多かったです。

そして自動入力機能がサブドメイン違いまでしか対応しておらず上記のような全く違うドメインは反応しないため、別のアイテムとして登録が必要になります。すると今度は「パスワードの使いまわしがあります」と余計な警告が...冗長でいらいらしてきますね。

1PasswordでWebサイトを複数登録することで、このようなストレスがなくなります。

何でも認証できる

1Passwordはブラウザに依存しないサードパーティ製品であり各ブラウザ用アドオンや各OS用アプリがあるので、特定の環境へのロックインを避けつつ様々な認証を楽にできます。

ブラウザでWebサイトにログインするときフォーム自動入力できるのはもちろんのこと、

CLI、IntelliJ IDEA、VS Code、GitHub Action等と連携できます。

たとえば、SSH秘密鍵(とついでに公開鍵)を1Passwordに保存しておき、

- git clone時に1Passwordから取り出して認証

- git commitするときに1Passwordから秘密鍵取り出して署名

といった芸当を、平文で秘密鍵ファイル保存せず、端末保管にも依存せず実現できます。

必要な操作は1Passwordアプリのロックを指紋認証で解除するだけです。とても安全で簡単です。

Webサイトがパスキーや多要素認証に対応したとき知らせてくれる

Watchtowerという機能があり、安全性を評価し、管理に改善余地があるときに提案してくれます。

Watchtower

チェック内容は弱いパスワードなど基本的なものが多いですが、唯一性が高いのはWebサイトがパスキーや多要素認証に対応したか知らせてくれる機能です。

Watchtowerのチェック観点

パスキーは普及期にあり未対応なサービスの方が多いので、1Passwordの運営会社がPasskeys.directoryというパスキーに対応したサービスの情報を集積するページを運営しています。

Watchtowerの情報源もこのWebサイトになっています。

私はWatchtowerからお知らせのあったWebサイトには、パスキー設定&パスワード削除、多要素認証の有効化をして安全性を高めるようにしています。

仕事で使ってれば個人でも無料

会社で1PasswordのBusiness Planを契約していると、プライベートで発行したアカウントの維持費が無料になります。

もはや福利厚生です。個人的にこれが一番イケてる機能だと思っています。

無料1Password Familiesアカウント

1Password Businessをご利用のお客さまには、1Password Familiesのアカウントを無償でご提供します。

社員は最大5人の家族とメンバーシップを共有することができます。セキュリティは家庭から始まります。

1Passwordの個人プランや家族プランは普通に買うと1ヶ月あたり3〜5ドルのサブスク料金がかかります。

有料アプリを使う習慣がない場合、若干の抵抗感がある額です。これが無料になるのはとてもお得です。

私はポイ活ヘビーユーザーなうえ色んなECサイトでお買い物をしており、プライベートだけで200件以上のログイン情報を扱ってます。生活に欠かせないレベルになってます。

なおプライベートアカウントは仕事アカウントとは完全に切り離されているため、万一会社のアカウントに何かあってもプライベートアカウントは維持されます。安心です。

逆に改善してほしい機能

ほぼ無いのですが、細かいところではWatchtowerのチェック区分がバグってそうな箇所があり、修正されると良いなと少し思っています。

具体的には、「安全でないパスワード」の警告を(サイト仕様でパスワード最大長が短いため)無視にすると、「再利用されたパスワード」の区分に変わってしまう事象がありました。

実害はあまりないです。

付録

ワンタイムパスワードやパスキーをパスワードと同じ場所に保存するのって多要素認証といえるの?

厳密には、この使い方は多要素認証といえないかもしれません。

あるサイトが本人を認証するのに知識、所有、生体から二種類以上併用するのが多要素認証ですが、1Passwordに二種類とも保存すると知識+知識となり、1Passwordの認証が突破された時に多要素認証の意味を成さない問題をはらんでいます。

この問題に対しては、1Passwordの認証が突破される可能性を十分小さく抑え込むことで受容できるリスクであり、メリットがデメリットに勝ると私は考えています。

| 観点 | 内容 |

|---|---|

| 多要素認証を1Passwordに保存する |

メリット ・共有する場合に作業できる ・ワンタイムパスワードを自動入力でき、急いで入力するストレスがない デメリット ・1Passwordの認証が突破された場合に中のアカウントの多要素認証が意味を成さなくなるリスクがある |

| 多要素認証を1Passwordに保存しない |

メリット ・別の端末を認証要素にしておくことで上記リスクを回避できる デメリット ・共有する場合同期作業が必要になる ・運用を面倒がってサイトに多要素認証設定自体しなくなる可能性がある(本末転倒) |

| 1Passwordの認証を突破されるリスクの軽減策 | 1Passwordへのログイン自体に多要素認証を設定し、ここだけ1Password以外の物理デバイスを用いる。 また退席時自動ロックの時間を短く設定する。 |

まとめ

1Passwordの便利機能を色々紹介しました。今日伝えたかったことを2つにまとめます。

- 1Password自体を多要素認証で固くしたら、後は何でも1Passwordに保存しちゃいましょう。

- プライベートでも無料で使っちゃいましょう。

皆さんの生活がより豊かになれば幸いです。

Discussion