はじめの一歩 Exchange Online Protection

はじめに

「Exchange Online Protectionの記事が少ない!!」

こう思った方多いと思います。自分もその一人です。

今回Exchange Online Protection(以下、EOP)を設定するにあたって調べた内容を、防備録兼、少しでも皆様の時短につながるようにまとめてみます。

注意点

本記事では、Microsoftが推奨しているEOPの設定を検証します。

実際に設定をする際は、MicrosoftのDocsを必ず確認してください。

推奨値はこちらになります。

今回はこちらのStandardを中心に設定していきます。

また、現在セキュリティとコンプライアンスセンターがMicrosoft 365 Defenderに統合途中なので、GUIが変更されているかもしれないことをご留意ください。

EOPの設定画面

EOPの設定は、Microsoft 365 Defender(security.microsoft.com)で行います。

ログイン後、メールとコラボレーション > ポリシーとルール > 脅威ポリシー と進んでいくと設定画面にたどり着きます。

1/2

2/2

多いなーと思いますが、この設定項目にはMicrosoft Defender for Office365も含まれています。

ですので、ライセンスを所持していない場合、ライセンス外の項目はプレミアムと表示されます。(2022/6時点)

EOPとMicrosoft Defender for Office365(MDO)の違い

ざっっっっっくりいうとスコープの違いになります。

| サービス | スコープ |

|---|---|

| EOP | メールボックスにメールが届く前 |

| MDO | メールボックスにメールが届いたあとや、Teams・SharePointのコンテンツ |

注意点として、MDOはEOPのすべての機能を含みます。

メール本文に怪しいリンクが含まれてた際の対応は、EOPには含まれません。

詳細については、Microsoft Docsをご覧ください。

既定のセキュリティポリシー

マルウェア・迷惑メールなどのポリシーを、Microsoftが推奨値として設定をしたテンプレートです。(AzureADでいうところのセキュリティの既定値群のポジション)

組み込みの保護は、Microsoft Defender for Office365のみのテンプレートになります。

EOPとしては、標準的の保護と厳重な保護を設定できます。

これらのテンプレートを特定のアカウント・グループに割り当てることで、設定が反映されます。

既定のセキュリティポリシーを有効化すると、各脅威への対策のポリシー一覧に、「Standard (またはStrict) Preset Security Policy」という名前のポリシーが自動で作成されます。

しかし、テンプレートから作成したポリシーは設定値を変更できないので、細かく制御したい場合は、後述の各脅威に対する対策でポリシーを作成する必要があります。

自動でポリシーが作成されるが、設定項目変更不可

一般アカウントは標準の保護、経営層等のアカウントに対して厳重な保護を割り当てて運用するのでしょうか。(時間がないけどとりあえずEOPの設定をやりたい人向け)

既定のセキュリティポリシーの設定値は、MicrosoftのDocsをご覧ください。

マルウェア対策

マルウェア対策が一番イメージしやすいかなと思います。

Default(既定)のポリシーを設定していきます。

[共通添付ファイルのフィルターを有効にする]ことで、選択した拡張子を送信不可・受信した場合は検疫ポリシーの設定に準拠されて、検疫ボックスに格納されます。

推奨値として10種類くらい選択されていますが、100種類近くの拡張子を選択できます。

組織の運用に沿って追加する感じになると思います。

[マルウェアのゼロアワー自動消去を有効にする](ZAP)とは、既にExchange Onlineのメールボックスに配信されたメールに対して、マルウェアを検出して除去する機能です。

こちらの機能は有効化が推奨されているので、素直に有効化しておきましょう。

(ただし、有効化するとメールボックスの一部メールが検疫されてしまうことにご注意ください)

検疫ポリシーは既定のものをとりあえず使いましょう。

AdminOnlyAccessPolicyを簡単に言うと、管理者のみが検疫されたメールのプレビューや、誤検知されたメールを検疫ボックスからリリースできます。

検疫ポリシーをカスタマイズすることも可能で、受信者にも検疫ボックスの確認・メールのリリース要求を行えるようになります。

今回は検疫ポリシーに細かく触れません。

検疫されたメールはMicrosoft Defenderの検疫ボックスに隔離されます。

メールとコラボレーション > 確認 > 検疫 で確認できます。

直接行きたい方は下記のリンク。

security.microsoft.com/quarantine

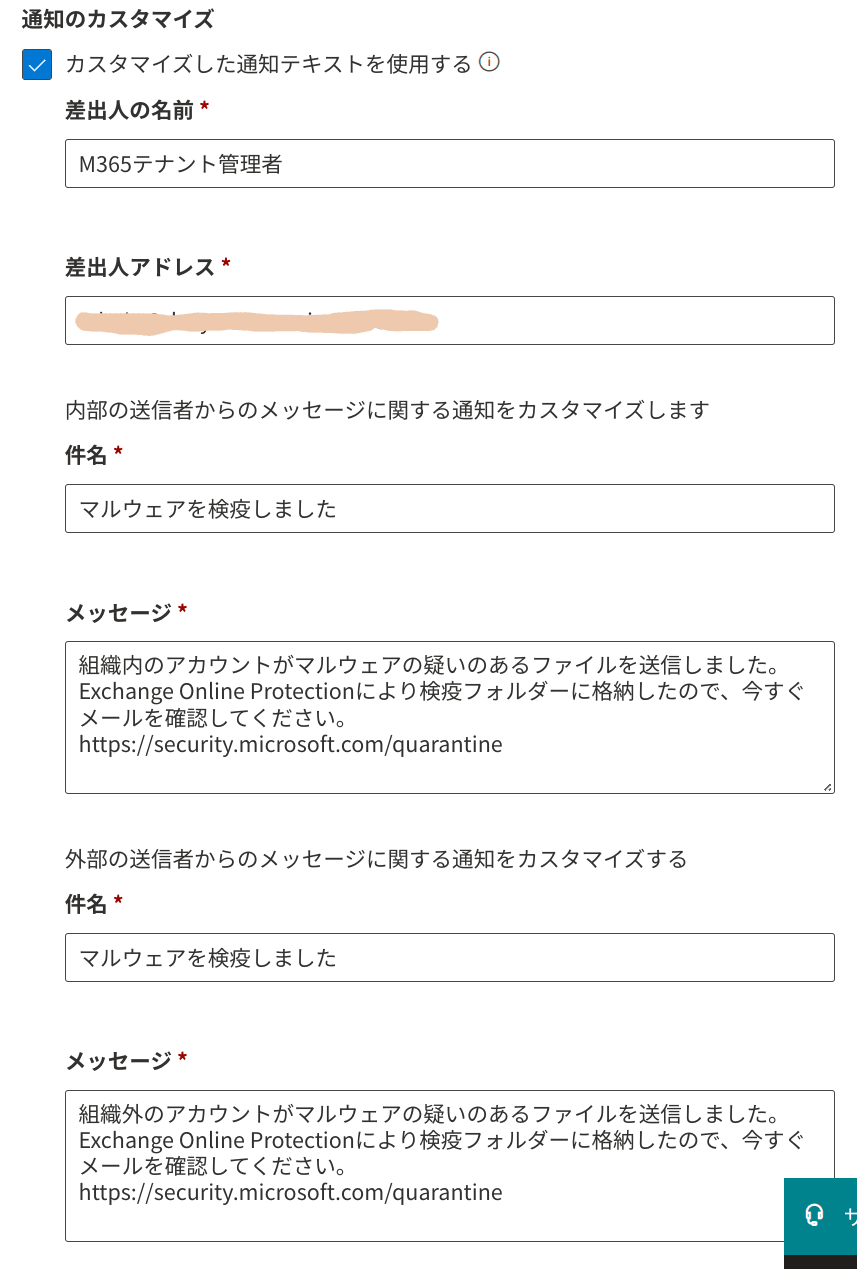

次に、検疫された際にどのようなアクションをするかを設定します。

デフォルトのメッセージでは分かりづらいので、検疫された際のメール通知のコンテンツをカスタマイズします。

カスタマイズしたメールはこのように届きます。

検疫ボックスはこんな感じです。

検疫されてからの有効期限は2週間っぽいので、忘れないうちにリリースするかどうかの判断をしましょう。

テスト方法ですが、拡張子をブロックしたものを送信してみるか、本文に以下の文字列を記載し、EICAR.txt と保存したファイルを送信することでテストできます。

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*

以上がマルウェア対策となります。

マルウェアを検疫 → 管理者に通知 → 管理者が検疫ボックスを確認し、誤検知ならば受信者にメールをリリースする が一連のフローになります。

迷惑メール(スパム)・フィッシング対策

まずはバルクメールについて理解を深めます。

バルクメールとは、一度きりのメッセージで、人によっては有益、人によっては迷惑、そんな感じのメールです。

迷惑メールは完全に迷惑なものですが、バルクメールは一部の人にとっては有益なコンテンツです。

詳しくはこちらをご覧ください。

バルクメールの意味をふまえたうえで、迷惑メール対策をしていきます。

とりあえず受信ポリシー(既定)を設定しましょう。

でました。バルクメール。

バルクメールのしきい値を小さくすると、バルクメールの制限を強くします。

管理画面では、「7」が推奨されていますが、Standardなポリシーでは「6」になっていました。

「6」にしてみて必要なメールも迷惑メールボックスに移動してしまう場合は、「7」に戻しましょう。

[迷惑メールのプロパティ]は、推奨値がすべてオフになっていましたので、オフに設定します。

次に、迷惑メール判定された場合のアクションを設定します。

ざっくり言うと、迷惑メールを迷惑メールボックス(利用者が確認可能)に移動するか、検疫ボックス(利用者が確認不可)に移動するかを設定します。

ここでフィッシングメールに対してもアクションを設定できます。

キャプチャはStandardの設定をしています。

次に、バルクメールと判定されたメールをどこに移動するかです。

ここで検疫ボックスを選んだ場合、[スパムを指定した日数隔離しておく]の項目で選択した日数の間、隔離されその後削除されます。

フィッシングメールと迷惑メールに対しても、ZAPを有効にしておきましょう。

[許可または禁止されている送信者とドメイン]の項目に推奨値はありませんでした。

組織のポリシーに応じて設定しましょう。

最後にテスト方法ですが、下記をメール本文に入力することで迷惑メール判定されます。

XJS*C4JDBQADN1.NSBN3*2IDNEN*GTUBE-STANDARD-ANTI-UBE-TEST-EMAIL*C.34X

上記のメールを送信してみると、外部組織のアカウントによるメールは迷惑メールボックスに移動しましたが、内部組織のアカウントによるメールは迷惑メールボックスに移動しませんでした。

テストの際はご注意ください。

迷惑メール・フィッシング対策は以上です。

スプーフィング(なりすまし)対策

スプーフィングについては設定項目はほとんどなく、既定値のままMicrosoftに任せましょう。

スプーフィングインテリジェンスですが、ある組織のアカウントになりすましているアカウントを検出します。

なりすまし判定された場合は、テナント許可/禁止リストに7日間表示されるので、必要に応じて許可します。

PowerShellで下記のコマンドを実行することで、30日分確認できます。

Get-SpoofIntelligenceInsight

詳しくはDocsをご覧ください。

スプーフィングとは?

スプーフィングインテリジェンスとは?

おまけ:メールフロールールによるパスワード付きZIPのブロック

Exchange Onlineの機能かEOPの機能なのか難しいところですが、Exchange管理センターでメールフローのルールを作成することで、パスワード付きZIPをブロックできます。

(公式はメールフローもEOPの機能と明記してます。)

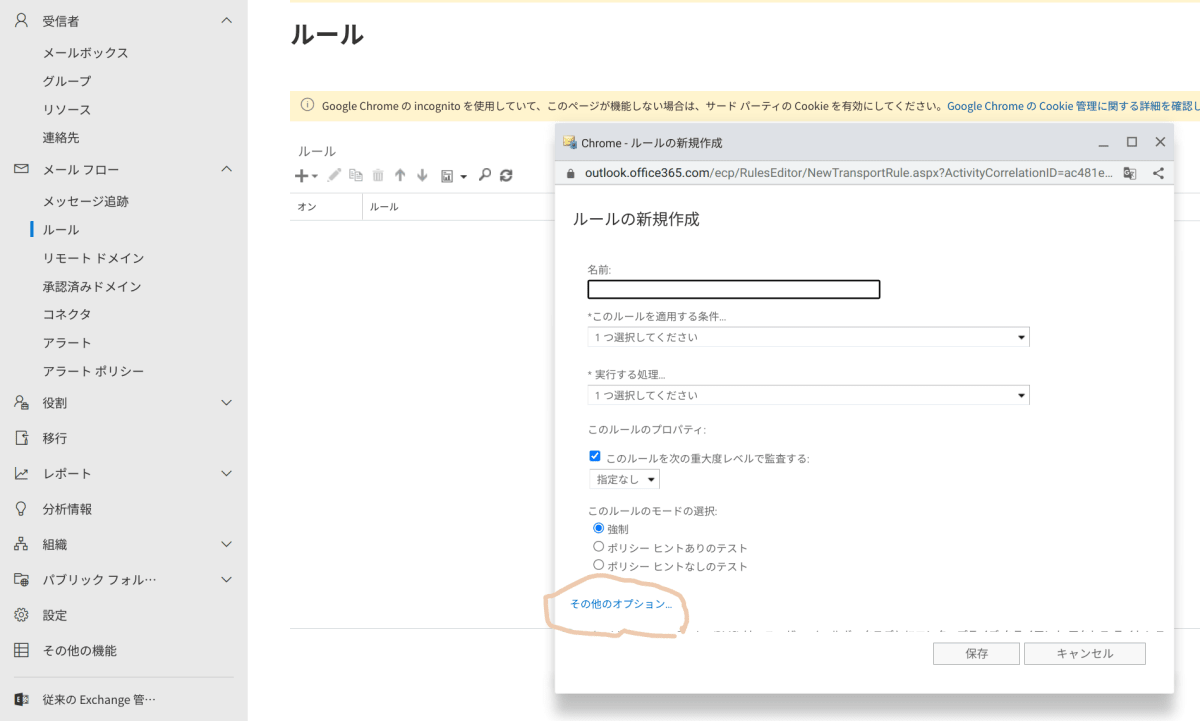

Exchange管理センター > メールフロー > ルール にて新規作成で[その他のオプション]を選択します。(ハマりポイント)

すると項目が増えるので、このルールを適用する条件 > 任意の添付ファイル > パスワードで保護されている でブロックできます。

詳しくはこちらをご覧ください。

さいごに

ひとまずEOPと知り合い程度のレベルになれたと思います。

次は友人レベルを目指して遊んでいきたいと思います。

Discussion