秘密度ラベルがついたドキュメントに外部ユーザーがアクセスするときの条件付きアクセスの影響

はじめに

Microsoft Purview Information Protection(MPIP)の公開情報に「 秘密度ラベルで暗号化するときは条件付きアクセスやテナント間アクセス設定に気を付けてね」と記載があります。

Microsoft Entra構成を確認する

暗号化されたコンテンツへの承認されたアクセスを妨げる可能性のあるMicrosoft Entra構成がいくつかあります。 たとえば、テナント間アクセス設定や条件付きアクセス ポリシーなどです。 詳細については、「暗号化されたコンテンツのMicrosoft Entra構成」を参照してください。

というわけで今回は「秘密度ラベルを付けたドキュメントにゲストアカウントやゲストアカウントを持たない外部のアカウントがアクセスする」ケースにおける条件付きアクセスやテナント間アクセス設定の影響をまとめました。

条件付きアクセス

条件付きアクセスが構成されていない場合、ゲストアカウントやGmailなどの非Entraユーザー(以下、Gmailユーザー)はアクセス許可(手動でのアクセス許可や認証済みユーザーなど)を持っていればドキュメントを閲覧できます。

組織内のすべてのユーザーとグループにはゲストは含まれていない

暗号化されているとGmailのプレビューで見れないのでOfficeデスクトップアプリを使わないといけない

ではこんな条件付きアクセスがある場合はどうなるでしょうか?

- すべてのユーザー

- すべてのリソース

- 信頼済みIP以外からのアクセス

- ブロック

信頼済みIP以外から秘密度ラベルを割り当てたドキュメントにアクセスする際の認証で条件付きアクセスによりブロックされます。

ゲストだとEntra IDのサインインログに残る

例外として、秘密度ラベルを付与しているが、暗号化設定をしていないドキュメントについてはアクセスすることができます。

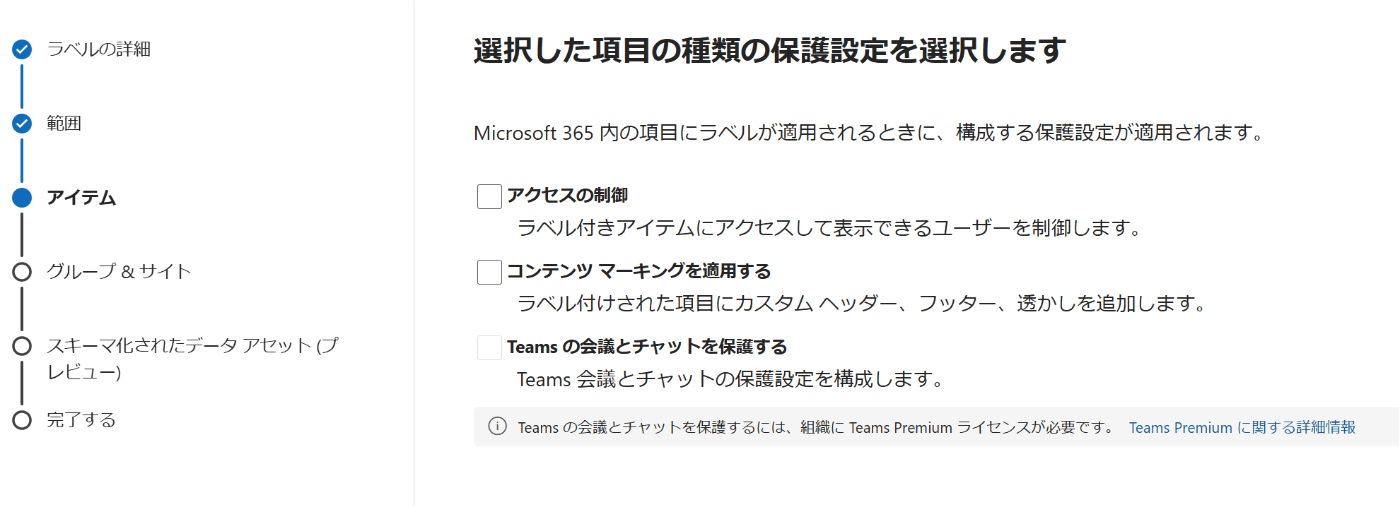

アクセスの制御にチェックをいれないことで暗号化せずにただラベルをつけているだけ。これだとGmailのプレビューで閲覧できる。

公開情報にも以下のように記載があります(テナント間アクセスの章ですが言ってることは同じなので)

このアクセスが許可されていない場合、ユーザーは認証されず、暗号化されたコンテンツを開く権限も与えられません。この構成は、デフォルト設定および組織設定として設定できます。

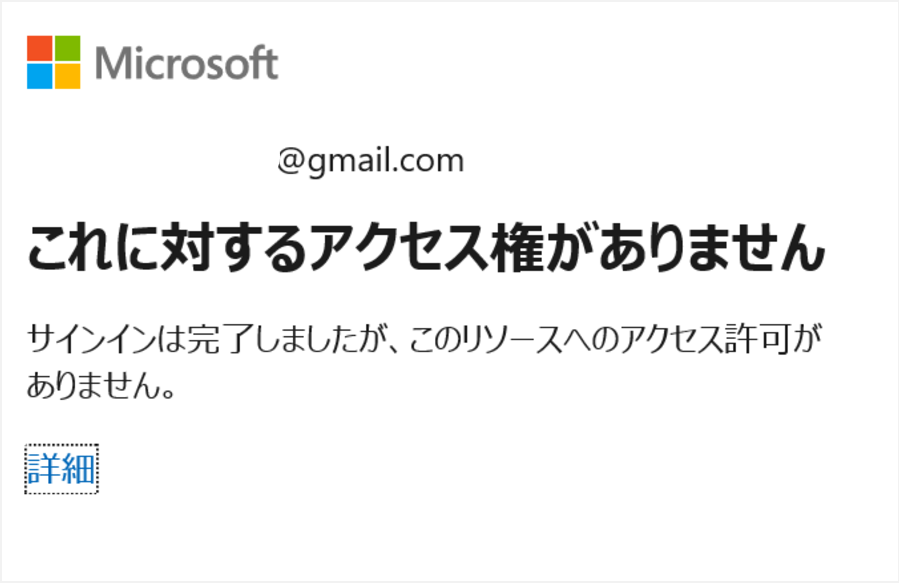

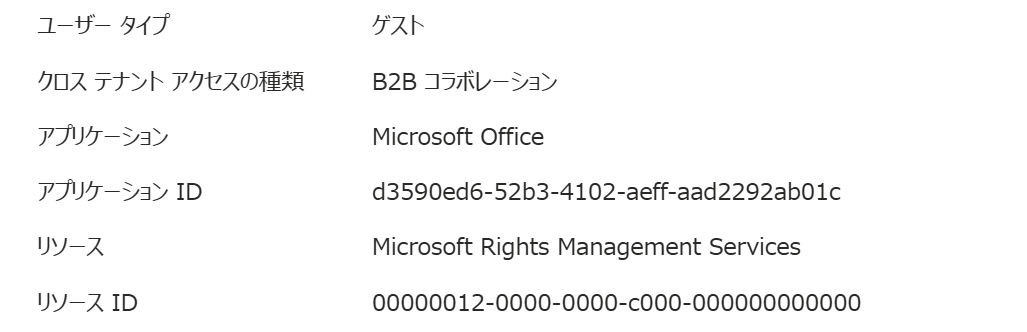

00000012-0000-0000-c000-000000000000(Microsoft Rights Management Services)

環境によってはMicrosoft Azure Information Protectionと表示される

よって、少なくともMicrosoft Rights Management Servicesは条件付きアクセスで許可してあげる必要があります。

というわけで条件付きアクセスを以下のように変更することで、ゲストアカウントやGmailユーザーは秘密度ラベルで暗号化されたドキュメントを閲覧できるようになりました。

- すべてのユーザー

- すべてのリソース(Microsoft Rights Management Servicesを除く)

- 信頼済みIP以外からのアクセス

- ブロック

では以下のような条件付きアクセスがある場合はどうなるでしょうか?

- すべてのユーザー

- すべてのリソース

- 信頼済みIP以外からのアクセス

- MFAを要求

結果はこんな感じです。

- ゲストアカウント:リソーステナント(今回は秘密度ラベルを発行しているテナント)でMFAをクリアできればドキュメントを閲覧できる

※ホームテナントでもMFA要求して入れば2回MFAをクリアする必要がある - Gmailユーザー:Entraに登録されていないので多要素認証をクリアできず認証に失敗する

Gmailユーザーの認証失敗画面

というわけで条件付きアクセスを以下のように変更することで、ゲストアカウントやGmailユーザーは秘密度ラベルで暗号化されたドキュメントを閲覧できるようになりました。

- すべてのユーザー

- すべてのリソース

- 信頼済みIP以外からのアクセス(Microsoft Rights Management Servicesを除く)

- MFAを要求

上記以外にゲストアカウントやGmailユーザー(そのほかの外部ユーザー)を対象外にする方法も検討の余地があると思います。

ゲストアカウントやGmailユーザーがMPIPを使う場面を考慮して条件付きアクセスを設定する必要があります。

テナント間アクセス

条件付きアクセスの考慮事項が把握できればテナント間アクセス設定も同じように気をつければ問題ありません。

- アプリで Microsoft Rights Management Services(00000012-0000-0000-c000-000000000000)の利用が許可されている

- MFA信頼設定が行われている(推奨)

おわりに

MPIPを導入するときはユースケースをすべて把握する必要があります。

じゃないと導入開始後にユーザーからの問い合わせが止まらなくなります。。

Discussion