AWS SOA認定試験対策 BlackBelt等記事のスクラップ

SOA認定対策の記事の抜粋をここに記載。個人用。すべて引用。

- スナップショットの許可を変更することで、他の AWS アカウントとスナップショットを共有できます

- 許可を受けたユーザーは、共有するスナップショットを使用して自分の EBS ボリュームを作成できますが、元のスナップショットは影響を受けません。

- デフォルトの AWS マネージドキー で暗号化されたスナップショットを共有することはできません。共有できるのは、カスタマーマネージド型キーを使用して暗号化されたスナップショットだけです。

- 暗号化されたスナップショットを共有する場合は、スナップショットの暗号化に使用するカスタマーマネージド型キーも共有する必要があります。

- カスタマーマネージド型キーを作成したとき、または後でカスタマーマネージド型キーにクロスアカウント権限を適用することができます。

特定の AWS アカウントとの AMI の共有

- AMI を公開せず、特定の AWS アカウント とだけ共有することもできます。これに必要なものは AWS アカウント ID のみです。

- 以下について検討

- 所有権

- 共有制限

- タグ:ユーザー定義タグ (AMI にアタッチするタグ) は共有できません

- 暗号化とキー

- リージョン

- 共有 AMI のコピー :AMI をバックアップするストレージに対する読み取り権限をそのユーザーに付与する必要があります。

AWS KMS keys ローテーション

- KMS キーの自動キーローテーションを有効にすると、AWS KMS は KMS キーの新しい暗号化マテリアルを毎年生成します

- AWS KMS は KMS キーが削除されるまで、ローテーションされたキーマテリアルを削除しません

- 自動キーローテーションは、KMS キーで保護されるデータには効果がありません。自動ローテーションは KMS キーが生成したデータキーのローテーションや KMS キーで保護されたデータの再暗号化を実行せず、漏洩したデータキーの影響を軽減しません。

- AWS KMS が自動キーローテーションをサポートするのは、AWS KMS が作成するキーマテリアルを持つ対称暗号化 KMS キーのみ

Amazon S3 イベント通知

現在、Amazon S3 は次のイベントの通知を発行できます。

新しいオブジェクトがイベントを作成しました。

オブジェクトの削除イベント

オブジェクトイベントの復元

低冗長化ストレージ (RRS) オブジェクトがイベントを紛失した

レプリケーションイベント

S3 ライフサイクルの有効期限イベント

S3 ライフサイクルの移行イベント

S3 Intelligent−Tiering 自動アーカイブイベント

オブジェクトのタグ付けイベント

オブジェクト ACL PUT イベント

EBS ボリュームの増加が OS またはディスクの管理に反映されないのはなぜですか?

Amazon Elastic Block Store (Amazon EBS) ボリュームのサイズを増やしたのですが、その変更がオペレーティングシステムまたはディスク管理に反映されていません。どうすればよいですか?

EBS ボリュームの変更には 2 つのステップが必要

- EBS ボリュームのサイズを増やします。

- 次に、ボリュームのファイルシステムを拡張して、新しいストレージ容量を使用

バケットポリシーの使用

- S3 オブジェクト所有権は、Amazon S3 バケットレベルの設定で、バケットにアップロードされたオブジェクトの所有権を制御し、ACL を無効または有効にするのに使用できます

- デフォルトではすべての ACL は無効

- 次のことを実行するバケットポリシーを作成できます。

- S3 バケットにオブジェクトをアップロードするためのクロスアカウントアクセス許可を付与するクロスアカウントアクセス許可を付与する

- バケット所有者であるユーザーが、アップロードされたオブジェクトを完全に管理できるようにする

Amazon S3 バケットでホストされているウェブサイトへのトラフィックのルーティング

- 静的ウェブサイトをホストするように S3 バケットを設定し、ウェブページとクライアント側スクリプトを配置できます

- ドメイントラフィックを S3 バケットにルーティングするには、Amazon Route 53 を使用して、バケットをポイントするエイリアスレコードを作成します。エイリアスレコードは、DNS への Route 53 拡張です。ルートドメイン (example.com など) とサブドメイン (www.example.com など) の両方にエイリアスレコードを作成できることを除いて、CNAME レコードに似ています。サブドメインのみに対して CNAME レコードを作成できます。

Amazon EBS 高速スナップショット復元

- ブロックの初回アクセス時における I/O オペレーションのレイテンシーがなくなります

- 高速スナップショット復元を使用して作成されたすべてのボリュームでは、プロビジョンドパフォーマンスがすばやく実現されます

プレイスメントグループ

- [クラスター] – アベイラビリティーゾーン内でインスタンスをまとめます。この戦略により、ワークロードは、ハイパフォーマンスコンピューティング (HPC) アプリケーションで典型的な緊密に組み合わされたノード間通信に必要な低レイテンシーネットワークを実現できます。

- パーティション– インスタンスを複数の論理パーティションに分散させ、1 つのパーティション内のインスタンスのグループが基盤となるハードウェアを別のパーティション内のインスタンスのグループと共有しないようにします。この戦略は、Hadoop、Cassandra、Kafka などの大規模な分散および複製ワークロードで一般的に使用されます。

- スプレッド 相関性のエラーを減らすために、少数のインスタンスを基盤となるハードウェア全体に厳密に配置します。

Application Load Balancer のアクセスログ

- ロードバランサーに送信されるリクエストについての詳細情報をキャプチャしたアクセスログを提供

- デフォルトでは無効化

- lastic Load Balancing はログをキャプチャし、圧縮ファイルとして指定した Amazon S3 バケット内に保存

CloudWatch Logs Insights を使用したログデータの分析

- CloudWatch Logs Insights を使用すると、Amazon CloudWatch Logs のログデータをインタラクティブに検索し分析することが可能になります

- CloudWatch Logs Insights には、いくつかのシンプルで強力なコマンドを備えた専用のクエリ言語が含まれています。

- CloudWatch Logs Insights は、Amazon Route 53、AWS Lambda、AWS CloudTrail、Amazon VPC などの AWS のサービスからのログフィールドと、ログイベントを JSON として出力するアプリケーションログやカスタムログを自動的に検出します。

- 作成したクエリは保存できます

VPC フローログを使用した IP トラフィックのログ記録

- VPC フローログは、VPC のネットワークインターフェイスとの間で行き来する IP トラフィックに関する情報をキャプチャできるようにする機能

- 以下のような多くのタスクに役立ちます。

- 制限の過度に厳しいセキュリティグループルールを診断する

- インスタンスに到達するトラフィックを監視する

- ネットワークインターフェイスに出入りするトラフィックの方向を決定する

GuardDuty IAM 検出結果タイプ

基本モニターリングと詳細モニターリング

- CloudWatch には、基本モニターリングと詳細モニターリングの 2 つのカテゴリのモニターリングが用意されています。

- 詳細モニターリングは、一部のサービスでのみ提供されます。

- 料金も発生します。

- Amazon EC2 詳細モニターリングでは、Amazon EC2 の基本モニターリングで使用される 5 分間隔ではなく、高い頻度の 1 分間隔で公開されるメトリクスが用意されています。

- 名前がサービスごとに変わる。AWS Elastic Beanstalk では、拡張モニターリングと呼ばれ、Amazon S3 ではリクエストメトリクスと呼ばれます。

EC2 インスタンスを停止、終了、再起動、または復旧するアラームを作成する

- Amazon CloudWatch アラームアクションを使用して、EC2 インスタンスを自動的に停止、終了、再起動、または復旧するアラームを作成できます

インスタンスの起動に関する問題のトラブルシューティング

起動に関する問題

- 無効なデバイス名

- インスタンス制限の超過

- インスタンス容量の不足

- リクエストされた設定は現在サポートされていません。サポートされている設定については、ドキュメントを参照してください。

- インスタンスがすぐに終了する

- アクセス権限の不足

Amazon Route 53 Resolver の概要

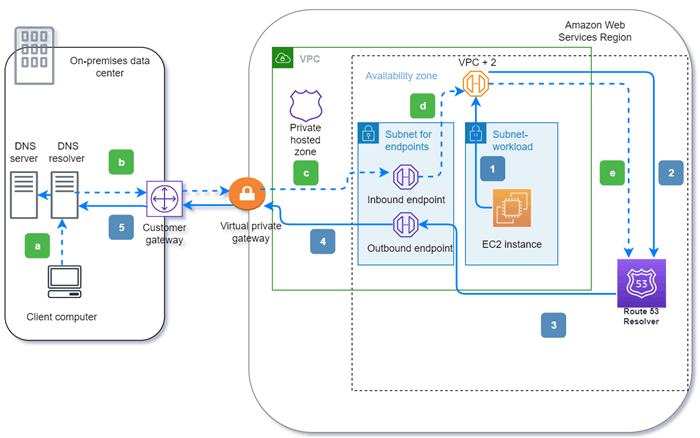

-

Amazon Route 53 Resolver は、パブリックレコード、Amazon VPC 固有の DNS 名、および Amazon Route 53 プライベートホストゾーンに関する AWS リソースからの DNS クエリに再帰的に応答し、デフォルトですべての VPC で利用可能です。

-

Route 53 Resolver は以下に関する DNS クエリに自動的に応答します。

- EC2 インスタンスのローカル VPC ドメイン名

- プライベートホストゾーンのレコード

- パブリックドメイン名については、Route 53 Resolver では、インターネット上の公開ネームサーバーに対して再帰的検索が実行されます。

-

VPC とオンプレミスリソースの両方を利用するワークロードがある場合は、オンプレミスでホストされている DNS レコードを解決する必要もあります。同様に、これらのオンプレミスリソースは、AWS で ホストされている名前を解決する必要がある場合があります。

-

Resolver エンドポイントと条件付き転送ルールにより、オンプレミスリソースと VPC 間の DNS クエリを解決して、VPN または Direct Connect (DX) 経由でハイブリッドクラウド環境を構築できます。具体的には次のとおりです。

- インバウンド Resolver エンドポイントを使用すると、VPC に、オンプレミスネットワークまたは別の VPC から DNS クエリが可能になります。

- アウトバウンド Resolver エンドポイントを使用すると、VPC から、オンプレミスネットワークまたは別の VPC に DNS クエリが可能になります。

- Resolver ルールを使用すると、ドメイン名ごとに転送ルールを 1 つ作成し、VPC からオンプレミスの DNS リゾルバーへの DNS クエリ、およびオンプレミスから VPC への DNS クエリを転送するドメイン名を指定できます。ルールは VPC に直接適用され、複数のアカウントで共有できます。

DNS フェイルオーバーに Route 53 ヘルスチェックを使用する方法を教えてください。

- Route 53 を使用してリソースの状態を確認し、DNS クエリに対する応答として正常なリソースのみを返すことができます。

- 構成には 3 つのタイプがあります。

- アクティブ/パッシブ

- アクティブ/アクティブ

- 組み合わせ

[小ネタ] RDSのMulti-AZ構成を切り替える手順

- マネジメントコンソールから変更

- インスタンスの仕様の項目にある

[Outputs] (出力)

- CloudFormationのオプション

"Outputs" : {

"Logical ID" : {

"Description" : "Information about the value",

"Value" : "Value to return",

"Export" : {

"Name" : "Name of resource to export"

}

}

}

- 他のスタックにインポートする (クロススタック参照を作成)、応答として返す (スタック呼び出しについて記述)、または、AWS CloudFormation コンソールで表示する出力値を宣言します

特定の AWS アカウントとの AMI の共有

-

AMI を公開せず、特定の AWS アカウント とだけ共有する

- 必要なものは AWS アカウント ID のみ

-

暗号化されていないスナップショットと暗号化されたスナップショットによってバックアップされた AMI を共有できます。

インスタンスのステータスチェック

Aurora DB クラスターのバックトラック

- Amazon Aurora MySQL 互換エディション では、バックアップからデータを復元しないで、DB クラスターを特定の時刻までバックトラックできます

- バックトラックは、指定した時間まで DB クラスターを「巻き戻し」ます。

- 利点

- 簡単にエラーを取り消すことができます。

- DB クラスターのバックトラックは迅速に実行できます。

- 以前のデータの変更を調べることができます

VPC フローログを使用した IP トラフィックのログ記録

-

VPC のネットワークインターフェイスとの間で行き来する IP トラフィックに関する情報をキャプチャできるようにする機能

-

フローログを作成したら、設定したロググループ、バケット、または配信ストリームのフローログレコードを取得して表示できます

-

用途

- 制限の過度に厳しいセキュリティグループルールを診断する

- インスタンスに到達するトラフィックを監視する

- ネットワークインターフェイスに出入りするトラフィックの方向を決定する

-

フローログデータはネットワークトラフィックのパスの外で収集されるため、ネットワークのスループットやレイテンシーには影響しません。

CloudFront キャッシュから直接提供されるリクエストの比率 (キャッシュヒット率) の向上

- TTLを長くする

- Origin Shield の使用 :オリジンの前に追加のキャッシュレイヤーを提供する

- クエリ文字列パラメータに基づくキャッシュ

- Cookie 値に基づくキャッシュ

- リクエストヘッダーに基づくキャッシュ

- 圧縮が不要な場合に Accept-Encoding ヘッダーを削除する

CloudWatchでEBSボリュームの読み取りと書きこみメトリクスに基づくアラートの作成

→ VolumeReadBytesメトリクスとVolumeWriteBytesメトリクスを使用する

Amazon Route 53のALIASレコード利用のススメ

ALBに効率よくトラフィックをルーティングするためにRoute53内部で使用する特殊なエイリアスレコードを使用する。ZoneApexへのマッピングに対応

SOA合格したためクローズします。