📶

なぜVPNが危険だと言われているのか?

この記事は「Security.any 今年あった一言いいたいセキュリティ Advent Calendar 2025」の21日目の記事です。

なぜVPNが危険なのか?

VPN(Virtual Private Network)は、脆弱性や設計上の構造的な問題から攻撃者にとって格好の侵入口となり、ランサムウェア被害の主要経路になっています。

脆弱性が多い

- 古いプロトコル(例:PPTP)は暗号化が弱く、脆弱性が放置されやすい

- 設定ミスや証明書管理の不備が攻撃を許すきっかけになる

- VPN機器そのものにCVEが存在し、パッチ未適用だと即座に侵入されうる

ランサムウェアの主要感染経路

- 2024年のランサムウェア被害の約50%がVPN経由で発生している

- 攻撃者はVPN装置の脆弱性を突いて認証を回避したり、漏洩したID/パスワードを使って侵入する

設計上の問題

- 「一度ログインすれば社内LAN全体にアクセス可能」という境界型防御の構造が多い

- 侵入後は横展開(ラテラルムーブメント)が容易で、社内ネットワーク全体を暗号化されるリスクが高い

- VPNは「信頼されたアクセス」を前提にしているため、攻撃者にも同じ権限を与えてしまう

攻撃の進化

- AIを使ってVPN製品の脆弱性を瞬時に特定する手法が登場している

対策はあるのか?

多要素認証の導入

- ID/パスワードだけでは突破できないようにする

ファームウェアのアップデート

- 脆弱性を放置しない

- 定期的に、もしくは、即座にアップデートできる運用体制を築く

VPNから脱却するには?

Zero Trust Network Access(ZTNA)

- 「誰も信用しない」を前提に、アクセスの度にユーザーやデバイスを常に認証・検証の対象にする

- 必要なアプリケーションへのアクセスのみ許可し、社内LAN全体へのフルアクセスを防ぐ

Secure Access Service Edge(SASE)

- ネットワークとセキュリティをクラウドで統合して、セキュアなネットワーク環境を構築する

- ゼロトラスト、ファイアウォール、SWG(セキュアWebゲートウェイ)などを組み合わせて安全なリモート接続を提供する

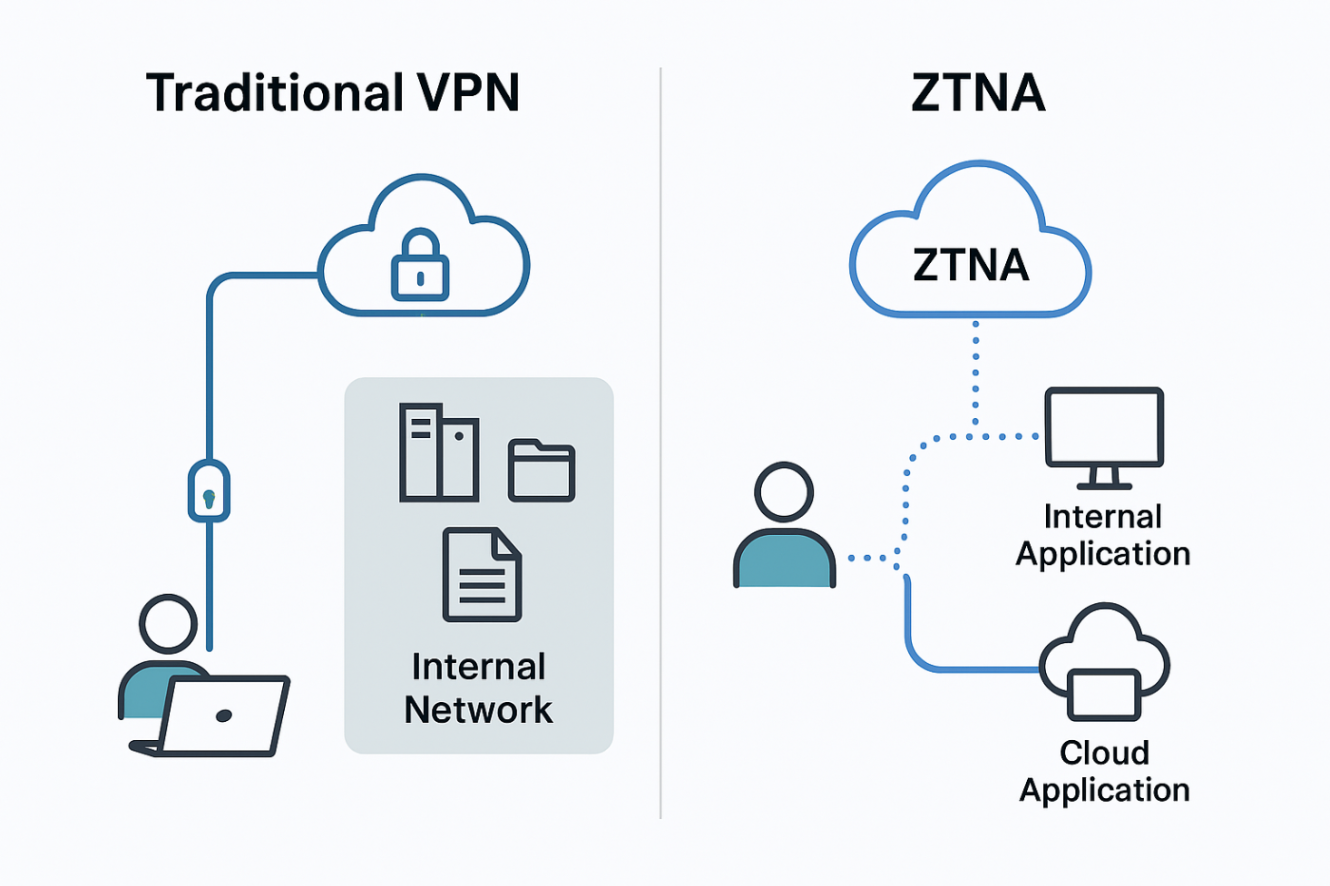

VPNとZTNAの違い

従来のVPN

- ユーザーがVPNトンネルを通じて社内ネットワーク全体に接続できる

- 一度認証されると、ファイルサーバーや業務システムなどすべてにアクセスが可能になる

- 「フルアクセス構造」が攻撃者にとっても便利な侵入口になる

ZTNA

- ユーザーは常に認証・検証され、アクセスはポリシーで制御される

- 必要なアプリケーション単位でアクセスが許可される

- 社内LAN全体ではなく、限定的なリソースのみ利用可能になる

さいごに

VPNは安全なトンネルではなく、攻撃者にとって便利な裏口にもなり得る点が本質的な危険性です。

フルアクセス構造を廃したゼロトラストは、まさに「最小権限・限定的なアクセス」を強制する仕組みです。

世の中のランサムウェア被害が1件でも減ることを願っています。

Discussion