フィッシング対策協議会から出されたフィッシングレポート 2023で気になったこと

ritou です。

"フィッシングレポート 2023" というのを見てみます。

注目するのは

‐ FIDO とフィッシング耐性への期待

この部分です。

認証方法調査・推進 WG による調査結果

先頭からずっと見ていくと、認証方式自体に関する記述はあまり出てこない。

やっと出てきたのはこの文言である。

結果を見てみよう。

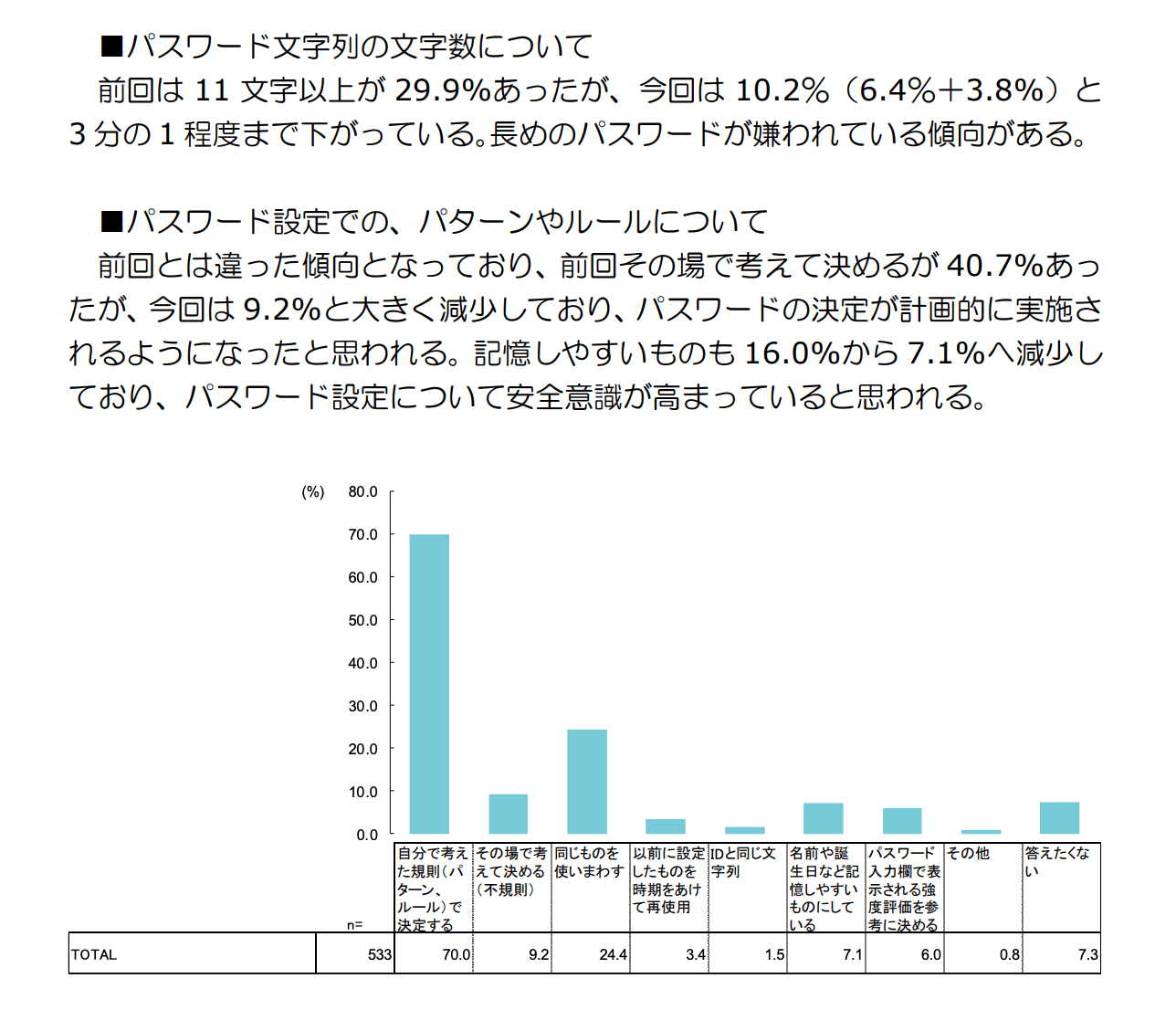

パスワード云々の項目がある。

長めのパスワードが嫌われている傾向がある。

これはよろしくない傾向である。

パスワードの決定が計画的に実施されるようになったと思われる。記憶しやすいものも 16.0%から 7.1%へ減少しており、パスワード設定について安全意識が高まっていると思われる。

この項目にパスワードマネージャー的なシステムにより管理するパターンがないのが気になる。

上述のパスワードの文字列帳が短くなってる傾向も踏まえ、安全意識が高まっていると言えるのかどうか。

これは、多くのサービスを利用するようになり、利便性から同じパスワードを使いまわす機会が増えてい

ると思われる。

はい

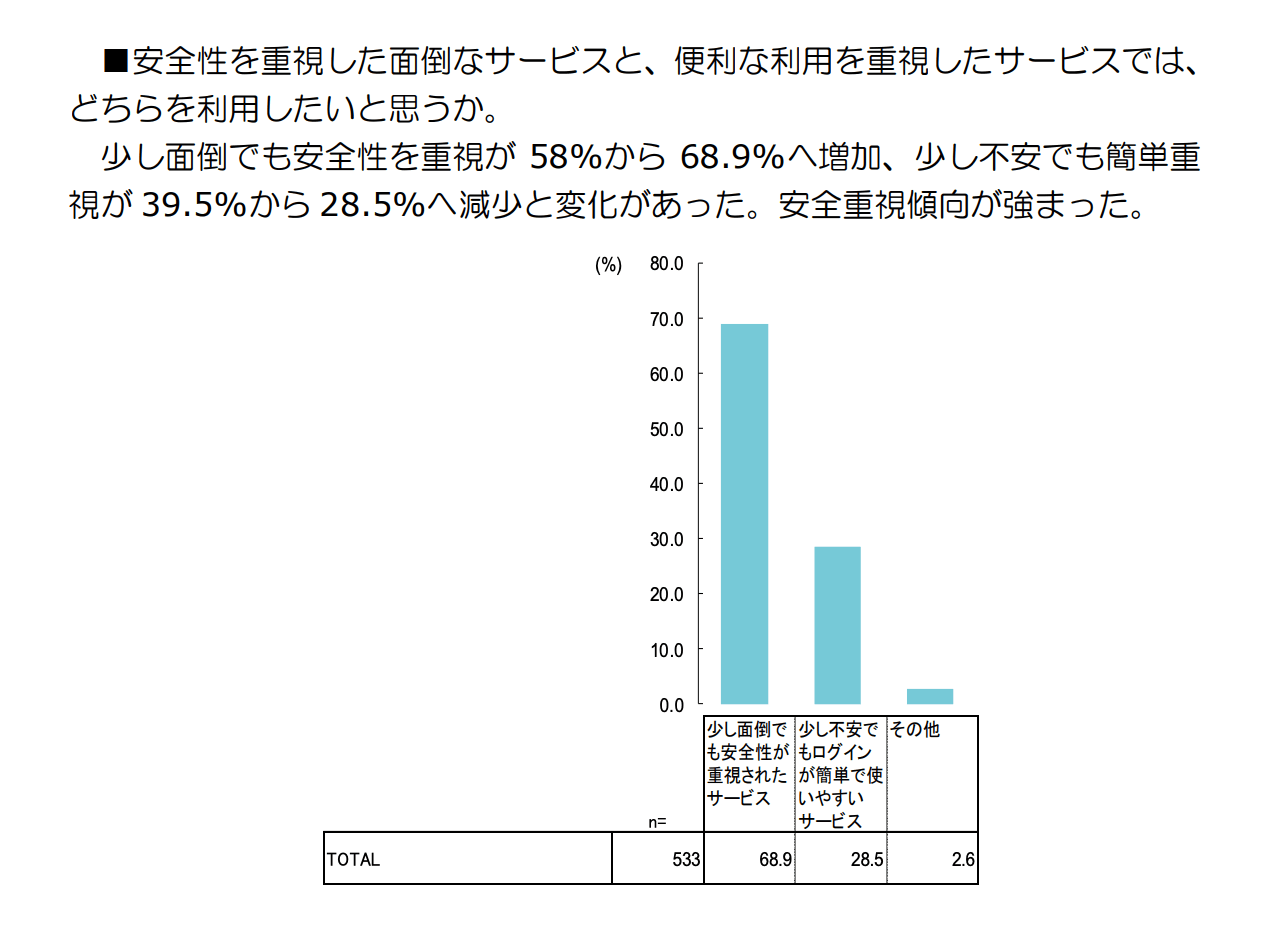

少し面倒でも安全性を重視が 58%から 68.9%へ増加、少し不安でも簡単重視が 39.5%から 28.5%へ減少と変化があった。安全重視傾向が強まった。

"少し面倒でも安全性" を重視しているお気持ちを持っているユーザーが増えたことは好ましいと思うが、フィッシングにやられるユーザーは "少し不安でも簡単重視" なんだと思う。

ここまでを見て思ったこと。

- 安全意識は高まってるのかどうかわからん。2極化みたいなことになってるのかなと想像しているが...

- 認証=パスワード認証の前提のように見えるのが気になる. 2要素/2段階認証に関する調査はしなかったのか?

- パスワードの管理方法についても触れてほしかった。

その他

事業者向けにテクノロジーによる云々の啓蒙をもっとすべきだと思う。

フィッシングの対策

報告する人が違うせいか、こっちには企業側の話があった。

この文章と図からは、FIDO2の扱いがただの生体認証(厳密にはリモート生体認証というところか)になってるように見えるのが気になる。FIDO2はパスキーと並べて表示するぐらいが良いだろうし、FIDO2とパスキーを分けるならばリカバリーの課題解決などが相当するだろう。

AiTMとして話題になった攻撃を説明する図も載っている。

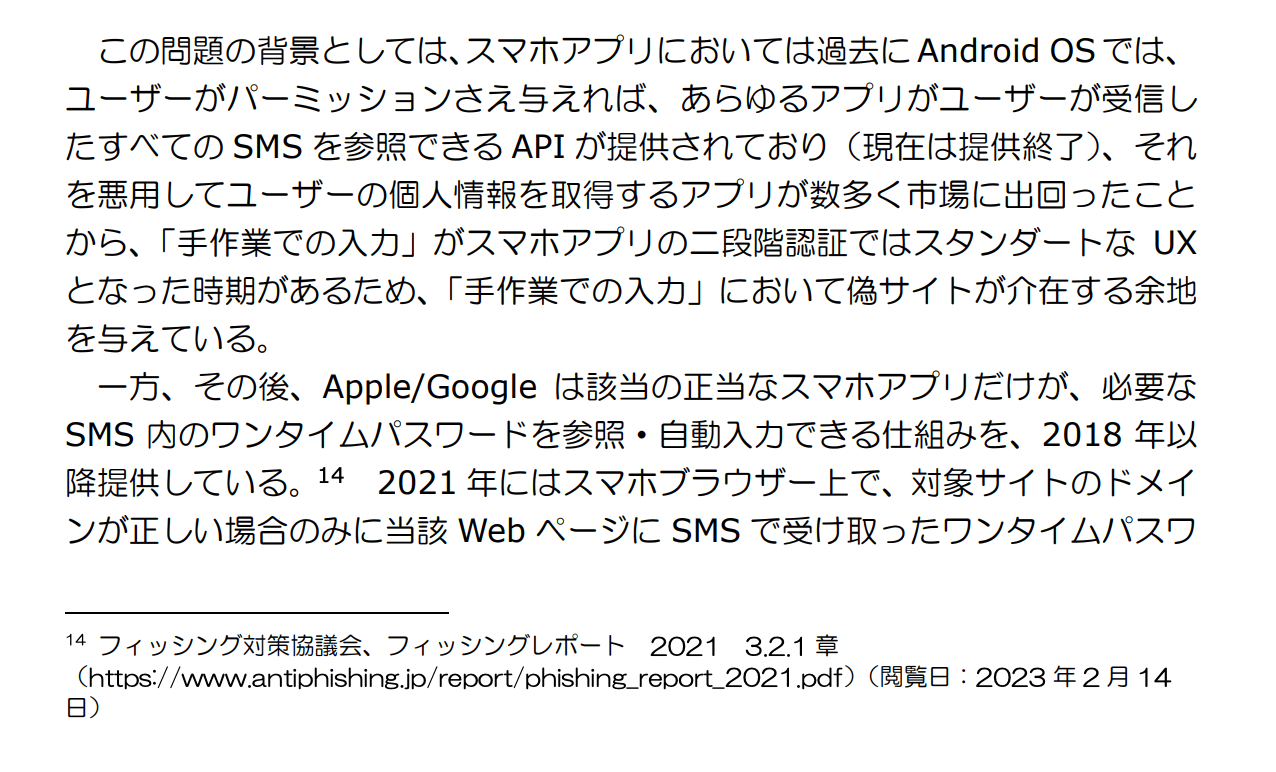

パスキーに対応してないような、WebOTPの活用についても触れている。

もっと言わせてもらうと、MS Authenticatorのような認証専用アプリには触れないのかいというのも気にはなる。

FIDO とフィッシング耐性への期待

ここが見たかった部分である。

概要とはいえ、FIDOのページに書いてある通りに公開鍵暗号って使ったほうがいいと思うが全然出てこない。

課題に触れてからその解決を目的としているところが説明されていてほしかった。

この図もよく見るともうちょっと説明して欲しいところである。

以上、FIDOについて触れるのは終わり。

どうしてフィッシング耐性を持つのかについて、一切触れられていないのが残念である。

まとめ

フィッシングに関するレポートなので、もっとFIDOのフィッシング耐性について触れてほしかったのと、パスワードマネージャーに関してももっと触れてほしかった。

この文章に関わった会社でパスワードマネージャーを出しているところもあるように見えるし、実績から抽出したフィッシングURLのリストとパスワードマネージャーを組み合わせることでFIDOが利用できない状況のユーザーに対してもより効果的なアプローチが取れるだろうと思っている。

当然ながら、この手の形式の記事は著者の考えに沿った切り抜きが行われることが多々ある。

是非自分でこのドキュメントを読んで思うところを教えて欲しい。

ではまた。

Discussion