AWS ではじめるクラウドセキュリティを読んでみた

はじめに

最近 AWS 環境でのセキュリティについて勉強する必要があったので読んでみました。

表紙に「初めの一歩から進められる」とあるようにセキュリティの基礎から AWS での適用方法まで書かれていて導入にはもってこいな本でした。

各章ごとのメモを残しておきます。

第1部 クラウドとセキュリティの基本

セキュリティの基本的な内容は大まかな考え方や方針が書かれていました。

第1章 セキュリティって何だろう、クラウドって何だろう

- セキュリティの目的を意識する

- セキュリティ業務はサービスの中心ではなくユーザの使い勝手を悪くしてしまうこともある

- サービスの目的を意識する

- IT セキュリティの課題

- 理解:知識やスキル

- 負荷:運用においてセキュリティは負担の大きな仕事

- 不十分なリソース配分:どの程度リソースをセキュリティに投入できるか

- 学び直しは必要

第2章 セキュリティと責任共有モデル

- やるべきことを考える

- 何が期待されているか?

- どのように実現するか?

- サービスを利用する場合の責任

- 説明責任(WHAT/WHY) -> 組織、責任者 ・・・ アウトソースできない部分!

- 実行責任(HOW) -> スタッフ、外部 ・・・ アウトソースできる部分!

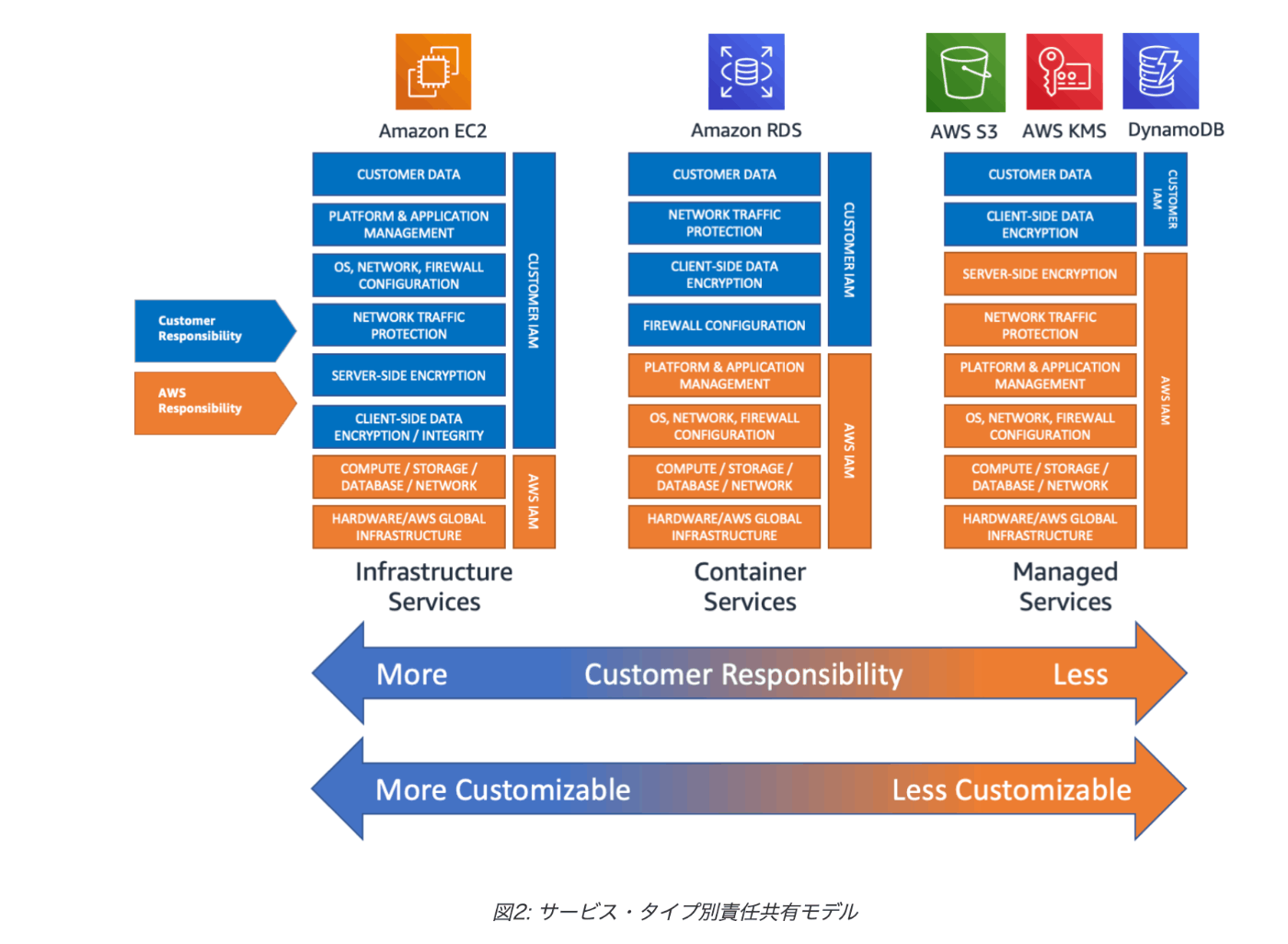

- 責任共有モデル

-

Security 'of' the Cloud : クラウドのセキュリティ -> AWS が担う

-

Security 'in' the Cloud : クラウドにおけるセキュリティ -> ユーザーの責任が選択したサービスで変わる

-

サービスレイヤーによって責任範囲が変わる

第3章 ガバナンスとセキュリティの要件

-

ガバナンス : 組織が健全な経営を行うための機能やプロセスを指す

-

コンプライアンス : ガバナンス内の、組織が法令やモラル、社会が求める期待に応えているかを管理する仕組み

-

脆弱性への対処

- 人から生まれる

- IT からも脆弱性は生まれる

-

IT が健全に運営されていることを約束するための仕掛け = セキュリティ

-

セキュリティの基本要件

- 機密性

- 完全性

- 可用性

第4章 セキュリティポリシーを作る

-

セキュリティポリシーを作る

- ISO/IEC27001(ISMSの作成手順)

- NIST CSF(米国国立標準技術研究所の Cyber Security Framework)

-

おもなセキュリテイ原則

- Need to know 情報は知る必要のある人/組織にのみ公開する

- Authentication and Authorization 認証と認可

- Least Privilege 最小権限

- Three Lines Defence 組織におけるリスク管理のあり方

-

セキュリティポリシーを生かす上での注意点

- 形骸化、陳腐化

- 先例主義

-

ポリシー設計と運用のポイント

- 原則中心のアプローチ

- アジャイル的なアプローチ

- DevSecOps

- ゲートキーパーからガードレールへ

第2部 AWSでセキュリティを実装する

AWS クラウドの特徴やサービスの解説があり、実際にどう管理するのかの方法が書かれていました。

また NIST のCFS の5項目における管理策の説明があります。

第5章 AWSの利用を開始する際のセキュリティ

- ルートユーザーの保護

- IAM ユーザやグループの作成

この章の内容は AWS Hands-on for Beginners でやったことのある内容でした。

ハンズオンはじめの一歩: AWS アカウントの作り方 & IAM 基本のキ

Security #1 アカウント作成後すぐやるセキュリティ対策

第6章 リスクの特定とセキュリティ管理策の決定

-

組織としてシステムを運用していくにあたって必要なセキュリティ管理策について

-

NIST CSF の5つの機能

- 識別 Identify

- 防御 Protect

- 検知 Detect

- 対応 Respond

- 復旧 Recover

-

ISMS はセキュリティインシデントを未然に防ぐ予防的管理策に重点を置いていた

-

CFS は事後の管理策としての「検知」、「対応」、「復旧」にも重点を置いている

-

CFS の識別はリスクアセスメント

-

リスク:資産が抱える脆弱性を狙う攻撃などの脅威により組織に対して悪影響が生じる可能性

-

リスクアセスメントのアプローチ

- ベースラインアプローチ

- リスクベースアプローチ

-

資産の洗い出し

- 情報資産の識別

- システムアーキテクチャの把握

- データフローによる保護範囲の把握

- システムコンポーネントの詳細を把握(構成管理)

-

リスクの特定

- 参考:ENISA:クラウドコンピューティング:情報セキュリティに関わる利点、リスクおよび推奨事項

-

リスク分析

- 資産ベース

- 攻撃シナリオベース

-

リスク評価

- リスク値に応じた対応方針

-

対応アプローチ方針

- リスク低減

- リスクの移転

- リスクの回避

- リスクの受容

-

P105 表6.7 観点別のセキュリティ管理策と AWS サービス/機能の例 の図がめっちゃいい。

第7章 セキュリティ管理策の要となる防御

- CSF の防御の章

- クラウドの防御

- オンプレとは管理策が異なる「アクセス制御」、「暗号化」関連を紹介

- ネットワーク

- VPC

- サブネット

- セキュリティグループ

- リソースアクセス

- アイデンティティベースのアクセス制御

- リソースベースのアクセス制御

- 最小権限の原則

- アクセスレベル

- IAM ロール

- 暗号化でのデータ保護

第8章 セキュリティ検知の仕組み作り

ここは最近チームで取り組んでいた箇所!

- ガードレール型とゲートキーパー型

- 検知を実現するサービス 沢山ある!

- 外部脅威

- Amazon GuardDuty

- AWS WAF

- Amazon CloudWatch Logs Insights

- Amazon Detective

- Amazon Athena

- 内部脅威

- Amazon GuardDuty

- Amazon CloudWatch Logs filter

- AWS CloudTrail Insights

- AWS Trusted Adviser

- AWS Control Tower

- AWS Config

- AWS Security Hub

- Amazon Detective

- Amazon Athena

- Amazon CloudWatch Logs Insights

- 外部脅威

- ログの保管

- 転送と集約

- 保管場所の検討

- ログ分析とアラート出力

- 脅威インテリジェンス

- Amazon GurdDuty

- Amazon Detective

- 監視結果の集約

- AWS Security Hub

- 監視結果の通知

第9章 AWSで対応/復旧を始める

インシデントに対応して復旧を目指す章

-

インシデントレスポンスへの準備

- インシデントレスポンスのプロセスを整備しておく

- 調査や分析のためにデータを保存しておきく

- フォレンジックのための基盤を用意しておく

- インシデントレスポンスの対応内容を自動化しておく

- シミュレーションを行ってインシデントレスポンスの訓練をしておく

-

セキュリティ文化大事

実際にインシデントがおこったことを想定すると考えなきゃいけないことが膨大にあるので平時からの準備が大切。

ただ実際にこの章の内容を準備するのは大変かもw

第3部 AWSのセキュリティを試す

実際に試すためのハンズオンが書かれています。

第10章 代表的なセキュリティサービスの操作

実際にサービスを使ってみる章

- AWS IAM :IDとアクセス権の管理

- AWS CloudTrail : AWS クラウドの操作履歴の記録

- Aamazon S3 : AWS クラウドの操作履歴の記録

- AWS Config : AWS アカウントの設定監査の有効化

- Amazon GuardDuty : 脅威検知の有効化

- AWS Security Hub : AWS アカウントの設定監査の有効化

ざっと一通りやってみました。

最初の設定をしただけなので運用部分はまだよくわかりません。

第11章 セキュリティ対応環境の構築、脅威検知/対応

実際に脅威検知と対応をやってみる章です。

- 以下のサービスを利用するようです

- Amazon GuardDuty

- AWS Security Hub

- AWS Config

- AWS IAM

- AWS CloudTrail

- Amazon EventBridge

- Amazon Detective

CloudFormation でハンズオンのアーキテクチャを構築して各種セキュリティサービスを設定していきます。

疑似的な攻撃を行いそれを検知して調査、対応していく流れでした。

アラートを受け取ってから状態を把握して対応していく過程を学ぶことができましたが、実際に設定してアラートが出た際にどのサービスを使ってインシデントを把握するのかは悩みそうだなと思いました。

普段からコンソールを確認して操作の仕方を覚えておく必要性を感じました。

まとめ

ざーっと読んだので1回で全部理解できていませんが、AWS のどのサービスがどの対策に使えるのかが一覧で載っていたりして今後何度も目を通すことになるだろうなと思いました。

AWS Well-Architected フレームワークのセキュリティの柱の内容を理解するためにも役にたつ書籍だと思いました。

Discussion