【事例あり】ランサムウェア対策にNDRが果たす役割

1. はじめに

ランサムウェア(身代金要求型マルウェア)による被害が後を絶ちません。

医療機関や社会インフラへの攻撃も相次いでおり、我々の生活・生命をも脅かす存在になっています。

今回は、ランサムウェアのリスクと対策について詳しく解説します。

こんにちは🙋♂️

株式会社クワッドマイナージャパンでエンジニアをしている角田です。

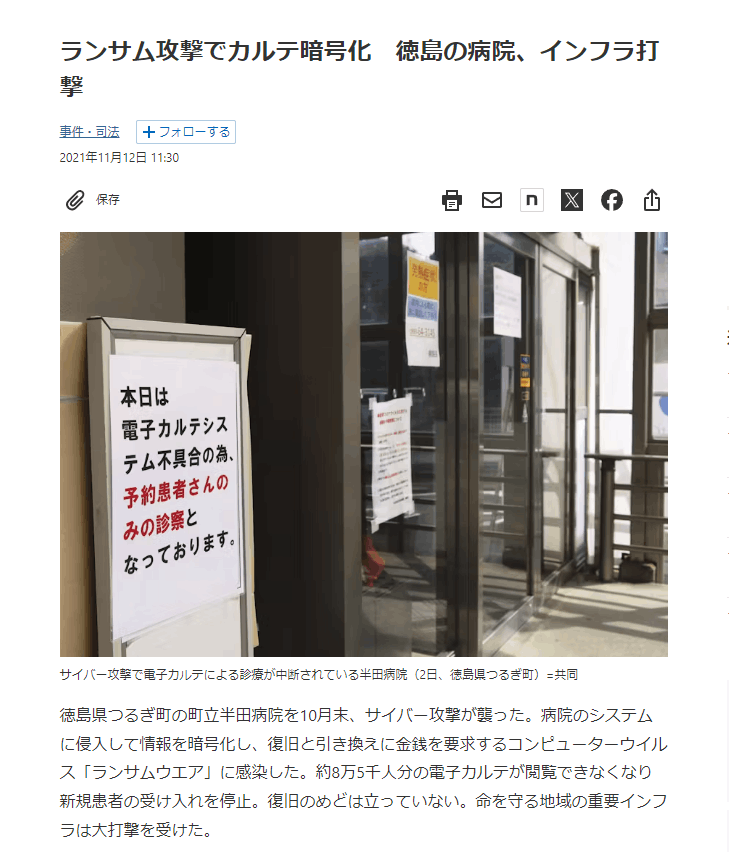

突然ですが、みなさんはこちらのニュースはご存じですか。

日本経済新聞 ( https://www.nikkei.com/article/DGXZQOUE071OK0X01C21A1000000/ ) より

続いて、こちらのニュース。

朝日新聞デジタル ( https://www.asahi.com/articles/ASR753WB6R75OIPE001.html ) より

徳島県つるぎ町立半田病院で 2 ヶ月間にわたって新規患者の受け入れが止まり、名古屋港では約 3 日間にわたりコンテナ搬入・搬出業務が停止する被害が出ました。

いずれの攻撃も ランサムウェア によるものです。

ここ数年、ランサムウェアによる被害件数は、高い水準で推移しています。

警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」より

2. 従来型セキュリティの限界

ランサムウェア攻撃の手法は主にネットワーク侵入型ですが、その侵入経路は VPN からの侵入と RDP からの侵入が約 8 割を占めています。

警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」より

VPN については、脆弱性の悪用に加え、漏洩した認証情報を利用して正規ユーザーとして侵入されるケースがあります。

RDP については、公開されているサーバが大変多くあり、その数はなかなか減少していないというのが現状です。

DX やテレワークの推進により攻撃経路が多様化し、セキュリティパッチが配信されてから脆弱性が悪用されるまでの期間も短くなっています。サイバー攻撃の手法も高度化し続けています。

このような状況の中でセキュリティリスクを最小化していくには、我々のセキュリティ対策への認識を変えていく必要があると考えています。

それは「攻撃者の侵入を 100% 防ぐことは不可能である」ということです。

この認識のもと 「侵入前提のセキュリティ対策」 を強化することが重要です。

しかし、侵入後の検知は多くの企業の課題となっています。

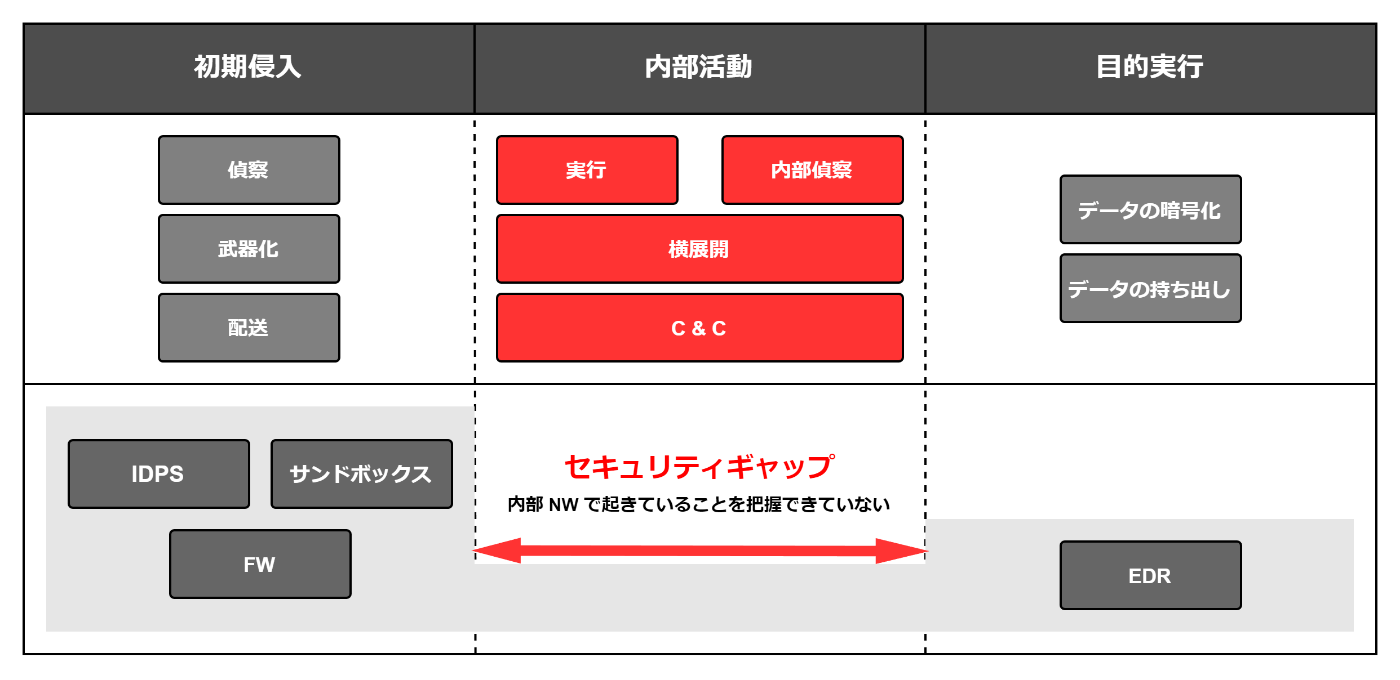

境界防御を突破し侵入した後の脅威を、次に検知する手段がエンドポイントセキュリティ(EDR)のみになってしまっているのが現状です。

「境界防御 + EDR」のみでは内部で潜伏している脅威を検知できない

重要なのは目的が実行される前の、内部活動を行っている潜伏脅威を検知し、対応することです。

これをどうやって実現すればよいのでしょうか。

3. NDR の必要性

ここで活躍するのが NDR です。

なぜか。それは、ネットワークパケットは嘘をつかないからです。

どんなサイバー攻撃もネットワークを通じて行われます。

ネットワークパケットはログのように改ざんすることができないため、攻撃者は NDR の監視に対し隠れることも逃れることもできないのです。

NDR はカバレッジの広さも大きな特長です。

1 つ目は 攻撃プロセスについてです。

「2. 従来型セキュリティの限界」でも触れましたが、NDR では内部 NW に侵入した脅威の多岐にわたる活動を検知することができます。

また、セキュリティリスクは内部にも存在します。内部不正による情報漏洩などについても、その兆候を検知し対応することが可能です。

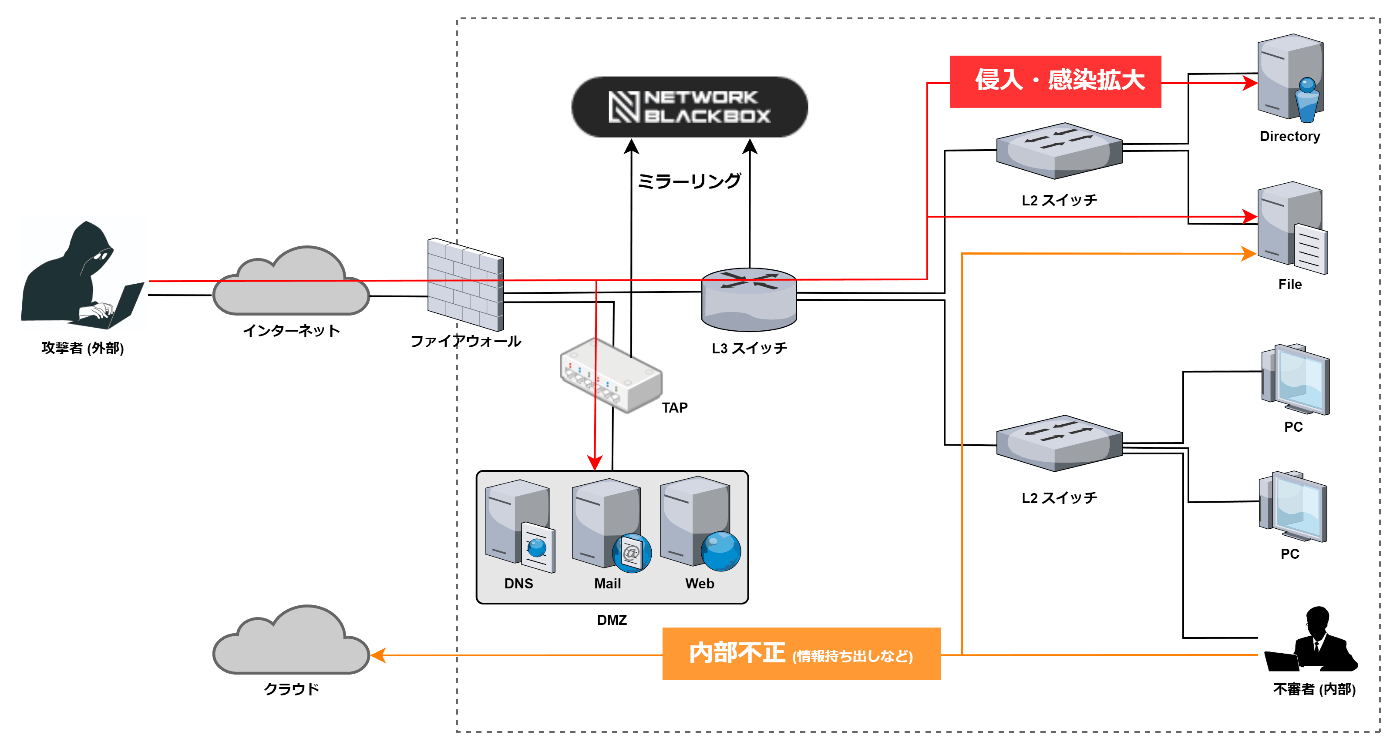

2 つ目は監視範囲についてです。

ネットワークトラフィックを情報源としているため、IP アドレスを持つ全端末が監視対象になります。

エージェントを導入できない IoT/OT 機器や、基幹サーバのような停止できないために導入が困難なものも全て NDR によりカバーすることが可能です。

NDR(Network Blackbox)の構成例

4. フルパケットキャプチャの重要性

前節で NDR の必要性を解説しました。

現在のセキュリティ対策には攻撃者が目的を実行する前に脅威を検知・対応することができないという課題がある中で、NDR がそのソリューションとなることがお分かりいただけたかな、と思います。

とは言え、多くのベンダーが NDR を開発・提案しているため、それぞれの違いやその中で何が重要なポイントなのかが分かりづらいかと思います。

ズバリ、その答えは 「フルパケットキャプチャであるか否か」 です。

NDR における「フルパケット」の対になるキーワードとして「メタデータ」があります。

メタデータ分析では不審な通信パターンや予期しない通信先を識別することなどができますが、ペイロードは見えないため、マルウェアのペイロードや情報漏洩の内容を直接検出することはできません。

一方、フルパケット分析では、ヘッダー情報だけでなくペイロードを含む全ての情報を分析することで、ファイル転送のデータや暗号化されていないパスワード、Web ページの内容を確認することができます。

これにより、高度な脅威や標的型攻撃を詳細に検知し分析することが可能となります。

次節で、実際のランサムウェア感染現場に臨場しインシデント対応した際の Network Blackbox による検知・分析の様子をお見せします。

5. ランサムウェア感染の一部始終

この節では、実際に現場に臨場しインシデント対応を行った際、Network Blackbox で検知したランサムウェア感染の一部始終をお見せします。

Ⅰ. 背景

当時、社内システムで障害が発生し、一度はサーバの停止、外部とのネットワークを遮断するなどの対応をした上で、インシデントの調査・分析を行っていました。

しかしながら、ネットワークを包括的に監視するソリューションを導入しておらず、感染経路の特定に苦戦していました。

そこで、一度 Network Blackbox を設置してみて、外部との接続を繋げて様子を見ることにしたのです。

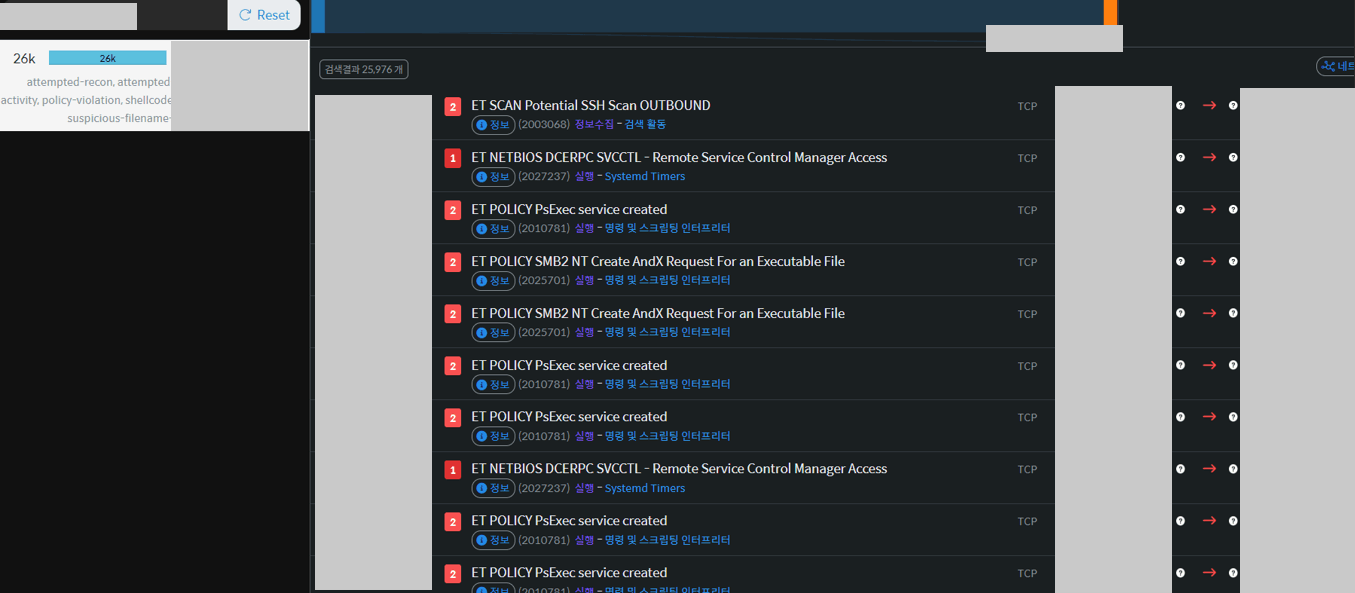

Ⅱ. 内部偵察の検知

外部との接続を再開してすぐ、内部 NW への大量のポートスキャンが検知されました。

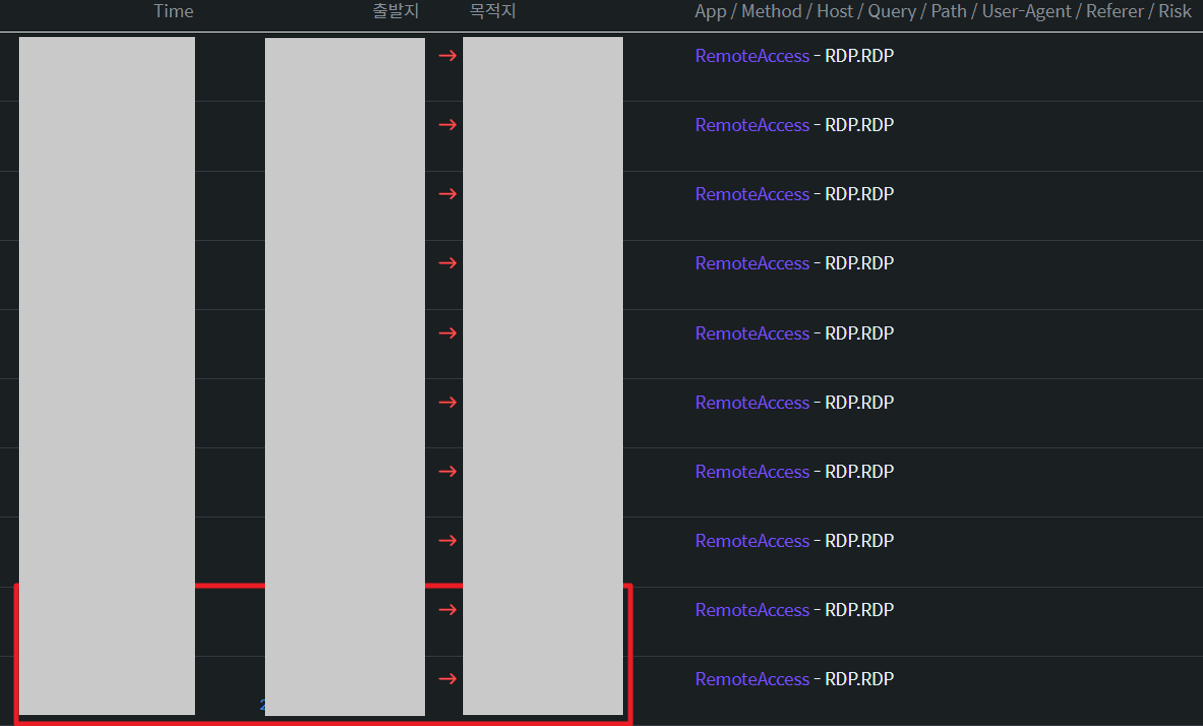

Ⅲ. AD サーバとの RDP 接続

その後、AD サーバへの RDP セッションが約 3 時間行われ、143 MB のトラフィックが発生したことを検知しました。

Ⅳ. ランサムウェア感染の拡大

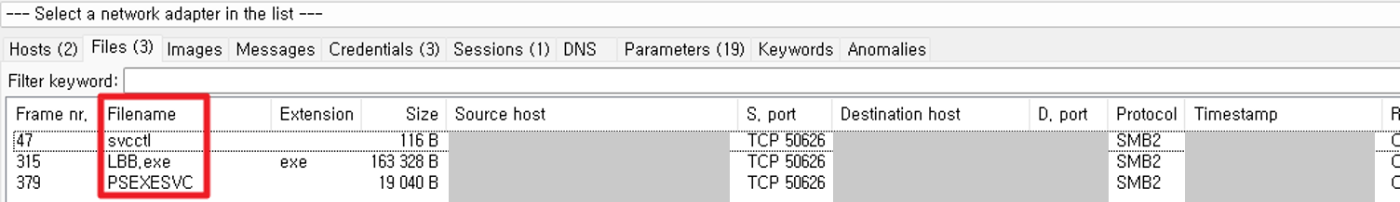

その間、ランサムウェアの実行ファイルが SMB を通じて配布されていることを検知しました。

フルパケットキャプチャにより、検知アラートの確認から配布されたファイルの抽出までを迅速に行うことが可能です。

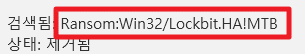

マルウェア検知ツールで確認したところ、LockBit が使用するマルウェアと一致することが分かりました。

Ⅴ. 疑わしい IP アドレス・感染端末の隔離

NDR により内部 NW 全体を包括的に監視していたため、感染経路を素早く特定することができました。

攻撃者の IP アドレスや、ランサムウェアの実行ファイルが配布された端末の IP アドレスを一覧として提示しました。

フルパケット分析により、現場の調査員へ明確な根拠に基づいたアドバイスを行ったことで、インシデント調査の進展へ大きな貢献をしました。

6. まとめ

ランサムウェアによる脅威が益々巧妙化しており、一昔前のセキュリティ手法ではもはや足りず、攻撃者の侵入を前提とした対策の重要性が増しています。

そのキーテクノロジーが 「NDR(Network Detection and Response)」 です。

中でも Network Blackbox はネットワークトラフィックをフルパケットキャプチャし、迅速に脅威を検出、分析します。これにより、攻撃者の動向を詳細に把握し、迅速に対応を行うことが可能になります。

ランサムウェア攻撃に対する迅速かつ効果的な対応は、組織全体のセキュリティ体制の強化を意味します。

みなさんの組織でも、Network Blackbox をはじめとする NDR を取り入れ、防衛力を高めていきましょう !!

Discussion