MS SSE (Microsoft Secure Service Edge) についての技術共有 第二回

はじめに

今回は、MS SSEの中の要素である EPA (Entra Private Access) についてのまとめと、前回のEIAの内容を踏まえての総括を行います。

なお、前回はMS SSE 全般の概要と、EIAについてのまとめを行っておりますので、よろしければ、そちらもご覧いただけますと幸いです。

EPA (Entra Private Access) について

Entra Private Access (EPA) は、Microsoft社が提供する ゼロトラストベースのプライベートアプリケーションアクセスサービスです。従来のVPNに代わる形で、ユーザーが外部からオンプレミスやプライベートクラウド上の業務アプリケーションに安全にアクセスできるように設計されています。

EPAの特徴的な仕組みとして、「コネクタサーバを介したアクセス」があります。これは、オンプレミス環境に配置された Entra Private Access コネクタとMS SSE間でのセッションを確立し、ユーザーの通信を安全に転送する役割を担います。

この通信は、クライアントから企業ネットワーク内のリソースにリクエストを送る、アウトバウンド形の通信であり、EPAがプロキシとして中継するため、ファイアウォールの穴を開ける必要がなく、セキュリティのリスクを低減します。

具体的な動作は以下の通りです。

- ユーザー端末にインストールされた Global Secure Access Client が、MicrosoftのSecure Service Edge (SSE) ネットワークに通信を送信

- SSEネットワークが、Entraのポリシーに基づいてアクセスを制御

- 許可された通信が、オンプレミスに設置された コネクタサーバ を経由して、対象のアプリケーション (例:RDP、ファイル共有、社内Web) に到達

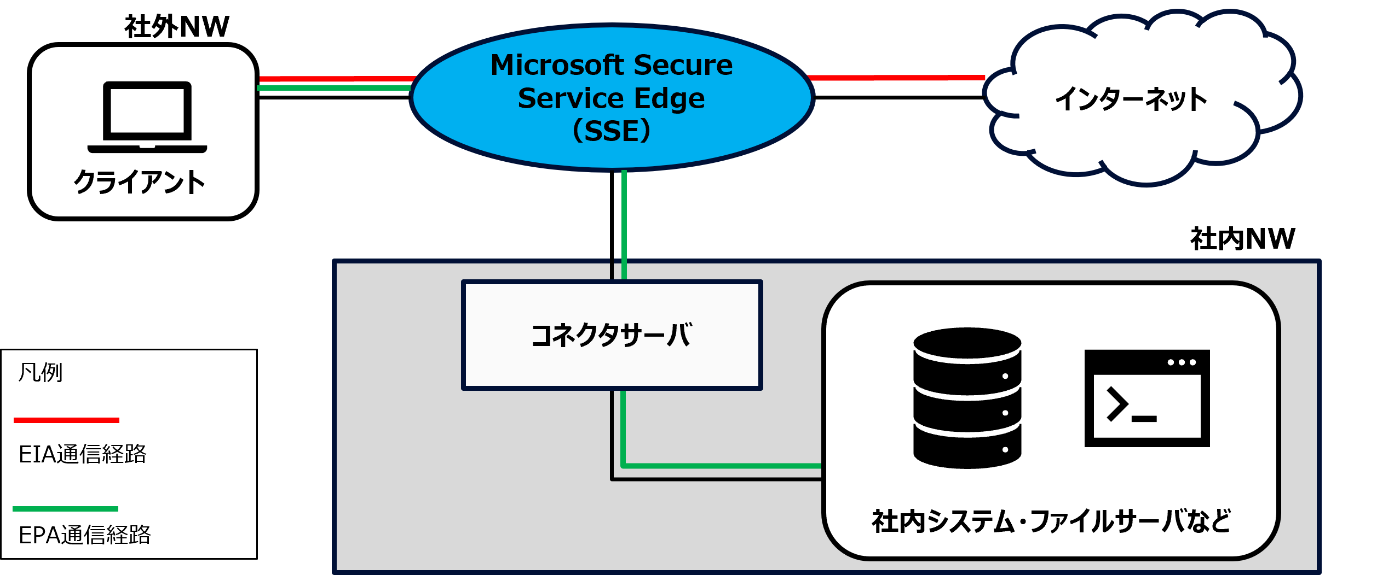

図として通信経路を表すと、以下のようになります。

この構成により、ユーザーはVPNを使用せずに、セキュアに社内リソース (ファイルサーバーや、外部非公開のイントラWebサイトなど) へアクセスすることが可能になります。また、Entra管理センター上で、ユーザー・デバイス・アプリケーションごとのアクセス制御ポリシーを柔軟に設定できる点も大きな利点です。

EIA/EPAの総括

EIA/EPA は、それぞれ、インターネット/オンプレミス環境へのアクセスを、Microsoft社提供の基盤であるMS SSEを経由して、安全なアクセスを確立するサービスです。

全体の概略図に通信経路を記入したものを下図にしました。

今回は触れませんでしたが、GSA Clientの配布をエンドポイント管理ソリューションであるMicrosoft Intuneを用いて行うことも可能です。これを利用することで、クライアント端末の初期設定や運用負荷を大きく軽減でき、より効率的な運用が期待できます。

あとがき 所感と今後の展望

今回、調べてみた感想ですが、EIAおよびEPAは、Microsoft 365の他サービスとの親和性が高く、既に Entra IDやIntuneを活用している環境では、導入・運用のハードルが低いと感じました。

一方で、導入を検討する場合は、他社のゼロトラスト製品 (Zscalerなど) との比較が重要になると考えています。特に、ポリシーの柔軟性、ログの可視性、トラフィック制御の粒度、既存インフラとの統合性といった観点で、EIAおよびEPAの導入が適しているのか、見極める必要があると考えます。

例えば、EIAにおいては、警告画面が出せない仕様の為、警告画面を出したい要件の場合には導入が難しいかもしれません。導入の際は、要件の確認が必要となります。