Microsoft XDR 検証シリーズ 第2回:Microsoft XDRの検証環境構築

1 はじめに

Microsoft XDR検証シリーズ 第2回目として、今回は検証環境について記載します。

Microsoft XDRにてデータの確認をするためADやユーザー端末が必要となりましたが、今回はすべてAzure上に構築しています。ただ、今回はあくまでもMicrosoft XDRにスコープを当てているため、Azure 上の環境については構成図のみ記載します。

2 用意した検証環境

Azure上に構築した環境は図の通りです。

本来であれば、ADとEntra Connectサーバは別マシンに分けるべきだと思いますが、今回は検証目的のため、同じマシンに構築しています。

ライセンスはMicrosoft 365 E5 (Teams なし) を用意しました。検証期間によって無償版のみで事足りるかもしれませんが、もし試用期間を過ぎたら購入済みのE3に不足しているアドオン(DefenderやAzure AD P2など)を追加で購入する予定です。

3 検証環境の構築手順

検証環境は下記の手順で構築しました。特に、Microsoft XDRの利用に必要な手順6、7について詳しく解説いたします。

- Azureサブスクリプションの用意

- Azureリソースの作成

- AD、Entra Connect構築

- Microsoft 365 E5(Teamsなし)ライセンスの用意

- ユーザー端末のドメイン参加、Office製品のインストール

- ユーザー端末をMicrosoft Defender for Endpoint(MDE)にオンボード

- Microsoft Defender for IdentityでADを監視するため、センサーをインストール

手順6:ユーザー端末をMicrosoft Defender for Endpoint(MDE)にオンボード

ユーザー端末が1台のため手動でスクリプトを起動し、MDEにオンボードしました。スクリプトはポータル画面からダウンロードできます。Intuneへの登録は実施しないため、「接続の種類」は標準を選択しています。

スクリプト完了後、最大10分ほど待つとMDEにオンボードされていることが確認できます。

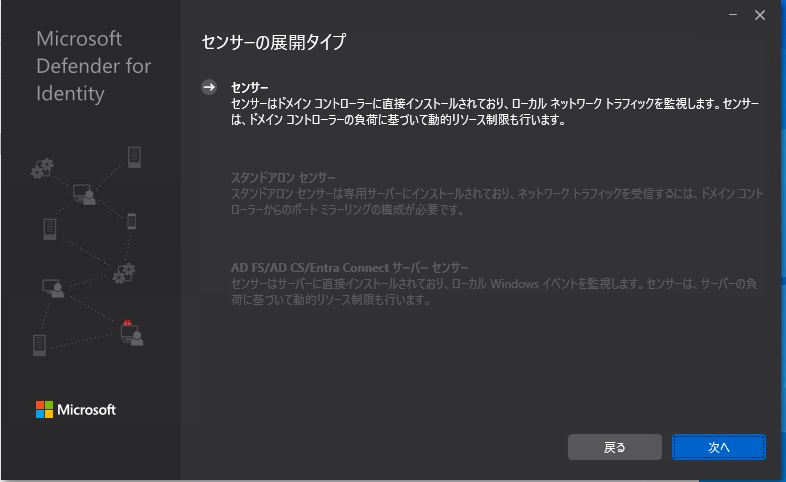

手順7:Microsoft Defender for IdentityでADを監視するため、センサーをインストール

現在センサーは「Microsoft Defender for Identity センサー v2.x」と「Microsoft Defender for Identity センサー v3.x」がありますが、後者はプレビュー段階だったため、前者のv2.xを使用しました。

センサーのダウンロードはポータルから可能で、表示名が「クラシックセンサーで続行」を選択するとダウンロード画面が表示されます。

ダウンロードが完了したら、ADサーバー上でセットアップツールを起動しインストールします。

インストールが完了すると、ポータル画面にサーバー名が表示されます。

もし正常性のステータスにアラートが表示された場合は、サーバー名をクリックすると内容が確認できます。

もしくはセンサーをインストールする前に、準備スクリプトをADで起動しアラートが出ていないか、確認しておくと良いです。

4 まとめ

短いですが、構築した検証環境のご紹介は以上です。

構築はセンサーをインストール部分が若干手間かもしれませんが、比較的容易に環境を構築することができると思います。

次回は検証内容を簡単にレポートしますので、お時間があれば次回以降の記事もご確認いただけますと幸いです。