Cisco IOS XEデバイスでのSSH Host Key (Fingerprint)の確認

Cisco IOS XEデバイスにSSHで接続する際に、SSH Host Key (Fingerprint)で接続先デバイスの真正性を確認する方法を整理します。

SSH Host KeyとFingerprint

検証時の情報

本記事の内容は下記の環境で検証を行っております。

-

Catalyst 8000V (Cisco Modeling Labs版) v17.15.1a

-

Catalyst 9800-CL (vSphere版) v17.15.3

-

Ubuntu 24.04.1 LTS Noble Numbat (Cisco Modeling Labs版)

- GNU bash, version 5.2.21(1)-release (x86_64-pc-linux-gnu)

- zsh 5.9 (x86_64-ubuntu-linux-gnu)

前提情報

筆者が検証した限りでは、RSA Key PairのModulusが「4095 以下」と「4096」で確認方法が異なりました。

理由はModulusが「4096」だと「show ip ssh」コマンド ssh-rsa の出力が途切れてしまって不完全なため、Fingerprintの算出が出来なかったためです。

Fingerprintの算出方法

本記事の執筆時点 (2025年08月時点)で Bug Search Tool (要ログイン)にて、既存のIssueに該当しないかを確認しましたが、類似事例の登録は無いようでした。

回避策としてRSA Key PairをExportして公開鍵を出力し、Fingerprintを算出する方法があります。注意点として、RSA Key PairがExportable状態になっている必要があるため、既にNon-Exportable状態になっている場合は回避策が利用できません。

Modulusが「4096」だと「ssh-rsa」の出力が途切れる例

実行環境

-

Fingerprintの確認のために

ssh-keygenコマンドを利用します。 -

Shellは

bashとzshを想定しています。 -

実行環境はLinux, WSL (Windows Subsystem for Linux), Cygwinなどを適宜用意してください。本記事では実行環境を便宜的に「Linux環境」と呼称します。

show ip ssh の情報からFingerprintを算出する方法

RSA Key PairのModulusが「4095 以下」での算出方法です。便宜的に「通常の手順」と呼びます。

通常の手順

SSH Host Public Key (ssh-rsa 形式)の情報の出力

Cisco IOS XEデバイスの特権モードで下記のコマンドを実行します。

show ip ssh

ssh-rsa の内容をコピーして控えます。

「show ip ssh」の出力から「ssh-rsa」の内容を控える

備考: 出力内容に改行が入っているため、Fingerprintの算出時に「不要な改行を取り除く」処理をします。

ssh-rsaの情報を元にFingerprintを算出

-

Linux環境で実行する手順です。

-

MD5とSHA256で

ssh-keygenコマンドの-Eオプションの引数が異なります。 -

show ip sshのssh-rsaの内容には、不要な改行があるためtr -d '\n'で取り除いてからssh-keygenコマンドに渡すワンライナーにしています。 -

ssh-rsaをペースト後に、改行して<Ctrl-D>を押下します。

MD5 (通常の手順)

ssh-keygen の -E オプションで md5 を指定しています。

cat | tr -d '\n' | ssh-keygen -l -E md5 -f -

<★show ip ssh の ssh-rsa をペースト★>

<Ctrl-D>

Fingerprintの算出 – MD5

下記は実行例です。<Ctrl-D> はキーを押下している箇所となり、実際には文字情報としては表示されません。

実行例 (展開して表示)

cisco@ubuntu:~$ cat | tr -d '\n' | ssh-keygen -l -E md5 -f -

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAFxBYeKcAORo/NzaepSK3lXUtAYiydZBhIy4MPnJLYra

q2k6bD0bfH1IBVHkCNMnTPFT1SH/aYOJfBi6svyu/24ARJgr1yuPe1742dFcw8vR2wkyabkQTpFApjMA

C3ybg6NgesQZUU2EkGnHSGxFbZbZBicQBTAKFHcDh63Dk1LqYd1QB87WQpIgyzv2nYU+YGP96wekerzJ

l2e7futaJzXKq60uNP7RFy5swdNS4wD9wn3wWoooL9CGIYYiVxLgvbZ79XoB2txPYAD/KOqOnsvqPWzl

V2Ll6yEAX7VqUMr5FYQivNky/PGCN3NkkpNW+uoM+h/E9TK/0MflQP48rANgUPmORNvV+IzHji2AZZ0J

4y1+HZMJopyOg9qmpQhkfbRvKRAgAl13hWI+VDKmyzHUGEUWnpV9gaDG2DDIYPhGvG1+pZsphsK7pM/h

wgGVspcUH8VnYkjd71hoPfrm6KDgeJ8e6M40w7y52LLy5n1GcCoIz8P31TeXxwfgYuUXHgNkWSOMycj3

Gp7DEmG8Ryv0vHGSx7DV5AuQowqSSUqRiVuonwmpM8ch2ASOsEQxNAr2qV7uY6bNffV7NNgb1mKqsbv9

rt6977vkho/wRn23F8PHLHyBzrK8Hy0fZxnz/kQs0vS4Yfvp0roiwgEVN+ERX2a2qk527lsGwRarZz4t

<Ctrl-D>

4095 MD5:f4:d4:aa:13:f6:66:5d:cf:2e:c1:90:19:de:37:43:d5 no comment (RSA)

cisco@ubuntu:~$

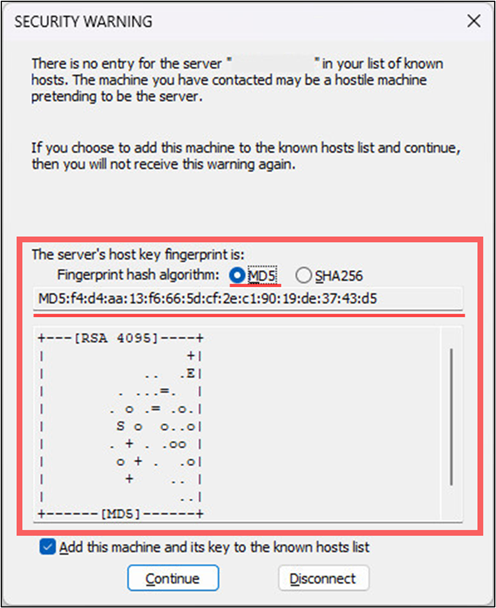

SSH接続時に表示されるFingerprintと一致するか確認します。本画像はTera Termの例です。

Tera Term - MD5

SHA256 (通常の手順)

ssh-keygen の -E オプションで sha256 を指定しています。

cat | tr -d '\n' | ssh-keygen -l -E sha256 -f -

<★show ip ssh の ssh-rsa をペースト★>

<Ctrl-D>

Fingerprintの算出 – SHA256

下記は実行例です。<Ctrl-D> はキーを押下している箇所となり、実際には文字情報としては表示されません。

実行例 (展開して表示)

cisco@ubuntu:~$ cat | tr -d '\n' | ssh-keygen -l -E sha256 -f -

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAFxBYeKcAORo/NzaepSK3lXUtAYiydZBhIy4MPnJLYra

q2k6bD0bfH1IBVHkCNMnTPFT1SH/aYOJfBi6svyu/24ARJgr1yuPe1742dFcw8vR2wkyabkQTpFApjMA

C3ybg6NgesQZUU2EkGnHSGxFbZbZBicQBTAKFHcDh63Dk1LqYd1QB87WQpIgyzv2nYU+YGP96wekerzJ

l2e7futaJzXKq60uNP7RFy5swdNS4wD9wn3wWoooL9CGIYYiVxLgvbZ79XoB2txPYAD/KOqOnsvqPWzl

V2Ll6yEAX7VqUMr5FYQivNky/PGCN3NkkpNW+uoM+h/E9TK/0MflQP48rANgUPmORNvV+IzHji2AZZ0J

4y1+HZMJopyOg9qmpQhkfbRvKRAgAl13hWI+VDKmyzHUGEUWnpV9gaDG2DDIYPhGvG1+pZsphsK7pM/h

wgGVspcUH8VnYkjd71hoPfrm6KDgeJ8e6M40w7y52LLy5n1GcCoIz8P31TeXxwfgYuUXHgNkWSOMycj3

Gp7DEmG8Ryv0vHGSx7DV5AuQowqSSUqRiVuonwmpM8ch2ASOsEQxNAr2qV7uY6bNffV7NNgb1mKqsbv9

rt6977vkho/wRn23F8PHLHyBzrK8Hy0fZxnz/kQs0vS4Yfvp0roiwgEVN+ERX2a2qk527lsGwRarZz4t

<Ctrl-D>

4095 SHA256:Euyqk73e7gA+FJWVo3G0vfGSj0FnClEo8zwxyZyzQIA no comment (RSA)

cisco@ubuntu:~$

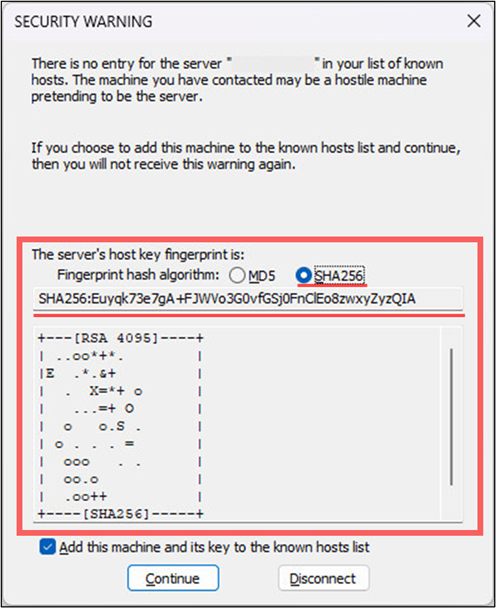

SSH接続時に表示されるFingerprintと一致するか確認します。本画像はTera Termの例です。

Tera Term - SHA256

Exportした公開鍵を用いてFingerprintを算出する方法

Cisco IOS XEデバイス上で公開鍵情報をExportして、その情報を元にFingerprintを算出します。便宜的に「回避策」と呼びます。

回避策

備考: 本来のExportはRSA Key Pairのバックアップのために活用されます。

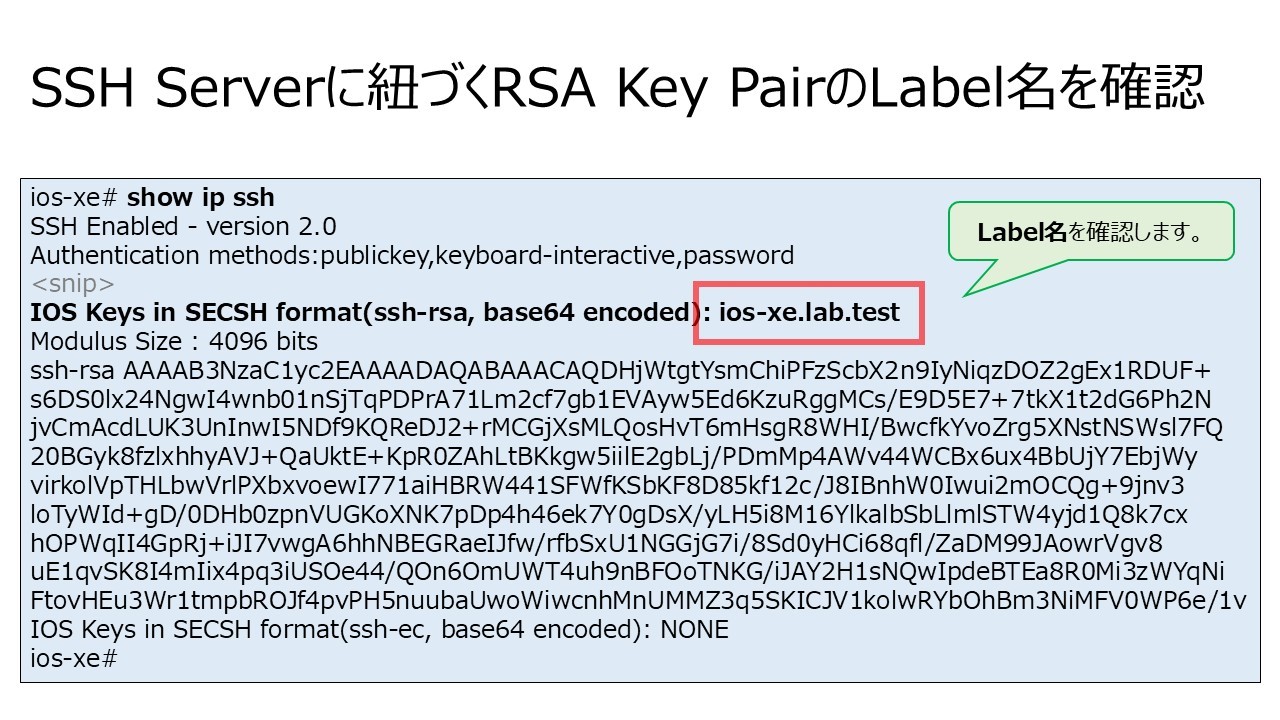

Export対象のLabel名の確認

SSH Serverに紐づいているRSA Key PairのLabel名を確認します。

show ip ssh

SSH Serverに紐づくRSA Key PairのLabel名を確認

明示的に指定していれば ip ssh rsa keypair-name <Label> コマンドのLabel名が該当します。

未指定であれば、「ホスト名 + ドメイン名 (例: ios-xe.lab.test)」が自動的に紐づいている想定です。

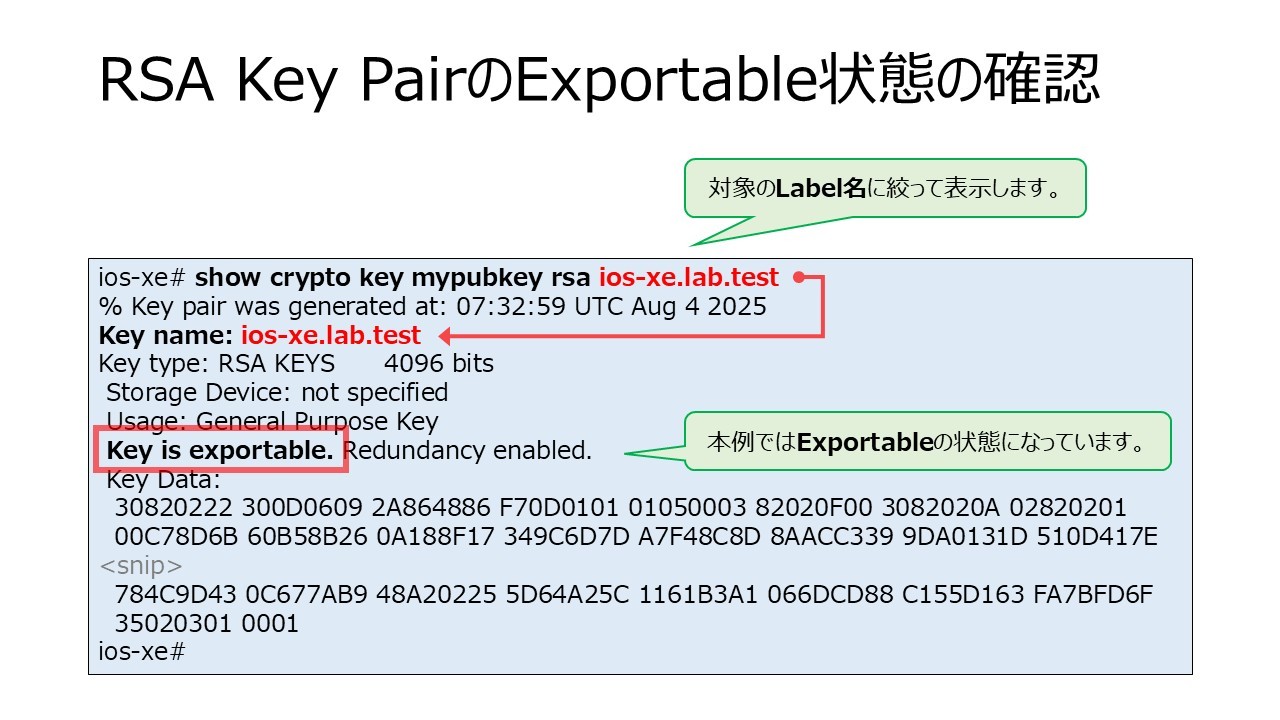

Exportableの状態の確認

対象のRSA Key Pair (Label名)がExportableの状態であるかを確認します。下記コマンドの <Label> の部分は対象のLabel名に置き換えてください。

show crypto key mypubkey rsa <Label>

「Key is exportable.」になっていれば、Exportableの状態です。

逆に「Key is not exportable.」だとNon-Exportableの状態となり、本回避策は利用できません。

RSA Key PairのExportable状態の確認

Exportの実行

Fingerprintの算出には公開鍵が必要ですが暗号化されないため、パスフレーズはダミー用の情報として DUMMY_PASSPHRASE を指定しています。厳格な運用が求められる場合は適宜書き換えてください。

crypto key export rsa <Label> pem terminal aes DUMMY_PASSPHRASE

Exportの実行後に「-----BEGIN PUBLIC KEY-----」から「-----END PUBLIC KEY-----」までの公開鍵の情報を控えます。

Fingerprint算出のためのRSA Key PairのExport

実行例 (展開して表示)

本記事のログは意図的に秘密鍵の情報が含まれています。本来であれば秘匿すべき情報のため取り扱いに十分に注意してください。

ios-xe# crypto key export rsa ios-xe.lab.test pem terminal aes DUMMY_PASSPHRASE

% Key name: ios-xe.lab.test

Usage: General Purpose Key

Key data:

-----BEGIN PUBLIC KEY-----

MIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIICCgKCAgEAx41rYLWLJgoYjxc0nG19

p/SMjYqswzmdoBMdUQ1BfrOg0tJcduDYMCOMJ29NZ0o06jwz6wO9S5tnH+4G9RFQ

MsORHeis7kYIDArPxPQ+RO/u7ZF9bdnRuj4djY7wpgHHS1Ct1JyJ8COTQ3/SkEXg

ydvqzAho17DC0KLB70+ph7IEfFhyPwcHH5GL6Ga4OVzbLTUlrJexUNtARspPH85c

YYcgFSfkGlJLRPiqUdGQIS7QSpIMOYopRNoGy4/zw5jKeAFr+OFggcerseAW1I2O

xG41sr4q5KJVaUxy28Fa5T128b6HsCO+9WohwUVuONUhVnykmyhfA/OZH9dnPyfC

AZ4VtCMLotpjgkIPvY5795aE8liHfoA/9Ax29M6Z1VBiqFzSu6Q6eIeOnpO2NIA7

F/8ix+YvDNemJZGpW0my5ZpUk1uMo3dUPJO3MYTj1qiCOBqUY/oiSO78IAOoYTQR

BkWniCX8P6320sVNTRhoxu4v/EndMhwouvKn5f2WgzPfSQKMK1YL/LhNar0ivCOJ

iIseKat4lEjnuOP0Dp+jplFk+LofZwRTqEzShv4iQGNh9bDUMCKXXgUxGvEdDIt8

1mKjYhbaLxxLt1q9bZqW0TiX+Kbzx+Z7rm2lMKFosHJ4TJ1DDGd6uUiiAiVdZKJc

EWGzoQZtzYjBVdFj+nv9bzUCAwEAAQ==

-----END PUBLIC KEY-----

base64 len 3248-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: AES-256-CBC,BCB6B4CC2FD60CA95988DB5D30D457C4

V9otXeK9EztAK1k3KePJFtI+kBTJQDj5rmtC2eIXyozoCGkAvEXwDwpuhQuLBp/f

w59wCABv4GWSg0sETo2aUEH4yt7sDulAUJ6aaYzPRuecySey4T+CdOcGzw64pxZ7

ZaACSJMWw15zTReNu+gPh4FtIUWZcu3hCI0b4E44AJUaS7IuaQsQyJA1RSC2xeX7

XdwyrStylHPIh0mVk86Uf0c3zE6Cr//o7gSbFTmU41tlg5UpcAEs6iM7gvjlCdKg

pekBJLBPwX7FDFskJu8K/6y9wwHrc4BF4V9YLBFhbqgrFLw4ady96k8Ondr8KDyz

RGj0gDkbH0c6e91pci4rtpTo0V2++WoFBxxBa0QwSaLYxaiuY9FRlI2gLgkW84oZ

HayvNFX2/Azwz4WmOJxXX5K2uSzhsE4G3t5o3oIrf6gWzzSRI0Afns+YbN6o+2F1

nk2IRmrbsHy8mnNTMlRAwidLuJ66J+z6v6goDvQmMWW8ufBEtB3TQOjk9jjPTyQX

/r2I14SDHsgMLD0HyIX9xSYKiy2nc0qkdn8i9ltlJvuuWMQhn7gbOsCaxZE3r003

tAnSBKNicWYkLrKTpLxkKDrgDQPXQYpKiSX1n9hktJuPwCuzf8uMrxVhxAKKYP78

jPaAdeByubaOiu2MV8W6rMiNMRUlMJ7gJmkJ8A6E9EQ05z54xvQAZKmk0WgyJ031

D8H12WHmM80lpjqkkM7NYnLP16maMKoD5ZmXSyfIxLegIDDDk1OJavn2RafaxwIZ

gVLJn9JChU2GMqc+vMVfxPEpz8Qdp3J+exYIHZ1AXw8plvNf31qMbBSBTLKVaxDC

69WfFCEXLoUBZeMkuUO1dgClqrb3+2XaKacNdDlvFRwtLWloEC48UigPZCVAnZ5j

BA405v44/yb5Fi7RDlhOGOf+P5QdvIgE6gYUqwhNH6x+WCV7I+FMGQ5+FAk2nboz

vSZTEWwxTVfO3+UtPqG2pxhHNlDI14+a+owN9hH51HttzEatfhPp8JHit2UWqS89

zQ/309Fbl3EgiLQ1FwnBF0rPFmE20/jyervkMID9o8M9UNnUr0TPTk0zoC2FLQIv

m3xm0RzywHMpnF0vo5fqJqaTx3vvQZf/OUhAbvKk5spRv17Ggl0y46OsiSJu4tz3

X3O1eJIHfKP9KGyqhEgCuRn0T4LfnwPI7vTLY4qmTjQfQr31PKGC+rKRf2ALZ+l8

NgV3bXro6hq2u7GwGbp0z257fvETNpArVGXy2iWO3lD2DT5nMcSpy5QWZsrNOHG/

ktThtDnZuWDVOnEtTi8CVi82Ul+EI5vmhutsyYIsUombOXJ0DQm5d2HF8CufthlH

LaXtsuREAU1aJiPS7jukW1XW5CMjvRGLq+/tBYOjUaX6dLxsxEwrcA2WuKCiP0KX

/RMyAr3mpLXdo0tPJTXKJIvxwFUz9fJkwTWHVr2+rOq03RzErKj7bmuw0GTh81vA

Dlk7w6bp+87MNlsAVBMPBXSnvf0PXbJ9RA62SszGM8QX6lMftPvKuX5yiPfSyW4U

82RVGDeV26pSCQWyLVPU8/9sYvTXcloUqETYiZDLP4gTo4B8dtVqNbaeYSo95Gxr

yI3odNM0pN5U7YEzPeTk0pV9yvKuO87wsG9Jk49w7g6GsibRGsvPxmqqFg0cslne

ygH6x/csC1PdimDZiEjPdyz52cEYGOpO+uMXOegXxFQmoMmHz7d2tT45kRdr7z8P

+ETNYOVIIBaKr5J7cNsB6yAJ9xWtJwkgdGkWNF95uvmNSLJJ7mvBfVGmKhsh2NW+

8vBOfvJh4FGuf1XfQvt/TuKb6BZE46gKxgi+pSrqF+ywkofnWYQ+XwTJUXSiLQDx

ilekiPg6TLGP/BMRpwqbzggATdZ5Mo3zqY8QIHpvFbvDGw2huCGFJdpMGTRK3315

h2l5QhC7w7xHIIj+kmdpzj9Xp2hZXTMqkqAYCU4YwdU4Vn01U7tYy85l2bAEqeZj

EIuisLc0iuOOhA4rVF5AoRUhwVjzdYTxp1sf0iXobHc+AqximyfoxyMYItnRQXa5

vfhk/uov0ngJM+gB6HZ8vISju1GcB8ESjD4fTA9S0gOGNALh6SCH5tllJMH7cLp6

nWzgQiddk7O0O5psCmwngSVZvpACxyBfEkIt20jCqBkVFTn7hcnvfoMkgPyxGUEK

Db8/Yv0YGHyviJajrSEeRo2uAjOd32SXlxWFaEI5YlUbPVfs2u8lidRUzSCE92uh

r/pe81xEKFAFB+TCjVUptjr79V//59wgmreEYKa54HQWZucubeWP4n4jkwD3Z+ie

uERuxysHL3JnmkJs2vSkTx2ARRkAAhtiJAGqlQ1/olbysHcdw1qLTUfSJTqLZWT2

wAAukJ69SG7ZEVIqekRapyOVQC4by+6G18NWI9WLcYQTV9ZTej3uyKhkZkL1ci/k

kgQORaYf4ecMJQ8+jP3A24h+hHuQequeP2W608/+MZyLsHpdGk6arZfpSzTnG45C

Y7m5pfsDGHNiu6ObzW2ZD/tacWuw08MDBOXGt5Uxa1se9AvNTdRErMLV19JrC5JY

eGyMiSLN/HxRq9L+OPfxMOuJqeuusqoviCjjbnGiiylXknsXdlf0yF8EDMSr77SG

r2YR8ZL6a5aW71Om2zii56mHqweKsYTp4LiBYVVEf3g2/tDfMqn1g2C/oVndhApJ

p9FR2vdtlawvwPM6JlRjks55iKC4RpJO9l60okBw9yAEpd2vC4XVRjpfBsFPbANy

q/16C2PGb3ztqfKHhdvECwQBO8rqJlGjUHalbjNY+vKs25pSKjxs04oGOR0C3X36

2HWLVtOz8Lk1sKJK8pp9ZCxLFoz26HW9dt1QSfWMmJZdPhX504AIkwanDyVMb34y

GtrwpHPZbOAFifxzmLhj2kUwwq9B6B3VSeglnAO0bi+HH14sDy+a89OJlw3rZiZZ

IrezCDxca3qukeo5sjyIVXN4Uz537VP7uocbpzimk2HG1D6mKnYa1ft6Ep/uESTy

zjRjC30BCdaG92WayRl0R0QqhDjJ89sfNZ/dL4uvQsI2J2FVY5krqLWknR+lxJXd

NOte6MtzUKL/hliO9nKI3xLqGw7IPvWwCQuvpoBh/OOuV7NmFXT7GmE2q5XOnDrE

3l6TLBV6STs=

-----END RSA PRIVATE KEY-----

ios-xe#

公開鍵の情報を元にFingerprintの算出

先の公開鍵の情報を変数に格納します。

PEM_KEY='

-----BEGIN PUBLIC KEY-----

<★公開鍵の中身をペースト★>

-----END PUBLIC KEY-----

'

公開鍵の情報を変数に格納

変数の情報を展開して、公開鍵が格納されたかを確認します。

echo "$PEM_KEY"

PKCS#8形式の公開鍵の情報を元にして ssh-rsa のOpenSSH形式で出力します。show ip ssh で本来表示されるべき内容と同等です。

ssh-keygen -i -m PKCS8 -f <(echo "$PEM_KEY")

実行例 (展開して表示)

cisco@ubuntu:~$ ssh-keygen -i -m PKCS8 -f <(echo "$PEM_KEY")

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQDHjWtgtYsmChiPFzScbX2n9IyNiqzDOZ2gEx1RDUF+s6DS0lx24NgwI4wnb01nSjTqPDPrA71Lm2cf7gb1EVAyw5Ed6KzuRggMCs/E9D5E7+7tkX1t2dG6Ph2NjvCmAcdLUK3UnInwI5NDf9KQReDJ2+rMCGjXsMLQosHvT6mHsgR8WHI/BwcfkYvoZrg5XNstNSWsl7FQ20BGyk8fzlxhhyAVJ+QaUktE+KpR0ZAhLtBKkgw5iilE2gbLj/PDmMp4AWv44WCBx6ux4BbUjY7EbjWyvirkolVpTHLbwVrlPXbxvoewI771aiHBRW441SFWfKSbKF8D85kf12c/J8IBnhW0Iwui2mOCQg+9jnv3loTyWId+gD/0DHb0zpnVUGKoXNK7pDp4h46ek7Y0gDsX/yLH5i8M16YlkalbSbLlmlSTW4yjd1Q8k7cxhOPWqII4GpRj+iJI7vwgA6hhNBEGRaeIJfw/rfbSxU1NGGjG7i/8Sd0yHCi68qfl/ZaDM99JAowrVgv8uE1qvSK8I4mIix4pq3iUSOe44/QOn6OmUWT4uh9nBFOoTNKG/iJAY2H1sNQwIpdeBTEa8R0Mi3zWYqNiFtovHEu3Wr1tmpbROJf4pvPH5nuubaUwoWiwcnhMnUMMZ3q5SKICJV1kolwRYbOhBm3NiMFV0WP6e/1vNQ==

cisco@ubuntu:~$

次の手順で実際にFingerprintを算出します。

MD5 (回避策)

ssh-keygen の -E オプションで md5 を指定しています。

ssh-keygen -i -m PKCS8 -f <(echo "$PEM_KEY") | ssh-keygen -l -E md5 -f -

実行例 (展開して表示)

$ ssh-keygen -i -m PKCS8 -f <(echo "$PEM_KEY") | ssh-keygen -l -E md5 -f -

4096 MD5:7d:75:56:21:c7:2d:6a:d8:c5:61:d2:24:8f:78:9b:e1 no comment (RSA)

$

SHA256 (回避策)

ssh-keygen の -E オプションで sha256 を指定しています。

ssh-keygen -i -m PKCS8 -f <(echo "$PEM_KEY") | ssh-keygen -l -E sha256 -f -

実行例 (展開して表示)

$ ssh-keygen -i -m PKCS8 -f <(echo "$PEM_KEY") | ssh-keygen -l -E sha256 -f -

4096 SHA256:THOaC1LXAIRuFtRWecvP9gL3V5sCvYXkAsEKdrWq/nk no comment (RSA)

$

回避策の実行例のログ

回避策の一連の流れをLinux環境で実行した際のログです。

実行例 (展開して表示)

cisco@ubuntu:~$ PEM_KEY='

-----BEGIN PUBLIC KEY-----

MIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIICCgKCAgEAx41rYLWLJgoYjxc0nG19

p/SMjYqswzmdoBMdUQ1BfrOg0tJcduDYMCOMJ29NZ0o06jwz6wO9S5tnH+4G9RFQ

MsORHeis7kYIDArPxPQ+RO/u7ZF9bdnRuj4djY7wpgHHS1Ct1JyJ8COTQ3/SkEXg

ydvqzAho17DC0KLB70+ph7IEfFhyPwcHH5GL6Ga4OVzbLTUlrJexUNtARspPH85c

YYcgFSfkGlJLRPiqUdGQIS7QSpIMOYopRNoGy4/zw5jKeAFr+OFggcerseAW1I2O

xG41sr4q5KJVaUxy28Fa5T128b6HsCO+9WohwUVuONUhVnykmyhfA/OZH9dnPyfC

AZ4VtCMLotpjgkIPvY5795aE8liHfoA/9Ax29M6Z1VBiqFzSu6Q6eIeOnpO2NIA7

F/8ix+YvDNemJZGpW0my5ZpUk1uMo3dUPJO3MYTj1qiCOBqUY/oiSO78IAOoYTQR

BkWniCX8P6320sVNTRhoxu4v/EndMhwouvKn5f2WgzPfSQKMK1YL/LhNar0ivCOJ

iIseKat4lEjnuOP0Dp+jplFk+LofZwRTqEzShv4iQGNh9bDUMCKXXgUxGvEdDIt8

1mKjYhbaLxxLt1q9bZqW0TiX+Kbzx+Z7rm2lMKFosHJ4TJ1DDGd6uUiiAiVdZKJc

EWGzoQZtzYjBVdFj+nv9bzUCAwEAAQ==

-----END PUBLIC KEY-----

'

cisco@ubuntu:~$

cisco@ubuntu:~$

cisco@ubuntu:~$ echo "$PEM_KEY"

-----BEGIN PUBLIC KEY-----

MIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIICCgKCAgEAx41rYLWLJgoYjxc0nG19

p/SMjYqswzmdoBMdUQ1BfrOg0tJcduDYMCOMJ29NZ0o06jwz6wO9S5tnH+4G9RFQ

MsORHeis7kYIDArPxPQ+RO/u7ZF9bdnRuj4djY7wpgHHS1Ct1JyJ8COTQ3/SkEXg

ydvqzAho17DC0KLB70+ph7IEfFhyPwcHH5GL6Ga4OVzbLTUlrJexUNtARspPH85c

YYcgFSfkGlJLRPiqUdGQIS7QSpIMOYopRNoGy4/zw5jKeAFr+OFggcerseAW1I2O

xG41sr4q5KJVaUxy28Fa5T128b6HsCO+9WohwUVuONUhVnykmyhfA/OZH9dnPyfC

AZ4VtCMLotpjgkIPvY5795aE8liHfoA/9Ax29M6Z1VBiqFzSu6Q6eIeOnpO2NIA7

F/8ix+YvDNemJZGpW0my5ZpUk1uMo3dUPJO3MYTj1qiCOBqUY/oiSO78IAOoYTQR

BkWniCX8P6320sVNTRhoxu4v/EndMhwouvKn5f2WgzPfSQKMK1YL/LhNar0ivCOJ

iIseKat4lEjnuOP0Dp+jplFk+LofZwRTqEzShv4iQGNh9bDUMCKXXgUxGvEdDIt8

1mKjYhbaLxxLt1q9bZqW0TiX+Kbzx+Z7rm2lMKFosHJ4TJ1DDGd6uUiiAiVdZKJc

EWGzoQZtzYjBVdFj+nv9bzUCAwEAAQ==

-----END PUBLIC KEY-----

cisco@ubuntu:~$

cisco@ubuntu:~$

cisco@ubuntu:~$ ssh-keygen -i -m PKCS8 -f <(echo "$PEM_KEY")

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAACAQDHjWtgtYsmChiPFzScbX2n9IyNiqzDOZ2gEx1RDUF+s6DS0lx24NgwI4wnb01nSjTqPDPrA71Lm2cf7gb1EVAyw5Ed6KzuRggMCs/E9D5E7+7tkX1t2dG6Ph2NjvCmAcdLUK3UnInwI5NDf9KQReDJ2+rMCGjXsMLQosHvT6mHsgR8WHI/BwcfkYvoZrg5XNstNSWsl7FQ20BGyk8fzlxhhyAVJ+QaUktE+KpR0ZAhLtBKkgw5iilE2gbLj/PDmMp4AWv44WCBx6ux4BbUjY7EbjWyvirkolVpTHLbwVrlPXbxvoewI771aiHBRW441SFWfKSbKF8D85kf12c/J8IBnhW0Iwui2mOCQg+9jnv3loTyWId+gD/0DHb0zpnVUGKoXNK7pDp4h46ek7Y0gDsX/yLH5i8M16YlkalbSbLlmlSTW4yjd1Q8k7cxhOPWqII4GpRj+iJI7vwgA6hhNBEGRaeIJfw/rfbSxU1NGGjG7i/8Sd0yHCi68qfl/ZaDM99JAowrVgv8uE1qvSK8I4mIix4pq3iUSOe44/QOn6OmUWT4uh9nBFOoTNKG/iJAY2H1sNQwIpdeBTEa8R0Mi3zWYqNiFtovHEu3Wr1tmpbROJf4pvPH5nuubaUwoWiwcnhMnUMMZ3q5SKICJV1kolwRYbOhBm3NiMFV0WP6e/1vNQ==

cisco@ubuntu:~$

cisco@ubuntu:~$

cisco@ubuntu:~$ ssh-keygen -i -m PKCS8 -f <(echo "$PEM_KEY") | tr -d '\n' | ssh-keygen -l -E md5 -f -

4096 MD5:7d:75:56:21:c7:2d:6a:d8:c5:61:d2:24:8f:78:9b:e1 no comment (RSA)

cisco@ubuntu:~$

cisco@ubuntu:~$

cisco@ubuntu:~$ ssh-keygen -i -m PKCS8 -f <(echo "$PEM_KEY") | ssh-keygen -l -E sha256 -f -

4096 SHA256:THOaC1LXAIRuFtRWecvP9gL3V5sCvYXkAsEKdrWq/nk no comment (RSA)

cisco@ubuntu:~$

関連ドキュメント

Cisco IOS XE

Security and VPN Configuration Guide, Cisco IOS XE 17.x - SSH Algorithms for Common Criteria Certification [Cisco IOS XE 17] - Cisco

https://www.cisco.com/c/en/us/td/docs/routers/ios/config/17-x/sec-vpn/b-security-vpn/m_sec-secure-shell-algorithm-ccc.html

Cisco IOS XE 17.x セキュリティおよび VPN 設定ガイド - コモン クライテリア認定用の SSH アルゴリズム [Cisco IOS XE 17] - Cisco

https://www.cisco.com/c/ja_jp/td/docs/routers/ios/config/17-x/sec-vpn/b-security-vpn/m_sec-secure-shell-algorithm-ccc.html

ssh-keygen

Ubuntu Manpage: ssh-keygen — OpenSSH authentication key utility

https://manpages.ubuntu.com/manpages/focal/man1/ssh-keygen.1.html

関連記事

本記事の前提となる情報は下記の記事で整理しております。