📯

フレアの変更 Exposed Credentails Check → Leaked Credentials Detection

はじめに

Cloudflare Exposed Credentials Check が Leaked Credentials Detection に変わっています。

コンセプトや位置づけは変わってないですが、設定する場所が変わり、利用範囲が広がってます。

Exposed Credentials Check を利用中の場合、移行が推奨されています。

以前の記事。

比較するとこんな感じです。

| 世代 | 名 | 設定場所 | カスタムキーの定義 | その他 |

|---|---|---|---|---|

| 旧 | Exposed Credentials Check | WAF Managed Rules | アカウントレベル WAFが必要 | |

| 新 | Leaked Credentials Detection | WAF Security Settings + WAF Custom Rules + Transform Rules |

ゾーンで可 | ・漏洩データベースの拡充 ・検知イベントを他のルールで利用 ・Analytics で検知状況の可視化 |

新(Leaked Credentials Detection)

機能の有効化

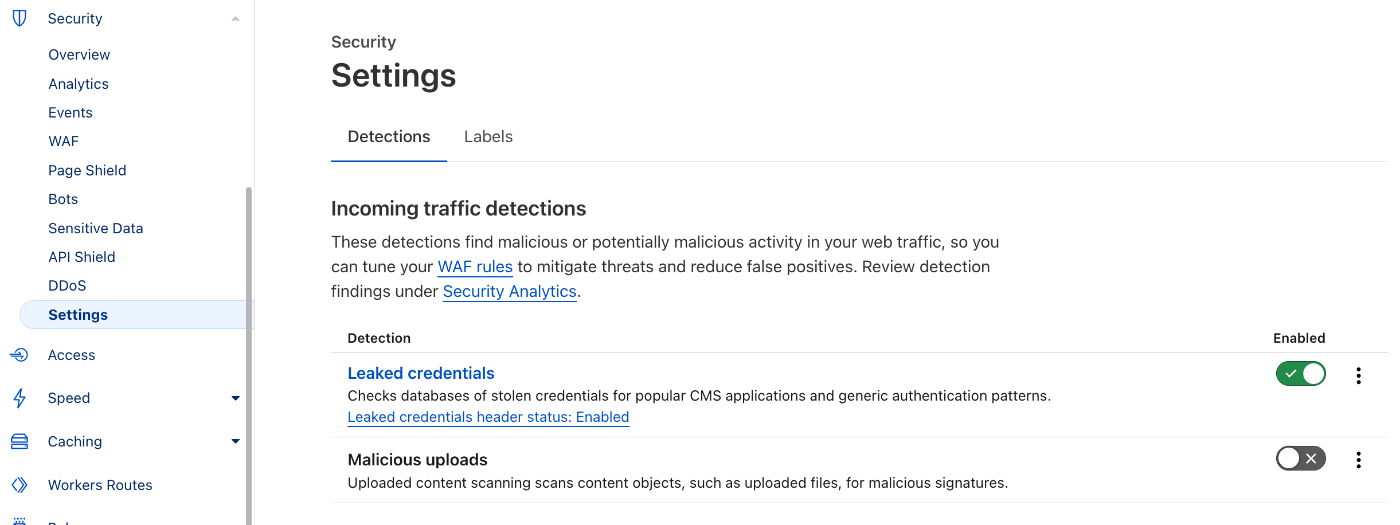

Security > Settings > Detections

Leaked credentials を有効化

アクションの設定 - 1(Exposed-Credential-Check リクエストヘッダー挿入)

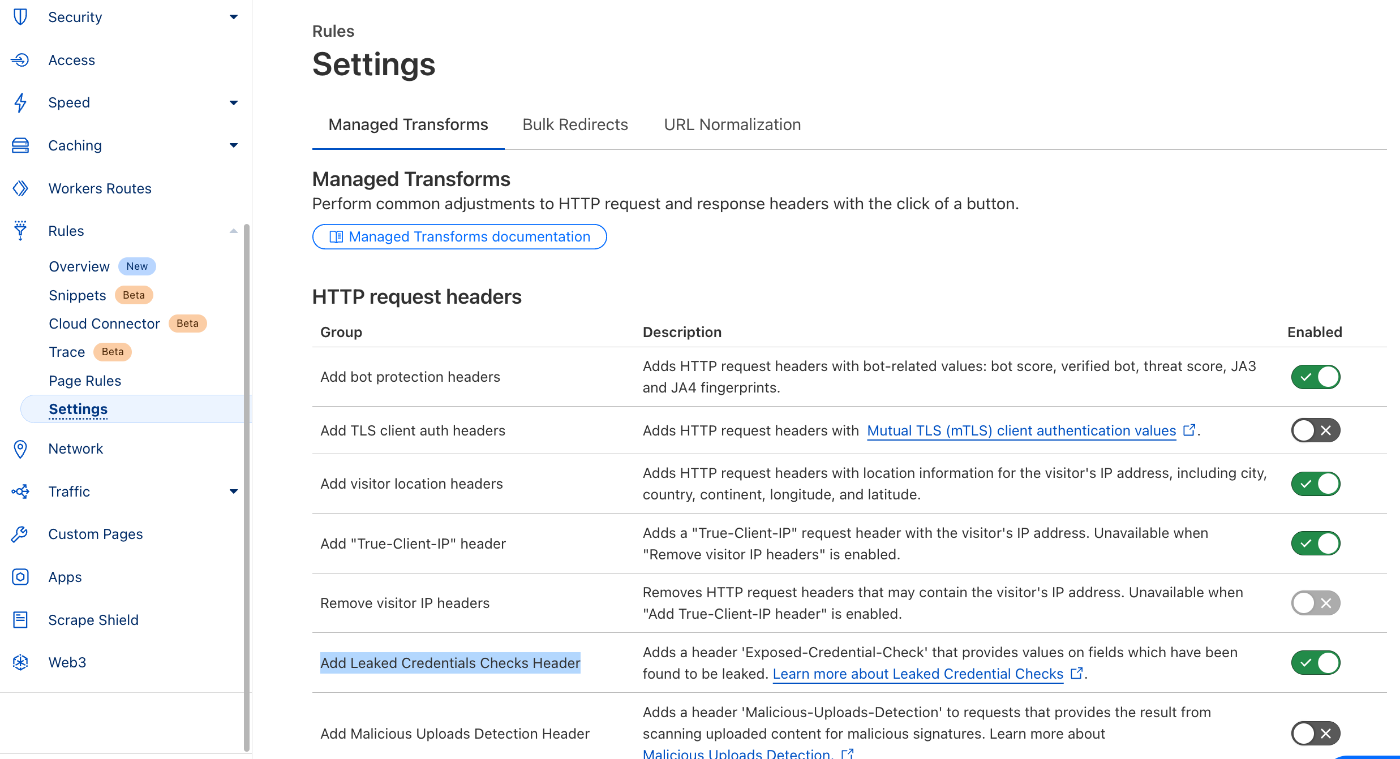

Rules > Settings > Managed Transforms

Add Leaked Credentials Checks Header を有効化

例: custom detections

Cloudflare マネージドのフォーマットに加え、ユーザー自身が Web サイトの作りに合わせ、ユーザ名・パスワードの入力場所、入力形式を指定し、その部分を検査させることができます。

$ http https://gogo.oymk.work/login user=CF_EXPOSED_USERNAME secret=CF_EXPOSED_PASSWORD -j -b

漏れてます

Exposed-Credential-Check header: 1

No POST parameters received

JSON data:

user: CF_EXPOSED_USERNAME

secret: CF_EXPOSED_PASSWORD

$ http https://gogo.oymk.work/login user=CF_EXPOSED_USERNAME secret=CF_EXPOSED_PASS -j -b

漏れてません

Exposed-Credential-Check not found

No POST parameters received

JSON data:

user: CF_EXPOSED_USERNAME

secret: CF_EXPOSED_PASS

アクションの設定 - 2(その他)

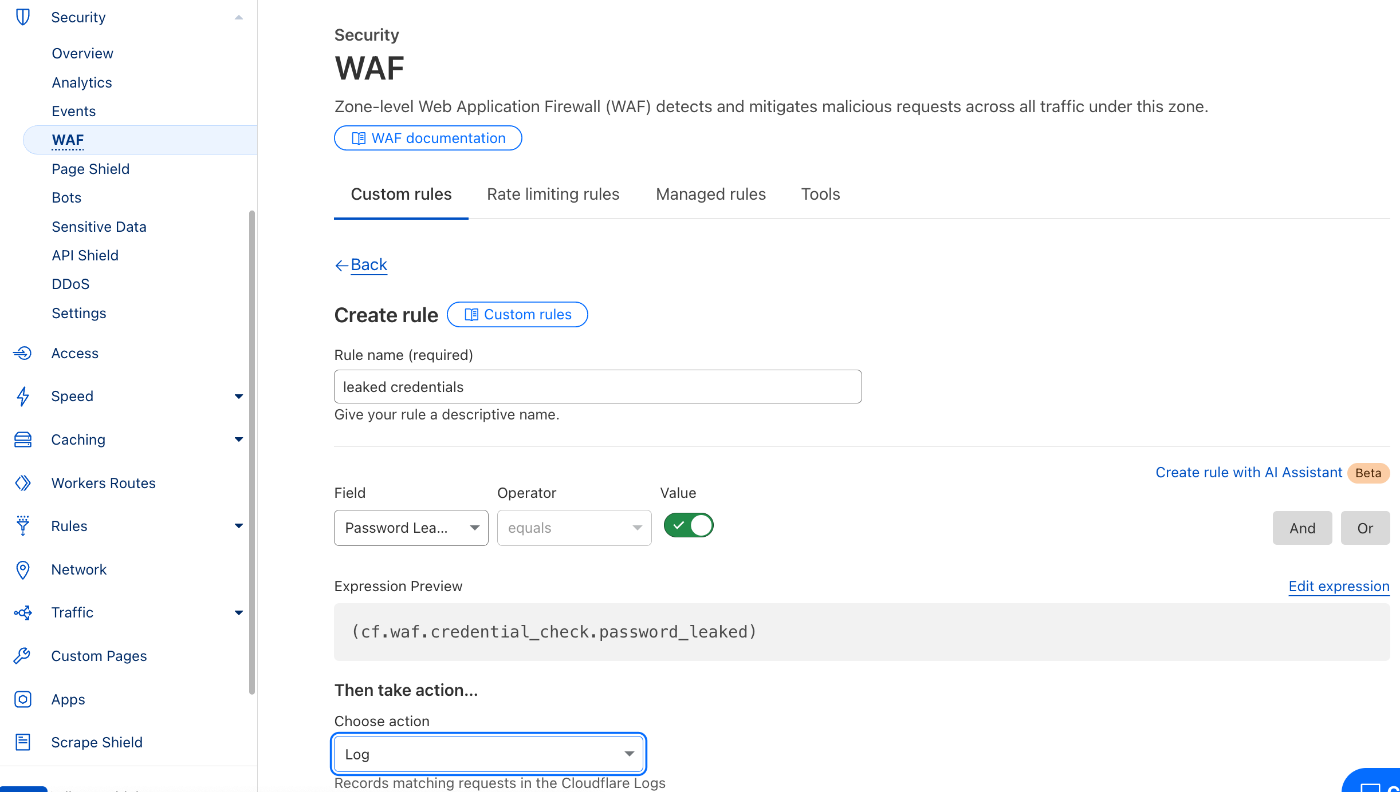

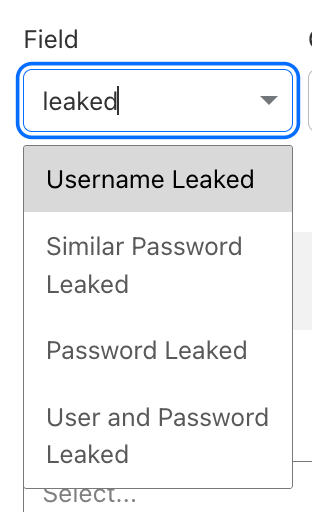

Security > WAF > Custom rules

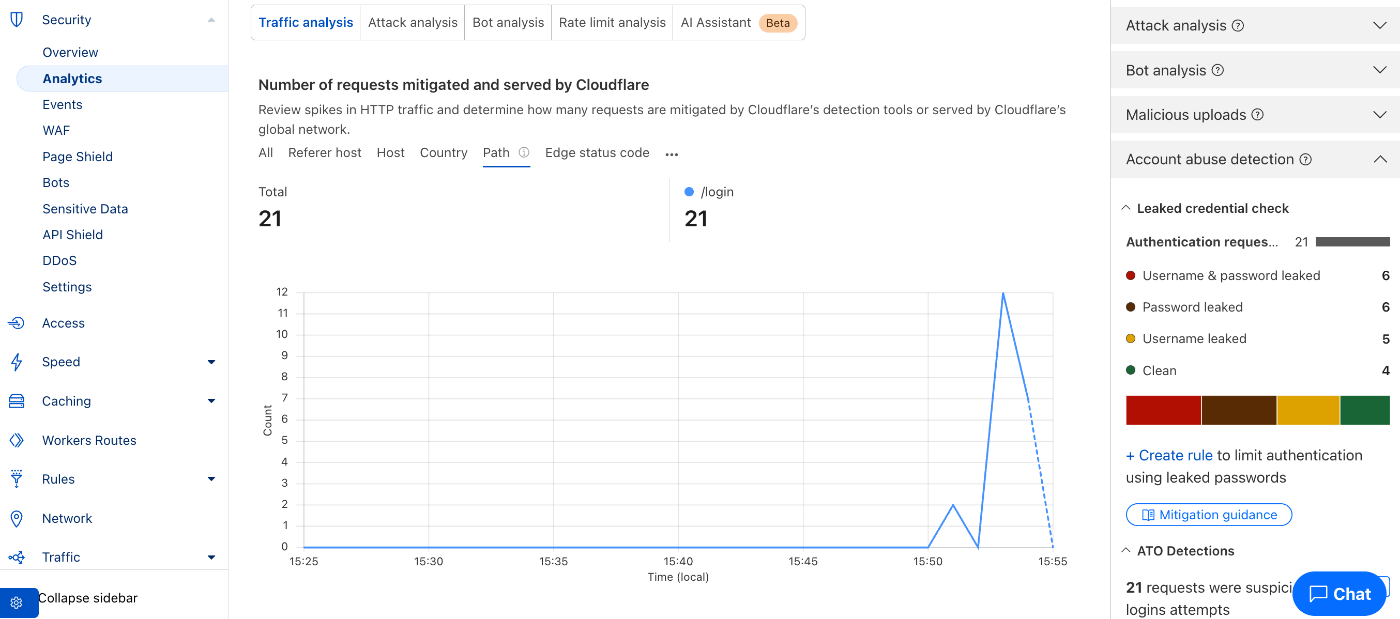

Analytics

Security > Analytics

Account abuse detection で統計を確認することができます。

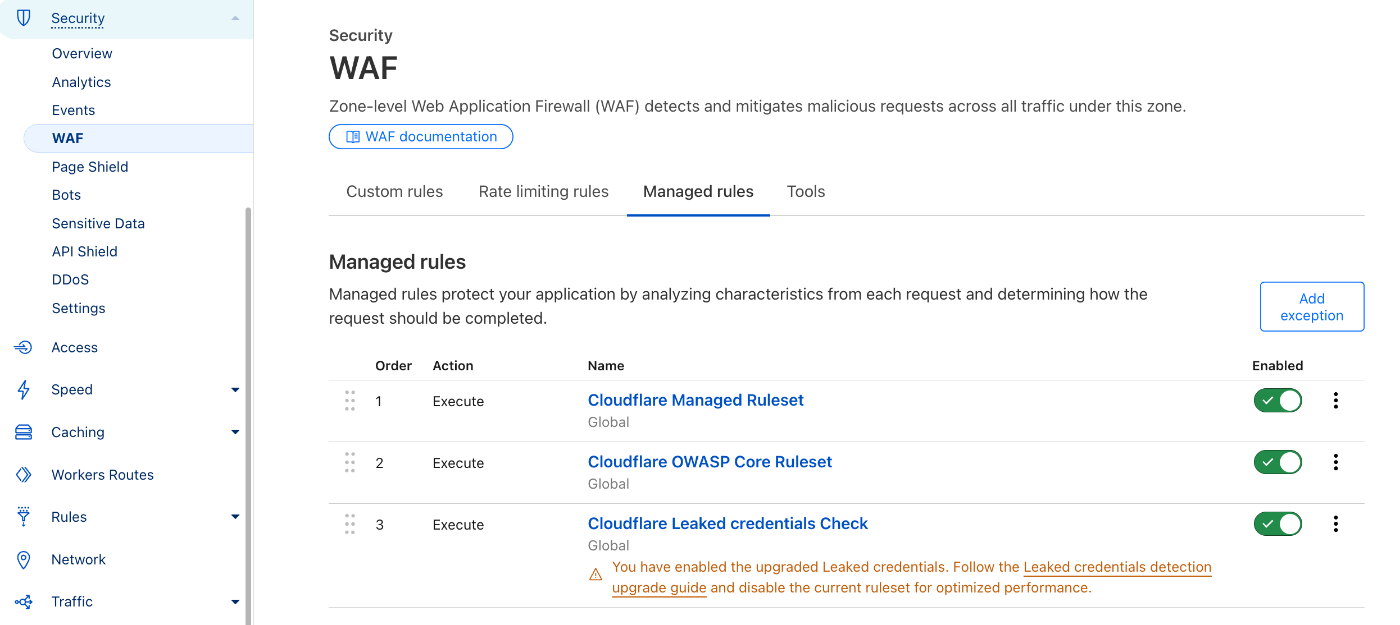

旧(Exposed Credentials Check)

機能の有効化

Security > WAF > Managed rules

Cloudflare Leaked (Exposed) credentials Check を有効化

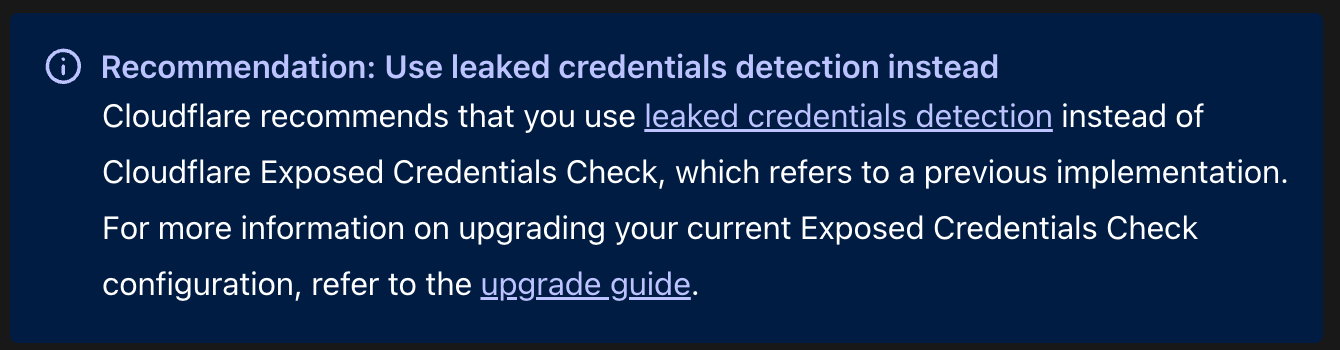

Leaked Credentials Detection が有効だと、警告が出てます。

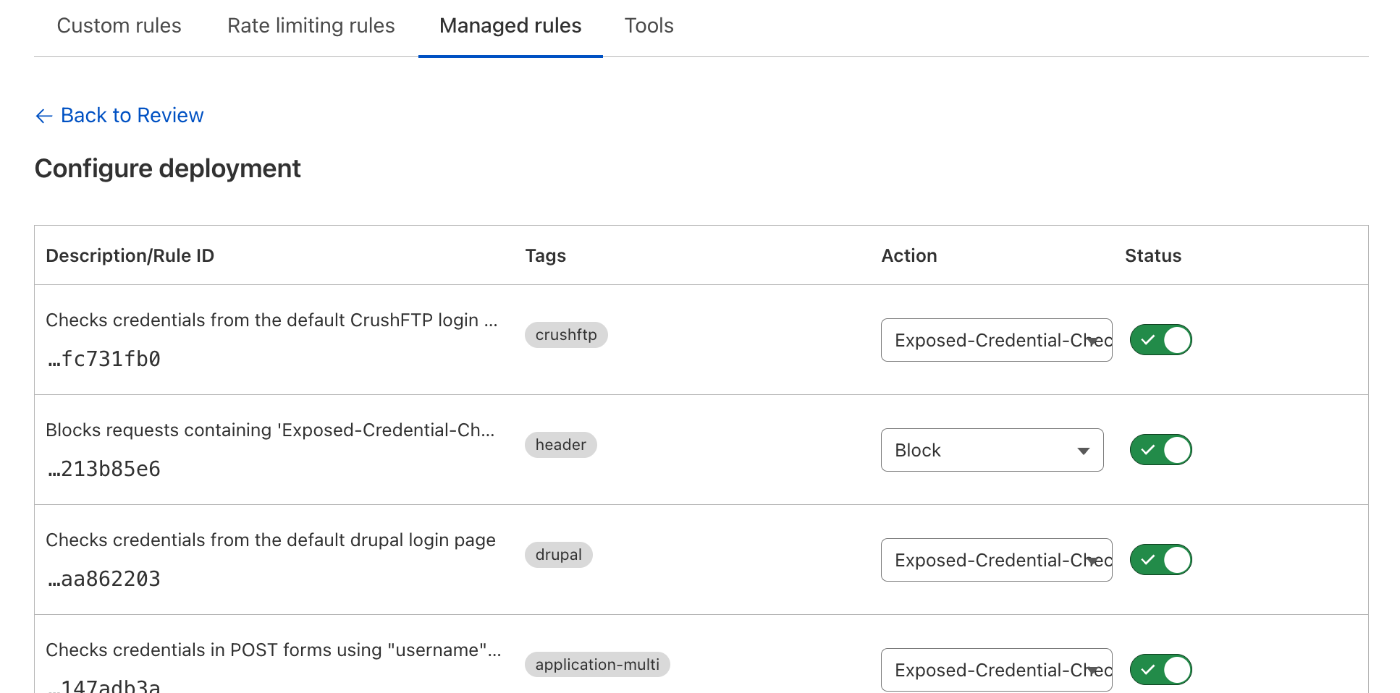

アクションの設定

マネージドルールに対するアクションを個別に定義

移行

自動でマイグレーションはありません。

以上です。

Discussion