Closed11

【GitHub Actions】OpenID Connectを使用してAWSの認証を行う

参考

OIDCについて

検証の方針

- IDプロバイダ(

OpenID Connect)を追加 - IAMロール作成

- GHAの操作出来るリソースを指定

- workflow作成

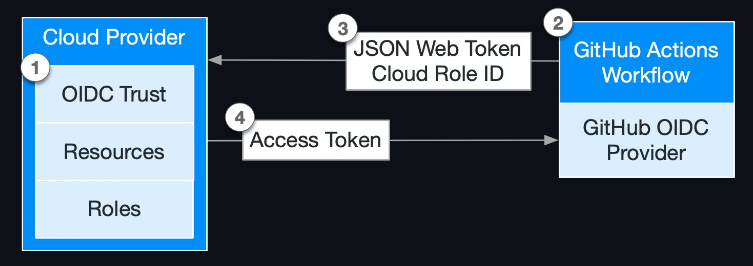

ざっくりとした流れ

こんな感じ?

- AWSにてGitHub ActionsのOIDCプロバイダー、ロールを設定

- GitHub Actionsのワークフローが開始される。ワークフローはOIDCプロバイダーにリクエストを送り、トークンを取得する

- トークンを使用して、GitHub ActionsはAWSにリクエストを送る

- AWSは受け取ったトークンをOIDCプロバイダーで確認し、有効の場合アクセス用のトークンを提供する

より

IDプロバイダ設定

ここを参考に設定する

設定する値は以下

- プロバイダタイプ:OpenID Connect

- プロバイダURL:token.actions.githubusercontent.com

- Audience:sts.amazonaws.com

IAMロール作成

信頼ポリシーを以下のように設定

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Federated": "arn:aws:iam::<AccountID>:oidc-provider/token.actions.githubusercontent.com"

},

"Action": "sts:AssumeRoleWithWebIdentity",

"Condition": {

"StringLike": {

"token.actions.githubusercontent.com:sub": "repo:<GitHubアカウント名>/<GitHubリポジトリ名>:*"

}

}

}

]

}

Conditionでのアクセス許可は以下を参照します

workflow作成

s3バケットを一覧表示するワークフローです

name: test

on:

push:

env:

AWS_ROLE_ARN: ${{ secrets.AWS_OIDC_ROLE_ARN }}

permissions:

id-token: write

contents: read

jobs:

test:

runs-on: ubuntu-latest

steps:

- name: configure aws credential

uses: aws-actions/configure-aws-credentials@v2

with:

role-to-assume: ${{ env.AWS_ROLE_ARN }}

aws-region: ap-northeast-1

- name: OIDC test

run: aws s3 ls

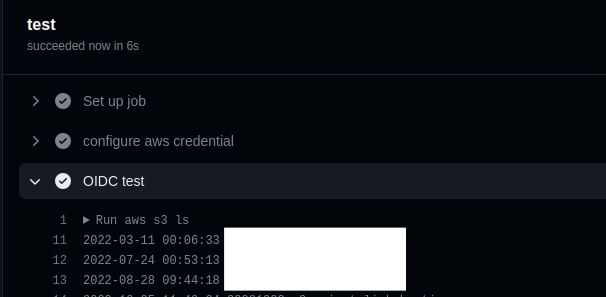

動作確認

pushしてworkflowが正常に動けばOKです。

s3バケットが一覧表示されます

ポイント

- IAMロールのArnが必要となるため、控えてワークフローから参照出来るようにする

- 今回は

secretsを使用

- 今回は

-

permissions.id-tokenをwriteとすることでOIDCプロバイダからトークンを取得出来る

permissions:

id-token: write

この構成のメリット

アクセスキーなどを用意することなく AWS 認証を行うことが可能。

セキュリティの向上が見込める

このスクラップは2023/06/30にクローズされました