ACD について公開情報をまとめる

この記事は coins Advent Calendar 2024 - Adventar 8 日目の投稿です:

前日の記事はみずあめさんの『Buy Me a Coffee をブログに導入した』でした:

記事に対する個人的な感想

以下の記述はま~~じでその通りだと思いました。

広告を以前は出していたのですが、まともに収益にならない割にあまりにブログの視認性、操作性が落ちてしまったので全ての広告を消したからです

Facebook 然り Google 然り、もちろん昨今の (ターゲティングされてるだけか?)。

こんな状況では、きちんと金を払う人にしか情報提供したくなくなるし、そういう技術にこそ金を落としてあげたいよね……と思ったけど5%はちょっと躊躇う規模になってきてつらい(国際送金ということであれば色々気にせずできて嬉しいと思いました)。

国内であれば、PayPay送金が確認できたらページを表示する、とかそういうのが出てきてくれたらなぁ……

はじめに

偽coins(卒)の Kiai / @Ningensei848 と申します。

浪休留退死のいずれも経験しているので困難に陥りがちな諸兄はご相談ください。実は我らが ITF. には、意外に思えますが縦のつながりがそこかしこにあり、恥を捨てて頼ってみると案外うまい方に転がり始めることもあるので……

本稿では リクルーティングも兼ねて ACD こと Active Cyber Defense (能動的サイバー防御) についてまとめます。

また目的としては「実際のところ私自身がよくわかってないんじゃないの?」っていう疑念を解消するのと、サイバーセキュリティを志す学生を増やすためには最前線で何が要求されているかなんとなく知る機会とする、という2つを掲げています。

ACD ってなに?

以下、私の現時点での解釈を述べます:

ACD とは、 Active Cyber Defense すなわち能動的サイバー防御のことを指します。

防御といわれて素直に想像したときに、「盾を構える」とか「装備を整える」などが浮かぶと思います。なぜそうするかといえば「(不意の)攻撃に備える」ためです。

しかし、広く「防御」を考えたときに、これ以外の防御的アプローチがあることに気づきます。

攻守が区切られない対人スポーツ・ゲームで経験があるかと思いますが、「相手の攻撃の芽を潰す」という行為がすなわち「主体的に攻撃しているわけではない」という状態が存在します。例えば球技で言えば、シュートをブロックしたりパスを防いだりする以外に、ボールを持つ相手に対し直接ボールを奪う試み(スティール)がそれにあたります。あるいは残り時間や得点差に余裕があるときに、無理に攻撃に移らずボールをキープした状態を維持することも、相手のやりたいことをやらせない立派な戦術です。

つまり、「攻撃の主導権を手元において行使しない」ことも防御形態の一種であり、攻撃を試みようとする他者の状況を把握・無力化することを相手より先行して行なうことをもって Active = 能動的(積極的)と定義する……と私は考えています。

以上

より具体的な詳細については、JPCERT/CC の記事を読むとよいでしょう。

「積極的サイバー防御」という日本語の用語が使われるようになったのは、2011年の米国防総省サイバー戦略における「Active Cyber Defense」の翻訳として2013年、2014年頃から使われるようになったのではないかと思われます。同戦略では「Active Cyber Defense」について、脅威情報の活用により攻撃被害が出る前にリアルタイムな検知、阻止を目指すアプローチとして示しています。

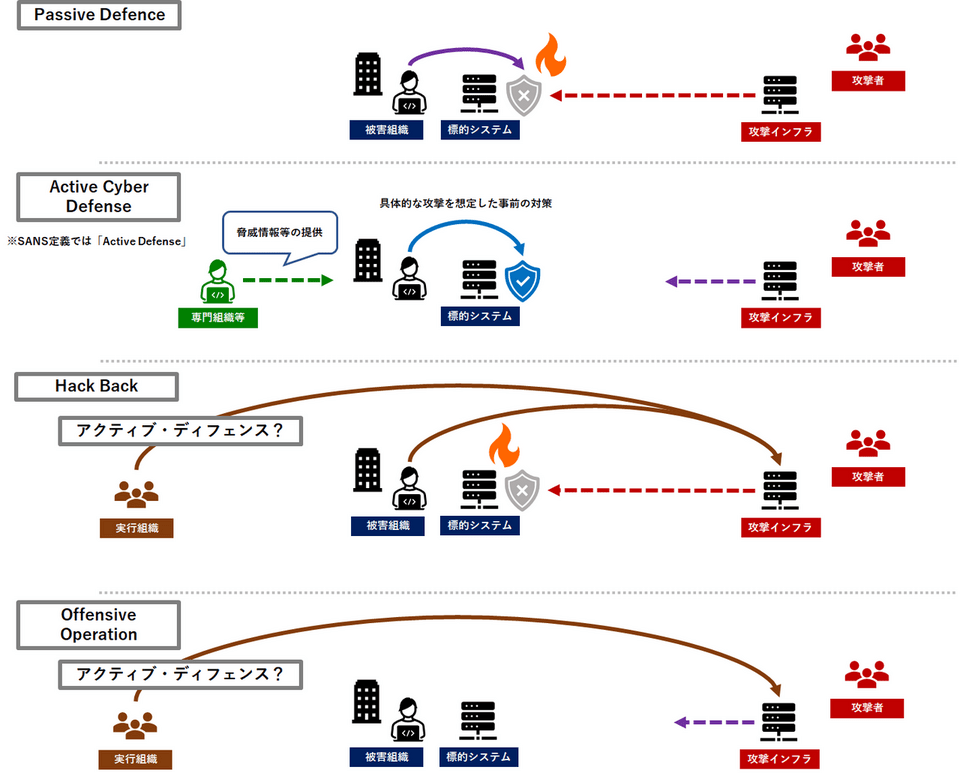

Active Cyber Defense と他の概念整理

この画像では Active (Cyber) Defense とは、専門組織等が脅威情報等の提供を行ない具体的な攻撃を想定した事前の対策を施すことを指しています。少なくともこの記事が出された2022年9月21日時点では、日本においてはこのような枠組みで想定されていたことがわかりました。

国家安全保障戦略 (2022年) によれば…

しかしその3ヶ月後、2022年12月16日に「国家安全保障戦略」が閣議決定され「能動的サイバー防御」の導入が宣言されます。前回 2013年の国家安全保障戦略(平成25年12月17日)において"おおむね10年程度の期間を念頭に置いたもの"とされていた内容が期を待たず改定されたのは、ロシアによるウクライナ侵攻(同年2月)の影響が大きいでしょう。一般社団法人日本サイバーセキュリティ・イノベーション委員会によれば、侵攻以前にもサイバー攻撃が頻発していたことがわかっています:

武力侵攻以前の1月から政府ウェブサイトへのDDoS攻撃やSNSを介した情報かく乱などが観測されていた。2022年2月24日の侵攻開始後は、データ破壊型マルウェアを用いた衛星通信システムへの稼働妨害などより攻撃的なサイバー作戦活動が見られている。2022年4月現在も侵攻と同期したサイバー攻撃は継続しており、重要インフラへの破壊活動などへのエスカレーションが一層懸念される。

差し迫る周辺国の脅威とそれに対する新たな安保戦略によって、サイバー防御の考え方も根本的に見直す必要が生じました。この情勢を受けて、JPCERT/CC が踏み込んだ議論についての記事を2023年8月29日に公開しています:

原点回帰:「被害対応」のパラダイムシフトが必要になる

この長期戦、消耗戦を維持するためには以下が必要であると考えます。

①実施主体が変わっても長期的なオペレーションの継続性を維持するためのドクトリン

②対抗手段の実施「コスト」を踏まえた対抗オペレーションの選択

③単一の「被害」に固執しない、長期的な「コスト」の観点からの被害対応

パラダイムシフト、すなわち発想の転換、コペルニクス的転回が必要だと述べています。いくら守っていようとも、それ以上の早さで攻撃側が手を変え品を変えやってくるため、こちらとしても「Offensive なオペレーション」を視野に入れていくぞ、という図が以下の通りです:

他方、「能動的」という語から想起する "offensive" なアレコレについては銀の弾丸にはなりえず、長期的に指揮を取る組織と広義の「コスト」を踏まえたオペレーションの選定が必要と述べられています:

……素人考えで言えば、もっとはっきりスパッとわかりやすく主張してくれよ!といったところでしょうか。他方、そうなってしまうのも当然で、現状の日本においてはこの領域の法整備が現実に追いついていない(し、それを実行するだけの実力もない)というのが実際のところであるように思えます。

時は流れ 2024年6月、あらたな法制度の整備等について検討を行うための有識者会議が立ち上がりました。ひろみちゅ先生から苦言を呈されたり、メンバー内にちゃっかり(?) ITF. の有名人が混じっていたり、なんだか不安が残る発足報道だったことを憶えています。

そこから半年近くが経過した2024年11月29日、全体会議を4回とテーマ別での会合を9回開催した総まとめとなる最終提言を行ないました。

有識者会議の最終提言

文字数にして20000文字超という特大ボリュームの提言書となりました。流石にクソ長すぎるので短くまとめた概要版で示された以下4つの「実現すべき具体的な方向性」に絞って見てみましょう:

- 官民連携の強化

- 通信情報の利用

- アクセス・無害化

- 横断的課題

1. 官民連携の強化

- 国家をも背景とした高度なサイバー攻撃への懸念の拡大、デジタルトランスフォーメーションの進展を踏まえると、官のみ・民のみでのサイバーセキュリティ確保は困難。

まさしく懸念通りで、官だけでは細部に手が回らず、民だけでは大局を見渡すことが難しいでしょう。両者が手を取って緊密に協力することで、被害が起こってもその組織の負担軽減および政府側での対応迅速化を図ることに繋がります。

具体的に何をするのかというと、①情報共有 ②リスクコミュニケーション ③迅速な報告のための仕組みづくり に関して、政府が音頭を取って法整備や組織づくりを進めていくべき、ということと私は理解しました。

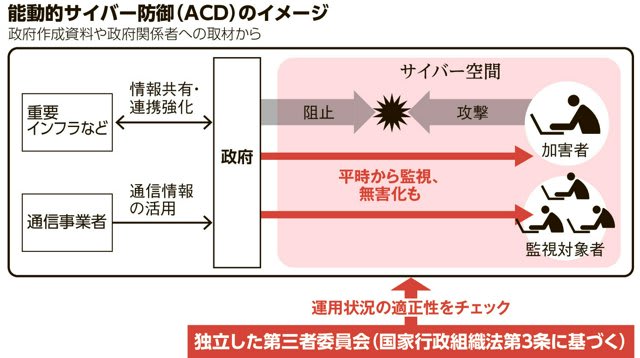

2. 通信情報の利用

- 先進主要国は国家安保の観点からサイバー攻撃対策のため事前に対象を特定せず一定量の通信情報を収集し、分析。我が国でも、重大なサイバー攻撃対策のため、一定の条件下での通信情報の利用を検討すべき。

旧くは "Operation: Ivy Bells" などがあるように、通信傍受は日本以外どこの国でも実施されています。ひろみちゅ先生も指摘するように、「通信の秘密が必要かつ合理的な制限を受ける」というのが個人情報保護法制とカチあってしまうのは避けねばなりません:

この課題を解決するために〈独立した機関が必要〉とされているものの、提言段階ではまだ具体的な組織構成には言及できていないようです。まぁ、公共の福祉とか情報公開とか、公務員がやる上で最も大切で最も重要なところですが、これをキッチリやっていくことほど面倒なこともないと思います(同情):

- 先進主要国を参考に明確で詳細なルールとなるよう考慮し、緻密な法制度を作るべき。その際、取得及び情報処理のプロセスについて独立機関の監督が重要。

- 性質上非公開とすべき範囲はあるが適切な情報公開は行われるべき。公開困難な部分を独立機関の監督で補うべき。

独立機関の正当性を監査する独立機関が必要で、またその独立機関にも……という無限ループで利権拡大必至かな?(そうはなってほしくないなぁ)

3. アクセス・無害化

- サイバー攻撃の特徴(①危険の認知の困難性、②意図次第でいつでも攻撃可能、③被害の瞬時拡散性)を踏まえ、被害防止を目的としたアクセス・無害化を行う権限は、緊急性を意識し、事象や状況の変化に応じて臨機応変かつ即時に対処可能な制度にすべき。

- 平時と有事の境がなく、事象の原因究明が困難な中で急激なエスカレートが想定されるサイバー攻撃の特性から、武力攻撃事態に至らない段階から我が国を全方位でシームレスに守るための制度とすべき。

_人人人人人人人人人人人_

> 平時と有事の境がなく <

̄Y^Y^Y^Y^Y^Y^Y^Y ̄

それはそう(The・正論)

とはいえ、日本が有事に至る可能性も考慮して立ち回っていく必要があるという差し迫った危機感を持たないままで読んでいると、いきなり大迫力の文字列が飛び込んできて笑ってしまいました。

- アクセス・無害化の措置の性格、既存の法執行システムとの接合性等を踏まえ、権限の執行主体は、警察や防衛省・自衛隊とし、その能力等を十全に活用すべき。まずは警察が、公共の秩序維持の観点から特に必要がある場合には自衛隊がこれに加わり、共同で実効的に措置を実施できるような制度とすべき。

〈まずは警察が〉という部分が気になったのですが、もしかしなくてもこれっていわゆるトクリュウとか闇バイトのことを念頭に置いているのでしょうか。テレグラムとかVPNとか、そのへんで現行法制だと足取りが掴めないってのはなんとなく想像がつくので、来年以降劇的に摘発が増える予感がします……(今でも既に相当数の報道あるけども)。

また〈公共の秩序維持の観点から特に必要がある場合〉という言い回しの汎用性にも感動します。その"必要"と判断する主体は誰だよってツッコミは置いといて、「公共の秩序維持」とは「警察の所掌を超える」くらいに換言して解釈するのがわかりやすいでしょう。すなわち、国外からのサイバー攻撃あるいは国内を経由した第三国へのサイバー攻撃への対処をスコープにしていくと推測できます。

4. 横断的課題

- 脅威の深刻化に対し、普段から対策の強化・備えが重要であり、サイバーセキュリティ戦略本部の構成等を見直すとともに、NISCの発展的改組に当たり政府の司令塔として強力な情報収集・分析、対処調整の機能を有する組織とすべき。

- 政府主導でセキュリティ人材の定義の可視化を行い、関係省庁の人材の在り方の検討を含め、非技術者の巻き込みや人材のインセンティブに資する人材育成・確保の各種方策を自ら実践しながら、官民の人材交流を強化すべき。

これまでは、2014年に成立した「サイバーセキュリティ基本法」に基づいて内閣官房に設置された NISC(内閣サイバーセキュリティセンター)が政府の司令塔・監視役として役目を果たしてきました。今後は、"発展的に改組し、サイバー安全保障を一元的に総合調整する新組織を設置する" ことになるようです(噂には聞いていますが、こういう新組織立ち上げ段階の「準備室」は地獄の忙しさだそうで、携わる人々の献身に頭が下がるばかりです)。

そんなクソ忙しそうで、しかも責任重大っぽい組織に〈官民の人材交流〉をどうやって持ち込もうとするのか全く想像がつきませんが、有識者会議としてはとりあえずそのように主張しています。ヘタに札束で頬を叩くと官の人材流出は加速し、民の人材は更に要求を高める悪循環に陥る気がするのですが……どちらも Win-Win となるような落とし所を探ってほしいところです。

ACD 人材になりたい!どうする?

まずは自分が取るべきポジションを人生単位で考えてください。すなわち、官側に立って政策立案をトップダウンに行なったり各省庁の間を取り持って法案提出したり、国家規模のフレームワークをつくる側に行きたいかを想像してください。あるいは警察庁や防衛省・自衛隊に所属して、多くの一般国民では見えない/扱えない領域に取り組む影の奉仕者となるのもいいかもしれません。

ただし、これらが激務で責任が伴うことは自明であり、それでいて金銭的なリターンは退職するまで人事院による俸給表に縛られることに留意してください。もちろん副業等も大きく制限され、安定と信頼を引き換えに給与所得に上限(キャップ)が課されることになります。

他方、民間に行ってガンガン稼ぐとか、やりたいことをやりたいようにやる!ということも考えられます。最初からフリーランスでやっていくにはハードルが高すぎる業界であるため、できるだけ大きいところに滑り込んで教育投資を受け、そこで活躍して一人でもやっていける人脈づくりが達成できたら独立を考えてもいいかもしれません(私には経験がないですが、伝聞で聞く限りそういう出口戦略が生涯賃金の最大化につながりやすいとかなんとか)。

いちおうリスクがあるとすれば、特にセキュリティ業界に限った話ではありませんが、予期せず人生がうまくいかなくなることは往々にしてあります。そうなってしまったときに軌道修正がどれだけ効くかという点では、民間よりは官側のほうが安定しているというメリットはあるかもしれません。頑張り続けないと~という適度なストレスが制御下にあるときはシャキッと人生をやっていけるんですが、一度でもぶっ壊れてつながりが途切れて孤立すると予後が悪くなりすぎてしまいます(いや、ホントに唐突に人生が停滞して倦むことあるんですよ想像は難しいだろうけど……)。

方法1:資格で実力を証明

いずれにしても業界で活躍していくためには、実務経験だけでなく外部試験による資格証明も当然に要求されてきます。IPAで言えば SC を筆頭に、NW/DB/AU も部署によっては必要になるし、GIAC, CISA, CISSP なども取得を目指すこともあるでしょう。サイバーセキュリティにある程度の網羅的な知識が備わったところで、「能動的」な資格にも挑戦していくことになります(あるいは並行/先んじて OffSec 関連資格を目指すのもいいかもしれません、その代償として財布がみるみる薄くなりますが……)。

参考として、世界で通じるセキュリティ関係の資格については有志が作っているロードマップがあります(こうして概観してみると、一口にセキュリティといってもカバーする領域がとてつもなく広範であることが見て取れます):

方法2:実績で殴ればいいじゃん

と思っている諸兄がいるとすれば、紛れもなく Hacker 適性があって素晴らしいと思います。願わくはそのスキルをホワイトな方向に活かしてもらえるよう祈るばかりです。

ここで書くまでもないですが、どうやって実績を示せばいいかというと、いくつかの方法があります。もっとも身近な例で言えば、CTF などのコンテストで好成績を残して首刈り(ヘッドハンティング)を待つという方法です。

国内でいえば、最も知名度が高い SECCON や中高~高専・大学生までを対象とした CognitiveHack Japan 、国外に目を向ければ世界最高峰 DEFCON があったり、米国カーネギーメロン大学と専門家が協力して作成した中高生向け picoCTF だったり、他にも多種多様です。

官製CTFなんてものも昨今では開催されていて、つい先日には総務省が主催した「全国型CTFコンテスト」なんてものや、年明け2月に実施される予定の防衛省サイバーコンテストなんてものもあります(応募締切は12月15日まで!!急げ!!!)

おわりに

Active Cyber Defense (ACD) の説明から始まって、ちょうど先週に最終提言があった有識者会議による能動的サイバー防御の整理を眺め、ACD人材になりたい方向けに心構えとアピール方針をお伝えしました。

いやはや、かくいう私も自分がACD人材であるとは到底思えていないのですが、周りを見渡しても自覚ある人々というのはまだまだ全然多くなく(そういうコミュニティにいるからだろという指摘はおいといて)、ともあれまずは裾野を広げていくことが重要だと感じています(質を求めるときはまず量を増やす、これが鉄則です)。そのためにもぜひ 優秀な coins 諸兄には、フロントエンドなフレームワークを捏ねて遊ぶに終始するのではなく 学業に専心しつつ、選択肢の一つとしてサイバーセキュリティの分野を射程に捉えておいていただければ幸いです。

国家安全保障戦略や有識者提言にもあった通り、世界に目を向ければかなり差し迫った脅威が近づいているという現状があります。ぜひとも一緒に未来を守りましょう!

セキュリティ、やるぞ~

セキュリティ、やるぞ~ 攻防一体、しかし行使せず

攻防一体、しかし行使せず アクティブサイバーディフェンス等の用語の整理

アクティブサイバーディフェンス等の用語の整理 攻撃者側のサンクコスト

攻撃者側のサンクコスト 政府取得の通信情報 米国と共有へ 能動的サイバー防御

政府取得の通信情報 米国と共有へ 能動的サイバー防御 27 時退庁、9 時出勤

27 時退庁、9 時出勤 順風満帆、それが一番さ

順風満帆、それが一番さ 防衛省・自衛隊:防衛省サイバーコンテストの開催について

防衛省・自衛隊:防衛省サイバーコンテストの開催について 君も一緒にホワイトハッカーを目指そう!

君も一緒にホワイトハッカーを目指そう!

Discussion