yamoryを使った脆弱性管理の運用方法

はじめに

NE株式会社の山本です!

開発部のマネージャーをしております。

弊社ではyamoryという脆弱性管理ツールを使って脆弱性管理を行っています。

その運用方法についてまとめたいと思います。

セキュリティ対策に悩む皆様の参考になればと思います。

※あくまで弊社での運用事例となります。

yamoryとは

yamoryは、ソフトウェア内部の構成(SCA:ソフトウェアコンポジション解析)から

ホスト/コンテナ/クラウド/ネットワーク機器など全レイヤーに対応した脆弱性管理ができる国内唯一のクラウドサービスです。

独自のリスクデータベースの活用で、クラウドの設定不備、OSSのライセンス違反やEOLリスクの検知も可能です。

NEでの運用方法

NEではアプリケーションについてのみスキャン対象としています。

大小様々なリポジトリを20程度スキャン対象として毎日スキャンしています。

ホストやコンテナについては別ツールを利用しています。

私個人での動き

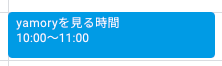

私個人としては週1日1時間定期でカレンダーに予定を入れて対応時間に充てています。

全体俯瞰して調査・方針決めるだけで1時間終わってしまう週もあれば、実際に改修に時間を充てる週もあります。

他のタスクもあるため全振りすることはできませんが週1日1時間は必ず予定を確保して作業しています。

こうすることでゆっくりでも進むことができます。

大事なのはコツコツやることですね。

私のカレンダー

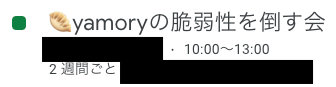

委譲したチームでの動き

全員で見ていくのが望ましくはあるのですが、他のタスクもあるためなかなかそうはいきません。

そのため1つのチーム(4名)に対してアカウントを付与し対応を依頼しています。

そのチームでは隔週3時間確保して対応してくれています。

色んなリポジトリがあるので知らないサービスについて触れることもあり学びになっているようです。

ここが便利だよyamory

ダッシュボードが見やすくて良い

今どのレベルの脆弱性がどれくらいあるかが一目で分かる。

毎週レポートが届く

こんな感じで毎週レポートが届くので成果が分かりやすい。

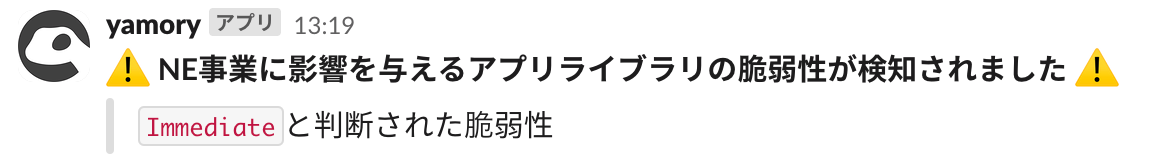

新種の検知と通知

新しい脆弱性が検知されるとslackに通知が来る。

これにより緊急性の高い脆弱性に迅速に対応できるようになります。

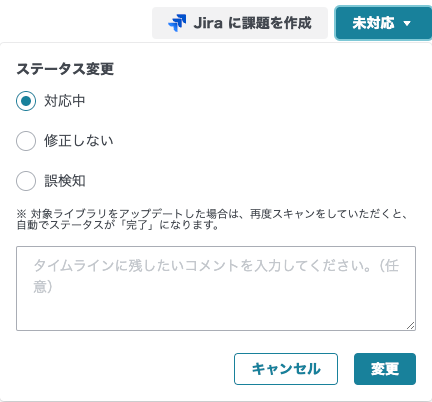

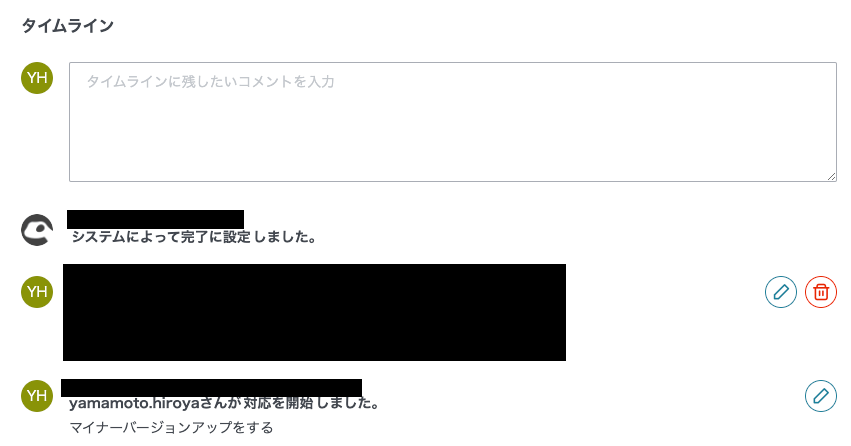

ステータス管理ができコメントが残せる

結果や成果

本格運用を開始したのが2024/05頃

2024/08現在で検知されたものの2割程度を対応することができました。

まだまだ細かいものが残っているので順次対応していく予定です。

- 脆弱性が可視化されている。

- 新しい脆弱性が発見されると検知される。

この状態になっているため組織としてもセキュリティ意識が自ずと上がっている気がするのも成果かもしれませんね。

まとめ

弊社のyamoryを使った脆弱性管理の運用方法についてまとめました。

セキュリティは非常に重要ですので、しっかり取り組んでいきましょう!

NE株式会社のエンジニアを中心に更新していくPublicationです。 NEでは、「コマースに熱狂を。」をパーパスに掲げ、ECやその周辺領域の事業に取り組んでいます。 Homepage: ne-inc.jp/

Discussion