🧹

IAMの大掃除はAccess Analyzerからはじめよう

はじめに

この記事はAWS re:Invent 2023参加フィードバック会にて発表したLTを抜粋・リライトしたものです。

IAM Access Analyzerのupdate

Unused access findings

- 指定の期間にアクセスがなかったIAMエンティティをリストアップできる

- Organization内の親アカウントにanalyzerを作成することでアカウント横断で検出することもできる

検出されるもの

指定期間(1~180日: 初期値90日)の間に

- ロール: アクセスがなかったrole

- IAM User: accesskey, passwordのそれぞれ

- アクセス許可: User, Roleに紐づく権限のうち利用していないもの

やってみた

- IAM > Access Analyzerから作成

- リージョンごとのAnalyzerはひとつ作成できる

- 検出期間はAnalyzerに紐づくので、変更する場合は既存のものを削除する必要がある

結果

- Summaryでの表示

- listでの表示

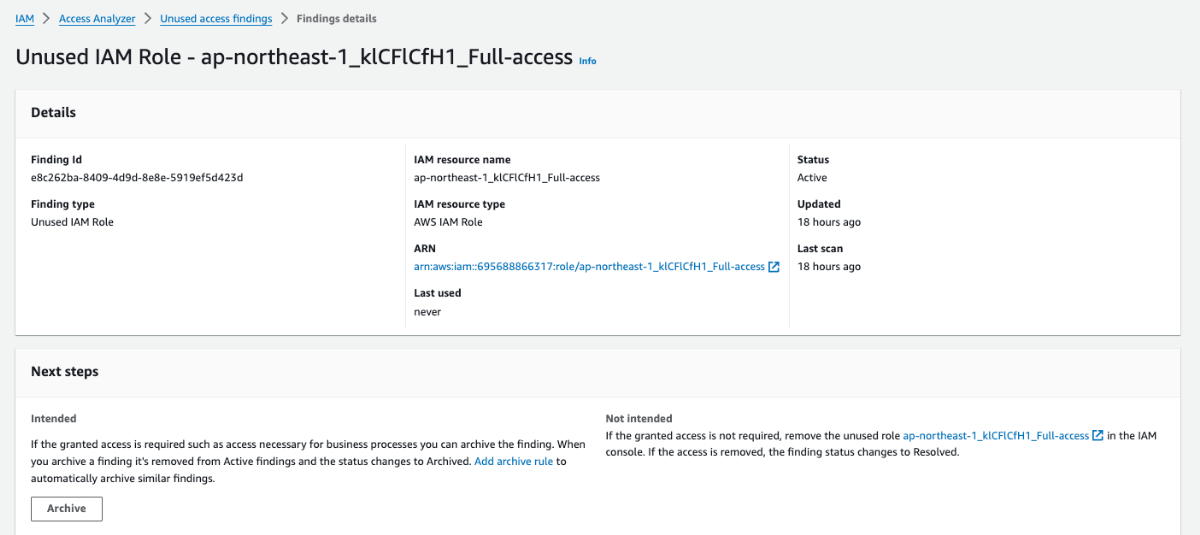

User, Roleの詳細

検出されることが意図通りであればArchivedとしてマーキング

そうでなければ削除等の案内が出る

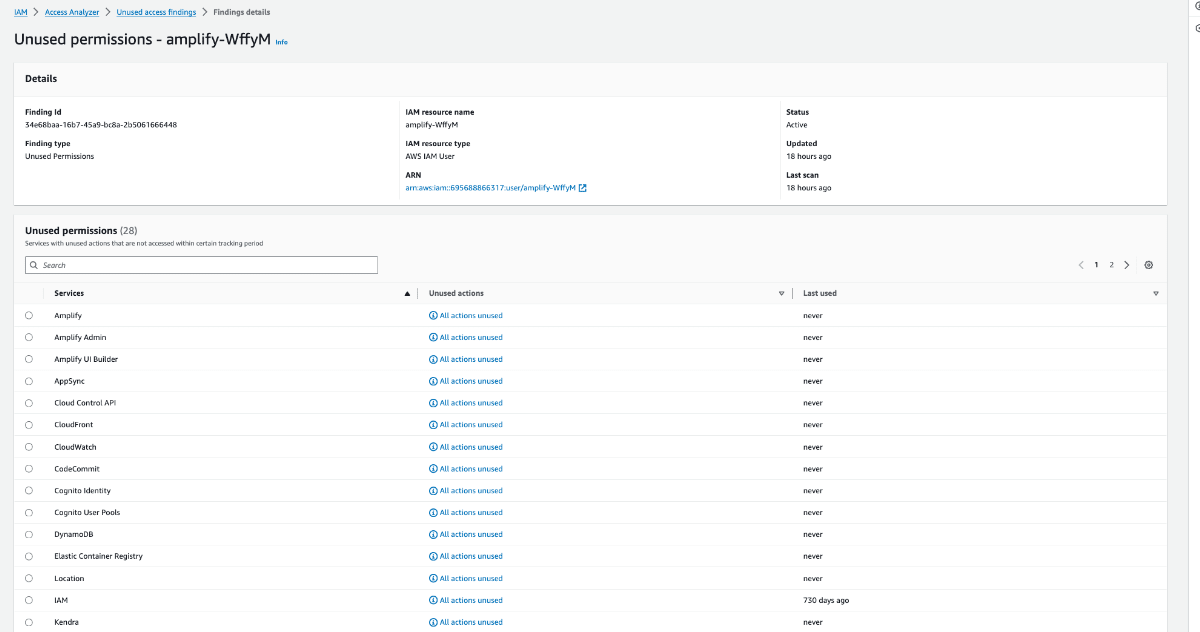

Permissionの詳細

roleに対してどの権限がいつ使われたかを確認できるので、強すぎる権限を渡していないかを精査できる

所感

- 思っていたより多く検出される

- 効果があるということ

- 検出後の対応が大変

- 社内でも棚卸しを行っている

資料

IAM Access Analyzer

NCDC株式会社( ncdc.co.jp/ )のテックブログです。 主にエンジニアチームのメンバーが投稿します。 募集中のエンジニアのポジションや、採用している技術スタックの紹介などはこちら( github.com/ncdcdev/recruitment )をご覧ください!

Discussion