Open3

【ベストセラー完全日本語化】AWS 認定ソリューションアーキテクト アソシエイト SAA-C02 対応 2022 最新版

Section1. イントロダクション - AWS ソリューションアーキテクト アソシエイト

コース概要

- AWS SAA合格を目指す講座

- AWSの基礎を勉強するのにも良い

AWSとは

- クラウドサービス

- オンデマンドで拡張性のあるサーバーなどを構築できる

試験の種類

- 基礎、アソシエイト、プロフェッショナルの3段階

- 専門知識を問う資格試験もある

- AWSの公式サイトに例題がある

試験概要

- 指定の会場か、認められた監督の前で受験

- 費用はSAAで150米ドル

SAAとは

- 大体実務経験1年くらいの人を対象にしている

- 個々のサービスを使えるだけでなく、必要なサービスの選定や設計ができる

AWSアカウントの作成

- このページで作成

- アカウント作成後、ルートユーザーでログイン

- マネジメントコンソールへアクセス

Section3. AWS のはじめに

クラウド概要とリージョン / AZ

- AWSはクラウド業界でTOPで4兆円くらいの売り上げ

- データセンターは各地域(リージョン)にある

- リージョン:データセンターの集まり

- サービスのコンプライアンスによる制約があるケース

- 新機能は一部リージョンのみ

- メインユーザーの地域で選ぶ

- 各サービスはリージョンで区切られている

- グローバルなサービスもある

- AZ:リージョンと1:nの関係

- 通常3つで2~6

- 互いに独立しているので可用性が高い(災害に強い)

- リージョン:データセンターの集まり

- エッジロケーション

- CDNを利用してユーザーにキャッシュしたデータを届けられる

サービスを見てみる

- マネジメントコンソールでリージョン選択

- IAM

- グローバルリージョン

Section4. IAM & AWS CLI

IAMについて

- ルートユーザーは使わない

- ユーザーを作成できる

- ユーザーはグループ化できる

- ユーザー、グループ毎にパーミッションを設定できる

- JSON形式

- AWSサービスの操作、アクセス権限の設定

- [* 最小権限の法則]

ハンズオン:ユーザーとグループ

- ユーザーを作成

- 作成段階でグループを選択できる

- グループも新規作成

- 作成段階でグループを選択できる

- 作成後、作成したユーザーでサインインする

- マネジメントコンソールへのサインイン方法

- ルートユーザーでのサインイン

- アドレス、パスワード

- IAMユーザーでのサインイン

- IAMユーザーのエイリアス、ユーザー名、パスワード

- ルートユーザーでのサインイン

IAMポリシー

- グループやユーザー単位で設定できる

- 構成

- JSON

- 誰が、何に対して、どんな操作を、できる / できないの設定を記述する

- JSON

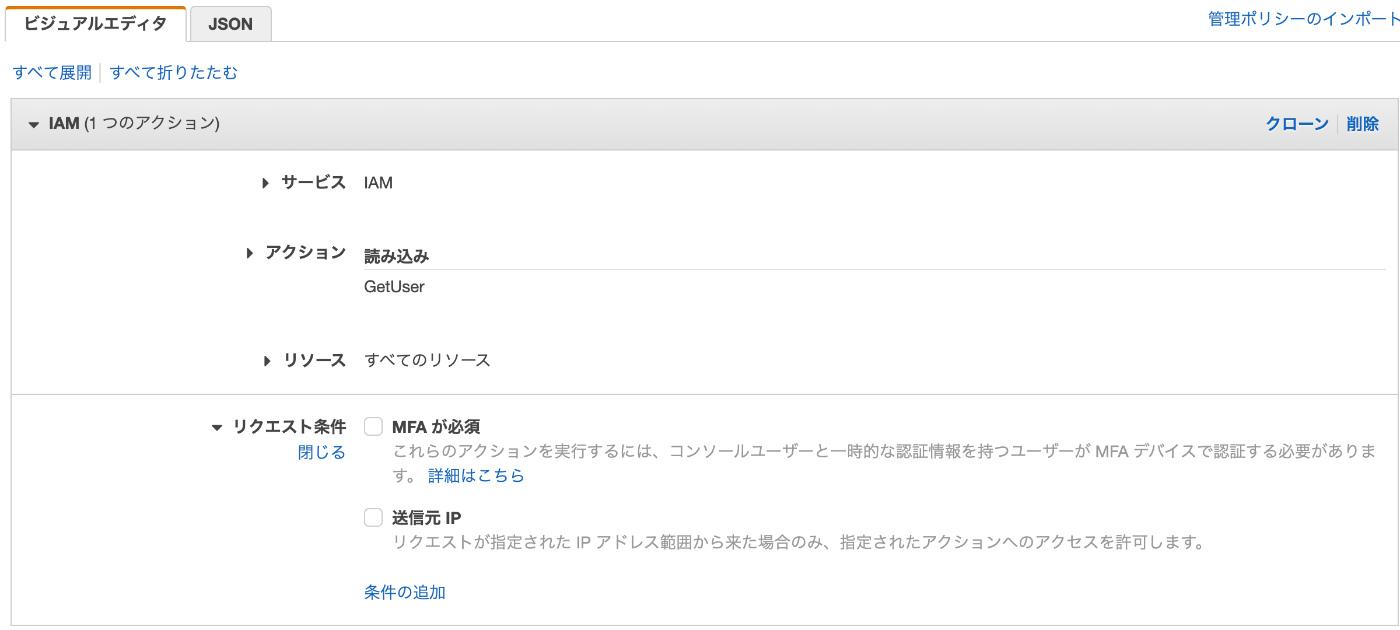

IAMポリシーハンズオン

- ユーザー単体に対するポリシー:インラインポリシー

- AWSが提供しているポリシー群が色々あるので適したものを選ぶ

- 自分で作成する場合は、ビジュアルエディタで直感的に作れる

IAM MFAの概要

- ユーザーの保護の仕組み

- パスワードポリシー

- 強いパスワードを求める

- 一定期間での変更

- 再利用禁止

- MFA(多要素認証)

- パスワード + セキュリティデバイス

- MFAデバイス

- アプリ(Authy)

- ハードウェアも存在

- パスワードポリシー

IAM MFAハンズオン

- パスワードポリシーを自分で設定できる

- ルートユーザーや重要なユーザーではMFAの設定した方が良い

- デバイスを無くなるとサインインできない

AWS CLI

- AWSにアクセスする方法の一つ

- アクセスキー / シークレットアクセスキーが必要

-

アクセスキー、シークレットアクセスキーの共に絶対に秘匿すること

- 前者がID、後者がパスワードのようなもの

- 公開されると高額請求される可能性もある

- AWS CloudShellからも使える

- ブラウザで使えるCLI

- 一部のリージョンで使える(東京はOK)

- グローバルリージョンで使えるIAMなどのサービスでは表示されないので注意

- アクセスキーを作成しなくて良いのが良い

AWS CLI ハンズオン

- awsコマンドを使えるようになる必要がある

- ユーザー > 認証情報タブ > アクセスキーの作成 から作成できる

-

$ aws configureを入力して、アクセスキーとシークレットアクセスキーを入力

サービス向けIAMロール

- サービス同士のアクセスを想定して作る

- ユーザーに対するポリシーの、対サービス版

- サインインしている超強い権限のユーザーの権限を引き継ぐとリスクがあるため

IAMロール ハンズオン

- IAM > ロール > ロールを作成

- 何のロールかわかるような名前を付けておく

IAMセキュリティツール

- クレデンシャルレポート

- アカウント単位

- 紐づくユーザーが一覧形式で見れる

- CSVでダウンロードもできる

- 使っていないユーザーを削除したり、ポリシーの整理をできる

- 紐づくユーザーが一覧形式で見れる

- アカウント単位

- アクセスアドバイザー

- ユーザー単位

- ユーザーに不要な権限を整理するのに役立つ

- ユーザー単位

IAM ベストプラクティス

- セットアップやプラン変更など意外でルートアカウントは使わない

- 物理ユーザー:ユーザー = 1:1

- ユーザーを使いまわさない

- ユーザーはグループ化し、権限はグループに割り当てる

- セキュリティを強化する

- パスワードポリシーの設定

- MFAの活用

- アクセスキー類は絶対に共有しない