AzureでStatic Web Apps前にCDN(Front Door)をかます

独自ドメインでStatic Web Appsにアクセスするまでは下記の通り

Front Doorとは

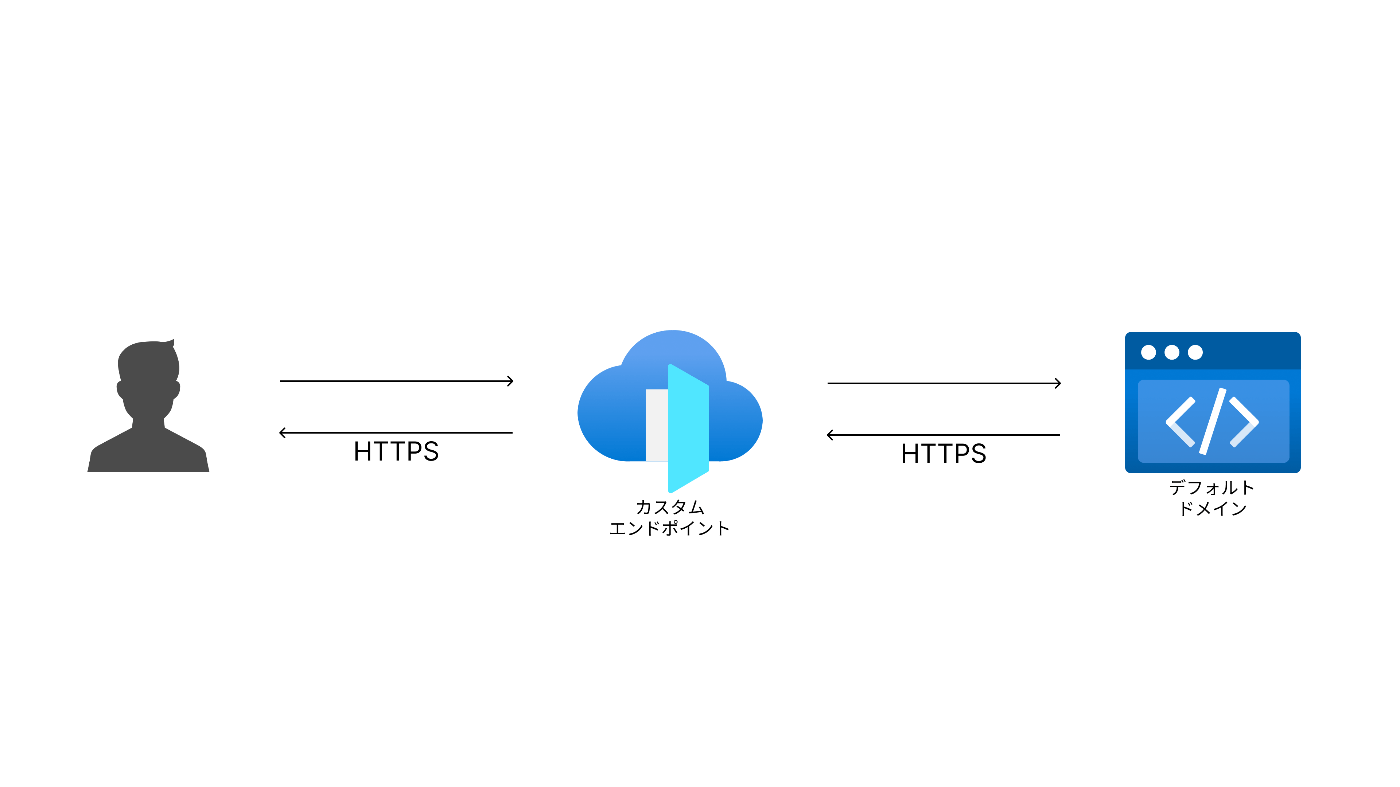

目標構成

前回作業していた下記の環境を引き継ぐので、Static Web Appsに割り当てられているカスタムドメインを削除する必要がある。

Static Web Appsに割り当てていたカスタムドメインを解除した。

少なくとも15分は解除したドメイン名を使用できない。

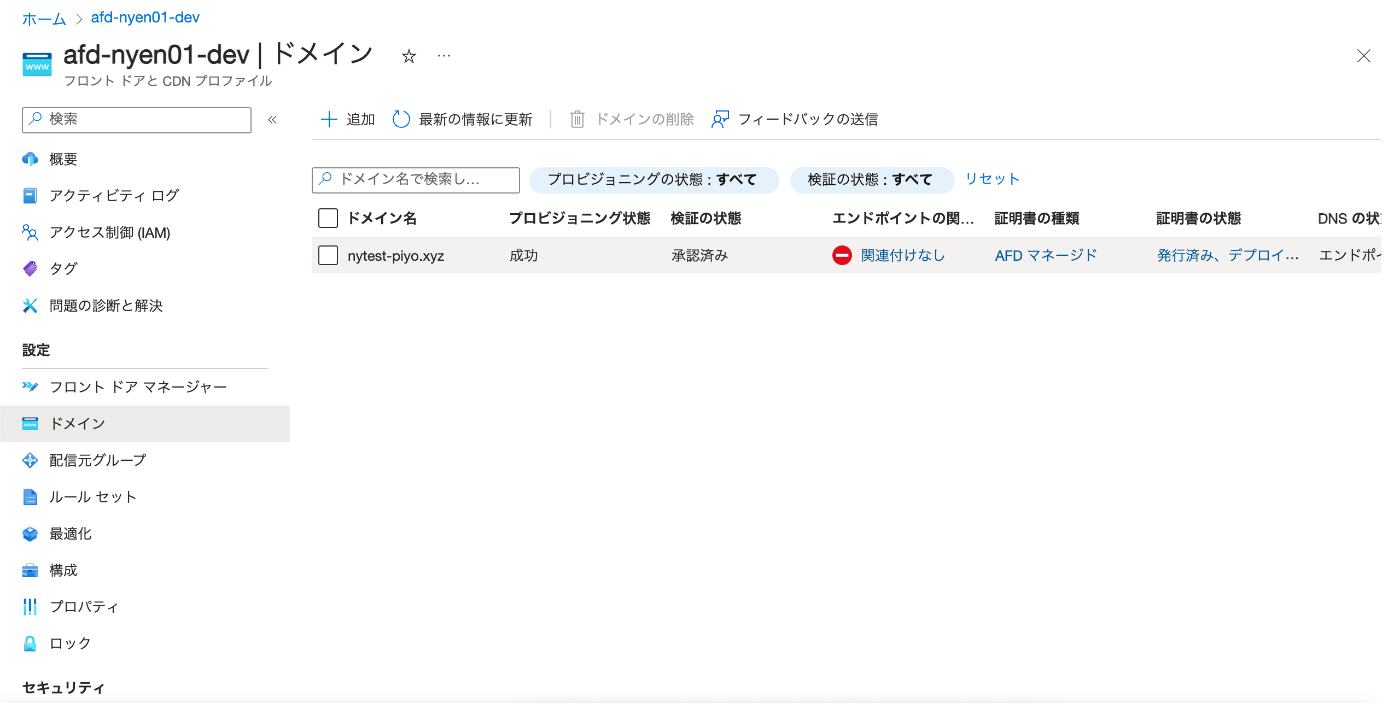

ドメイン名はnytest-piyo.xyz

Front Doorのエンドポイントにカスタムドメインを割り当てる必要がある。

DNSゾーン(nytest-piyo.xyz)にFront DoorのエンドポイントをAレコードとして追加する。

上記直接DNSゾーンにレコードを手動で登録したけど、Front Doorにドメインの項目があるからここから登録を試みる

Static Web AppsのドメインはAzure側でドメイン検証が行われているため、Front Doorに登録するStatic Web Appsのデフォルトドメインに対する証明書の種類はBring Your Own Certificate ではなく AFDマネージドを選択する。

検証中のドメインに対してDNSにレコードを追加するボタンを押下する必要がある。

この時のTTLは10秒に選択する

_dnsauthのTXTレコードがDNSゾーンに追加されている。

しかし、ドメインは検証中になっている。

とりあえず少し待ってみる。

ドメイン検証、承認済みになった。

エンドポイントの関連付けは後ほど、このタイミングではルートが作成されていないので、ルートを作成する。ルートの作成時に配信元グループと配信元を作成する。

完了したら、作成したドメインにエンドポイントとルートを関連付ける。

ルート、配信元グループ、配信元を作成したら、丁寧にFrontDoorのエンドポイントを示すAレコードを追加するように促された。

https://nytest-piyo.xyz/generalでStatic Web Appsにデプロイしているアプリにアクセスできた。

※FrontDoorの設定はすぐ消す

wafの関連付けがFront Doorのデフォルトエンドポイントに対して行われていたため、こちらの関連付けを削除してnytest-piyo.xyzに紐付けを行う。

Azure Front Door を使用したエンド ツー エンド TLS

Front Doorに登録したカスタムドメインは自動で証明書管理されている。

手順(前提としてドメインは取得済み)

- 取得したドメイン名でDNSゾーンを作成する。

- Static Web Appsを作成する。

- Front Doorを作成する。

- Front Doorに 1 で作成したDNSゾーンをドメインとして追加する。

- Static Web Appsへのデフォルトドメインへ流す配信元グループと配信元を作成する。

- 5 で作成した配信元グループを関連づけたルートを作成する。エンドポイントは任意のFront Doorのエンドポイント。

- 1 で作成したDNSゾーンに取得したドメインが、FrontDoorの任意のエンドポイント指し示すIPアドレスに名前解決ができるようにAレコードを登録する。

- フロントドアのWAFポリシーを作成したドメインに紐づける。

ざっくりこんな感じ