Intune管理のmac:ユーザに機能拡張を変更させたくない(Sequoia only)

1. 前提として

今回の記事は以下の場合のケースになります

- macOSが15(Sequoia)

- Intuneでmacを管理している:監視対象デバイスとしてADE自動登録

- MDE(Microsoft Defender for Endpoint)をデプロイ

2. はじめに

macOS15(Sequoia)ではシステム機能拡張の設定UIが変更されました

設定の「一般」から選んだ「ログイン項目と機能拡張」画面の下の方にあります

この変更によりUI的にわかりやすくなったため、ユーザが「機能拡張」を気軽に「無効化」しないか心配になりました

とくに、MDEに関する機能拡張が不用意に無効化されてしまうとセキュリティリスクが高まります

3. そもそも機能拡張が無効化されないなら問題はないのだが

ユーザがMDE関連の機能拡張を「無効化」しようとしてもできないのであれば問題はないのです

確認してみましょう

エンドポイントセキュリティ機能拡張

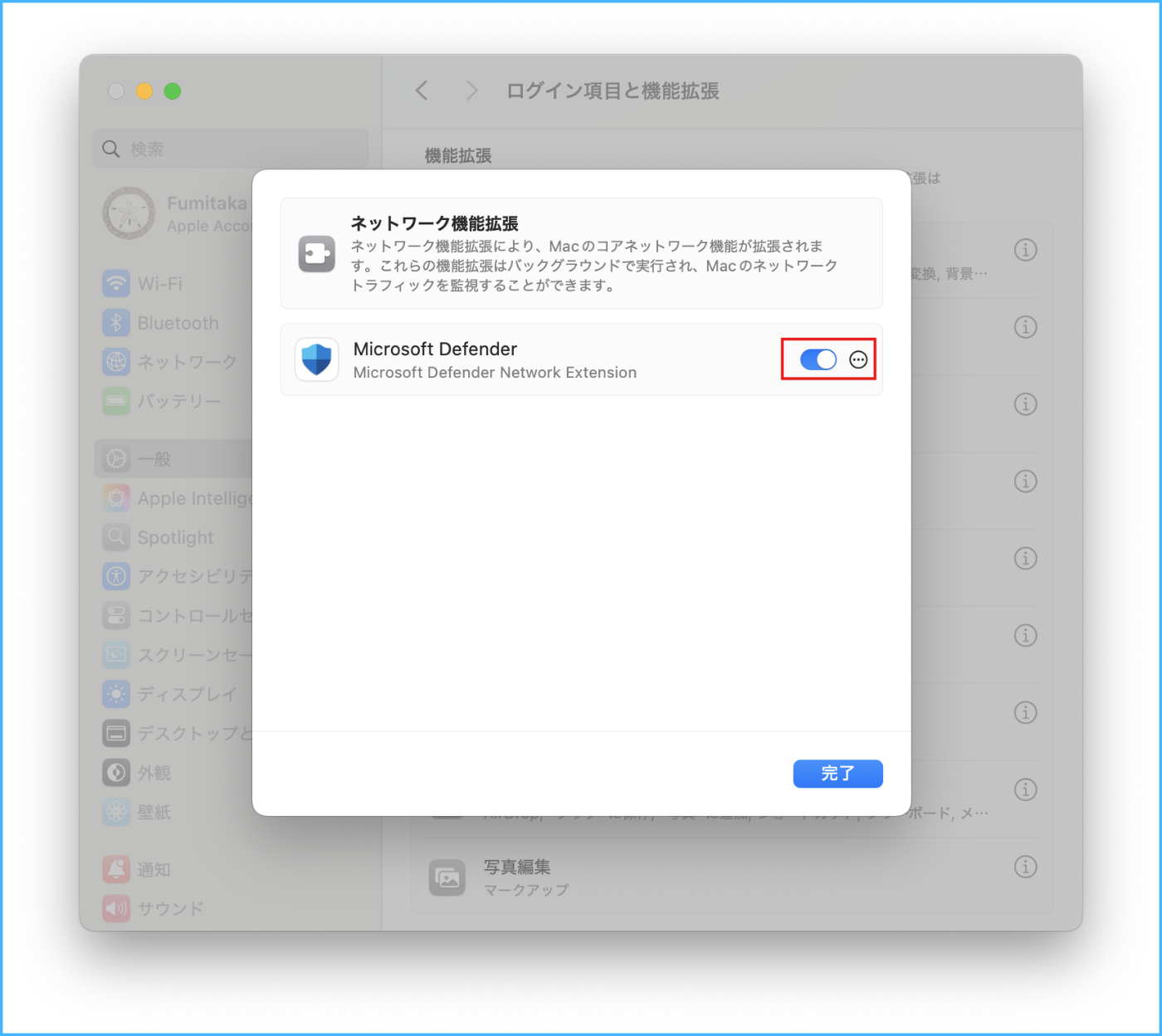

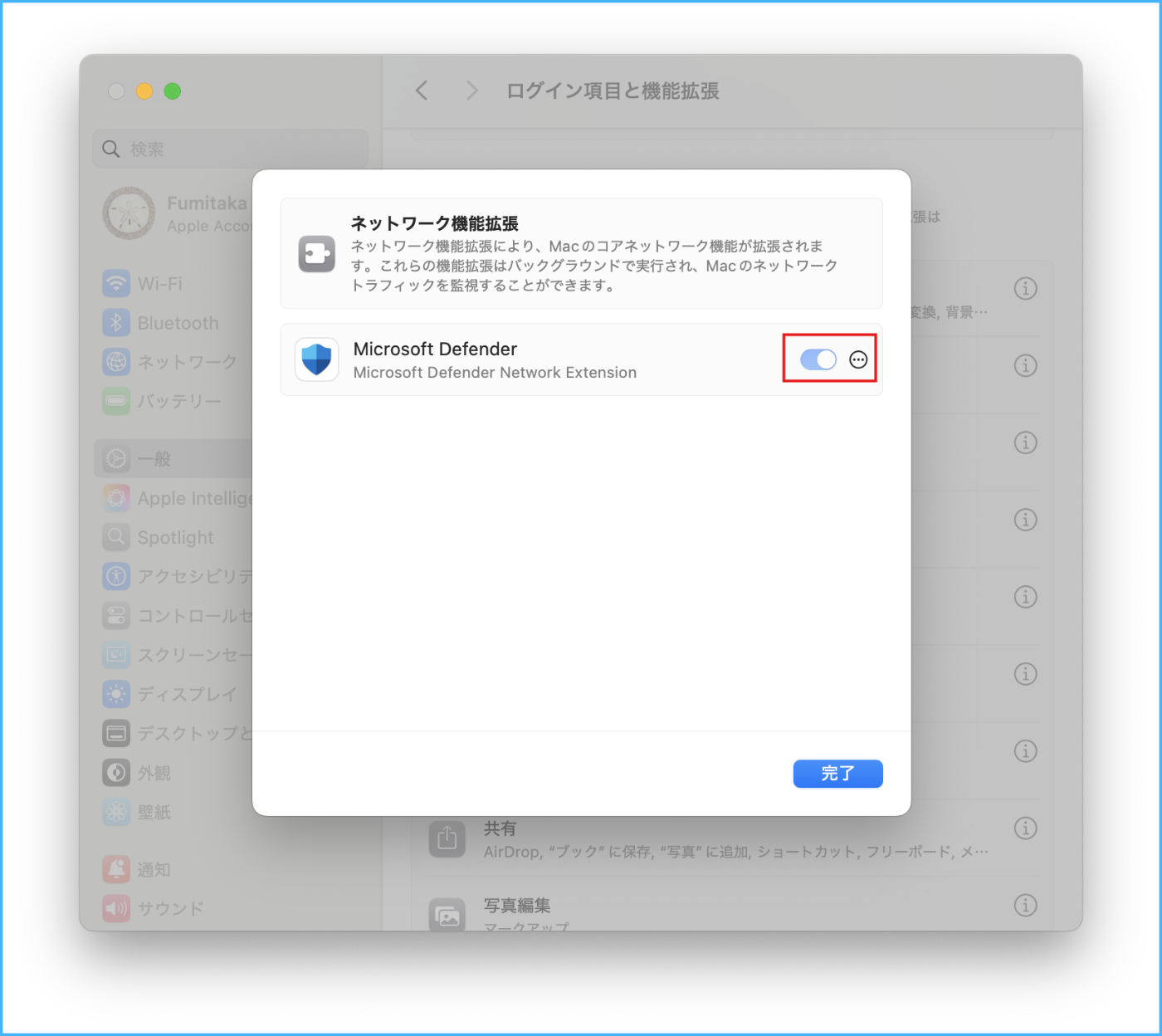

ネットワーク機能拡張

残念ながら、ユーザ操作での「無効化」が可能な状態になっています

4. 対策を考えてみる

Intuneの構成プロファイル設定を使用し、ユーザ操作による拡張機能の「無効化阻止」ができないかを考えてみます

プロパティSystemExtensions.NonRemovableSystemExtensionsが使えそうです

- AppleさんのDeveloperサイトをみると、「team identifiers to bundle identifiers of extensions that are non-removable」とあります

- あとから気づいたのですが「NonRemovableFromUISystemExtensions」でも行けそうな気がします(未検証です。すみません)

対象となるバンドル識別子と拡張機能

- MDEをデプロイしたときに設定した以下が対象になります

- バンドル識別子:UBF8T346G9

- 拡張機能

- com.microsoft.wdav.epsext(フルディスクアクセス機能)

- com.microsoft.wdav.netext(ネットワークフィルタ機能)

plist(.mobileconfigファイル)を作成して構成プロファイルでmacへ設定

材料が揃ったのでplist(.mobileconfigファイル)を構成プロファイルに設定できそうです

- 作成したplistをIntune構成プロファイル(テンプレートのカスタム)へ設定することでmacに対してポリシ設定をします

5. Intune設定

MDE関連の機能拡張をユーザ操作により「無効化」させないIntune設定をしていきます

①plist(.mobileconfigファイル)の作成

前述したようにplistの作成という壁が私の前に立ちはだかってきました

実は、plistを四苦八苦しながら作成しているときに、すでにMicrosoftさんが用意されているものがあることを発見しました(あるならIntune関連の公式ドキュメントに記載しておいてほしい)

- GithubにMicrosoftさんが.mobileconfigファイルを置いてくれています

- sysext_restricted.mobileconfig

コードを確認してみるとそのまま使えそうです

- sysext_restricted.mobileconfig

②構成プロファイルの作成

Intuneで構成プロファイルの作成をしていきます

- プラットフォーム:macOS

- プロファイルの種類:「テンプレート」の「カスタム」

カスタム設定では、Githubからダウンロードした「sysext_restricted.mobileconfig」を設定します

割当はmacOS15(Sequoia)を対象に設定します

6. うまくいったか確認してみます

ユーザ操作にてMDE関連の機能拡張が「無効化」されない状態に変化したかをmacで確認します

-

「エンドポイントセキュリティ機能拡張」のユーザによる設定変更ができないようになりました

-

「ネットワーク機能拡張」のユーザによる設定変更ができないようになりました

Discussion